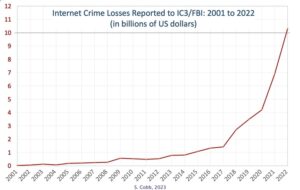

אנשי מקצוע בתחום אבטחת הסייבר דנו זה מכבר ברעיון שעימותים עתידיים כבר לא יילחמו רק בשדה קרב פיזי, אלא גם במרחב הדיגיטלי. למרות שהעימותים האחרונים מראים ששדה הקרב הפיזי לא הולך לשום מקום בקרוב, אנחנו גם רואים יותר התקפות סייבר מגובות על ידי המדינה מאי פעם. לכן חיוני שעסקים, יחידים וממשלות יבטיחו שהם מוכנים להתקפה. בזירת הקרב הדיגיטלית לא רק חיילים ממוקדים - כולם נמצאים בקו האש.

באופן כללי, מעשה של מלחמת סייבר היא כל פעילות זדונית המגובה על ידי המדינה המכוונת לרשתות זרות. עם זאת, כמו ברוב התופעות הגיאופוליטיות, דוגמאות בעולם האמיתי של לוחמת סייבר הן הרבה יותר מורכבות. בעולם העכור של פשעי סייבר הנתמכים על ידי המדינה, לא תמיד סוכנויות ביון ממשלתיות מבצעות פיגועים ישירות. במקום זאת, זה הרבה יותר נפוץ לראות התקפות של ארגוני פושעי סייבר מאורגנים שיש להם קשרים עם מדינת לאום. ארגונים אלו ידועים כקבוצות איום מתמיד (APT) מתקדם. ה-APT-28 הידוע לשמצה, הידוע גם בשם Fancy Bear, כי פרץ לוועדה הלאומית הדמוקרטית ב-2016 הוא דוגמה מצוינת לסוג זה של ריגול.

הקשרים הרופפים בין קבוצות APT וסוכנויות מודיעין ממלכתיות פירושן שהקווים בין ריגול בינלאומי לפשעי סייבר מסורתיים יותר מטושטשים. זה מקשה על ההגדרה אם מתקפה מסוימת היא "אקט של לוחמת סייבר". ככזה, מנתחי אבטחה יכולים לעתים קרובות רק לשער אם התקפה הייתה מגובה באחוזים ובדרגות ודאות. זה, במובן מסוים, הוא הכיסוי המושלם לסוכנויות ממלכתיות זדוניות שרוצות לכוון ולשבש תשתית קריטית תוך הפחתת הפוטנציאל ליצירת משבר גיאופוליטי או סכסוך מזוין.

אם האויב נמצא בטווח, אז גם אתה

לא משנה אם מתקפת סייבר קשורה ישירות לסוכנות מדינה זרה, התקפות על תשתיות קריטיות יכולות להיות השלכות הרסניות. תשתית קריטית אינה מתייחסת רק לתשתיות בבעלות המדינה ומופעלת כמו רשתות חשמל וארגונים ממשלתיים; בנקים, תאגידים גדולים וספקי אינטרנט כולם נופלים תחת המטריה של יעדי תשתית קריטיים.

לדוגמה, תוכנית ממוקדת של "פריצה, שאיבה וזריקה", שבה מספר תיקי מסחר מקוונים אישיים נפגעים כדי לעשות מניפולציות על מחירי המניות, עשויה להתבצע על ידי קבוצה הנתמכת על ידי מדינה כדי לפגוע בכספי חיסכון ופרישה במדינה אחרת, עם השלכות קטסטרופליות על הכלכלה.

ככל שממשלות וארגונים פרטיים ממשיכים לאמץ רשתות IT חכמות ומקושרות, הסיכונים וההשלכות הפוטנציאליות ימשיכו לגדול. מחקר אחרון על ידי אוניברסיטת מישיגן מצאו ליקויי אבטחה משמעותיים במערכות הרמזורים המקומיות. מנקודת גישה אחת, צוות המחקר הצליח להשתלט על למעלה מ-100 אותות תנועה. למרות שהפגם במערכת זו תוקן לאחר מכן, הדבר מדגיש את החשיבות של מערכות אבטחה מובנות חזקות ועדכניות להגנה על תשתיות מפני התקפות סייבר.

הגן עכשיו או תיכבש מאוחר יותר

עם רשתות גדולות ומורכבות יותר, הסיכוי שניתן לנצל פגיעויות גדל באופן אקספוננציאלי. אם לארגונים יש סיכוי כלשהו נגד מתקפה מתוחכמת הנתמכת על ידי מדינה, כל נקודת קצה ברשת חייבת להיות מפוקחת ומאובטחת באופן מתמיד.

חלקם כבר למדו את הלקח הזה בדרך הקשה. בשנת 2017, ענקית המזון האמריקאית מונדלז נדחתה תשלום ביטוח בסך 100 מיליון דולר לאחר שספגה מתקפת סייבר של ATP רוסית בגלל ההתקפה נחשבה "פעולת מלחמה" ואינו מכוסה בפוליסת ביטוח אבטחת סייבר של המשרד. (הקונגלומרט וציריך ביטוח לאחרונה יישב את המחלוקת ביניהם בתנאים לא ידועים).

אבטחת נקודות קצה מעולם לא הייתה קריטית יותר מהיום. השימוש במכשירים ניידים אישיים ככלי עבודה הפך לרווח כמעט בכל ענף. באופן מפחיד, העלייה הזו במדיניות "הבא את המכשירים בעצמך" נבעה בחלקה מההנחה השגויה שמכשירים ניידים מטבעם מאובטחים יותר ממחשבים שולחניים.

עם זאת, כמה ממשלות וקבוצות ATP עם יכולות סייבר מבוססות הסתגלו ל- ניצל את נוף האיומים הניידים במשך למעלה מ-10 שנים עם שיעורי זיהוי נמוכים בצורה מסוכנת. להתקפות על רשתות סלולריות ממשלתיות ואזרחיות יש פוטנציאל להפיל חלקים גדולים מכוח העבודה, לבלום את הפריון ולשבש כל דבר, החל מקבלת החלטות ממשלתית ועד לכלכלה.

בנוף האיומים של היום, התקפות סייבר אינן רק סיכון פוטנציאלי אלא יש לצפות. למרבה המזל, הפתרון למזער את הנזק הוא פשוט יחסית: אל תסמוך על איש ואבטח הכל.

ייתכן שמנהלי IT ואבטחה לא יוכלו למנוע מתקפת סייבר או מלחמת סייבר; עם זאת, הם יכולים להגן על עצמם מפני התוצאות הגרועות ביותר. אם מכשיר מחובר לתשתית, בין אם פיזית או וירטואלית, זה מהווה דלת אחורית פוטנציאלית עבור גורמי איומים לגשת לנתונים ולשבש פעולות. לכן, אם ארגונים רוצים להימנע מלהיקלע לאש הצולבת של לוחמת סייבר, אבטחת נקודות קצה חייבת להיות בראש סדר העדיפויות בכל הפעולות, מהנייד ועד הדסקטופ.