קבוצת תוכנות הכופר BlackByte, שיש לה קשרים לקונטי, צצה מחדש לאחר הפסקה עם נוכחות חדשה של מדיה חברתית בטוויטר ושיטות סחיטה חדשות שהושאלו מכנופיית LockBit 3.0 הידועה יותר.

על פי הדיווחים, ה קבוצת תוכנות כופר משתמשת בשיטות שונות של טוויטר כדי לקדם את אסטרטגיית הסחיטה המעודכנת, אתר ההדלפות ומכירות פומביות של נתונים. התוכנית החדשה מאפשרת לקורבנות לשלם כדי להאריך את פרסום הנתונים הגנובים שלהם ב-24 שעות ($5,000), להוריד את הנתונים ($200,000) או להשמיד את כל הנתונים ($300,000). זו אסטרטגיה של קבוצת LockBit 3.0 כבר חלוץ.

"זה לא מפתיע ש-BlackByte מוציאה דף מהספר של LockBit בכך שהיא לא רק מכריזה על גרסה 2 של פעולת תוכנת הכופר שלהם, אלא גם מאמצת את התשלום כדי לעכב, להוריד או להרוס את מודל הסחיטה", אומרת ניקול הופמן, מודיעין בכירה לאיומי סייבר. אנליסט ב-Digital Shadows, שמכנה את שוק קבוצות תוכנות הכופר "תחרותיות" ומסביר כי LockBit היא אחת מקבוצות תוכנות הכופר הפוריות והפעילות ביותר בעולם.

הופמן מוסיף כי ייתכן ש-BlackByte מנסה להשיג יתרון תחרותי או מנסה להשיג תשומת לב תקשורתית כדי לגייס ולהגדיל את פעילותה.

"למרות ש דגם סחיטה כפול לא נשבר בשום אמצעי, המודל החדש הזה עשוי להיות דרך לקבוצות להציג זרמי הכנסה מרובים", היא אומרת. "יהיה מעניין לראות אם המודל החדש הזה יהפוך לטרנד בקרב קבוצות אחרות של תוכנות כופר או סתם אופנה שהיא לא מאומצת באופן נרחב".

אוליבר טבאקולי, CTO ב-Vectra, מכנה גישה זו "חדשנות עסקית מעניינת".

"זה מאפשר לגבות תשלומים קטנים יותר מקורבנות שכמעט בטוחים שהם לא ישלמו את הכופר אבל רוצים לגדר ליום או יומיים בזמן שהם חוקרים את היקף ההפרה", הוא אומר.

ג'ון במבנק, צייד האיומים הראשי ב-Netenrich, מציין שחקני כופר שיחקו עם מגוון דגמים כדי למקסם את ההכנסות שלהם.

"זה כמעט נראה כמו ניסוי אם הם יכולים להשיג רמות נמוכות יותר של כסף", הוא אומר. "אני פשוט לא יודע למה מישהו ישלם להם משהו חוץ מהשמדת כל הנתונים. עם זאת, תוקפים, כמו כל תעשייה, מתנסים במודלים עסקיים כל הזמן".

גרימת הפרעה באמצעות טקטיקות נפוצות

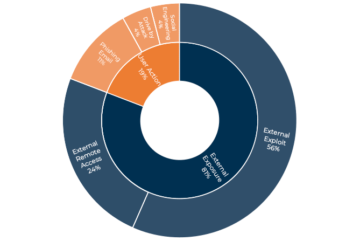

BlackByte נותרה אחת מהגרסאות הנפוצות יותר של תוכנות הכופר, שהדביקה ארגונים ברחבי העולם והשתמשה בעבר ביכולת תולעים הדומה ל-Ryuk המקדים של Conti. אבל האריסון ואן ריפר, אנליסט מודיעין בכיר ב-Red Canary, מציין ש-BlackByte היא רק אחת מכמה פעולות של תוכנת כופר כשירות (RaaS) שיש להן פוטנציאל לגרום להפרעות רבות עם טקטיקות וטכניקות נפוצות יחסית.

"כמו רוב מפעילי תוכנות הכופר, הטכניקות שבהן BlackByte משתמש אינן מתוחכמות במיוחד, אבל זה לא אומר שהן לא משפיעות", הוא אומר. "האפשרות להאריך את ציר הזמן של הקורבן היא ככל הנראה מאמץ לקבל לפחות סוג כלשהו של תשלום מקורבנות שעשויות לרצות זמן נוסף ממגוון סיבות: כדי לקבוע את הלגיטימיות וההיקף של גניבת הנתונים או להמשיך בדיון פנימי מתמשך כיצד לעשות זאת. להגיב, כדי למנות כמה סיבות."

Tavakoli אומר שמקצועני אבטחת סייבר צריכים לראות ב-BlackByte פחות כשחקן סטטי אינדיבידואלי ויותר כמותג שיכול לקשור אליו קמפיין שיווקי חדש בכל עת; הוא מציין את סט הטכניקות הבסיסיות לביצוע ההתקפות משתנה לעתים רחוקות.

"התוכנה הזדונית המדויקת או וקטור הכניסה המשמשים מותג נתון של תוכנות כופר עשויות להשתנות עם הזמן, אבל סכום הטכניקות המשמשות בכולן די קבוע", הוא אומר. "הצב את הבקרות שלך במקום, ודא שיש לך יכולות זיהוי עבור התקפות המכוונות לנתונים יקרי הערך שלך, והפעל התקפות מדומה כדי לבדוק את האנשים, התהליכים והנהלים שלך."

BlackByte מתמקד בתשתית קריטית

Bambenek אומר שמכיוון ש-BlackByte עשה כמה טעויות (כגון שגיאה בקבלת תשלומים באתר החדש), מנקודת המבט שלו היא עשויה להיות מעט נמוכה יותר ברמת המיומנות מאחרות.

"עם זאת, דיווח על קוד פתוח אומר שהם עדיין מתפשרים על יעדים גדולים, כולל אלה בתשתית קריטית", הוא אומר. "מגיע היום שבו ספק תשתית משמעותי יוסר באמצעות תוכנת כופר שתיצור יותר מסתם בעיה של שרשרת האספקה ממה שראינו עם Colonial Pipeline."

בפברואר פרסמו ה-FBI והשירות החשאי האמריקני א ייעוץ אבטחת סייבר משותף ב-BlackByte, מזהיר שתוקפים שהפריסו את תוכנת הכופר הדביקו ארגונים לפחות בשלושה מגזרי תשתית קריטיים בארה"ב.