Ricordi quando una coppia di hacker etici ha preso il controllo da remoto di una Jeep Cherokee mentre percorreva un'autostrada vicino al centro di St. Louis nel 2015? La storia di fondo è che quegli “hacker”, i ricercatori sulla sicurezza Charlie Miller e Chris Valasek, si sono rivolti ai produttori di veicoli diversi anni prima della loro impresa di alto profilo, avvertendoli dei rischi che le vulnerabilità della sicurezza rappresentavano per le automobili. Tuttavia, i produttori dell’epoca non consideravano le automobili un bersaglio per gli attacchi informatici.

Con la quantità di contenuti hardware e software che consentono una maggiore automazione, i veicoli presentano in realtà molti potenziali punti di vulnerabilità della sicurezza, proprio come molti dei nostri altri dispositivi IoT intelligenti e connessi. Diamo un'occhiata alle principali aree automobilistiche che dovrebbero essere protette, al motivo per cui è importante tenere presente la sicurezza fin dalle prime fasi del ciclo di progettazione e a come proteggere l'intera vettura da paraurti a paraurti.

ECU: irresistibili per gli hacker

Possiamo iniziare la nostra discussione con le unità di controllo elettroniche (ECU), i sistemi integrati nell'elettronica automobilistica che controllano i sistemi elettrici o i sottosistemi nei veicoli. Non è raro che i veicoli moderni abbiano più di 100 ECU che eseguono funzioni diverse come iniezione di carburante, controllo della temperatura, frenata e rilevamento di oggetti. Tradizionalmente, le ECU venivano progettate senza l'obbligo di convalidare le entità con cui comunicano; invece, accettavano semplicemente comandi e condividevano informazioni con qualsiasi entità sullo stesso bus di cablaggio. Le reti dei veicoli non erano considerate reti di comunicazione nel senso, ad esempio, di Internet. Tuttavia, questo malinteso ha creato la più grande vulnerabilità.

Tornando alla Jeep hack, Miller e Valasek hanno deciso di dimostrare quanto facilmente le ECU possano essere attaccate. Innanzitutto hanno sfruttato una vulnerabilità nel software di un processore radio tramite la rete cellulare, poi sono passati al sistema di infotainment e infine hanno preso di mira le centraline per influenzare la frenata e lo sterzo. Ciò è bastato per indurre l’industria automobilistica a iniziare a prestare maggiore attenzione alla sicurezza informatica.

Oggi è comune che le ECU siano progettate con gateway, in modo che solo i dispositivi che dovrebbero comunicare tra loro lo facciano. Ciò rappresenta un approccio molto migliore rispetto ad avere una rete completamente aperta nel veicolo.

Come sfruttare i sistemi di infotainment

Oltre alle ECU, le automobili possono includere altre vulnerabilità che possono consentire a un malintenzionato di passare da un dispositivo all'altro all'interno del veicolo. Consideriamo il sistema di infotainment, che è connesso alle reti cellulari per attività come:

- Aggiornamenti firmware per le auto dei produttori di veicoli

- Assistenza stradale basata sulla posizione e servizi di diagnostica remota dei veicoli

- In futuro, sempre più funzioni, da veicolo a veicolo e da veicolo a tutto

Il fatto è che i sistemi di infotainment tendono anche a essere collegati a vari sistemi critici del veicolo per fornire ai conducenti dati operativi, come informazioni sulle prestazioni del motore, nonché controlli, che vanno dai sistemi di climatizzazione e di navigazione a quelli collegati alle funzioni di guida. . Anche i sistemi di infotainment hanno sempre più un certo livello di integrazione con il cruscotto, con i cruscotti moderni che diventano un componente del display dell’infotainment. Date tutte le connessioni esistenti in questo sottosistema del veicolo e il potente software completo che svolge queste funzioni, è probabile che qualcuno sfrutti una vulnerabilità per hackerarlo.

Salvaguardia delle reti di bordo dei veicoli

Per prevenire tali attacchi, è importante applicare controlli di accesso fisici o logici sul tipo di informazioni che vengono scambiate tra sottosistemi più e meno privilegiati della rete. Per garantire che le comunicazioni siano autentiche, è anche fondamentale che le reti a bordo dei veicoli attingano all’esperienza di sicurezza acquisita negli ultimi 30 anni nel mondo delle reti combinando crittografia avanzata con identificazione e autenticazione forti. Tutte queste misure dovrebbero essere pianificate nelle prime fasi del ciclo di progettazione per fornire una solida base di sicurezza per il sistema. Farlo tempestivamente richiede meno manodopera, è meno costoso ed è più efficace nell’analisi del rischio residuo rispetto all’integrazione di misure di sicurezza frammentarie per affrontare i problemi che emergono in seguito.

La crescente popolarità di Ethernet per le reti di bordo dei veicoli è uno sviluppo positivo. Ethernet comporta alcuni risparmi sui costi e alcuni potenti paradigmi di rete che supportano le velocità necessarie per applicazioni come i sistemi avanzati di assistenza alla guida (ADAS) e la guida autonoma, nonché crescenti applicazioni di sistemi di infotainment. Parte dello standard Ethernet prevede che i dispositivi si identifichino e dimostrino la propria identità prima di poter accedere alla rete ed eseguire qualsiasi funzione critica.

Best practice per la sicurezza informatica automobilistica NHTSA

I La National Highway Traffic Safety Administration (NHTSA) suggerisce un approccio multilivello alla sicurezza informatica automobilistica, con una migliore rappresentazione del sistema di bordo del veicolo come una rete di sottosistemi connessi, ciascuno dei quali può essere vulnerabile agli attacchi informatici. Nel suo aggiornamento rapporto sulle migliori pratiche di sicurezza informatica pubblicato questo mese, NHSTA fornisce varie raccomandazioni riguardanti le protezioni fondamentali della sicurezza informatica dei veicoli. Molte di queste sembrerebbero essere pratiche di buon senso per lo sviluppo di sistemi critici, ma queste pratiche sono state (e continuano ad essere) sorprendentemente assenti da molti. Tra i suggerimenti per un atteggiamento più cyber-consapevole:

- Limita l'accesso sviluppatore/debug nei dispositivi di produzione. È potenzialmente possibile accedere a un'ECU tramite una porta di debug aperta o tramite una console seriale e spesso questo accesso avviene a un livello operativo privilegiato. Se è necessario l'accesso a livello di sviluppatore nei dispositivi di produzione, le interfacce di debug e test dovrebbero essere adeguatamente protette per richiedere l'autorizzazione degli utenti privilegiati.

- Proteggi le chiavi crittografiche e altri segreti. Qualsiasi chiave crittografica o password che possa fornire un livello elevato di accesso non autorizzato alle piattaforme informatiche dei veicoli dovrebbe essere protetta dalla divulgazione. Qualsiasi chiave della piattaforma informatica di un singolo veicolo non dovrebbe fornire l'accesso a più veicoli. Ciò implica che è necessaria un’attenta strategia di gestione delle chiavi basata su chiavi univoche e altri segreti in ciascun veicolo e persino sottosistema.

- Controllare l'accesso diagnostico per la manutenzione del veicolo. Per quanto possibile, limitare le funzionalità diagnostiche a una modalità specifica di funzionamento del veicolo per raggiungere lo scopo previsto della funzionalità associata. Progettare tali funzionalità per eliminare o ridurre al minimo le conseguenze potenzialmente pericolose nel caso in cui vengano utilizzate in modo improprio o abusato.

- Controllare l'accesso al firmware. Adottare buone pratiche di codifica di sicurezza e utilizzare strumenti che supportino i risultati di sicurezza nei processi di sviluppo.

- Limita la possibilità di modificare il firmware, inclusi i dati critici. Limitare la possibilità di modificare il firmware rende più difficile per i malintenzionati installare malware sui veicoli.

- Controlla le comunicazioni interne del veicolo. Ove possibile, evitare di inviare segnali di sicurezza come messaggi sui bus dati comuni. Se tali informazioni di sicurezza devono essere trasmesse attraverso un bus di comunicazione, le informazioni dovrebbero risiedere su bus di comunicazione segmentati da qualsiasi ECU del veicolo con interfacce di rete esterne. Per i messaggi di sicurezza critici, applicare uno schema di autenticazione dei messaggi per limitare la possibilità di spoofing dei messaggi.

Il rapporto sulle migliori pratiche di sicurezza informatica dell’NHTSA fornisce un buon punto di partenza per rafforzare le applicazioni automobilistiche. Tuttavia non è né un ricettario né un libro esaustivo. NHTSA raccomanda inoltre che l'industria segua le norme del National Institute of Standards and Technology (NIST) Quadro di sicurezza informatica, che consiglia lo sviluppo di protezioni di sicurezza informatica a più livelli per i veicoli basate su cinque funzioni principali: identificare, proteggere, rilevare, rispondere e ripristinare. Inoltre, standard come ISO SAE 21434 Sicurezza informatica dei veicoli stradali, che in qualche modo è parallelo allo standard di sicurezza funzionale ISO 26262, fornisce anch'esso indicazioni importanti.

Ti aiutiamo a proteggere i tuoi progetti SoC automobilistici

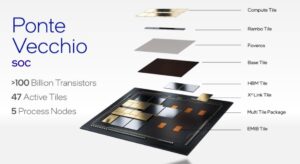

I produttori di veicoli hanno diversi livelli di competenza interna in materia di sicurezza informatica. Alcuni scelgono ancora di aggiungere un livello di sicurezza ai propri progetti automobilistici verso la fine del processo di progettazione; tuttavia, attendere fino al completamento di un progetto può lasciare i punti di vulnerabilità irrisolti e aperti agli attacchi. Progettare la sicurezza fin dalle fondamenta può evitare di creare sistemi vulnerabili (vedere la figura seguente per una descrizione dei livelli di sicurezza necessari per proteggere un SoC automobilistico). Inoltre, è anche importante garantire che la sicurezza duri finché i veicoli restano in circolazione (11 anni in media).

Livelli di sicurezza necessari per proteggere un SoC automobilistico.

Con il nostro lunga storia di supporto di progetti SoC automobilistici, Synopsys può aiutarti a sviluppare la strategia e l'architettura per implementare un livello più elevato di sicurezza nei tuoi progetti. Oltre alla nostra competenza tecnica, le nostre soluzioni rilevanti in questo settore includono:

Le auto connesse fanno parte di questo mix di cose che dovrebbero essere rese più resilienti e rafforzate contro gli attacchi. Sebbene la sicurezza funzionale sia diventata un’area di interesse familiare per il settore, è giunto il momento che anche la sicurezza informatica faccia parte della pianificazione iniziale dei silici e dei sistemi automobilistici. Dopotutto, non è possibile avere un'auto sicura se non è anche sicura.

Per saperne di più visita Sintesi DesignWare Sicurezza IP.

Leggi anche:

Crittografia di identità e dati per la sicurezza PCIe e CXL

Elaborazione del linguaggio naturale (NLP) ad alte prestazioni in sistemi embedded vincolati

Condividi questo post tramite: Fonte: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- accesso

- operanti in

- attività

- aggiunta

- indirizzo

- Avanzate

- Tutti

- tra

- Un altro

- applicazioni

- approccio

- architettura

- RISERVATA

- in giro

- attacchi

- autentico

- Autenticazione

- autorizzazione

- Automazione

- settore automobilistico

- industria automobilistica

- autonomo

- media

- essendo

- MIGLIORE

- best practice

- Maggiore

- autobus

- Gli autobus

- auto

- auto

- codifica

- Uncommon

- Comunicazione

- Comunicazioni

- componente

- informatica

- Connessioni

- consolle

- contenuto

- continua

- potuto

- Creazione

- critico

- crittografia

- Attacco informatico

- attacchi informatici

- Cybersecurity

- dati

- Design

- progettazione

- disegni

- rivelazione

- sviluppare

- in via di sviluppo

- Mercato

- dispositivo

- dispositivi

- In centro città

- spinto

- autista

- guida

- Presto

- Elettronica

- consentendo

- crittografia

- esperienza

- competenza

- Sfruttare

- caratteristica

- Caratteristiche

- figura

- Infine

- Nome

- Focus

- seguire

- Fondazione

- Carburante

- pieno

- funzioni

- futuro

- buono

- incidere

- hacker

- Hardware

- avendo

- Aiuto

- storia

- Come

- HTTPS

- Identificazione

- identificare

- realizzare

- importante

- Compreso

- industria

- informazioni

- integrazione

- Internet

- IoT

- dispositivi iot

- IT

- jeep

- join

- Le

- Tasti

- lavoro

- Lingua

- IMPARARE

- Livello

- livelli

- Lunghi

- il malware

- gestione

- mente

- Scopri di più

- il

- Linguaggio naturale

- Elaborazione del linguaggio naturale

- Navigazione

- Vicino

- di applicazione

- Rete

- internazionale

- reti

- nlp

- Rilevazione dell'oggetto

- aprire

- Altro

- Le password

- performance

- Fisico

- pianificazione

- piattaforma

- Piattaforme

- potente

- Direttore

- processi

- i processi

- Produzione

- protegge

- fornire

- fornisce

- radio

- che vanno

- ricetta

- Recuperare

- rilasciato

- rapporto

- Rischio

- running

- sicura

- Sicurezza

- problemi di

- ricercatori di sicurezza

- senso

- Serie

- set

- condiviso

- smart

- So

- Software

- Soluzioni

- Qualcuno

- standard

- inizia a

- Storia

- Strategia

- forte

- supporto

- sistema

- SISTEMI DI TRATTAMENTO

- parlando

- Rubinetto

- Consulenza

- test

- Il futuro

- Attraverso

- TIE

- tempo

- strumenti

- traffico

- unico

- Aggiornamenti

- utenti

- veicolo

- Veicoli

- vulnerabilità

- vulnerabilità

- Vulnerabile

- Che

- senza

- mondo

- sarebbe

- anni