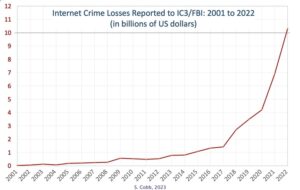

I professionisti della sicurezza informatica hanno discusso a lungo dell'idea che i conflitti futuri non saranno più combattuti solo su un campo di battaglia fisico, ma anche nello spazio digitale. Sebbene i recenti conflitti mostrino che il campo di battaglia fisico non sta andando da nessuna parte presto, stiamo anche assistendo a più attacchi informatici sostenuti dallo stato che mai. È quindi fondamentale che aziende, individui e governi si assicurino di essere preparati a un attacco. Nel campo di battaglia digitale non sono solo i soldati a essere presi di mira: tutti sono sulla linea di tiro.

In generale, un atto di guerra informatica è qualsiasi attività online dannosa sostenuta dallo stato che prende di mira reti straniere. Tuttavia, come per la maggior parte dei fenomeni geopolitici, gli esempi reali di cyberwarfare sono molto più complessi. Nel torbido mondo del crimine informatico sostenuto dallo stato, non sono sempre le agenzie di intelligence governative a eseguire direttamente gli attacchi. Invece, è molto più comune vedere attacchi da parte di organizzazioni criminali informatiche organizzate che hanno legami con uno stato-nazione. Queste organizzazioni sono note come gruppi APT (Advanced Persistent Threat). Il famigerato APT-28, noto anche come Fancy Bear, che ha violato il Comitato Nazionale Democratico nel 2016 è un ottimo esempio di questo tipo di spionaggio.

I legami sciolti tra i gruppi APT e le agenzie di intelligence statali significano che i confini tra lo spionaggio internazionale e il crimine informatico più tradizionale sono sfumati. Ciò rende difficile stabilire se un particolare attacco sia un "atto di guerra informatica". Pertanto, gli analisti della sicurezza sono spesso in grado solo di ipotizzare se un attacco sia stato sostenuto da percentuali e gradi di certezza. Questa, in un certo senso, è la copertura perfetta per le agenzie statali malintenzionate che desiderano prendere di mira e interrompere le infrastrutture critiche riducendo al contempo il potenziale di generare una crisi geopolitica o un conflitto armato.

Se il nemico è nel raggio d'azione, lo sei anche tu

Indipendentemente dal fatto che un attacco informatico sia direttamente collegato a un'agenzia statale straniera, gli attacchi a infrastrutture critiche può avere conseguenze devastanti. Le infrastrutture critiche non si riferiscono solo a infrastrutture di proprietà e gestite dallo stato come reti elettriche e organizzazioni governative; banche, grandi aziende e ISP rientrano tutti sotto l'egida di obiettivi di infrastrutture critiche.

Ad esempio, uno schema mirato di "hack, pump e dump", in cui più portafogli personali di trading online vengono compromessi al fine di manipolare i prezzi delle azioni, potrebbe essere intrapreso da un gruppo sostenuto dallo stato per danneggiare i fondi di risparmio e pensione in un'altra nazione, con conseguenze potenzialmente catastrofiche per l'economia.

Poiché i governi e le organizzazioni private continuano ad adottare reti IT intelligenti e connesse, i rischi e le potenziali conseguenze continueranno a crescere. Ricerca recente dell'Università del Michigan ha riscontrato gravi falle di sicurezza nei sistemi semaforici locali. Da un unico punto di accesso, il team di ricerca è stato in grado di assumere il controllo di oltre 100 semafori. Sebbene il difetto in questo sistema sia stato successivamente corretto, ciò evidenzia l'importanza di sistemi di sicurezza integrati robusti e aggiornati per proteggere l'infrastruttura dagli attacchi informatici.

Difendi ora o sarai conquistato più tardi

Con reti più grandi e complesse, la possibilità che le vulnerabilità possano essere sfruttate aumenta in modo esponenziale. Se le organizzazioni devono avere qualche possibilità contro un sofisticato attacco sostenuto dallo stato, ogni singolo endpoint sulla rete deve essere continuamente monitorato e protetto.

Alcuni hanno già imparato questa lezione nel modo più duro. Nel 2017, al gigante alimentare statunitense Mondelez è stato negato un rimborso assicurativo di $ 100 milioni dopo aver subito un attacco informatico ATP russo perché il l'attacco è stato considerato "un atto di guerra" e non coperti dalla polizza assicurativa sulla sicurezza informatica dell'azienda. (Il conglomerato e Zurich Insurance recentemente risolto la loro disputa a condizioni riservate.)

La sicurezza degli endpoint non è mai stata così critica come oggi. L'uso dei dispositivi mobili personali come strumento di lavoro è diventato pervasivo in quasi tutti i settori. Spaventosamente, questo aumento della politica Bring-Your-Own-Devices è stato in parte guidato dal falso presupposto che i dispositivi mobili siano intrinsecamente più sicuri dei desktop.

Tuttavia, diversi governi e gruppi ATP con capacità informatiche consolidate si sono adattati a e ha sfruttato il panorama delle minacce mobili per oltre 10 anni con tassi di rilevamento pericolosamente bassi. Gli attacchi alle reti mobili governative e civili hanno il potenziale per abbattere gran parte della forza lavoro, bloccando la produttività e interrompendo tutto, dal processo decisionale del governo all'economia.

Nel panorama delle minacce odierno, gli attacchi informatici non sono solo un rischio potenziale, ma sono prevedibili. Per fortuna, la soluzione per ridurre al minimo i danni è relativamente semplice: non fidarti di nessuno e proteggi tutto.

I responsabili IT e della sicurezza potrebbero non essere in grado di prevenire un attacco informatico o una guerra informatica; tuttavia, possono difendersi dai peggiori esiti. Se un dispositivo è connesso all'infrastruttura, sia fisicamente che virtualmente, rappresenta una potenziale backdoor per gli attori delle minacce per accedere ai dati e interrompere le operazioni. Quindi, se le organizzazioni vogliono evitare di essere intrappolate nel fuoco incrociato della guerra informatica, la sicurezza degli endpoint deve essere la prima priorità in tutte le operazioni, dal mobile al desktop.

- blockchain

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Lettura oscura

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- sicurezza del sito Web