Anche prima che l’amministrazione Biden annunciasse le agenzie e gli appaltatori federali statunitensi deve adottare nuovi standard di sicurezza informatica zero-trust, molte aziende di livello aziendale hanno già iniziato il percorso verso l'adozione dell'architettura Zero Trust (ZTA).

Secondo un recente sondaggio condotto da Forrester, il 78% dei I leader della sicurezza globale hanno affermato che intendono rafforzare le operazioni Zero Trust quest’anno, anche se solo il 6% ha dichiarato di aver pienamente attuato i propri progetti Zero Trust. Queste organizzazioni riconoscono che oggi le reti possono essere locali, raggiungere il cloud o estendersi ovunque si trovino i lavoratori remoti, il che limita l’efficacia delle difese tradizionali.

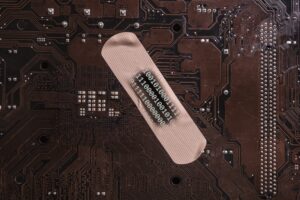

Nell’affrontare attacchi diretti come la recente vulnerabilità Log4j, attacchi indiretti come il phishing con malware e movimenti laterali interni, il tradizionale controllo dell’accesso alla rete basato sul perimetro si è dimostrato insufficiente nel rilevare, e tanto meno nel prevenire, la compromissione. Lo zero trust, basato sul concetto che gli utenti devono essere autenticati e continuamente convalidati per ottenere l’accesso ad applicazioni e dati, è molto più efficace perché protegge le risorse anziché i segmenti di rete.

Ma l’esecuzione riuscita è più simile a un viaggio che a un interruttore che può essere attivato. Richiede che varie tecnologie lavorino insieme, tra cui l’autenticazione multifattore, la sicurezza degli endpoint e la protezione dell’identità, con l’adozione completa del sistema Zero Trust che diventa un processo continuo di miglioramenti, perfezionamenti e aggiustamenti delle policy.

C’è un vecchio adagio diventato famoso durante la Guerra Fredda: “Fidati, ma verifica”. Nel mondo altamente distribuito di oggi, dove gli ambienti di rete sono dinamici e l'infrastruttura di rete, i servizi, gli utenti e altro ancora possono cambiare rapidamente, è necessario disporre di una maggiore quantità di ciascuno di essi. Le organizzazioni non possono presumere ciecamente che la loro architettura Zero Trust (ZTA) funzioni sempre come previsto. Le organizzazioni devono diffidare attivamente ed verificare mentre perfezionano l'infrastruttura di rete, i servizi e le politiche operative. Per fortuna, il monitoraggio continuo e approfondito dei pacchetti fornisce l’intelligence indipendente necessaria per migliorare le decisioni di applicazione delle policy.

Il ruolo del monitoraggio dei pacchetti profondi

Nel Modello di maturità Zero Trust stabiliti dalla Cybersecurity and Infrastructure Security Agency (CISA), cinque pilastri distinti riflettono quanto è avanzata un’organizzazione nella sua implementazione del principio zero trust. Trasversali a questi pilastri ci sono le linee guida per visibilità e analisi, automazione, orchestrazione e governance, suggerendo la necessità di collaborazione, integrazione e gestione tra pilastri per ZTA più maturi.

Nelle distribuzioni tradizionali, diverse da zero trust, il monitoraggio dei pacchetti sul perimetro e occasionalmente in aree sensibili della rete interna fornisce le basi per la visibilità e l'analisi della rete. Ma man mano che la ZTA di un'organizzazione matura, i perimetri tradizionali si confondono o addirittura svaniscono del tutto. Il traffico nord-sud dovrà sempre essere visto e controllato, ma, cosa altrettanto importante, il traffico est-ovest deve essere visto e controllato per rilevare e prevenire compromissioni laterali o più profonde nell'ambiente. Per raggiungere la maturità Zero Trust, è necessaria una visibilità pervasiva dell’intera rete attraverso il monitoraggio approfondito dei pacchetti.

I pacchetti sono la migliore fonte disponibile di dati di rete ad alta fedeltà, soprattutto per le organizzazioni più avanti nel loro percorso di trasformazione digitale verso un maggiore utilizzo del cloud pubblico o ibrido. In questi ambienti, le organizzazioni spesso perdono un certo grado di visibilità rispetto ai data center tradizionali e le tradizionali misure di sicurezza informatica, come le difese degli endpoint, potrebbero non entrare nemmeno in gioco. I dati a pacchetto trascendono i limiti dell'infrastruttura distribuita per aiutare a verificare le prestazioni e la conformità alle policy quasi in tempo reale, offrendo un'unica fonte di verità che può essere analizzata mesi o addirittura anni dopo.

Mentre i team di networking hanno tradizionalmente utilizzato monitoraggio dei pacchetti Per analizzare le reti, gestire il traffico e identificare problemi di prestazioni, i dati forniti dai pacchetti ai team di sicurezza possono essere altrettanto preziosi per il rilevamento e le indagini sulle minacce. I dati a pacchetto consentono ai team di sicurezza di tracciare le comunicazioni tra dispositivi interconnessi e le tendenze storiche, ad esempio, e possono aiutare a orchestrare la mitigazione tra gli strumenti di gestione e di applicazione tramite API. Inoltre, colma le lacune in termini di visibilità e dati lasciate da altri strumenti di sicurezza informatica (ad esempio, informazioni sulla sicurezza, gestione degli eventi e rilevamento degli endpoint), rendendo tali strumenti e il personale di sicurezza informatica esistente più efficaci. Infine, le organizzazioni possono utilizzare il monitoraggio dei pacchetti per classificare reti, server e servizi in base al rischio, consentendo una verifica molto rapida e concisa della ZTA.

In sintesi, le aziende che hanno appena iniziato il loro percorso Zero Trust richiederanno miglioramenti alle loro architetture man mano che matureranno. Le loro soluzioni si affideranno sempre più a processi e sistemi automatizzati, con una maggiore integrazione tra i pilastri e decisioni di applicazione delle politiche più dinamiche. Affinché questi sistemi continuino ad avere successo, è necessaria la convalida continua dei progetti Zero Trust e dei limiti di applicazione, e il monitoraggio approfondito dei pacchetti offre il livello di visibilità più completo disponibile per verificarne l’efficacia.

In fin dei conti, Zero Trust è una filosofia. Per aderire completamente, nulla può essere dato per scontato. Anche le organizzazioni con implementazioni Zero Trust più mature devono verificare continuamente la propria aderenza con una visibilità della rete costante e pervasiva. Dopotutto, non puoi proteggere ciò che non puoi vedere e non dovresti fidarti di ciò che non puoi vedere.

- blockchain

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Lettura oscura

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- sicurezza del sito Web