Ingat ketika sepasang peretas etis mengambil alih sebuah Jeep Cherokee dari jarak jauh saat sedang dikendarai di jalan raya dekat pusat kota St. Louis pada tahun 2015? Kisah di baliknya adalah, para “peretas” tersebut, yaitu peneliti keamanan Charlie Miller dan Chris Valasek, mendekati produsen kendaraan beberapa tahun sebelum tindakan besar mereka, dan memperingatkan risiko yang ditimbulkan oleh kerentanan keamanan pada mobil. Namun, pabrikan pada saat itu tidak menganggap mobil sebagai target serangan siber.

Dengan banyaknya konten perangkat keras dan perangkat lunak yang memungkinkan otomatisasi lebih besar, kendaraan sebenarnya memiliki banyak potensi titik kerentanan keamanan—seperti banyak perangkat IoT cerdas dan terhubung lainnya. Mari kita lihat area otomotif utama yang harus dilindungi, mengapa penting untuk mempertimbangkan keselamatan sejak awal siklus desain, dan bagaimana Anda dapat melindungi keseluruhan mobil dari bemper ke bemper.

ECU: Sangat Menarik bagi Peretas

Kita bisa memulai diskusi kita dengan unit kendali elektronik (ECU), sistem tertanam dalam elektronik otomotif yang mengontrol sistem atau subsistem kelistrikan pada kendaraan. Bukan hal yang aneh jika kendaraan modern memiliki lebih dari 100 ECU yang menjalankan berbagai fungsi seperti injeksi bahan bakar, pengatur suhu, pengereman, dan deteksi objek. Secara tradisional, ECU dirancang tanpa persyaratan untuk memvalidasi entitas yang berkomunikasi dengannya; sebaliknya, mereka hanya menerima perintah dari dan berbagi informasi dengan entitas mana pun di bus kabel yang sama. Jaringan kendaraan tidak dianggap sebagai jaringan komunikasi dalam pengertian, katakanlah, internet. Namun, kesalahpahaman ini telah menciptakan kerentanan terbesar.

Kembali ke Jeep hack, Miller dan Valasek berangkat untuk menunjukkan betapa mudahnya ECU diserang. Pertama, mereka mengeksploitasi kerentanan perangkat lunak pada prosesor radio melalui jaringan seluler, kemudian beralih ke sistem infotainment, dan terakhir, menargetkan ECU untuk memengaruhi pengereman dan kemudi. Hal ini sudah cukup untuk membuat industri otomotif mulai memberikan perhatian lebih terhadap keamanan siber.

Saat ini, ECU biasa dirancang dengan gateway, sehingga hanya perangkat yang seharusnya berkomunikasi satu sama lain yang dapat melakukannya. Hal ini menghadirkan pendekatan yang jauh lebih baik daripada memiliki jaringan terbuka luas di dalam kendaraan.

Bagaimana Sistem Infotainment Dapat Dieksploitasi

Selain ECU, mobil dapat memiliki kerentanan lain yang memungkinkan pelaku kejahatan berpindah dari satu perangkat di dalam kendaraan ke perangkat lainnya. Pertimbangkan sistem infotainment, yang terhubung ke jaringan seluler untuk aktivitas seperti:

- Pembaruan firmware untuk mobil dari produsen kendaraan

- Bantuan pinggir jalan berbasis lokasi dan layanan diagnostik kendaraan jarak jauh

- Di masa depan, fungsi kendaraan-ke-kendaraan dan kendaraan-ke-segalanya akan semakin meningkat

Masalahnya, sistem infotainment juga cenderung terhubung ke berbagai sistem kendaraan penting untuk memberikan data operasional kepada pengemudi, seperti informasi kinerja mesin, serta kontrol, mulai dari sistem kontrol iklim dan navigasi hingga yang terkait dengan fungsi mengemudi. . Sistem infotainmen juga semakin terintegrasi dengan dasbor—dengan dasbor modern yang menjadi komponen tampilan infotainment. Mengingat semua koneksi yang ada di subsistem kendaraan ini dan perangkat lunak berfitur lengkap dan kuat yang menjalankan fungsi-fungsi ini, kemungkinan besar seseorang akan mengeksploitasi kerentanan untuk meretasnya.

Menjaga Jaringan Dalam Kendaraan

Untuk mencegah serangan seperti itu, penting untuk menerapkan kontrol akses fisik atau logis pada jenis informasi apa yang dipertukarkan antara subsistem jaringan yang memiliki hak istimewa lebih dan kurang. Untuk memastikan bahwa komunikasi tersebut asli, penting juga bagi jaringan di dalam kendaraan untuk memanfaatkan pengalaman keamanan yang diperoleh selama 30 tahun terakhir di dunia jaringan dengan menggabungkan kriptografi yang kuat dengan identifikasi dan otentikasi yang kuat. Semua tindakan ini harus direncanakan sejak awal siklus desain untuk memberikan landasan keamanan yang kuat bagi sistem. Melakukan hal ini sejak dini akan mengurangi padat karya, lebih hemat biaya, dan lebih efektif melakukan pengawasan terhadap risiko yang tersisa dibandingkan menerapkan langkah-langkah keamanan sedikit demi sedikit untuk mengatasi masalah yang muncul kemudian.

Meningkatnya popularitas Ethernet untuk jaringan dalam kendaraan merupakan perkembangan positif. Ethernet hadir dengan sejumlah penghematan biaya dan beberapa paradigma jaringan kuat yang mendukung kecepatan yang dibutuhkan untuk aplikasi seperti sistem bantuan pengemudi tingkat lanjut (ADAS) dan mengemudi otonom, serta peningkatan aplikasi sistem infotainment. Bagian dari standar Ethernet mengatur perangkat mengidentifikasi dirinya sendiri dan membuktikan identitasnya sebelum diizinkan untuk bergabung dengan jaringan dan menjalankan fungsi penting apa pun.

Praktik Terbaik Keamanan Siber Otomotif NHTSA

Grafik Administrasi Keselamatan Lalu Lintas Jalan Raya Nasional (NHTSA) menyarankan pendekatan keamanan siber otomotif berlapis-lapis, dengan representasi yang lebih baik dari sistem di dalam kendaraan sebagai jaringan subsistem terhubung yang masing-masing mungkin rentan terhadap serangan siber. Dalam pembaruannya laporan praktik terbaik keamanan siber dirilis bulan ini, NHSTA memberikan berbagai rekomendasi mengenai perlindungan keamanan siber kendaraan yang mendasar. Banyak di antaranya yang tampaknya merupakan praktik yang masuk akal dalam pengembangan sistem kritis, namun secara mengejutkan praktik-praktik ini tidak (dan bahkan terus) tidak ada di banyak sistem. Di antara saran-saran untuk sikap yang lebih sadar akan dunia maya:

- Batasi akses pengembang/debugging di perangkat produksi. ECU berpotensi diakses melalui port debugging terbuka atau melalui konsol serial, dan seringkali akses ini berada pada tingkat operasi yang istimewa. Jika akses tingkat pengembang diperlukan di perangkat produksi, antarmuka debug dan pengujian harus dilindungi dengan tepat agar memerlukan otorisasi dari pengguna yang memiliki hak istimewa.

- Lindungi kunci kriptografi dan rahasia lainnya. Kunci kriptografi atau kata sandi apa pun yang dapat memberikan tingkat akses yang lebih tinggi dan tidak sah ke platform komputasi kendaraan harus dilindungi dari pengungkapan. Kunci apa pun dari platform komputasi satu kendaraan tidak boleh memberikan akses ke banyak kendaraan. Hal ini menyiratkan bahwa diperlukan strategi manajemen kunci yang cermat berdasarkan kunci unik dan rahasia lain di setiap kendaraan, dan bahkan subsistem.

- Kontrol akses diagnostik pemeliharaan kendaraan. Sebisa mungkin, batasi fitur diagnostik pada mode pengoperasian kendaraan tertentu untuk mencapai tujuan yang diinginkan dari fitur terkait. Rancang fitur-fitur tersebut untuk menghilangkan atau meminimalkan dampak yang berpotensi berbahaya jika disalahgunakan atau disalahgunakan.

- Kontrol akses ke firmware. Terapkan praktik pengkodean keamanan yang baik dan gunakan alat yang mendukung hasil keamanan dalam proses pengembangannya.

- Batasi kemampuan untuk memodifikasi firmware, termasuk data penting. Membatasi kemampuan untuk memodifikasi firmware membuat pelaku kejahatan lebih sulit memasang malware di kendaraan.

- Kontrol komunikasi internal kendaraan. Jika memungkinkan, hindari mengirimkan sinyal keselamatan sebagai pesan pada bus data umum. Jika informasi keselamatan tersebut harus diteruskan melalui bus komunikasi, informasi tersebut harus berada pada bus komunikasi yang tersegmentasi dari ECU kendaraan mana pun dengan antarmuka jaringan eksternal. Untuk pesan keamanan penting, terapkan skema otentikasi pesan untuk membatasi kemungkinan spoofing pesan.

Laporan praktik terbaik keamanan siber NHTSA memberikan titik awal yang baik untuk memperkuat aplikasi otomotif. Namun, ini bukanlah buku resep, juga tidak komprehensif. NHTSA juga merekomendasikan agar industri mengikuti National Institute of Standards and Technology's (NIST's) Kerangka Kerja Keamanan Siber, yang menyarankan pengembangan perlindungan keamanan siber berlapis untuk kendaraan berdasarkan lima fungsi utama: mengidentifikasi, melindungi, mendeteksi, merespons, dan memulihkan. Selain itu, standar seperti ISO SAE 21434 Keamanan Siber Kendaraan Jalan Raya, yang dalam beberapa hal sejajar dengan standar keselamatan fungsional ISO 26262, juga memberikan arahan penting.

Membantu Anda Mengamankan Desain SoC Otomotif Anda

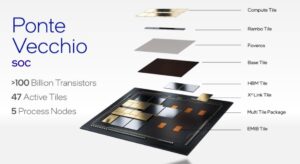

Produsen kendaraan memiliki tingkat keahlian keamanan siber internal yang berbeda-beda. Beberapa masih memilih untuk menambahkan lapisan keamanan pada desain otomotif mereka menjelang akhir proses desain; Namun, menunggu hingga desain hampir selesai dapat menyebabkan titik kerentanan tidak terselesaikan dan terbuka untuk diserang. Merancang keamanan sejak awal dapat menghindari terciptanya sistem yang rentan (lihat gambar di bawah untuk gambaran lapisan keamanan yang diperlukan untuk melindungi SoC otomotif). Selain itu, penting juga untuk memastikan bahwa keamanan akan bertahan selama kendaraan masih berada di jalan (rata-rata 11 tahun).

Lapisan keamanan diperlukan untuk melindungi SoC otomotif.

Dengan kami sejarah panjang dalam mendukung desain SoC otomotif, Synopsys dapat membantu Anda mengembangkan strategi dan arsitektur untuk menerapkan tingkat keamanan yang lebih tinggi dalam desain Anda. Selain keahlian teknis kami, solusi kami yang relevan di bidang ini meliputi:

Mobil yang terhubung adalah bagian dari perpaduan hal-hal yang harus dibuat lebih tangguh dan tangguh terhadap serangan. Meskipun keselamatan fungsional telah menjadi area fokus yang familiar bagi industri, kini saatnya keamanan siber juga menjadi bagian dari perencanaan awal untuk silikon dan sistem otomotif. Lagi pula, Anda tidak bisa memiliki mobil yang aman jika mobil tersebut tidak juga aman.

Untuk mempelajari lebih lanjut kunjungi Sinopsis IP Keamanan DesignWare.

Baca juga:

Identitas dan Enkripsi Data untuk Keamanan PCIe dan CXL

Pemrosesan Bahasa Alami (NLP) Berkinerja Tinggi dalam Sistem Tertanam yang Dibatasi

Seri Kuliah: Merancang Time Interleaved ADC untuk Aplikasi Otomotif 5G

Bagikan postingan ini melalui: Sumber: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- mengakses

- di seluruh

- kegiatan

- tambahan

- alamat

- maju

- Semua

- antara

- Lain

- aplikasi

- pendekatan

- arsitektur

- DAERAH

- sekitar

- Serangan

- Asli

- Otentikasi

- otorisasi

- Otomatisasi

- otomotif

- industri otomotif

- otonom

- rata-rata

- makhluk

- TERBAIK

- Praktik Terbaik

- Terbesar

- bis

- Bis-bis

- mobil

- mobil

- Pengkodean

- Umum

- Komunikasi

- komunikasi

- komponen

- komputasi

- Koneksi

- konsul

- Konten

- terus

- bisa

- membuat

- kritis

- kriptografi

- Serangan cyber

- cyberattacks

- Keamanan cyber

- data

- Mendesain

- merancang

- desain

- Deteksi

- mengembangkan

- berkembang

- Pengembangan

- alat

- Devices

- Pusat kota

- didorong

- pengemudi

- penggerak

- Awal

- Elektronik

- memungkinkan

- enkripsi

- pengalaman

- keahlian

- Mengeksploitasi

- Fitur

- Fitur

- Angka

- Akhirnya

- Pertama

- Fokus

- mengikuti

- Prinsip Dasar

- Bahan bakar

- penuh

- fungsi

- masa depan

- baik

- terjangan

- hacker

- Perangkat keras

- memiliki

- membantu

- sejarah

- Seterpercayaapakah Olymp Trade? Kesimpulan

- HTTPS

- Identifikasi

- mengenali

- melaksanakan

- penting

- Termasuk

- industri

- informasi

- integrasi

- Internet

- idiot

- perangkat iot

- IT

- jip

- ikut

- kunci

- kunci-kunci

- tenaga kerja

- bahasa

- BELAJAR

- Tingkat

- adalah ide yang bagus

- Panjang

- malware

- pengelolaan

- keberatan

- lebih

- nasional

- Bahasa Alami

- Pengolahan Bahasa alami

- Navigasi

- Dekat

- dibutuhkan

- jaringan

- jaringan

- jaringan

- nLP

- Deteksi Objek

- Buka

- Lainnya

- password

- prestasi

- fisik

- perencanaan

- Platform

- Platform

- kuat

- Utama

- proses

- proses

- Produksi

- melindungi

- memberikan

- menyediakan

- radio

- mulai

- resep

- Memulihkan

- dirilis

- melaporkan

- Risiko

- berjalan

- aman

- Safety/keselamatan

- keamanan

- peneliti keamanan

- rasa

- Seri

- set

- berbagi

- pintar

- So

- Perangkat lunak

- Solusi

- Seseorang

- standar

- awal

- Cerita

- Penyelarasan

- kuat

- mendukung

- sistem

- sistem

- pembicaraan

- Tap

- Teknis

- uji

- Masa depan

- Melalui

- TIE

- waktu

- alat

- lalu lintas

- unik

- Pembaruan

- Pengguna

- kendaraan

- Kendaraan

- Kerentanan

- kerentanan

- Rentan

- Apa

- tanpa

- dunia

- akan

- tahun