Waktu Membaca: 5 menit

Waktu Membaca: 5 menit

PEMBARUAN DAN KOREKSI: Konica Minolta C224e tidak mengirimi Anda email phishing berbahaya. Peretas jahat telah membuat email dan file yang dirancang agar terlihat seperti dokumen pindaian yang sah dari Konica Minolta C224e, namun, file tersebut tidak berasal dari Konica Minolta C224e dan tidak berisi dokumen yang dipindai. Anda akan ingin memverifikasi sumber email.

Bulan Agustus dan September yang sibuk untuk Lab Intelijen Ancaman Comodo, termasuk a penemuan blockbuster tentang keamanan senior Equifax dan "pemimpin" TI

dan penemuan 2 serangan phishing ransomware baru di bulan Agustus (-lebih lanjut tentang itu nanti).

Eksklusif terbaru adalah penemuan Lab tentang gelombang akhir September dari ransomware baru serangan phishing, membangun serangan yang pertama kali ditemukan oleh Comodo Intelijen Ancaman laboratorium musim panas ini. Kampanye terbaru ini meniru vendor organisasi Anda dan bahkan mesin fotokopi/pemindai/printer kantor terpercaya Anda dari pemimpin industri Konica Minolta. Ini menggunakan rekayasa sosial untuk melibatkan korban dan dirancang dengan hati-hati untuk melewati alat berbasis algoritme pembelajaran mesin dari vendor keamanan siber terkemuka, menginfeksi mesin Anda, mengenkripsi data mereka, dan mengekstrak tebusan bitcoin. Berikut adalah layar permintaan tebusan yang dilihat oleh para korban dalam serangan 18-21 September 2017:

Gelombang baru serangan ransomware ini menggunakan botnet komputer zombie (biasanya terhubung ke jaringan melalui ISP terkenal) untuk mengoordinasikan serangan phishing yang mengirimkan email ke akun korban. Seperti halnya IKARUS serangan bobrok masing-masing pada awal dan akhir Agustus 2017, kampanye ini menggunakan muatan ransomware “Locky”.

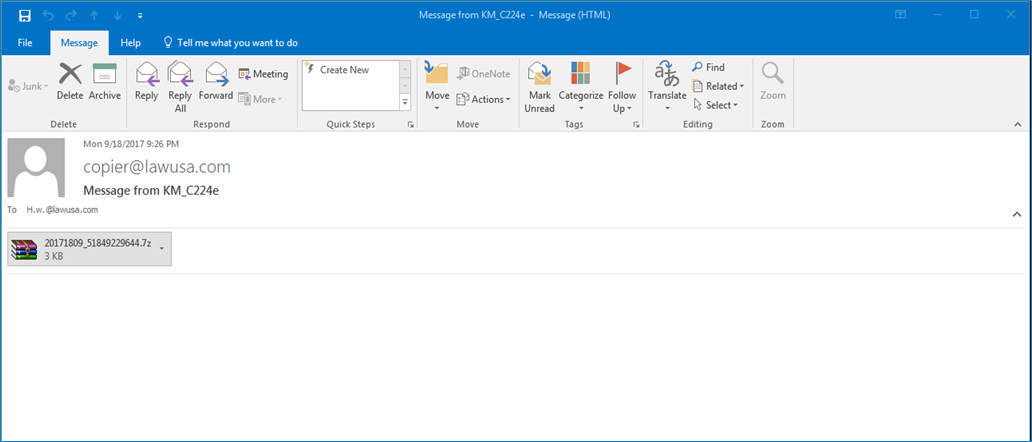

Yang lebih besar dari dua serangan terbaru ini Locky Ransomware wave disajikan sebagai dokumen pindaian yang dikirim melalui email kepada Anda dari pemindai/printer organisasi Anda (tetapi sebenarnya dari mesin pengontrol peretas luar). Karyawan saat ini memindai dokumen asli di pemindai/printer perusahaan dan mengirimkannya melalui email kepada diri mereka sendiri dan orang lain sebagai praktik standar, jadi email yang sarat malware ini terlihat cukup polos tetapi sama sekali tidak berbahaya (dan yang paling pasti bukan dari mesin fotokopi Konica Minolta organisasi Anda/ pemindai). Bagaimana tidak berbahaya? Lihat email di bawah ini.

Salah satu elemen kecanggihan di sini adalah email yang dikirim peretas menyertakan nomor model pemindai/printer milik Konica Minolta C224e, salah satu model paling populer di kalangan pemindai/printer bisnis, yang biasa digunakan di Eropa, Amerika Selatan, Amerika Utara , Asia dan pasar global lainnya.

Kedua kampanye dimulai pada 18 September 2017 dan tampaknya telah berakhir secara efektif pada 21 September 2017 tetapi kita semua harus mengharapkan serangan serupa dalam waktu dekat.

Dokumen terenkripsi dalam kedua serangan September baru memiliki ".ykcol” dan file “.vbs” didistribusikan melalui email. Ini menunjukkan bahwa pembuat malware sedang mengembangkan dan mengubah metode untuk menjangkau lebih banyak pengguna dan melewati pendekatan keamanan yang menggunakan pembelajaran mesin dan pengenalan pola.

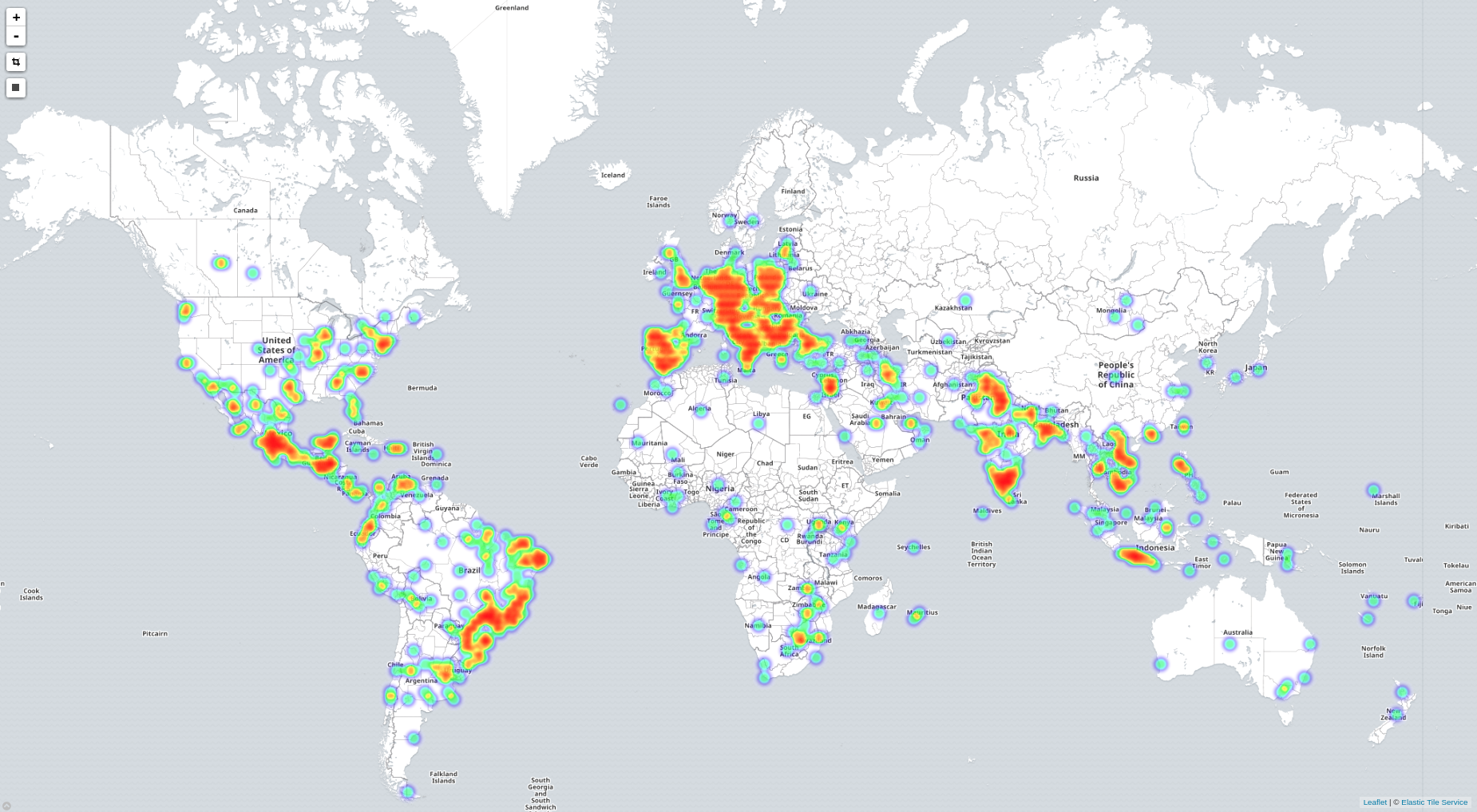

Berikut adalah peta panas dari serangan baru pertama pada 18 September 2017, menampilkan “Pesan dari KM_C224e” baris subjek diikuti oleh negara sumber mesin yang digunakan di botnet untuk mengirim email:

| Negara | Jumlah - Hitungan Email |

| Vietnam | 26,985 |

| Mexico | 14,793 |

| India | 6,190 |

| Indonesia | 4,154 |

ISP pada umumnya sangat terkooptasi dalam serangan ini yang menunjukkan kecanggihan serangan dan pertahanan siber yang tidak memadai di titik akhir mereka dan dengan jaringan dan jaringan mereka sendiri. solusi keamanan situs web. Seperti serangan Agustus, banyak server dan perangkat di Vietnam dan Meksiko digunakan untuk melakukan serangan global. Berikut adalah pemilik rentang terkemuka yang terdeteksi dalam serangan “Pesan dari KM_C224e”:

| Rentang pemilik | Jumlah - Hitungan Email |

| Pos dan Telekomunikasi Vietnam (VNPT) | 18,824 |

| VDC | 4,288 |

| lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

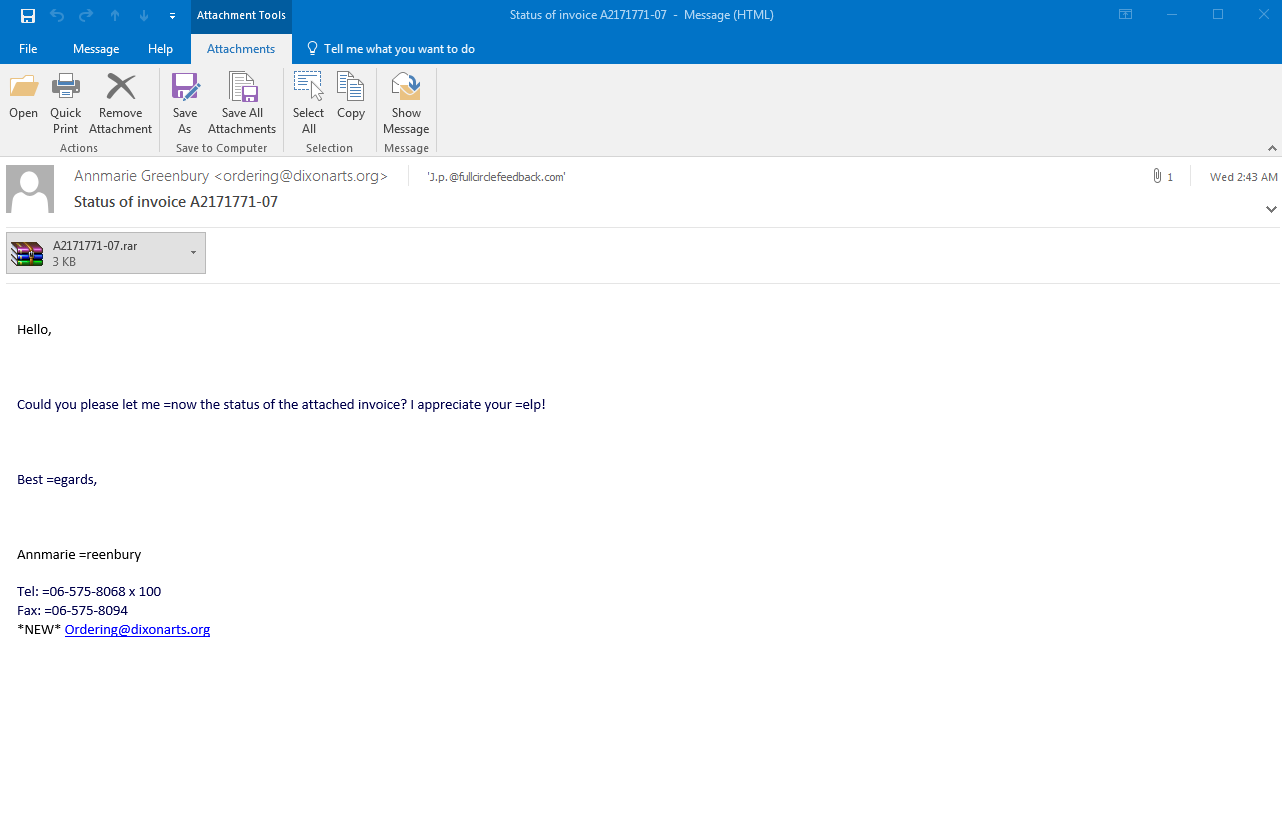

Yang lebih kecil dari 2 cabang dalam kampanye September ini mengirimkan email phishing dengan subjek, "Status faktur" dan tampaknya berasal dari vendor lokal, bahkan termasuk salam "Halo", permintaan sopan untuk melihat lampiran, dan tanda tangan dan kontak rincian dari karyawan vendor fiktif. Sekali lagi, perhatikan betapa familiarnya email itu

siapa pun yang terlibat dengan keuangan atau bekerja dengan vendor luar:

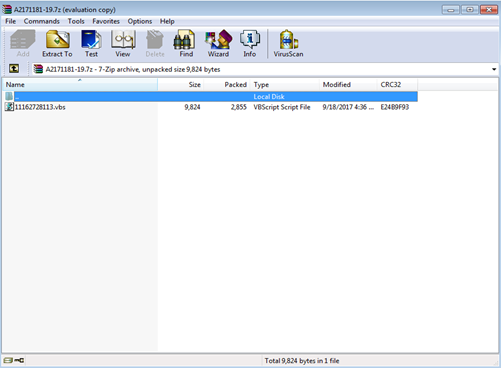

Ketika lampiran diklik, itu muncul sebagai file terkompresi yang akan dibongkar:

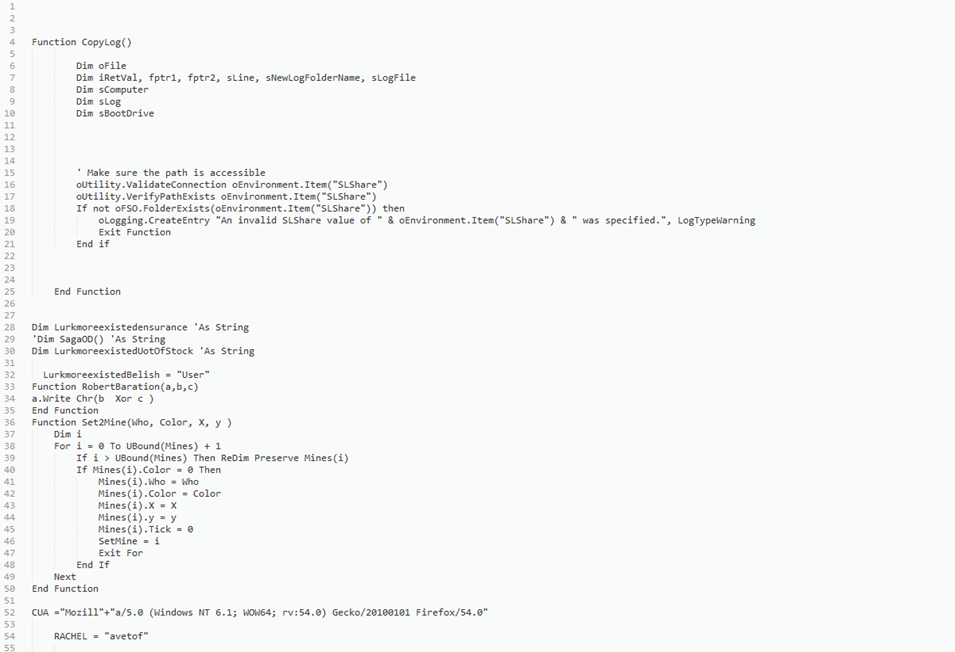

Di sini Anda dapat melihat contoh skrip, yang sangat berbeda dari yang digunakan dalam serangan sebelumnya pada Agustus 2017.

Kisaran permintaan tebusan 5 bitcoin hingga 1 bitcoin dalam kedua kasus baru mencerminkan serangan Agustus. Pada tanggal 18 September 2017 nilai 1 bitcoin setara dengan lebih dari $4000.00 Dolar AS (dan 3467.00 Euro).

Untuk serangan 18 September 2017 yang menampilkan “Status faktur” baris subjek, Amerika, Eropa, India dan Asia Tenggara terkena dampak berat, tetapi Afrika, Australia dan banyak pulau juga terkena serangan ini.

Pakar phishing dan Trojan dari Comodo Threat Intelligence Lab (bagian dari Comodo Threat Research Labs) mendeteksi dan menganalisis lebih dari 110,000 email phishing di titik akhir yang dilindungi Comodo hanya dalam tiga hari pertama kampanye September 2017 ini.

Lampiran dibaca di titik akhir yang dilindungi Comodo sebagai "file tidak dikenal," dimasukkan ke dalam penahanan, dan ditolak masuk sampai mereka dianalisis oleh teknologi Comodo dan, dalam hal ini, laboratorium ahli manusia.

Analisis Lab atas email yang dikirim dalam "Pesan dari KM_C224eKampanye phishing mengungkapkan data serangan ini: 19,886 alamat IP berbeda digunakan dari 139 domain tingkat atas kode negara yang berbeda.

The "Status fakturSerangan tersebut menggunakan 12,367 alamat IP berbeda dari 142 domain kode negara. Ada total 255 domain kode negara tingkat atas yang dikelola oleh Internet Assigned Numbers Authority (IANA), yang berarti kedua serangan baru ini menargetkan lebih dari setengah negara bagian di bumi.

“Jenis serangan ini memanfaatkan botnet server dan PC individu dan teknik phishing baru menggunakan rekayasa sosial untuk pekerja kantor dan manajer yang tidak menaruh curiga. Ini memungkinkan tim peretas yang sangat kecil untuk menyusup ke ribuan organisasi dan mengalahkan AI dan pembelajaran mesin yang bergantung alat perlindungan titik akhir, bahkan mereka yang memimpin dalam Magic Quadrant Gartner baru-baru ini.” kata Fatih Orhan, kepala Lab Intelijen Ancaman Comodo dan Comodo Laboratorium Penelitian Ancaman (CTRL). “Karena ransomware baru muncul sebagai file yang tidak dikenal, dibutuhkan postur keamanan 'penolakan default' 100% untuk memblokir atau menahannya di titik akhir atau batas jaringan; itu juga membutuhkan mata dan analisis manusia untuk akhirnya menentukan apa itu- dalam hal ini, ransomware baru.”

Ingin menyelam lebih dalam ke data serangan? Periksa Lab Intelijen Ancaman Comodo yang baru “LAPORAN KHUSUS: SEPTEMBER 2017 – RANSOMWARE PHISHING SERANGAN PHISH KARYAWAN, ALAT PEMBELAJARAN MESIN BEAT (Bagian III dari Seri Ransomware IKARUS yang Berkembang dan Terkunci).” Laporan Khusus adalah salah satu dari banyak yang disertakan dengan langganan gratis Pembaruan Lab di https://comodo.com/lab. Ini memberikan liputan mendalam tentang gelombang serangan 18-21 September 2017, dengan lebih banyak analisis dan dengan lampiran yang mencakup lebih banyak detail tentang sumber dan mesin yang digunakan dalam serangan. Langganan Pembaruan Lab Anda juga mencakup Bagian I dan II dari seri "Laporan Khusus: IKARUSdilapidated Locky Ransomware" dan juga memberi Anda "Laporan Khusus"Mingguan Update” dan video “Pembaruan Khusus”. Berlangganan hari ini di comodo.com/lab.

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- Tentang Kami

- Akun

- sebenarnya

- alamat

- Afrika

- Semua

- Amerika

- Americas

- antara

- analisis

- dan

- muncul

- pendekatan

- Asia

- Asia

- ditugaskan

- menyerang

- Serangan

- Agustus

- Australia

- kewenangan

- penulis

- makhluk

- di bawah

- Bitcoin

- Bitcoins

- Memblokir

- Blog

- botnet

- botnet

- Bangunan

- bisnis

- Panggilan

- Kampanye

- Kampanye

- hati-hati

- kasus

- kasus

- pusat

- mengubah

- memeriksa

- kode

- COM

- bagaimana

- umum

- perusahaan

- komputer

- terhubung

- Penahanan

- mengkoordinasikan

- negara

- negara

- liputan

- dibuat

- Keamanan cyber

- Berbahaya

- data

- Hari

- lebih dalam

- pastinya

- Permintaan

- dirancang

- rinci

- rincian

- terdeteksi

- Menentukan

- berkembang

- Devices

- berbeda

- ditemukan

- penemuan

- didistribusikan

- dokumen

- dokumen

- dolar

- domain

- Dont

- Terdahulu

- Awal

- bumi

- efektif

- Karyawan

- karyawan

- memungkinkan

- terenkripsi

- Titik akhir

- mengikutsertakan

- Teknik

- masuk

- Eter (ETH)

- Eropa

- Eropa

- Euro

- Bahkan

- Acara

- berkembang

- Eksklusif

- menjalankan

- mengharapkan

- ahli

- perpanjangan

- ekstrak

- mata

- akrab

- Menampilkan

- File

- File

- keuangan

- Pertama

- diikuti

- Gratis

- dari

- masa depan

- Umum

- mendapatkan

- gif

- Aksi

- pasar global

- salam

- hacker

- Setengah

- kepala

- berat

- di sini

- Memukul

- Seterpercayaapakah Olymp Trade? Kesimpulan

- Namun

- HTTPS

- manusia

- gambar

- dampak

- in

- secara mendalam

- memasukkan

- termasuk

- termasuk

- Termasuk

- India

- industri

- Pemimpin industri

- saat

- Intelijen

- Internet

- terlibat

- IP

- Alamat IP

- Kepulauan

- IT

- laboratorium

- Labs

- lebih besar

- Terlambat

- Terbaru

- pemimpin

- terkemuka

- pengetahuan

- Tingkat

- baris

- lokal

- melihat

- terlihat seperti

- TERLIHAT

- mesin

- Mesin belajar

- Mesin

- sihir

- malware

- Manajer

- banyak

- peta

- pasar

- max-width

- makna

- metode

- Mexico

- model

- model

- lebih

- paling

- Paling Populer

- bangsa

- Dekat

- jaringan

- New

- Terbaru

- utara

- jumlah

- nomor

- Office

- ONE

- organisasi

- asli

- Lainnya

- Lainnya

- di luar

- sendiri

- pemilik

- bagian

- bagian

- lalu

- pola

- PC

- Phishing

- serangan phishing

- serangan phishing

- kampanye phishing

- PHP

- plato

- Kecerdasan Data Plato

- Data Plato

- poin

- Populer

- Posts

- praktek

- disajikan

- perlindungan

- menyediakan

- menempatkan

- jarak

- Tebusan

- ransomware

- Serangan Ransomware

- mencapai

- Baca

- baru

- pengakuan

- melaporkan

- permintaan

- membutuhkan

- penelitian

- masing-masing

- Terungkap

- SA

- Tersebut

- pemindaian

- kartu skor

- Layar

- keamanan

- mengirim

- senior

- September

- Seri

- harus

- Pertunjukkan

- mirip

- kecil

- lebih kecil

- So

- Sosial

- Rekayasa Sosial

- sumber

- sumber

- Selatan

- Asia Tenggara

- khusus

- standar

- mulai

- Negara

- Status

- subyek

- berlangganan

- berlangganan

- musim panas

- Dibutuhkan

- ditargetkan

- tim

- teknik

- Teknologi

- Grafik

- Sumber

- mereka

- diri

- ribuan

- ancaman

- intelijen ancaman

- tiga

- Melalui

- waktu

- untuk

- hari ini

- alat

- puncak

- tingkat atas

- Total

- Trojan

- jenis

- Akhirnya

- Pembaruan

- us

- Dolar Amerika

- menggunakan

- Pengguna

- biasanya

- Penggunaan

- dimanfaatkan

- memanfaatkan

- nilai

- penjaja

- vendor

- memeriksa

- melalui

- Korban

- korban

- Video

- Vietnam

- View

- Gelombang

- terkenal

- Apa

- Apa itu

- yang

- dalam

- pekerja

- kerja

- Anda

- zephyrnet.dll