Merek "fast fashion" China, SHEIN, tidak asing dengan kontroversi, paling tidak karena pelanggaran data tahun 2018 yang gagal dikenali oleh perusahaan induknya, Zoetop, apalagi dihentikan, dan kemudian ditangani dengan tidak jujur.

Seperti yang dikatakan Letitia James, Jaksa Agung Negara Bagian New York, dalam a pernyataan pada akhir tahun 2022:

Langkah-langkah keamanan digital SHEIN dan [sister brand] ROMWE yang lemah memudahkan peretas untuk mengutil data pribadi konsumen. […]

[P]data pribadi dicuri dan Zoetop berusaha menutupinya. Gagal melindungi data pribadi konsumen dan berbohong tentangnya bukanlah hal yang trendi. SHEIN dan ROMWE harus meningkatkan tindakan keamanan siber mereka untuk melindungi konsumen dari penipuan dan pencurian identitas.

Pada saat putusan pengadilan New York, kami menyatakan keterkejutan atas denda $1.9 juta yang tampaknya sederhana, mengingat jangkauan bisnis:

Terus terang, kami terkejut bahwa Zoetop (sekarang SHEIN Distribution Corporation di AS) turun begitu saja, mengingat ukuran, kekayaan, dan kekuatan merek perusahaan, tampaknya kurangnya tindakan pencegahan dasar yang dapat mencegah atau mengurangi bahaya yang ditimbulkan. oleh pelanggaran tersebut, dan ketidakjujurannya yang berkelanjutan dalam menangani pelanggaran tersebut setelah diketahui.

Kode aplikasi Snoopy kini terungkap

Apa yang tidak kami ketahui, meskipun kasus ini sedang diproses melalui sistem peradilan New York, adalah bahwa SHEIN menambahkan beberapa kode aneh (dan meragukan, jika tidak benar-benar berbahaya) ke aplikasi Android-nya yang mengubahnya menjadi semacam dasar " alat spyware pemasaran”.

Berita itu muncul awal pekan ini ketika peneliti Microsoft menerbitkan a analisis retrospektif aplikasi Android SHEIN versi 7.9.2, mulai awal 2022.

Meskipun versi aplikasi itu telah diperbarui berkali-kali sejak Microsoft melaporkan perilakunya yang meragukan, dan meskipun Google sekarang telah menambahkan beberapa mitigasi ke Android (lihat di bawah) untuk membantu Anda menemukan aplikasi yang mencoba lolos dari tipu daya SHEIN…

… cerita ini adalah pengingat yang kuat bahwa bahkan aplikasi yang “diperiksa dan disetujui” ke dalam Google Play dapat beroperasi dengan cara licik yang merusak privasi dan keamanan Anda – seperti dalam kasus tersebut aplikasi "Authenticator" nakal kami menulis sekitar dua minggu yang lalu.

Peneliti Microsoft tidak mengatakan apa yang menarik minat mereka pada aplikasi SHEIN khusus ini.

Sejauh yang kami tahu, mereka mungkin hanya memilih contoh aplikasi yang representatif dengan jumlah unduhan yang tinggi dan mencari kode yang telah didekompilasi secara otomatis untuk panggilan yang menarik atau tidak terduga ke fungsi sistem untuk membuat daftar pendek target yang menarik.

Dalam kata-kata peneliti sendiri:

Kami pertama kali melakukan analisis statis aplikasi untuk mengidentifikasi kode relevan yang bertanggung jawab atas perilaku tersebut. Kami kemudian melakukan analisis dinamis dengan menjalankan aplikasi di lingkungan berinstrumen untuk mengamati kode, termasuk cara membaca papan klip dan mengirimkan kontennya ke server jarak jauh.

Aplikasi SHEIN ditetapkan memiliki 100 juta+ unduhan, yang merupakan cara yang adil di bawah aplikasi terbang super tinggi seperti Facebook (5B+), Twitter (1B+), dan TikTok (1B+), tetapi di atas sana dengan aplikasi terkenal dan banyak digunakan lainnya aplikasi seperti Signal (100M+) dan McDonald's (100M+).

Menggali kode

Aplikasi itu sendiri sangat besar, berbobot 93 MBytes dalam bentuk APK (file APK, kependekan dari Paket Android, pada dasarnya adalah arsip ZIP terkompresi) dan 194 MByte saat dibongkar dan diekstraksi.

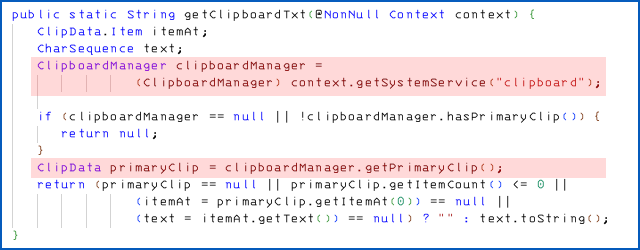

Ini termasuk potongan kode perpustakaan yang cukup besar dalam satu set paket dengan nama tingkat atas com.zzkko (ZZKKO adalah nama asli SHEIN), termasuk satu set rutinitas utilitas dalam sebuah paket bernama com.zzkko.base.util.

Utilitas dasar tersebut mencakup fungsi yang disebut PhoneUtil.getClipboardTxt() yang akan mengambil clipboard menggunakan alat pengkodean Android standar yang diimpor dari android.content.ClipboardManager:

Menelusuri kode SHEIN/ZZKKO untuk panggilan ke fungsi utilitas ini menunjukkan bahwa ini digunakan hanya di satu tempat, sebuah paket dengan nama yang menarik com.zzkko.util.MarketClipboardPhaseLinker:

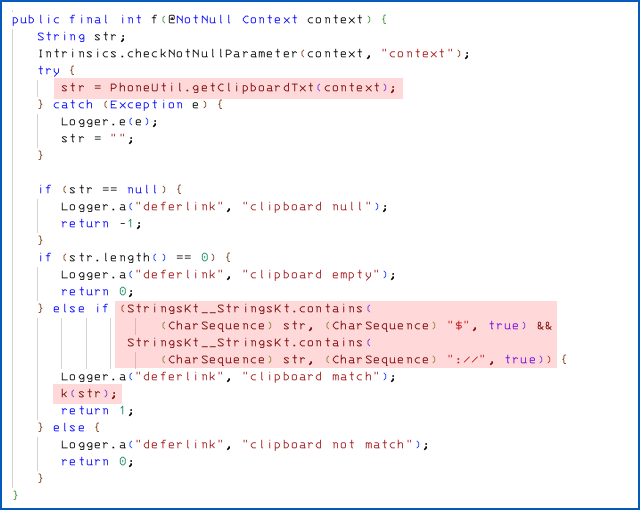

Seperti yang dijelaskan dalam analisis Microsoft, kode ini, ketika dipicu, membaca apa pun yang ada di clipboard, dan kemudian menguji untuk melihat apakah itu berisi keduanya. :// dan $, seperti yang mungkin Anda duga jika Anda telah menyalin dan menempelkan hasil penelusuran yang melibatkan situs web orang lain dan harga dalam dolar:

Jika tes berhasil, maka kode memanggil fungsi yang dikompilasi ke dalam paket dengan nama yang tidak imajinatif (dan mungkin dibuat secara otomatis) k(), mengirimkan salinan teks pengintaian sebagai parameter:

Seperti yang Anda lihat, bahkan jika Anda bukan seorang programmer, fungsi yang tidak menarik itu k() mengemas data clipboard yang diendus ke dalam a POST permintaan, yang merupakan jenis koneksi HTTP khusus yang memberi tahu server, "Ini bukan permintaan GET tradisional di mana saya meminta Anda untuk mengirimi saya sesuatu, tetapi permintaan unggah di mana saya mengirimkan data kepada Anda."

Grafik POST permintaan dalam hal ini diunggah ke URL https://api-service.shein.com/marketing/tinyurl/phrase, dengan konten HTTP yang biasanya terlihat seperti ini:

POST //marketing/tinyurl/phrase Host: api-service.shein.com . . . Content-Type: application/x-www-form-urlencoded phrase=... konten yang disandikan dari parameter diteruskan ke k()...

Seperti yang dengan anggun dicatat oleh Microsoft dalam laporannya:

Meskipun kami tidak mengetahui niat jahat apa pun dari SHEIN, bahkan perilaku yang tampaknya tidak berbahaya dalam aplikasi dapat dieksploitasi dengan niat jahat. Papan klip penargetan ancaman dapat membuat informasi yang disalin dan ditempel berisiko dicuri atau dimodifikasi oleh penyerang, seperti kata sandi, detail keuangan, data pribadi, alamat dompet mata uang kripto, dan informasi sensitif lainnya.

Tanda dolar di clipboard Anda tidak selalu menunjukkan pencarian harga, paling tidak karena sebagian besar negara di dunia memiliki mata uang yang menggunakan simbol berbeda, sehingga berbagai informasi pribadi dapat disedot dengan cara ini…

… tetapi bahkan jika data yang diambil memang berasal dari pencarian yang tidak bersalah dan tidak penting yang Anda lakukan di tempat lain, itu tetap bukan urusan orang lain selain milik Anda.

Pengkodean URL umumnya digunakan ketika Anda ingin mengirimkan URL sebagai data, sehingga tidak dapat dicampur dengan URL "langsung" yang seharusnya dikunjungi, dan agar tidak mengandung karakter ilegal. Misalnya, spasi tidak diizinkan di URL, jadi spasi diubah dalam data URL menjadi %20, di mana tanda persen berarti "byte khusus mengikuti dua karakter heksadesimal", dan 20 adalah kode ASCII heksadesimal untuk spasi (32 dalam desimal). Demikian juga urutan khusus seperti :// akan diterjemahkan ke dalam %3A%2F%2F, karena titik dua adalah ASCII 0x3A (58 dalam desimal) dan garis miring adalah 0x2F (47 dalam desimal). Tanda dolar keluar sebagai %24 (36 dalam desimal).

Apa yang harus dilakukan?

Menurut Microsoft, respons Google terhadap perilaku semacam ini di aplikasi tepercaya – yang mungkin Anda anggap sebagai “pengkhianatan yang tidak disengaja” – adalah meningkatkan kode penanganan clipboard Android.

Agaknya, membuat izin akses clipboard jauh lebih ketat dan lebih ketat akan menjadi solusi yang lebih baik secara teori, seperti halnya pemeriksaan aplikasi Play Store yang lebih ketat, tetapi kami berasumsi bahwa respons ini dianggap terlalu mengganggu dalam praktiknya.

Secara umum, semakin baru versi Android yang Anda miliki (atau dapat ditingkatkan), semakin ketat clipboard dikelola.

Rupanya, di Android 10 dan yang lebih baru, sebuah aplikasi tidak dapat membaca clipboard sama sekali kecuali aplikasi tersebut berjalan aktif di latar depan.

Memang, ini tidak banyak membantu, tetapi ini menghentikan aplikasi yang Anda biarkan menganggur dan bahkan mungkin lupa untuk mengintai penyalinan dan penempelan Anda sepanjang waktu.

Android 12 dan yang lebih baru akan memunculkan pesan peringatan untuk mengatakan "Aplikasi XYZ disisipkan dari papan klip Anda", tetapi ternyata peringatan ini hanya muncul pertama kali terjadi untuk aplikasi apa pun (yang mungkin seperti yang Anda harapkan), bukan pada perebutan papan klip berikutnya (ketika Anda tidak melakukannya).

Dan Android 13 secara otomatis menghapus papan klip sesering mungkin (kami tidak yakin seberapa sering itu sebenarnya) untuk menghentikan data yang mungkin Anda lupakan tanpa batas waktu.

Mengingat bahwa Google tampaknya tidak bermaksud untuk mengontrol akses papan klip seketat yang Anda harapkan, kami akan mengulangi saran Microsoft di sini, yang berbunyi, “Jika Anda melihat sesuatu, katakan sesuatu… dan pilih dengan kaki Anda, atau setidaknya jari-jari Anda”:

Pertimbangkan untuk menghapus aplikasi dengan perilaku yang tidak diharapkan, seperti pemberitahuan akses clipboard […], dan laporkan perilaku tersebut ke vendor atau operator toko aplikasi.

Jika Anda memiliki armada perangkat seluler perusahaan, dan Anda belum mengadopsi beberapa bentuk manajemen perangkat seluler dan perlindungan anti-malware, mengapa tidak melihat apa yang ditawarkan sekarang?

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :adalah

- ][P

- $NAIK

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- Tentang Kami

- tentang itu

- Mutlak

- mengakses

- aktif

- sebenarnya

- menambahkan

- alamat

- diadopsi

- nasihat

- Setelah

- Semua

- sendirian

- Meskipun

- analisis

- dan

- android

- Android 13

- aplikasi android

- aplikasi

- app store

- semu

- aplikasi

- aplikasi

- arsip

- ADALAH

- sekitar

- AS

- At

- pengacara

- Jaksa Agung

- penulis

- mobil

- secara otomatis

- background-image

- mendasarkan

- dasar

- BE

- karena

- Daging Sapi

- makhluk

- di bawah

- Lebih baik

- batas

- Bawah

- merek

- pelanggaran

- bisnis

- tombol

- by

- bernama

- Panggilan

- CAN

- kasus

- pusat

- karakter

- kode

- Pengkodean

- warna

- COM

- bagaimana

- perusahaan

- koneksi

- dianggap

- mengingat

- Konsumen

- mengandung

- Konten

- isi

- kontrol

- kontroversi

- dikonversi

- PERUSAHAAN

- bisa

- negara

- Pengadilan

- menutupi

- membuat

- cryptocurrency

- Dompet Cryptocurrency

- ingin tahu

- Mata Uang

- Keamanan cyber

- BAHAYA

- data

- Data pelanggaran

- ditunjuk

- rincian

- alat

- Devices

- MELAKUKAN

- digital

- Display

- distribusi

- Tidak

- Dolar

- dolar

- Dont

- Download

- download

- dinamis

- Terdahulu

- Awal

- milik orang lain

- di tempat lain

- muncul

- besar sekali

- Lingkungan Hidup

- dasarnya

- Bahkan

- Setiap

- contoh

- mengharapkan

- diharapkan

- menjelaskan

- dieksploitasi

- menyatakan

- Gagal

- adil

- kaki

- File

- keuangan

- akhir

- Pertama

- pertama kali

- ARMADA KAPAL

- berikut

- Untuk

- terlupakan

- bentuk

- Depan

- penipuan

- dari

- fungsi

- fungsi

- Umum

- umumnya

- mendapatkan

- Pergi

- Google Play

- merebut

- penggilingan

- hacker

- Penanganan

- Terjadi

- Memiliki

- memiliki

- tinggi

- membantu

- di sini

- High

- berharap

- tuan rumah

- melayang-layang

- Seterpercayaapakah Olymp Trade? Kesimpulan

- http

- HTTPS

- mengenali

- identitas

- pencurian identitas

- Siaga

- liar

- Dikenakan

- in

- memasukkan

- termasuk

- Termasuk

- informasi

- berniat

- maksud

- bunga

- menarik

- selalu

- IT

- NYA

- Diri

- hanya satu

- Jenis

- Tahu

- dikenal

- Kekurangan

- Letitia James

- Perpustakaan

- enteng

- 'like'

- baris

- Daftar

- melihat

- terbuat

- Mayoritas

- Membuat

- berhasil

- pengelolaan

- banyak

- Margin

- max-width

- cara

- ukuran

- pesan

- Microsoft

- mungkin

- juta

- campur aduk

- mobil

- perangkat mobile

- telepon genggam

- dimodifikasi

- lebih

- nama

- Bernama

- New

- NY

- Pengadilan New York

- berita

- normal

- terkenal

- pemberitahuan

- mengamati

- of

- menawarkan

- on

- ONE

- terus-menerus

- beroperasi

- operator

- urutan

- asli

- Lainnya

- sendiri

- paket

- paket

- parameter

- tertentu

- Lulus

- password

- paul

- persen

- mungkin

- Izin

- pribadi

- data pribadi

- terpilih

- Tempat

- plato

- Kecerdasan Data Plato

- Data Plato

- Bermain

- Play Store

- pop

- posisi

- Pos

- Posts

- kekuasaan

- praktek

- harga pompa cor beton mini

- pribadi

- Keamanan dan Privasi

- Programmer

- melindungi

- perlindungan

- diterbitkan

- menempatkan

- jarak

- mencapai

- Baca

- baru

- mengurangi

- relevan

- terpencil

- menghapus

- ulangi

- melaporkan

- Dilaporkan

- wakil

- permintaan

- peneliti

- tanggapan

- tanggung jawab

- Bersifat membatasi

- mengakibatkan

- keras

- Risiko

- ROMWE

- berjalan

- Tersebut

- Pencarian

- keamanan

- mengirim

- peka

- Urutan

- set

- SHEIN

- tas

- Pendek

- Pertunjukkan

- menandatangani

- Sinyal

- Tanda

- hanya

- sejak

- saudara

- Ukuran

- mengintip

- So

- padat

- larutan

- beberapa

- Seseorang

- sesuatu

- Space

- spasi

- berbicara

- khusus

- Spot

- spyware

- standar

- Negara

- Masih

- dicuri

- berhenti

- menyimpan

- Cerita

- orang asing

- lebih ketat

- kuat

- selanjutnya

- seperti itu

- Seharusnya

- mengherankan

- tercengang

- SVG

- sistem

- Mengambil

- penargetan

- target

- mengatakan

- uji

- tes

- bahwa

- Grafik

- Negara

- Dunia

- pencurian

- mereka

- Ini

- minggu ini

- ancaman

- Melalui

- Tiktok

- waktu

- kali

- untuk

- terlalu

- alat

- puncak

- tingkat atas

- tradisional

- transisi

- mengirimkan

- jelas

- dipicu

- Berbalik

- khas

- Merusak

- Tiba-tiba

- diperbarui

- meningkatkan

- upload

- URL

- us

- menggunakan

- keperluan

- kegunaan

- penjaja

- versi

- mengunjungi

- Memilih

- dompet

- peringatan

- Cara..

- cara

- Kekayaan

- Situs Web

- minggu

- minggu

- berat

- terkenal

- Apa

- yang

- lebar

- Rentang luas

- akan

- dengan

- kata

- dunia

- akan

- Anda

- zephyrnet.dll

- Zip

- Zoetop