Perangkat IoT, meskipun memiliki kelebihan, sangat rentan terhadap malware. Ukuran dan daya komputasinya yang terbatas menjadikan mereka sasaran empuk. Melindungi perangkat ini dari serangan merupakan tantangan sehari-hari bagi tim keamanan perusahaan.

Mari kita lihat lebih dalam mengapa malware IoT menjadi perhatian dan pelajari cara melindungi perangkat IoT dari serangan malware.

Mengapa perangkat IoT rentan terhadap malware

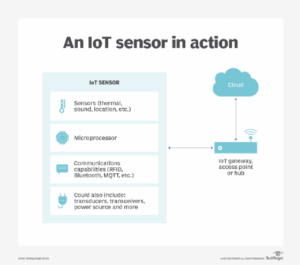

Perangkat IoT dikategorikan sebagai perangkat komputasi nonstandar. Produk tersebut dapat berupa produk konsumen, di antaranya TV pintar dan perangkat yang dapat dikenakan, atau dapat berupa produk industri, seperti sistem kontrol, kamera pengintai, pelacak aset, atau Perangkat medis. Terlepas dari fokusnya, perangkat IoT telah mengubah cara dunia bekerja dan hidup.

Ada ribuan jenis perangkat IoT yang berbeda, namun semuanya berbagi kemampuan untuk terhubung ke jaringan. Konektivitas memungkinkan perangkat ini dikendalikan dari jarak jauh dan memungkinkan datanya diakses dan dikumpulkan.

Meskipun memiliki banyak manfaat, data yang dihasilkan, dikumpulkan, dan dibagikan, serta operasi yang dilakukan, menjadikan perangkat IoT sangat menarik bagi peretas jahat. Fakta bahwa mereka terhubung ke jaringan membuat mereka rentan terhadap serangan jarak jauh, dan faktor bentuknya berarti mereka tidak memiliki keamanan bawaan yang diperlukan untuk melindungi diri dari ancaman dan eksploitasi.

Kelemahan dan kerentanan IoT

Menurut Laporan Lanskap Keamanan IoT Bitdefender tahun 2023, rumah-rumah di Amerika Serikat memiliki rata-rata 46 perangkat yang terhubung ke internet dan mengalami rata-rata delapan serangan terhadap perangkat tersebut setiap 24 jam. Dan itu hanya perangkat IoT konsumen.

Honeypot IoT yang didistribusikan Nozomi Networks menyaksikan antara ratusan dan ribuan alamat IP penyerang unik setiap hari selama Agustus 2023.

Serangan IoT bertujuan untuk mendapatkan kendali atas perangkat, mencuri atau menghapus data sensitif, atau merekrutnya ke dalam a botnet. Serangan yang berhasil – terutama jika dilakukan terhadap perangkat terhubung yang menjalankan infrastruktur penting atau sistem medis – dapat mengakibatkan konsekuensi fisik yang parah.

Berikut ini masalah keamanan membuat perangkat IoT rentan terhadap malware:

- Kendala perangkat. Sebagian besar perangkat IoT dirancang dengan kemampuan perangkat keras dan perangkat lunak minimal yang memadai untuk menjalankan tugasnya. Hal ini menyisakan sedikit kapasitas untuk mekanisme keamanan komprehensif atau perlindungan data, sehingga menjadikannya lebih rentan terhadap serangan.

- Kata sandi hardcode dan default. Kata sandi yang dikodekan secara keras dan default memberikan peluang besar bagi penyerang yang menggunakan taktik brute force untuk memecahkan otentikasi perangkat. Botnet HEH, misalnya, menginfeksi perangkat menggunakan kredensial hardcode dan kata sandi yang dipaksakan.

- Kurangnya enkripsi. Data yang disimpan atau dikirimkan dalam bentuk teks biasa rentan terhadap penyadapan, korupsi, dan pembajakan. Informasi telemetri penting yang dikirim dari perangkat IoT, misalnya, dapat dimanipulasi untuk memberikan hasil yang salah.

- Komponen yang rentan. Penggunaan komponen perangkat keras umum berarti siapa saja yang memiliki pengetahuan tentang papan sirkuit elektronik dan protokol komunikasi, seperti Penerima/Pemancar Asinkron Universal dan Sirkuit Antar Terpadu, dapat membongkar perangkat dan mencari kerentanan perangkat keras.

- Keberagaman perangkat. Dibandingkan dengan desktop, laptop, dan ponsel, perangkat IoT sangat bervariasi dalam faktor bentuk dan OS. Hal yang sama juga berlaku pada teknologi jaringan dan protokol yang digunakan perangkat IoT. Keberagaman ini memerlukan tindakan dan pengendalian keamanan yang lebih kompleks untuk memberikan tingkat perlindungan standar.

- Kurangnya kemampuan audit. Penyerang menyusupi dan mengeksploitasi perangkat IoT tanpa takut aktivitasnya direkam atau terdeteksi. Perangkat yang terinfeksi mungkin tidak menunjukkan penurunan kinerja atau layanan yang nyata.

- Mekanisme pembaruan yang buruk. Banyak perangkat tidak memiliki kemampuan untuk memperbarui firmware atau perangkat lunak secara aman. Kekurangan ini mengharuskan perusahaan untuk mengalokasikan sumber daya yang signifikan untuk menjaga perangkat IoT terlindungi dari kerentanan baru, sehingga banyak perangkat yang terekspos. Selain itu, perangkat IoT biasanya memiliki penerapan yang lama, sehingga semakin sulit untuk mengamankannya dari model serangan baru.

- Kurangnya kesadaran keamanan. Organisasi sering kali menggunakan perangkat IoT tanpa sepenuhnya memahami kelemahan perangkat tersebut dan dampaknya terhadap keamanan jaringan secara keseluruhan. Demikian pula, sebagian besar konsumen tidak memiliki pengetahuan untuk mengubah kata sandi dan pengaturan default sebelum mereka menghubungkan perangkat baru ke internet, sehingga menjadikan gadget tersebut sasaran empuk bagi penyerang.

Malware dan serangan IoT

Perangkat IoT dapat terlibat dalam sejumlah pelanggaran keamanan siber dan infeksi malware, dan dampaknya dapat terjadi secara langsung, berjenjang, dan menyebabkan gangguan besar. Serangannya mencakup botnet, ransomware, perangkat perusak, dan perangkat jahat.

- botnet IoT. Malware botnet sering kali bersifat open source dan tersedia secara gratis di forum bawah tanah. Ini dirancang untuk menginfeksi dan mengontrol sebanyak mungkin perangkat sekaligus memblokir malware botnet lain agar tidak mengambil kendali perangkat. Karena keamanannya yang buruk, perangkat IoT memungkinkan pelaku ancaman merekrut mereka sebagai bot dan membuat botnet besar untuk meluncurkan serangan DDoS yang menghancurkan. Faktanya, menurut Laporan Intelijen Ancaman Nokia tahun 2023, botnet IoT menghasilkan lebih dari 40% dari seluruh lalu lintas DDoS saat ini, peningkatan lima kali lipat selama setahun terakhir. Serangan botnet IoT besar pertama terjadi pada tahun 2016 Serangan botnet Mirai. Lebih dari 600,000 perangkat IoT terinfeksi, termasuk kamera CCTV dan router rumah tangga. Beberapa situs web besar menjadi offline selama berjam-jam. Botnet IoT dapat melancarkan serangan lain, termasuk serangan brute force, serangan phishing, dan kampanye spam.

- ransomware. Meskipun banyak perangkat IoT tidak menyimpan data berharga secara lokal, perangkat tersebut masih bisa menjadi korban serangan ransomware. Ransomware IoT mengunci fungsionalitas perangkat, membekukan perangkat pintar, dan mematikan operasi bisnis atau infrastruktur penting. Ransomware FLocker dan El Gato, misalnya, menargetkan ponsel, tablet, dan smart TV, dengan penyerang meminta pembayaran sebelum membuka kunci perangkat yang terinfeksi. Meskipun mungkin untuk menyetel ulang perangkat IoT yang terinfeksi, melakukan hal ini pada ratusan atau ribuan perangkat sebelum situasi besar terjadi akan memberikan penyerang banyak pengaruh. Serangan ransomware pada waktu atau tempat yang tepat memberikan korban sedikit atau tidak ada pilihan selain membayar uang tebusan.

- Alat Penghancur. Ini adalah istilah yang dibuat-buat, namun mencerminkan maksud dari malware IoT ini. Destructionware adalah serangan yang dirancang untuk melumpuhkan infrastruktur untuk tujuan politik, ideologi, atau sekadar jahat. Contoh kasus: Serangan tahun 2015 terhadap jaringan listrik Ukraina. Serangan yang canggih dan terencana ini menghancurkan seluruh jaringan listrik; butuh waktu berbulan-bulan sebelum operasi pulih sepenuhnya. Bagian dari serangan tersebut melibatkan penimpaan firmware pada konverter serial-ke-Ethernet yang penting, sehingga operator asli tidak dapat mengeluarkan kendali jarak jauh. Perangkat yang terinfeksi harus diganti dengan yang baru. Serangan serupa terjadi di 2022.

- Perangkat jahat. Alih-alih mencoba mengambil kendali perangkat IoT, banyak penjahat dunia maya hanya menghubungkan perangkat jahat ke jaringan IoT jika perangkat tersebut tidak terlindungi sepenuhnya. Hal ini menciptakan titik akses dimana penyerang dapat bergerak lebih jauh ke dalam jaringan.

Cara mendeteksi serangan malware IoT

Perangkat IoT kini menjadi komponen penting di hampir setiap industri besar. Tim keamanan harus memahami faktor risiko kompleks yang spesifik pada penerapan dan penggunaannya. Namun, teknik deteksi malware IoT masih dalam proses. Misalnya, teknik analisis dinamis dan statis bawaan standar tidak dapat dilakukan karena beragamnya arsitektur dan keterbatasan sumber daya perangkat IoT.

Pendekatan terbaik untuk mendeteksi malware IoT adalah sistem pemantauan terpusat yang menyisir aktivitas perangkat, seperti lalu lintas jaringan, konsumsi sumber daya, dan interaksi pengguna, lalu menggunakan AI untuk menghasilkan profil perilaku. Profil ini dapat membantu mendeteksi penyimpangan apa pun yang berasal dari serangan dunia maya atau modifikasi perangkat lunak berbahaya, apa pun jenis perangkatnya. Perangkat yang menghasilkan atau menangani data rahasia harus menggunakan a model pembelajaran federasi yang terdesentralisasi untuk memastikan privasi data saat model sedang dilatih.

Metode deteksi IoT di masa depan dapat mencakup analisis sinyal elektromagnetik. Peneliti keamanan yang bekerja di IRISA, misalnya, diidentifikasi malware yang berjalan pada perangkat Raspberry Pi dengan akurasi 98% dengan menganalisis aktivitas elektromagnetik. Keuntungan besar dari teknik ini adalah tidak dapat dideteksi, diblokir, atau dihindari oleh malware apa pun.

Bagaimana mencegah malware IoT

Hingga ada metode yang layak dan efektif untuk mendeteksi dan memblokir malware dengan cepat, pendekatan terbaik adalah memastikan perangkat terlindungi sepenuhnya sebelum dan selama penerapan.

Ambil langkah-langkah berikut:

- Aktifkan otorisasi yang kuat. Selalu ubah kata sandi default. Jika memungkinkan, gunakan autentikasi multifaktor.

- Gunakan enkripsi yang selalu aktif. Enkripsi semua saluran komunikasi data dan jaringan setiap saat.

- Nonaktifkan fitur yang tidak diperlukan. Jika fitur tertentu tidak digunakan — misalnya, Bluetooth jika perangkat berkomunikasi melalui Wi-Fi — nonaktifkan fitur tersebut untuk mengurangi permukaan serangan.

- Terapkan tambalan dan pembaruan. Seperti semua aset jaringan lainnya, selalu perbarui semua aplikasi dan perangkat IoT, khususnya firmware. Ini bisa menjadi masalah bagi perangkat lama yang tidak dapat ditambal. Jika peningkatan versi tidak memungkinkan, letakkan perangkat di jaringan terpisah sehingga tidak membahayakan perangkat lain. Peralatan gerbang dapat membantu melindungi perangkat jenis ini agar tidak ditemukan dan diserang.

- API yang aman. API adalah bagian penting dari ekosistem IoT. Mereka menyediakan antarmuka antara perangkat dan sistem back-end. Oleh karena itu, uji stres semua API yang digunakan oleh perangkat IoT dan periksa untuk memastikan hanya perangkat resmi yang dapat berkomunikasi melalui perangkat tersebut.

- Pertahankan inventaris aset yang komprehensif. Tambahkan setiap perangkat IoT ke alat manajemen inventaris. Catat ID, lokasi, riwayat layanan, dan metrik penting lainnya. Hal ini meningkatkan visibilitas ke dalam ekosistem IoT, membantu tim keamanan mengidentifikasi perangkat jahat yang terhubung ke jaringan dan menandai pola lalu lintas abnormal yang dapat mengindikasikan serangan sedang berlangsung. Alat penemuan jaringan juga dapat membantu tim tetap mengetahui jaringan IoT yang besar dan berkembang pesat.

- Menerapkan keamanan jaringan yang kuat. Pisahkan semua jaringan yang terhubung dengan perangkat IoT dan terapkan pertahanan perimeter khusus.

- Pantau aplikasi back-end IoT. Atur peringatan untuk memperingatkan aktivitas yang tidak biasa dan pindai kerentanan secara teratur.

- Bersikaplah proaktif dengan keamanan. Menerapkan mitigasi ketika metode serangan baru atau malware ditemukan. Ikuti perkembangan lanskap ancaman IoT. Buatlah rencana yang telah dipersiapkan dengan baik untuk mendeteksi dan merespons ransomware dan serangan DDoS.

- Tetapkan kebijakan bekerja dari rumah. Karena semakin banyak orang yang menghubungkan perangkat IoT konsumen ke jaringan rumah mereka, karyawan yang bekerja dari rumah harus secara ketat mengikuti kebijakan yang mengatur cara mereka mengakses jaringan dan sumber daya perusahaan. Perangkat rumah pintar mungkin juga memiliki keamanan yang lemah, membuka risiko bahwa penyerang dapat membuat titik masuk ke jaringan perusahaan. Membuat karyawan sadar akan risiko keamanan yang ditimbulkan oleh perangkat pintar mereka dan cara memastikan perangkat tersebut aman dari serangan.

- Pasang program bug bounty. Tawarkan imbalan kepada peretas etis yang berhasil menemukan dan melaporkan kerentanan atau bug dalam perangkat keras atau perangkat lunak ekosistem IoT.

Masa depan serangan IoT

Menetapkan rencana untuk memitigasi kerentanan malware IoT dan menentukan cara melawan serangan IoT adalah prioritas bagi semua organisasi. Frekuensi serangan IoT akan meningkat seiring dengan semakin bergantungnya dunia pada teknologi pintar.

Ekosistem IoT secara alami kompleks dengan permukaan serangan yang besar; peretas jahat memandang perangkat IoT sebagai hal yang mudah dicapai. Kurangnya standar keamanan IoT yang diterima secara global membuat menjaga keamanan perangkat IoT menjadi lebih menantang. Inisiatif, misalnya dari NIST, ENISA, yang Institut Standar Telekomunikasi Eropa dan Aliansi ioXt, akan menghasilkan peningkatan keamanan bawaan untuk perangkat IoT di masa depan. Sementara itu, Undang-Undang Ketahanan Siber UE bertujuan untuk memastikan hal tersebut produsen meningkatkan keamanan perangkat digital mereka.

Michael Cobb, CISSP-ISSAP, adalah penulis keamanan terkenal dengan pengalaman lebih dari 20 tahun di industri TI.

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :adalah

- :bukan

- :Di mana

- $NAIK

- 000

- 01

- 1

- 20

- 20 tahun

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- kemampuan

- Sanggup

- diterima

- mengakses

- diakses

- Menurut

- ketepatan

- Bertindak

- kegiatan

- kegiatan

- aktor

- tambahan

- alamat

- Keuntungan

- terhadap

- AI

- tujuan

- bertujuan

- alert

- Semua

- juga

- selalu

- antara

- an

- analisis

- menganalisis

- dan

- Apa pun

- siapapun

- selain

- Lebah

- aplikasi

- pendekatan

- ADALAH

- AS

- aset

- Aktiva

- At

- menyerang

- Serangan

- menarik

- Audit

- Agustus

- Otentikasi

- penulis

- otorisasi

- berwenang

- tersedia

- rata-rata

- sadar

- kesadaran

- Back-end

- BE

- menjadi

- sebelum

- makhluk

- Manfaat

- TERBAIK

- antara

- Besar

- Memblokir

- diblokir

- pemblokiran

- Bluetooth

- botnet

- botnet

- bot

- karunia

- program karunia

- pelanggaran

- Bug

- hadiah bug

- built-in

- bisnis

- operasi bisnis

- tapi

- by

- datang

- kamera

- Kampanye

- CAN

- tidak bisa

- kemampuan

- Kapasitas

- menangkap

- kasus

- Menyebabkan

- CCTV

- pusat

- tertentu

- menantang

- menantang

- kesempatan

- perubahan

- berubah

- saluran

- memeriksa

- mengumpulkan

- melakukan

- Umum

- menyampaikan

- Komunikasi

- Perusahaan

- perusahaan

- kompleks

- komponen

- luas

- kompromi

- komputasi

- daya komputasi

- Perhatian

- Terhubung

- terhubung

- Perangkat yang terhubung

- Menghubungkan

- Konektivitas

- kendala

- konsumen

- Produk konsumer

- Konsumen

- konsumsi

- kontrol

- dikendalikan

- kontrol

- Timeline

- Korupsi

- bisa

- Melawan

- retak

- membuat

- menciptakan

- Surat kepercayaan

- kritis

- Infrastruktur Penting

- maya

- Serangan Cyber

- penjahat cyber

- Keamanan cyber

- harian

- data

- privasi data

- perlindungan data

- Tanggal

- DDoS

- dedicated

- lebih dalam

- Default

- menuntut

- menyebarkan

- penyebaran

- penyebaran

- dirancang

- Meskipun

- menemukan

- terdeteksi

- Deteksi

- menentukan

- yang menghancurkan

- Perkembangan

- alat

- Devices

- berbeda

- sulit

- digital

- menemukan

- ditemukan

- penemuan

- gangguan

- didistribusikan

- beberapa

- Keragaman

- melakukan

- don

- turun

- dua

- selama

- dinamis

- Mudah

- ekosistem

- Ekosistem

- Efektif

- efek

- el

- Elektronik

- karyawan

- mempekerjakan

- aktif

- memungkinkan

- enkripsi

- besar sekali

- memastikan

- Enterprise

- keamanan perusahaan

- Seluruh

- masuk

- penting

- etis

- EU

- Eropa

- Setiap

- sehari-hari

- memeriksa

- contoh

- ada

- memperluas

- pengalaman

- Mengeksploitasi

- eksploitasi

- terkena

- sangat

- fakta

- faktor

- faktor

- Jatuh

- takut

- Fitur

- Pertama

- bendera

- Fokus

- mengikuti

- berikut

- Untuk

- bentuk

- forum

- bebas

- Pembekuan

- Frekuensi

- dari

- sepenuhnya

- fungsi

- lebih lanjut

- masa depan

- Mendapatkan

- menghasilkan

- asli

- Memberikan

- memberikan

- Secara global

- sangat

- kisi

- hacker

- memiliki

- menangani

- Perangkat keras

- Memiliki

- membantu

- membantu

- sangat

- sejarah

- Beranda

- Rumah

- JAM

- rumah tangga

- Seterpercayaapakah Olymp Trade? Kesimpulan

- How To

- Namun

- HTTPS

- Ratusan

- ICON

- ID

- mengenali

- if

- Segera

- Dampak

- penting

- memperbaiki

- ditingkatkan

- meningkatkan

- in

- memasukkan

- Termasuk

- Meningkatkan

- makin

- menunjukkan

- industri

- industri

- Infeksi

- informasi

- Infrastruktur

- inisiatif

- sebagai gantinya

- Intelijen

- maksud

- interaksi

- Antarmuka

- Internet

- ke

- inventaris

- Inventarisasi Manajemen

- terlibat

- idiot

- Perangkat IOT

- perangkat iot

- IP

- Alamat IP

- adalah n

- isu

- IT

- Industri IT

- jpg

- hanya

- Menjaga

- pemeliharaan

- pengetahuan

- Kekurangan

- pemandangan

- laptop

- besar

- jalankan

- memimpin

- pengetahuan

- meninggalkan

- Tingkat

- Leverage

- Terbatas

- sedikit

- hidup

- lokal

- tempat

- Kunci

- Panjang

- melihat

- Lot

- utama

- membuat

- MEMBUAT

- Membuat

- malware

- deteksi malware

- pengelolaan

- dimanipulasi

- banyak

- berarti

- cara

- sementara itu

- ukuran

- mekanisme

- medis

- metode

- metode

- Metrik

- mungkin

- minimal

- Mengurangi

- mobil

- ponsel

- model

- Modifikasi

- pemantauan

- bulan

- lebih

- paling

- banyak

- otentikasi multifaktor

- harus

- perlu

- jaringan

- Keamanan jaringan

- lalu lintas jaringan

- jaringan

- New

- nisan

- tidak

- Nokia

- sekarang

- jumlah

- of

- Pengunjung

- sering

- lebih tua

- on

- Di atas kapal

- yang

- hanya

- Buka

- open source

- Operasi

- operator

- pilihan

- or

- organisasi

- organisasi

- OS

- Lainnya

- lebih

- secara keseluruhan

- bagian

- khususnya

- password

- lalu

- Patch

- pola

- Membayar

- pembayaran

- Konsultan Ahli

- melakukan

- prestasi

- Phishing

- serangan phishing

- ponsel

- fisik

- Poros

- Tempat

- Teks biasa

- rencana

- plato

- Kecerdasan Data Plato

- Data Plato

- Cukup

- Titik

- Kebijakan

- politik

- miskin

- mungkin

- kekuasaan

- Jaringan listrik

- mencegah

- prioritas

- pribadi

- Proaktif

- Produk

- profil

- program

- Kemajuan

- melindungi

- terlindung

- melindungi

- perlindungan

- protokol

- memberikan

- tujuan

- menempatkan

- segera

- akibat

- Tebusan

- ransomware

- Serangan Ransomware

- cepat

- Frambos

- raspberry Pi

- catatan

- tercatat

- rekrut

- menurunkan

- Bagaimanapun juga

- secara teratur

- terpencil

- sedikit

- Terkenal

- diganti

- melaporkan

- membutuhkan

- peneliti

- ketahanan

- sumber

- Sumber

- pulih

- mengakibatkan

- Hasil

- Hadiah

- benar

- Risiko

- faktor risiko

- risiko

- berjalan

- s

- aman

- sama

- pemindaian

- Bagian

- aman

- aman

- keamanan

- Kesadaran Keamanan

- Pengamanan

- peneliti keamanan

- risiko keamanan

- peka

- mengirim

- terpisah

- layanan

- set

- pengaturan

- beberapa

- parah

- Share

- kekurangan

- harus

- Menunjukkan

- Sinyal

- penting

- signifikan

- mirip

- hanya

- situasi

- Ukuran

- pintar

- Rumah Pintar

- perangkat rumah pintar

- So

- Perangkat lunak

- mutakhir

- sumber

- Spam

- tertentu

- standar

- standar

- Negara

- tinggal

- Tangga

- Masih

- menyimpan

- tersimpan

- tekanan

- kuat

- sukses

- berhasil

- seperti itu

- cukup

- Permukaan

- pengawasan

- rentan

- sistem

- sistem

- T

- taktik

- Mengambil

- pengambilan

- target

- target

- tugas

- tim

- teknik

- teknik

- Teknologi

- telekomunikasi

- istilah

- uji

- dari

- bahwa

- Grafik

- Masa depan

- Dunia

- mereka

- Mereka

- diri

- kemudian

- Sana.

- Ini

- mereka

- ini

- itu

- ribuan

- ancaman

- aktor ancaman

- intelijen ancaman

- ancaman

- Melalui

- waktu

- kali

- untuk

- hari ini

- mengambil

- alat

- alat

- puncak

- pelacak

- lalu lintas

- terlatih

- benar

- mencoba

- mengetik

- jenis

- Ukraina

- memahami

- pemahaman

- unik

- Serikat

- Amerika Serikat

- unlocking

- luar biasa

- Memperbarui

- Pembaruan

- menggunakan

- bekas

- Pengguna

- kegunaan

- menggunakan

- biasanya

- Berharga

- sangat

- melalui

- giat

- Korban

- View

- sebenarnya

- jarak penglihatan

- Kerentanan

- kerentanan

- Rentan

- adalah

- Cara..

- cara

- dapat dipakai

- situs web

- BAIK

- adalah

- ketika

- yang

- sementara

- SIAPA

- mengapa

- Wi-fi

- akan

- dengan

- dalam

- tanpa

- disaksikan

- Kerja

- bekerja dari rumah

- kerja

- bekerja

- dunia

- tahun

- tahun

- Anda

- zephyrnet.dll