चीनी "फास्ट फैशन" ब्रांड SHEIN विवाद के लिए कोई अजनबी नहीं है, कम से कम 2018 के डेटा उल्लंघन के कारण नहीं है कि इसकी तत्कालीन मूल कंपनी Zoetop स्पॉट करने में विफल रही, अकेले रहने दें, और फिर बेईमानी से संभाला।

न्यूयॉर्क राज्य के अटॉर्नी जनरल लेटिटिया जेम्स ने ए में कहा कथन 2022 के अंत में:

SHEIN और [सिस्टर ब्रांड] ROMWE के कमजोर डिजिटल सुरक्षा उपायों ने हैकर्स के लिए उपभोक्ताओं के व्यक्तिगत डेटा की चोरी करना आसान बना दिया। […]

[पी] व्यक्तिगत डेटा चोरी हो गया और ज़ोटोप ने इसे कवर करने की कोशिश की। उपभोक्ताओं के व्यक्तिगत डेटा की सुरक्षा में विफल रहना और इसके बारे में झूठ बोलना ट्रेंडी नहीं है। उपभोक्ताओं को धोखाधड़ी और पहचान की चोरी से बचाने के लिए SHEIN और ROMWE को अपने साइबर सुरक्षा उपायों को मजबूत करना चाहिए।

न्यूयॉर्क अदालत के फैसले के समय, हमने व्यवसाय की पहुंच को देखते हुए लगाए गए स्पष्ट रूप से मामूली $1.9 मिलियन के जुर्माने पर आश्चर्य व्यक्त किया:

सच कहूँ तो, हमें आश्चर्य है कि Zoetop (अब अमेरिका में SHEIN डिस्ट्रीब्यूशन कॉरपोरेशन) कंपनी के आकार, धन और ब्रांड शक्ति को देखते हुए इतने हल्के ढंग से उतर गया, यहां तक कि बुनियादी सावधानियों की भी कमी जो खतरे को रोक या कम कर सकती थी। उल्लंघन द्वारा, और इसके ज्ञात होने के बाद उल्लंघन को संभालने में इसकी चल रही बेईमानी।

स्नूपी ऐप कोड अब सामने आया है

हम यह नहीं जानते थे, भले ही यह मामला न्यूयॉर्क न्यायिक प्रणाली के माध्यम से पीस रहा था, वह यह था कि SHEIN अपने Android ऐप में कुछ जिज्ञासु (और संदिग्ध, यदि वास्तव में दुर्भावनापूर्ण नहीं) कोड जोड़ रहा था, जिसने इसे एक बुनियादी प्रकार में बदल दिया " मार्केटिंग स्पाइवेयर टूल ”।

यह खबर इस हफ्ते की शुरुआत में सामने आई जब माइक्रोसॉफ्ट के शोधकर्ताओं ने एक पूर्वव्यापी विश्लेषण SHEIN के Android ऐप के संस्करण 7.9.2 का, 2022 की शुरुआत से।

हालाँकि Microsoft द्वारा अपने संदिग्ध व्यवहार की सूचना देने के बाद से ऐप के उस संस्करण को कई बार अपडेट किया गया है, और हालाँकि Google ने अब Android में कुछ शमन जोड़े हैं (नीचे देखें) आपको उन ऐप्स को खोजने में मदद करने के लिए जो SHEIN की तरह की प्रवंचना से दूर होने की कोशिश करते हैं ...

…यह कहानी एक मजबूत अनुस्मारक है कि Google Play में "पुनरीक्षण और अनुमोदित" ऐप्स भी कुटिल तरीकों से काम कर सकते हैं जो आपकी गोपनीयता और सुरक्षा को कमजोर करते हैं - जैसा कि उन लोगों के मामले में है दुष्ट "प्रमाणक" ऐप्स हमने लगभग दो हफ्ते पहले लिखा था।

Microsoft शोधकर्ताओं ने यह नहीं बताया कि इस विशेष SHEIN ऐप में उनकी रुचि क्या है।

हम सभी जानते हैं कि, हो सकता है कि उन्होंने उच्च डाउनलोड संख्या वाले ऐप्स का एक प्रतिनिधि नमूना चुना हो और दिलचस्प लक्ष्यों की एक छोटी सूची बनाने के लिए सिस्टम फ़ंक्शंस के लिए पेचीदा या अप्रत्याशित कॉल के लिए स्वचालित रूप से अपने विघटित कोड की खोज की हो।

शोधकर्ताओं के अपने शब्दों में:

व्यवहार के लिए जिम्मेदार प्रासंगिक कोड की पहचान करने के लिए हमने सबसे पहले ऐप का एक स्थिर विश्लेषण किया। फिर हमने कोड का निरीक्षण करने के लिए एक वाद्य वातावरण में ऐप को चलाकर एक गतिशील विश्लेषण किया, जिसमें यह भी शामिल था कि यह क्लिपबोर्ड को कैसे पढ़ता है और इसकी सामग्री को एक दूरस्थ सर्वर पर भेजता है।

SHEIN के ऐप को 100M+ डाउनलोड होने के रूप में नामित किया गया है, जो कि Facebook (5B+), Twitter (1B+) और TikTok (1B+) जैसे सुपर-हाई-फ़्लाइंग ऐप्स से काफी नीचे है, लेकिन अन्य प्रसिद्ध और व्यापक रूप से उपयोग किए जाने वाले ऐप के साथ ऊपर है। सिग्नल (100M+) और McDonald's (100M+) जैसे ऐप।

कोड में खोदना

ऐप अपने आप में बहुत बड़ा है, एपीके फॉर्म में 93 एमबीइट्स का वजन (एक एपीके फाइल, शॉर्ट फॉर एंड्रॉइड पैकेज, अनिवार्य रूप से एक संपीड़ित ज़िप संग्रह है) और 194 MBytes जब अनपैक और निकाला जाता है।

इसमें शीर्ष स्तर के नाम वाले पैकेजों के एक सेट में लाइब्रेरी कोड का एक बड़ा हिस्सा शामिल है com.zzkko (ZZKKO SHEIN का मूल नाम था), जिसमें एक पैकेज में यूटिलिटी रूटीन का एक सेट शामिल है com.zzkko.base.util.

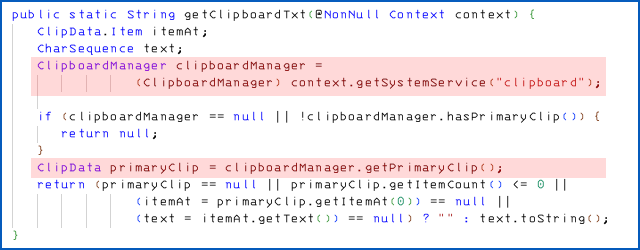

उन आधार उपयोगिताओं में एक फ़ंक्शन शामिल है जिसे कहा जाता है PhoneUtil.getClipboardTxt() जो मानक एंड्रॉइड कोडिंग टूल से आयात किए गए क्लिपबोर्ड को पकड़ लेगा android.content.ClipboardManager:

इस यूटिलिटी फंक्शन में कॉल के लिए SHEIN/ZZKKO कोड की खोज करने से पता चलता है कि इसका उपयोग केवल एक ही स्थान पर किया गया है, एक पैकेज जिसे पेचीदा नाम दिया गया है com.zzkko.util.MarketClipboardPhaseLinker:

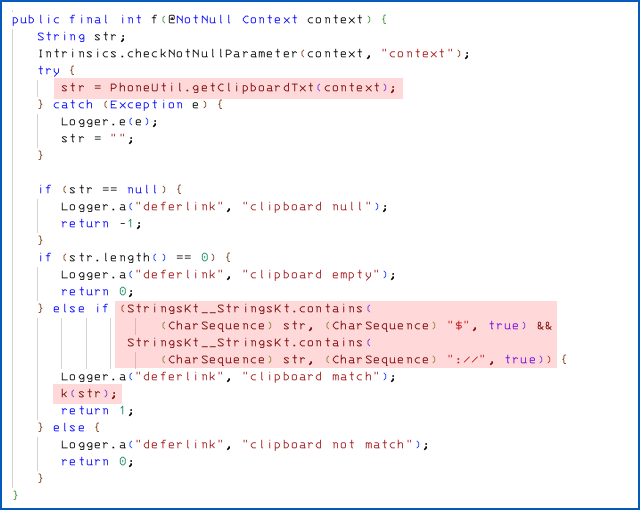

जैसा कि माइक्रोसॉफ्ट के विश्लेषण में बताया गया है, यह कोड, जब ट्रिगर किया जाता है, क्लिपबोर्ड में जो कुछ भी होता है उसे पढ़ता है, और फिर यह देखने के लिए परीक्षण करता है कि इसमें दोनों शामिल हैं या नहीं :// और $, जैसा कि आप उम्मीद कर सकते हैं यदि आपने किसी अन्य की वेबसाइट और डॉलर में कीमत वाले खोज परिणाम को कॉपी और पेस्ट किया है:

यदि परीक्षण सफल होता है, तो कोड पैकेज में संकलित फ़ंक्शन को अकल्पनीय (और संभावित रूप से ऑटो-जेनरेट) नाम से कॉल करता है k(), इसे एक पैरामीटर के रूप में स्नूप्ड-ऑन टेक्स्ट की कॉपी भेजकर:

जैसा कि आप देख सकते हैं, भले ही आप एक प्रोग्रामर न हों, वह निर्बाध कार्य करता है k() सूँघे हुए क्लिपबोर्ड डेटा को a में पैकेज करता है POST अनुरोध, जो एक विशेष प्रकार का HTTP कनेक्शन है जो सर्वर को बताता है, "यह एक पारंपरिक GET अनुरोध नहीं है जहाँ मैं आपसे मुझे कुछ भेजने के लिए कह रहा हूँ, बल्कि एक अपलोड अनुरोध है जिसमें मैं आपको डेटा भेज रहा हूँ।"

RSI POST इस मामले में अनुरोध यूआरएल पर अपलोड किया गया है https://api-service.shein.com/marketing/tinyurl/phrase, HTTP सामग्री के साथ जो आमतौर पर कुछ इस तरह दिखाई देगी:

POST //marketing/tinyurl/phrase होस्ट: api-service.shein.com . . . सामग्री-प्रकार: आवेदन/एक्स-www-form-urlencoded वाक्यांश = ... पैरामीटर की एन्कोडेड सामग्री k() को पास की गई ...

जैसा कि Microsoft ने अपनी रिपोर्ट में शालीनता से उल्लेख किया है:

हालांकि हम SHEIN के किसी भी दुर्भावनापूर्ण इरादे से अवगत नहीं हैं, यहां तक कि अनुप्रयोगों में प्रतीत होने वाले सौम्य व्यवहारों का भी दुर्भावनापूर्ण इरादे से फायदा उठाया जा सकता है। क्लिपबोर्ड को लक्षित करने वाले खतरे किसी भी कॉपी और पेस्ट की गई जानकारी को हमलावरों द्वारा चोरी या संशोधित किए जाने के जोखिम में डाल सकते हैं, जैसे पासवर्ड, वित्तीय विवरण, व्यक्तिगत डेटा, क्रिप्टोक्यूरेंसी वॉलेट पते और अन्य संवेदनशील जानकारी।

आपके क्लिपबोर्ड में डॉलर के संकेत निश्चित रूप से मूल्य खोजों को निरूपित नहीं करते हैं, कम से कम नहीं क्योंकि दुनिया के अधिकांश देशों में विभिन्न प्रतीकों का उपयोग करने वाली मुद्राएं हैं, इसलिए व्यक्तिगत जानकारी की एक विस्तृत श्रृंखला को इस तरह से हटाया जा सकता है ...

...लेकिन भले ही पकड़ा गया डेटा वास्तव में एक निर्दोष और महत्वहीन खोज से आया हो, जो आपने कहीं और किया था, फिर भी यह किसी और का काम नहीं होगा बल्कि आपका होगा।

URL एन्कोडिंग का उपयोग आमतौर पर तब किया जाता है जब आप URL को डेटा के रूप में प्रसारित करना चाहते हैं, इसलिए उन्हें "लाइव" URL के साथ नहीं मिलाया जा सकता है, जिन्हें देखा जाना चाहिए, और ताकि उनमें कोई अवैध वर्ण न हो। उदाहरण के लिए, URL में रिक्त स्थान की अनुमति नहीं है, इसलिए उन्हें URL डेटा में परिवर्तित कर दिया जाता है %20, जहां प्रतिशत चिह्न का अर्थ है "विशेष बाइट दो हेक्साडेसिमल वर्णों के रूप में अनुसरण करता है", और 20 अंतरिक्ष के लिए हेक्साडेसिमल ASCII कोड है (दशमलव में 32)। इसी तरह, एक विशेष क्रम जैसे :// में अनुवादित किया जाएगा %3A%2F%2F, क्योंकि कोलन ASCII 0x3A (दशमलव में 58) और फ़ॉरवर्ड स्लैश 0x2F (दशमलव में 47) है। डॉलर चिह्न के रूप में बाहर आता है %24 (36 दशमलव में)।

क्या करना है?

Microsoft के अनुसार, अन्यथा-भरोसेमंद ऐप्स में इस तरह के व्यवहार के लिए Google की प्रतिक्रिया - जिसे आप "अनजाने में विश्वासघात" के रूप में सोच सकते हैं - Android के क्लिपबोर्ड हैंडलिंग कोड को बढ़ाने के लिए था।

संभवतः, क्लिपबोर्ड एक्सेस अनुमतियों को बहुत सख्त और अधिक प्रतिबंधात्मक बनाना सिद्धांत रूप में एक बेहतर समाधान होता, जैसा कि प्ले स्टोर ऐप वीटिंग के साथ अधिक कठोर होगा, लेकिन हम यह मान रहे हैं कि इन प्रतिक्रियाओं को व्यवहार में बहुत दखल देने वाला माना जाता था।

ढीले ढंग से बोलते हुए, आपके पास एंड्रॉइड का नवीनतम संस्करण (या अपग्रेड कर सकते हैं), क्लिपबोर्ड को अधिक प्रतिबंधित रूप से प्रबंधित किया जाता है।

जाहिरा तौर पर, एंड्रॉइड 10 और बाद में, ऐप क्लिपबोर्ड को बिल्कुल भी नहीं पढ़ सकता है जब तक कि यह अग्रभूमि में सक्रिय रूप से नहीं चल रहा हो।

बेशक, यह ज्यादा मदद नहीं करता है, लेकिन यह उन ऐप्स को रोकता है जिन्हें आपने बेकार छोड़ दिया है और शायद हर समय आपकी कॉपी-एंड-पेस्टिंग पर तांक-झांक करना भी भूल गए हैं।

एंड्रॉइड 12 और बाद में "आपके क्लिपबोर्ड से चिपकाया गया XYZ ऐप" कहने के लिए एक चेतावनी संदेश पॉप अप करेगा, लेकिन स्पष्ट रूप से यह चेतावनी केवल पहली बार दिखाई देती है जब यह किसी भी ऐप के लिए होता है (जो कि जब आप इसकी उम्मीद करते हैं), बाद के क्लिपबोर्ड पर नहीं (जब आपने नहीं किया)।

और एंड्रॉइड 13 स्वचालित रूप से क्लिपबोर्ड को इतनी बार मिटा देता है (हमें यकीन नहीं है कि वास्तव में यह कितनी बार होता है) डेटा को रोकने के लिए आप अनिश्चित काल के बारे में भूल गए होंगे।

यह देखते हुए कि Google स्पष्ट रूप से क्लिपबोर्ड एक्सेस को उतनी सख्ती से नियंत्रित करने का इरादा नहीं रखता है जितनी आप उम्मीद कर सकते हैं, हम यहां Microsoft की सलाह दोहराएंगे, जो इस तरह से चलती है, "यदि आप कुछ देखते हैं, तो कुछ कहें... और अपने पैरों से वोट दें, या कम से कम आपकी उंगलियां":

अनपेक्षित व्यवहार वाले एप्लिकेशन को हटाने पर विचार करें, जैसे कि क्लिपबोर्ड एक्सेस [...] सूचनाएं, और विक्रेता या ऐप स्टोर ऑपरेटर को व्यवहार की रिपोर्ट करें।

यदि आपके पास कंपनी के मोबाइल उपकरणों का बेड़ा है, और आपने अभी तक मोबाइल डिवाइस प्रबंधन और एंटी-मैलवेयर सुरक्षा के किसी रूप को नहीं अपनाया है, तो क्यों न इस पर एक नज़र डालें अभी क्या ऑफर है?

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोब्लॉकचैन। Web3 मेटावर्स इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- स्रोत: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :है

- ][पी

- $यूपी

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- About

- इसके बारे में

- पूर्ण

- पहुँच

- सक्रिय रूप से

- वास्तव में

- जोड़ा

- पतों

- दत्तक

- सलाह

- बाद

- सब

- अकेला

- हालांकि

- विश्लेषण

- और

- एंड्रॉयड

- एंड्रॉयड 13

- एंड्रॉइड ऐप

- अनुप्रयोग

- app की दुकान

- स्पष्ट

- अनुप्रयोगों

- क्षुधा

- पुरालेख

- हैं

- चारों ओर

- AS

- At

- प्रतिनिधि

- महान्यायवादी

- लेखक

- स्वत:

- स्वतः

- पृष्ठभूमि छवि

- आधार

- बुनियादी

- BE

- क्योंकि

- गाय का मांस

- जा रहा है

- नीचे

- बेहतर

- सीमा

- तल

- ब्रांड

- भंग

- व्यापार

- बटन

- by

- बुलाया

- कॉल

- कर सकते हैं

- मामला

- केंद्र

- अक्षर

- कोड

- कोडन

- रंग

- COM

- कैसे

- कंपनी

- संबंध

- माना

- पर विचार

- उपभोक्ताओं

- शामिल हैं

- सामग्री

- अंतर्वस्तु

- नियंत्रण

- विवाद

- परिवर्तित

- निगम

- सका

- देशों

- कोर्ट

- आवरण

- बनाना

- cryptocurrency

- क्रिप्टोक्यूरेंसी वॉलेट

- जिज्ञासु

- मुद्रा

- साइबर सुरक्षा

- खतरा

- तिथि

- डेटा भंग

- निर्दिष्ट

- विवरण

- युक्ति

- डिवाइस

- डीआईडी

- डिजिटल

- डिस्प्ले

- वितरण

- नहीं करता है

- डॉलर

- डॉलर

- dont

- डाउनलोड

- डाउनलोड

- गतिशील

- पूर्व

- शीघ्र

- एल्स

- अन्यत्र

- उभरा

- विशाल

- वातावरण

- अनिवार्य

- और भी

- प्रत्येक

- उदाहरण

- उम्मीद

- अपेक्षित

- समझाया

- शोषित

- व्यक्त

- फेसबुक

- विफल रहे

- निष्पक्ष

- पैर

- पट्टिका

- वित्तीय

- अंत

- प्रथम

- पहली बार

- बेड़ा

- इस प्रकार है

- के लिए

- भूल

- प्रपत्र

- आगे

- धोखा

- से

- समारोह

- कार्यों

- सामान्य जानकारी

- आम तौर पर

- मिल

- चला जाता है

- गूगल

- गूगल प्ले

- गूगल की

- पकड़ लेना

- पिसाई

- हैकर्स

- हैंडलिंग

- हो जाता

- है

- होने

- ऊंचाई

- मदद

- यहाँ उत्पन्न करें

- हाई

- आशा

- मेजबान

- मंडराना

- कैसे

- http

- HTTPS

- पहचान करना

- पहचान

- पहचान की चोरी

- निष्क्रिय

- अवैध

- लगाया गया

- in

- शामिल

- शामिल

- सहित

- करें-

- इरादा

- इरादा

- ब्याज

- दिलचस्प

- बेबदलता से

- IT

- आईटी इस

- खुद

- सिर्फ एक

- बच्चा

- जानना

- जानने वाला

- रंग

- लेटिटिया जेम्स

- पुस्तकालय

- हलके से

- पसंद

- पंक्तियां

- सूची

- देखिए

- बनाया गया

- बहुमत

- निर्माण

- कामयाब

- प्रबंध

- बहुत

- हाशिया

- अधिकतम-चौड़ाई

- साधन

- उपायों

- message

- माइक्रोसॉफ्ट

- हो सकता है

- दस लाख

- मिश्रित

- मोबाइल

- मोबाइल डिवाइस

- मोबाइल उपकरणों

- संशोधित

- अधिक

- नाम

- नामांकित

- नया

- न्यूयॉर्क

- न्यूयॉर्क कोर्ट

- समाचार

- साधारण

- विख्यात

- सूचनाएं

- निरीक्षण

- of

- प्रस्ताव

- on

- ONE

- चल रहे

- संचालित

- ऑपरेटर

- आदेश

- मूल

- अन्य

- अपना

- पैकेज

- संकुल

- प्राचल

- विशेष

- पारित कर दिया

- पासवर्ड

- पॉल

- प्रतिशत

- शायद

- अनुमतियाँ

- स्टाफ़

- व्यक्तिगत डेटा

- उठाया

- जगह

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- प्ले

- प्ले स्टोर

- पॉप

- स्थिति

- पद

- पोस्ट

- बिजली

- अभ्यास

- मूल्य

- एकांत

- गोपनीयता और सुरक्षा

- प्रोग्रामर

- रक्षा करना

- सुरक्षा

- प्रकाशित

- रखना

- रेंज

- पहुंच

- पढ़ना

- हाल

- घटी

- प्रासंगिक

- दूरस्थ

- हटाने

- दोहराना

- रिपोर्ट

- की सूचना दी

- प्रतिनिधि

- का अनुरोध

- शोधकर्ताओं

- प्रतिक्रिया

- जिम्मेदार

- प्रतिबंधक

- परिणाम

- कठिन

- जोखिम

- ROMWE

- दौड़ना

- कहा

- Search

- सुरक्षा

- भेजना

- संवेदनशील

- अनुक्रम

- सेट

- में उसने

- खरीदारी

- कम

- दिखाता है

- हस्ताक्षर

- संकेत

- लक्षण

- केवल

- के बाद से

- बहन

- आकार

- स्नूपिंग

- So

- ठोस

- समाधान

- कुछ

- कोई

- कुछ

- अंतरिक्ष

- रिक्त स्थान

- बोल रहा हूँ

- विशेष

- Spot

- स्पायवेयर

- मानक

- राज्य

- फिर भी

- चुराया

- रुकें

- की दुकान

- कहानी

- अजनबी

- सख्त

- मजबूत

- आगामी

- ऐसा

- माना

- आश्चर्य

- आश्चर्य चकित

- एसवीजी

- प्रणाली

- लेना

- को लक्षित

- लक्ष्य

- बताता है

- परीक्षण

- परीक्षण

- कि

- RSI

- राज्य

- दुनिया

- चोरी

- लेकिन हाल ही

- इन

- इस सप्ताह

- धमकी

- यहाँ

- टिक टॉक

- पहर

- बार

- सेवा मेरे

- भी

- उपकरण

- ऊपर का

- शीर्ष स्तर के

- परंपरागत

- संक्रमण

- संचारित करना

- पारदर्शी

- शुरू हो रहा

- बदल गया

- आम तौर पर

- कमजोर

- अप्रत्याशित

- अद्यतन

- उन्नयन

- अपलोड की गई

- यूआरएल

- us

- उपयोग

- उपयोगिताओं

- उपयोगिता

- विक्रेता

- संस्करण

- दौरा

- वोट

- बटुआ

- चेतावनी

- मार्ग..

- तरीके

- धन

- वेबसाइट

- सप्ताह

- सप्ताह

- वजन

- प्रसिद्ध

- क्या

- कौन कौन से

- चौड़ा

- विस्तृत श्रृंखला

- मर्जी

- साथ में

- शब्द

- विश्व

- होगा

- आपका

- जेफिरनेट

- ज़िप

- ज़ोएटोप