डेटा ब्रीच - टेल में स्टिंग

किसी भी बिंदु पर जाने के लिए नीचे ध्वनि तरंगों पर क्लिक करें और खींचें। आप भी कर सकते हैं सीधे सुनो साउंडक्लाउड पर।

डग आमोथ और पॉल डकलिन के साथ। इंट्रो और आउट्रो म्यूजिक by एडिथ मुडगे.

आप हमें इस पर सुन सकते हैं Soundcloud, ऐप्पल पॉडकास्ट्स, Google पॉडकास्ट, Spotify, सीनेवाली मशीन और कहीं भी अच्छे पॉडकास्ट मिल जाते हैं। या बस छोड़ दें हमारे आरएसएस फ़ीड का यूआरएल अपने पसंदीदा पॉडकैचर में।

प्रतिलेख पढ़ें

डौग सिम स्वैपिंग, शून्य-दिन, [नाटकीय आवाज] पिंग ऑफ डेथ, और लास्टपास... फिर से।

वह सब, और बहुत कुछ, नग्न सुरक्षा पॉडकास्ट पर।

[संगीत मोडेम]

पॉडकास्ट में आप सभी का स्वागत है।

मैं डौग आमोथ हूं।

हमेशा की तरह मेरे साथ पॉल डकलिन हैं।

पॉल, आप कैसे हैं?

बत्तख। बहुत अच्छा, डौग।

आपने उस इंट्रो में कुछ हाई ड्रामा साउंड डाला है, मुझे यह देखकर खुशी हुई!

डौग ठीक है, आप "पिंग ऑफ़ डेथ" कैसे कह सकते हैं बिना [डूम मेटल ग्रोएल] "पिंग ऑफ़ डेथ"?

आप सिर्फ [कोमल आवाज] "पिंग ऑफ डेथ" नहीं कह सकते।

आपको इसे थोड़ा पंच करना होगा …

बत्तख। मुझे ऐसा लगता है।

यह लिखने में अलग है - आपके पास क्या है?

बोल्ड और इटैलिक।

मैं बस सामान्य पाठ के साथ गया, लेकिन मैंने बड़े अक्षरों का उपयोग किया, जो मदद करता है।

डौग हां, मुझे लगता है कि मैं "मौत" शब्द को बोल्ड और इटैलिक करूंगा, इसलिए [डूम मेटल फिर से] "द पिंग ऑफ डेथ"।

बत्तख। और कई रंगों का प्रयोग करें!

मैं अगली बार ऐसा करूँगा, डौग।

डौग पुराने को तोड़ो HTML में टैग करें, इसे थोड़ा ब्लिंक करें? [हंसते हुए]

बत्तख। डौग, एक पल के लिए, मैं चिंतित था कि आप [हंसते हुए] शब्द का उपयोग करने जा रहे थे .

डौग [हंसते हुए] हमें यहां पुरानी चीजें बहुत पसंद हैं!

और वह हमारे साथ अच्छी तरह से मेल खाता है टेक इतिहास में यह सप्ताह खंड - मैं इसके बारे में उत्साहित हूं क्योंकि मैंने इसके बारे में नहीं सुना था, लेकिन इसके बारे में पता चला।

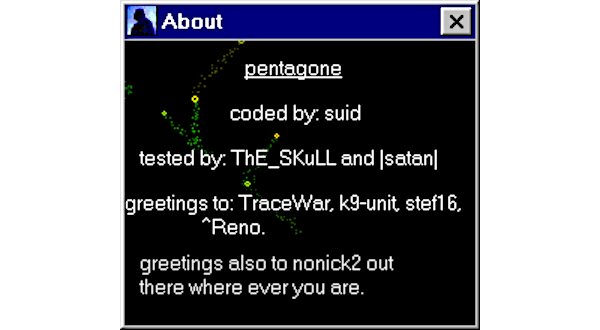

इस हफ्ते, 04 दिसंबर 2001 को, गोनर वर्म ने लव बग वायरस की गति के बाद दूसरी गति से इंटरनेट को बर्बाद कर दिया।

गोनर माइक्रोसॉफ्ट आउटलुक के माध्यम से फैल गया, और निष्पादित होने पर पीड़ितों को एक मजेदार स्क्रीन सेवर का वादा किया।

बत्तख। गोनर…

मुझे लगता है कि इसे यह नाम मिला क्योंकि अंत में एक पॉपअप था, क्या वहां पेंटागन का उल्लेख नहीं था?

लेकिन यह एक वाक्य होना था - यह "पेंटा/गॉन" था।

यह निश्चित रूप से वह कीड़ा था जिसने लोगों को याद दिलाया कि, वास्तव में, विंडोज स्क्रीनसेवर केवल निष्पादन योग्य कार्यक्रम हैं।

इसलिए, यदि आप विशेष रूप से देख रहे थे .EXE फ़ाइलें, ठीक है, उन्हें लपेटा जा सकता है .SCR (स्क्रीनसेवर) फ़ाइलें भी।

यदि आप केवल फ़ाइल नामों पर भरोसा कर रहे थे, तो आपको आसानी से बरगलाया जा सकता है।

और बहुत से लोग दुखी थे।

डौग ठीक है, हम पुराने-स्कूल से नए-स्कूल जाएंगे।

हम लास्टपास के बारे में बात कर रहे हैं: एक उल्लंघन हुआ था; उल्लंघन ही भयानक नहीं था; लेकिन उस उल्लंघन के कारण अब एक और उल्लंघन हो गया है।

या हो सकता है कि यह मूल उल्लंघन की निरंतरता है?

लास्टपास पिछले उल्लंघन के कारण ग्राहक डेटा उल्लंघन को स्वीकार करता है

बत्तख। हां, लास्टपास ने इसके बारे में अनिवार्य रूप से पिछले उल्लंघन के अनुवर्ती के रूप में लिखा है, जो मुझे लगता है कि अगस्त 2022 था, है ना?

और जैसा कि हमने उस समय कहा था, लास्टपास के लिए यह बहुत ही शर्मनाक लुक था।

लेकिन जैसा कि उल्लंघन होता है, यह उनके पीआर, मार्केटिंग और (मुझे लगता है) उनके बौद्धिक संपदा विभागों के लिए शायद बदतर था, क्योंकि ऐसा लगता है कि मुख्य रूप से बदमाशों ने अपनी विकास प्रणाली से स्रोत कोड बनाया था।

और LastPass लोगों को आश्वस्त करने के लिए त्वरित था...

सबसे पहले, उनकी जांच ने सुझाव दिया कि, जब वे वहां थे, बदमाश कोई भी अनधिकृत परिवर्तन करने में सक्षम नहीं थे जो बाद में वास्तविक कोड में प्रवेश कर सके।

दूसरे, विकास प्रणाली तक पहुंच आपको उत्पादन प्रणाली तक पहुंच नहीं देती है, जहां वास्तविक कोड बनाया गया है।

और तीसरा, वे यह कहने में सक्षम थे कि ऐसा लगता है कि कोई एन्क्रिप्टेड पासवर्ड वॉल्ट चोरी नहीं हुआ है, इसलिए आपके एन्क्रिप्टेड पासवर्ड का क्लाउड स्टोरेज एक्सेस नहीं किया गया।

और यहां तक कि अगर इसे एक्सेस किया गया था, तो केवल आपको पासवर्ड पता होगा, क्योंकि डिक्रिप्शन (जिसे आपने "हैवी लिफ्टिंग" कहा था जब हमने इसके बारे में पॉडकास्ट पर बात की थी) वास्तव में आपके डिवाइस पर मेमोरी में किया जाता है - लास्टपास कभी भी आपका नहीं देखता पासवर्ड।

और फिर, चौथा, उन्होंने कहा, जहाँ तक हम बता सकते हैं, उस उल्लंघन के परिणामस्वरूप, कुछ सामान जो विकास के माहौल में थे, अब या तो वही ... या संभवतः बदमाशों का एक पूरी तरह से अलग भार है जिन्होंने खरीदा पिछले डेटा की चोरी, कौन जानता है?

इसने उन्हें कुछ क्लाउड सेवा में जाने की अनुमति दी, जहां ग्राहक डेटा का कुछ स्पष्ट रूप से अज्ञात सेट चोरी हो गया था।

मुझे नहीं लगता कि वे अभी तक काफी कुछ जानते हैं, क्योंकि यह पता लगाने में कुछ समय लग सकता है कि उल्लंघन के बाद वास्तव में क्या एक्सेस किया गया था।

इसलिए मुझे लगता है कि यह कहना उचित है कि यह मूल उल्लंघन का बी-साइड है।

डौग ठीक है, हमारा सुझाव है कि यदि आप LastPass ग्राहक हैं, तो कंपनी की सुरक्षा घटना रिपोर्ट पर नज़र रखें।

हम इस कहानी पर नज़र रखेंगे क्योंकि यह अभी भी विकसित हो रही है।

और अगर आप, पॉल और मेरी तरह, जीविका के लिए साइबर अपराध से लड़ते हैं, तो Uber के उल्लंघन से कुछ बेहतरीन सबक सीखे जा सकते हैं।

तो यह एक पॉडकास्ट एपिसोड है - एक "मिनीसोड" - चेस्टर विस्नियुस्की के साथ जिसे पॉल ने लास्टपास लेख के नीचे एम्बेड किया है:

S3 Ep100.5: उबेर ब्रीच - एक विशेषज्ञ बोलता है [ऑडियो + टेक्स्ट]

उस मोर्चे पर बहुत कुछ सीखना है!

बत्तख। जैसा कि आप कहते हैं, यह सुनने के लिए बहुत अच्छा है, क्योंकि मेरा मानना है कि अमेरिका में इसे "कार्रवाई योग्य सलाह" या "आपके द्वारा उपयोग की जा सकने वाली खबर" के रूप में जाना जाता है।

डौग [हंसता] अद्भुत।

समाचार-आप-नहीं-वास्तव में उपयोग कर सकते हैं, की बात करते हुए, ऐप्पल आम तौर पर अपने सुरक्षा अद्यतनों के बारे में चुस्त-दुरुस्त रहता है ... और एक सुरक्षा अद्यतन था:

Apple ने iOS सुरक्षा अद्यतन जारी किया है जो पहले से कहीं अधिक चुस्त-दुरुस्त है

बत्तख। ओह, डौग, यह आपके बेहतरीन में से एक है... मुझे वह सेग पसंद है।

डौग [हंसते हैं] धन्यवाद; बहुत बहुत धन्यवाद।

बत्तख। हां, इसने मुझे चौंका दिया।

मैंने सोचा, "ठीक है, मैं अपडेट लूंगा क्योंकि यह गंभीर लगता है।"

और मैंने खुद को कारण दिया, "मुझे इसे नग्न सुरक्षा पाठकों के लिए करने दें।"

क्योंकि अगर मैं इसे करता हूं और इसके कोई साइड-इफेक्ट्स नहीं हैं, तो मैं कम से कम दूसरे लोगों से कह सकता हूं, "देखो, मैंने बस आंख मूंदकर यह किया और मुझे कोई नुकसान नहीं हुआ। तो शायद आप भी ऐसा कर सकते हैं।”

मैंने अचानक देखा कि आईओएस 16.1.2 अपडेट उपलब्ध था, हालांकि मेरे पास ऐप्पल से कोई सुरक्षा सलाहकार ईमेल नहीं था।

कोई ईमेल नहीं ?!

यह अजीब है.. तो मैं चला गया HT201222 पोर्टल पृष्ठ जो Apple के सुरक्षा बुलेटिनों के लिए है, और वह वहाँ था: iOS 16.1.2।

और यह क्या कहता है, डौग, "विवरण जल्द ही आएगा"?

डौग और क्या उन्होंने शीघ्र ही अनुसरण किया?

बत्तख। खैर, वह एक सप्ताह से अधिक समय पहले था, और वे अभी तक वहाँ नहीं हैं।

तो क्या हम "जल्द" बात कर रहे हैं जिसका अर्थ है घंटे, दिन, सप्ताह या महीने?

फिलहाल, यह हफ्तों जैसा लग रहा है।

और, हमेशा की तरह Apple के साथ, किसी अन्य ऑपरेटिंग सिस्टम के साथ कुछ भी करने का कोई संकेत नहीं है।

क्या उन्हें भुला दिया गया है?

क्या उन्हें अपडेट की जरूरत नहीं है?

क्या उन्हें भी अपडेट की जरूरत थी, लेकिन यह अभी तैयार नहीं है?

क्या उन्हें समर्थन से बाहर कर दिया गया है?

लेकिन ऐसा प्रतीत हुआ, जैसा कि मैंने शीर्षक में कहा, Apple के लिए सामान्य से भी अधिक चुस्त-दुरुस्त, और जरूरी नहीं कि दुनिया में सबसे उपयोगी चीज हो।

डौग ठीक है, बहुत अच्छा... फिर भी कुछ सवाल, जो हमें हमारी अगली कहानी की ओर ले जाते हैं।

एक बहुत ही रोचक सवाल!

कभी-कभी, जब आप किसी सेवा के लिए साइन अप करते हैं और यह दो-कारक प्रमाणीकरण लागू करता है, तो यह कहता है, "क्या आप टेक्स्ट संदेश के माध्यम से अधिसूचित होना चाहते हैं, या आप प्रमाणीकरण ऐप का उपयोग करना चाहते हैं?"

और यह कहानी आपके फोन का उपयोग न करने के लिए एक चेतावनी की कहानी है - एक प्रमाणीकरण ऐप का उपयोग करें, भले ही यह थोड़ा अधिक बोझिल हो।

यह एक बहुत ही रोचक कहानी है:

$2m से अधिक की 20FA क्रिप्टोकरंसी हेस्ट के लिए SIM स्वैपर को जेल भेजा गया

बत्तख। यह है, डौग!

यदि आपने कभी भी कोई मोबाइल फोन खो दिया है, या कई बार गलत पिन डालने के कारण अपने आप को अपने सिम कार्ड से लॉक कर लिया है, तो आप जान जाएंगे कि आप मोबाइल फोन की दुकान में जा सकते हैं...

…और आमतौर पर वे आईडी या कुछ और मांगेंगे, और आप कहेंगे, "अरे, मुझे एक नया सिम कार्ड चाहिए।"

और वे आपके लिए एक जनरेट करेंगे।

जब आप इसे अपने फोन में डालते हैं, बिंगो!... इसमें आपका पुराना नंबर होता है।

तो इसका मतलब यह है कि अगर कोई बदमाश उसी तरह की कवायद से गुजर सकता है जिससे आप मोबाइल फोन कंपनी को समझा सकते हैं कि उन्होंने अपना सिम कार्ड (यानी *आपका सिम कार्ड*) "खो" दिया है या "टूट" दिया है, और वे प्राप्त कर सकते हैं वह कार्ड या तो उन्हें दिया गया, या भेजा गया, या उन्हें किसी तरह दिया गया ...

…फिर, जब वे इसे अपने फोन में प्लग करते हैं, तो उन्हें आपका एसएमएस टू-फैक्टर ऑथेंटिकेशन कोड मिलना शुरू हो जाता है, *और* आपका फोन काम करना बंद कर देता है।

वह बुरी खबर है।

इस लेख में अच्छी खबर यह है कि यह एक आदमी का मामला था जिसका भंडाफोड़ हो गया।

उन्हें 18 महीने के लिए अमेरिका में जेल भेज दिया गया है।

वह, साथियों के एक समूह के साथ - या, न्याय विभाग के शब्दों में, योजना के प्रतिभागी… [हंसते हुए]

…वे एक विशेष पीड़ित की क्रिप्टोकरंसी लेकर चले गए, जाहिर तौर पर $20 मिलियन तक, अगर आपको कोई आपत्ति नहीं है।

डौग उफ़!

बत्तख। इसलिए वह दोषी ठहराने, जेल की सजा लेने और तुरंत जब्त करने के लिए तैयार हो गया ... राशि [ध्यान से पढ़ें] $983,010.72 थी ... बस उसे तुरंत जब्त करने के लिए।

तो, संभवतः, उसके पास वह पड़ा हुआ था।

और जाहिरा तौर पर उनके पास $20 मिलियन से अधिक की वापसी के लिए किसी प्रकार का कानूनी दायित्व भी है।

डौग इसके साथ गुड लक, हर कोई! आपको कामयाबी मिले।

उनके अन्य [मुखर इटैलिक] योजना के प्रतिभागी वहाँ कुछ समस्याएँ पैदा कर सकता है! [हंसते हुए]

बत्तख। हां, मुझे नहीं पता कि अगर वे भी सहयोग करने से मना कर देते हैं तो क्या होता है।

जैसे, अगर वे उसे सिर्फ सुखाने के लिए लटका देते हैं, तो क्या होता है?

लेकिन हमारे पास लेख में कुछ सुझाव और कुछ सलाह हैं कि सुरक्षा को कैसे मजबूत किया जाए (केवल 2FA से अधिक तरीकों से जिसका आप उपयोग करते हैं)।

तो जाइए और पढ़िए… हर छोटा सा काम मदद करता है।

डौग ठीक है, "छोटी-छोटी बातों" की बात कर रहे हैं...

...यह एक और आकर्षक कहानी थी, कैसे नीच ping रिमोट कोड निष्पादन को ट्रिगर करने के लिए इस्तेमाल किया जा सकता है:

मौत का पिंग! FreeBSD नेटवर्क टूल में क्रैशटैस्टिक बग को ठीक करता है

बत्तख। [फिर से तर्क को पसंद करना] मुझे लगता है कि आपने खुद को बेहतर बनाया है, डौग!

डौग [हंसते हुए] मैं आज अच्छे मूड में हूं...

बत्तख। Apple से [डूम वोकल्स पर कमजोर प्रयास] पिंग ऑफ डेथ!

हाँ, यह एक पेचीदा बग था।

मुझे नहीं लगता कि यह वास्तव में बहुत से लोगों को बहुत अधिक नुकसान पहुँचाएगा, और यह पैच * है, इसलिए इसे ठीक करना आसान है।

लेकिन FreeBSD में एक बढ़िया राइटअप है सुरक्षा सलाहकार...

… और यह एक मनोरंजक बनाता है, और, अगर मैं खुद ऐसा कहता हूं, तो प्रोग्रामर्स की वर्तमान पीढ़ी के लिए एक बहुत ही जानकारीपूर्ण कहानी है, जो इस पर भरोसा कर सकते हैं, "तृतीय-पक्ष पुस्तकालय मेरे लिए बस करेंगे। निम्न स्तर के नेटवर्क पैकेट से निपटना? मुझे इसके बारे में कभी नहीं सोचना है ..."

यहां सीखने के लिए कुछ बेहतरीन सबक हैं।

RSI ping यूटिलिटी, जो एक ऐसा नेटवर्क टूल है जिसके बारे में लगभग हर कोई जानता है, उसका नाम सोनार से मिलता है।

तुम जाओ [मूवी पनडुब्बी शोर बनाता है] ping, और फिर प्रतिध्वनि दूसरे छोर पर सर्वर से वापस आती है।

और यह एक ऐसी सुविधा है जो इंटरनेट प्रोटोकॉल, IP में ICMP नामक एक चीज़ का उपयोग करके बनाई गई है, जो कि इंटरनेट कंट्रोल मैसेज प्रोटोकॉल है।

यह एक विशेष, निम्न-स्तरीय प्रोटोकॉल है, जो यूडीपी या टीसीपी की तुलना में बहुत कम है, जिसका लोग शायद उपयोग करते हैं, यह वास्तव में इस तरह की चीज़ के लिए डिज़ाइन किया गया है: "क्या आप वास्तव में दूसरे छोर पर भी जीवित हैं, इससे पहले कि मैं इसके बारे में चिंतित हो जाऊं क्यों आपका वेब सर्वर काम नहीं कर रहा है?"

एक विशेष प्रकार का पैकेट है जिसे आप "आईसीएमपी इको" कहलाकर भेज सकते हैं।

तो, आप इस छोटे से छोटे पैकेट को इसमें एक छोटे संदेश के साथ भेजते हैं (संदेश आपको कुछ भी पसंद हो सकता है), और यह बस वही संदेश आपको वापस भेजता है।

यह कहने का एक बुनियादी तरीका है, "यदि वह संदेश वापस नहीं आता है, या तो नेटवर्क या संपूर्ण सर्वर डाउन है", इसके बजाय कंप्यूटर पर कुछ सॉफ़्टवेयर समस्या है।

सोनार के अनुरूप, प्रोग्राम जो इन गूंज अनुरोधों को भेजता है उसे कहा जाता है ... [रोकें] मैं ध्वनि प्रभाव करने जा रहा हूं, डौग ... [नकली पनडुब्बी फिल्म शोर फिर से] ping. [हँसी]

और विचार यह है, तुम जाओ, कहो, ping -c3 (यानी तीन बार चेक करें) nakedsecurity.sophos.com.

आप इसे अभी कर सकते हैं, और आपको हमारी साइट को होस्ट करने वाले वर्डप्रेस सर्वर से तीन उत्तर मिलने चाहिए, उनमें से प्रत्येक एक दूसरे के अलावा।

और यह कह रहा है कि साइट जीवित है।

यह आपको नहीं बता रहा है कि वेब सर्वर काम कर रहा है; यह आपको नहीं बता रहा है कि वर्डप्रेस ऊपर है; यह नहीं कह रहा है कि नग्न सुरक्षा वास्तव में पढ़ने के लिए उपलब्ध है।

लेकिन यह कम से कम यह पुष्टि करता है कि आप सर्वर को देख सकते हैं, और सर्वर आप तक पहुंच सकता है।

और किसने सोचा होगा कि वह छोटा सा पिंग उत्तर FreeBSD तक जा सकता है ping कार्यक्रम इस तरह से है कि एक बदमाश सर्वर "हाँ, मैं जीवित हूँ" संदेश में फंसे एक बूबी को वापस भेज सकता है, जो सिद्धांत रूप में (केवल सिद्धांत में; मुझे नहीं लगता कि किसी ने व्यवहार में ऐसा किया है) रिमोट कोड निष्पादन को ट्रिगर कर सकता है आपका कंप्यूटर।

डौग हाँ, यह आश्चर्यजनक है; वह अद्भुत हिस्सा है।

यहां तक कि अगर यह अवधारणा का सबूत है, तो यह इतनी छोटी सी बात है!

बत्तख। RSI ping प्रोग्राम को ही पूरा आईपी पैकेट वापस मिल जाता है, और इसे दो भागों में विभाजित करना चाहिए।

आम तौर पर, कर्नेल इसे आपके लिए संभालेगा, इसलिए आप केवल डेटा भाग देखेंगे।

लेकिन जब आप जो कहते हैं उससे निपट रहे हैं कच्चे सॉकेट, आपको जो वापस मिलता है वह इंटरनेट प्रोटोकॉल हेडर है, जो सिर्फ कहता है, "अरे, ये बाइट फलां सर्वर से आए हैं।"

और फिर आपको "ICMP इको रिप्लाई" नाम की एक चीज़ मिलती है, जो आपको वापस मिलने वाले पैकेट का दूसरा भाग है।

अब, ये पैकेट, वे आम तौर पर सिर्फ 100 बाइट्स या तो हैं, और यदि यह IPv4 है, तो पहले 20 बाइट्स IP हेडर हैं और शेष, जो कुछ भी है, वह इको रिप्लाई है।

यह कहने के लिए कुछ बाइट्स हैं, "यह एक इको रिप्लाई है," और फिर मूल संदेश जो वापस आ रहा था।

और इसलिए स्पष्ट बात करने के लिए, डौग, जब आप इसे प्राप्त करते हैं, क्या आप इसे विभाजित करते हैं ...

…आईपी हेडर, जो 20 बाइट लंबा है, और बाकी।

सोचो समस्या कहाँ है?

डौग जरुर बताएं!

बत्तख। समस्या यह है कि आईपी हेडर * लगभग हमेशा * 20 बाइट लंबे होते हैं - वास्तव में, मुझे नहीं लगता कि मैंने कभी ऐसा देखा है जो नहीं था।

और आप बता सकते हैं कि वे 20 बाइट लंबे हैं क्योंकि पहला बाइट हेक्साडेसिमल होगा 0x45.

"4"" का अर्थ IPv4 है, और "5"... "ओह, हम इसका उपयोग यह बताने के लिए करेंगे कि हेडर कितना लंबा है।"

आप वह नंबर 5 लेते हैं और आप इसे 4 से गुणा करते हैं (32-बिट मानों के लिए), और आपको 20 बाइट मिलते हैं।

…और वह संभवत: सिक्स सिग्मा के मूल्य के आईपी हेडर के आकार का है जिसे आप कभी भी पूरी दुनिया में देखेंगे, डौग। [हँसी]

लेकिन वे *60 बाइट तक* जा सकते हैं।

यदि आप डालते हैं 0x4F के बजाय 0x45, जो कहता है कि हेडर में 0xF (या दशमलव में 15) × 4 = 60 बाइट्स हैं।

और FreeBSD कोड ने बस उस हेडर को लिया और उसे स्टैक पर एक बफर में कॉपी किया जो आकार में 20 बाइट्स था।

एक साधारण, पुराने जमाने का स्टैक बफर ओवरफ्लो।

यह एक आदरणीय नेटवर्क समस्या निवारण उपकरण का मामला है जिसमें एक आदरणीय प्रकार की बग है। (खैर, अब और नहीं।)

इसलिए, जब आप प्रोग्रामिंग कर रहे हों और आपको निम्न-स्तरीय सामग्री से निपटना हो, जिसके बारे में वास्तव में किसी ने सदियों से नहीं सोचा है, तो केवल उस प्राप्त ज्ञान के साथ मत जाइए जो कहता है, “ओह, यह हमेशा 20 बाइट्स होगा; आप कभी कुछ बड़ा नहीं देख पाएंगे।

क्योंकि एक दिन आप कर सकते हैं।

और जब वह दिन आता है, तो हो सकता है कि वह जानबूझ कर हो क्योंकि एक बदमाश ने जानबूझकर ऐसा किया था।

तो शैतान, हमेशा की तरह, प्रोग्रामिंग विवरण में है, डौग।

डौग ठीक है, बहुत रोचक; शानदार कहानी।

और हम क्रोम के बारे में इस अंतिम कहानी के साथ कोड के विषय पर टिके रहेंगे।

एक और शून्य-दिन, जो 2022 को कुल नौ बार लाता है:

नौ की संख्या! क्रोम ने एक और 2022 जीरो-डे फिक्स किया, एज पैच भी किया

बत्तख। [औपचारिक आवाज, एक रिकॉर्डिंग की तरह लग रहा है] "नंबर 9। नंबर 9। नंबर 9, नंबर 9," डगलस।

डौग [हंसते हुए] क्या यह योको ओनो है?

बत्तख। यही कारण है कि क्रांति 9 बीटल्स "व्हाइट एल्बम" से बाहर।

योको को उस गाने में चिल्लाते हुए सुना जा सकता है - वह साउंडस्केप, मेरा मानना है कि वे इसे कहते हैं - लेकिन जाहिरा तौर पर शुरुआत में थोड़ा सा जहां कोई बार-बार "नंबर 9, नंबर 9" कह रहा है, यह वास्तव में, एक परीक्षण टेप था जो उन्होंने पाया।

डौग आह, बहुत बढ़िया।

बत्तख। एक ईएमआई इंजीनियर कुछ ऐसा कह रहा है, "यह ईएमआई टेस्ट टेप नंबर 9 है" [हँसी], और जाहिर तौर पर मुझे नहीं लगता कि कोई जानता है कि यह किसकी आवाज थी।

इसका क्रोम, डॉग से *कुछ भी* लेना-देना नहीं है।

लेकिन यह देखते हुए कि किसी ने दूसरे दिन फेसबुक पर टिप्पणी की, "वह पॉल लड़का बीटल की तरह दिखने लगा है" ... [क्विजिकल] जो मुझे थोड़ा अजीब लगा।

डौग [हंसते हुए] हां, आप इसे कैसे ले सकते हैं?

बत्तख। …मुझे लगा कि मैं "नंबर 9" पर भोजन कर सकता हूं।

डौग, ऐसा लगता है कि यह साल का अब तक का नौवां शून्य दिवस है।

और यह एक-बग फिक्स है, बग की पहचान CVE 2022-4282 के रूप में की गई है।

क्योंकि Microsoft एज क्रोमियम ओपन-सोर्स कोर का उपयोग करता है, यह भी असुरक्षित था, और कुछ दिनों बाद, Microsoft ने एज के लिए एक अपडेट जारी किया।

तो यह क्रोम और एज दोनों का मुद्दा है।

हालांकि उन ब्राउज़रों को खुद को अपडेट करना चाहिए, मैं फिर भी जांच करने की सलाह देता हूं - हम आपको दिखाते हैं कि लेख में ऐसा कैसे करें - बस मामले में।

मैं यहां संस्करण संख्या नहीं पढ़ूंगा क्योंकि वे क्रोम पर मैक, लिनक्स और विंडोज के लिए अलग हैं, और वे फिर से एज के लिए अलग हैं।

Apple की तरह, Google इस बारे में थोड़ा तंग है।

मुझे विश्वास है कि यह उनकी एक थ्रेट हंटिंग टीम द्वारा खोजा गया था।

इसलिए मुझे लगता है कि जंगल में हुई एक घटना की जांच करते समय उन्हें यह मिला, और इसलिए वे शायद इसे अपनी टोपी के नीचे रखना चाहते हैं, भले ही बग-फिक्सिंग की बात आने पर Google के पास "खुलेपन" के बारे में कहने के लिए बहुत कुछ है।

आप देख सकते हैं कि क्यों, इस तरह के मामले में, आपको हर किसी को यह बताने से पहले कि यह कैसे काम करता है, थोड़ा और गहरा करने के लिए थोड़ा समय चाहिए।

डौग बहुत बढ़िया ... और हमारे पास एक पाठक प्रश्न है जो शायद बहुत से लोग सोच रहे हैं।

कैसेंड्रा पूछती है, "क्या बग खोजने वाले केवल कीड़े खोजने में भाग्यशाली हो रहे हैं? या उन्होंने कीड़े से भरा 'सीम' मारा है? या क्रोमियम नया कोड जारी कर रहा है जो सामान्य से अधिक छोटी है? या कुछ और चल रहा है?"

बत्तख। हाँ, यह वास्तव में एक महान प्रश्न है, और मुझे डर है कि मैं इसका उत्तर केवल थोड़े से मुखर तरीके से दे सकता हूँ, डौग।

क्योंकि कैसंड्रा ने ए), बी) और सी) विकल्प दिए थे), मैंने कहा, "ठीक है, शायद यह है D। उपरोक्त सभी।"

हम जानते हैं कि जब एक विशेष प्रकार का बग कोड में दिखाई देता है, तो यह मान लेना उचित है कि उसी प्रोग्रामर ने सॉफ़्टवेयर में कहीं और इसी तरह के बग बनाए होंगे।

या उसी कंपनी के अन्य प्रोग्रामर उस समय प्राप्त ज्ञान या मानक अभ्यास का उपयोग कर रहे होंगे, और हो सकता है कि उन्होंने सूट का पालन किया हो।

और एक बढ़िया उदाहरण है, अगर आप पीछे मुड़कर Log4J को देखें... समस्या को ठीक करने के लिए एक समाधान था।

और फिर, जब वे देखने गए, "ओह, वास्तव में, ऐसी और भी जगहें हैं जहाँ इसी तरह की गलतियाँ की गई हैं।"

तो फिक्स के लिए फिक्स था, और फिर फिक्स के लिए फिक्स के लिए फिक्स था, अगर मुझे याद है।

बेशक, यह भी मुद्दा है कि जब आप नया कोड जोड़ते हैं, तो आपको ऐसे बग मिल सकते हैं जो उस नए कोड के लिए अद्वितीय हैं और सुविधाओं को जोड़ने के कारण आते हैं।

और यही कारण है कि कई ब्राउज़र, जिनमें क्रोम शामिल है, के पास "थोड़ा पुराना" संस्करण है, जिसके साथ आप बने रह सकते हैं।

और विचार यह है कि जो "पुरानी" रिलीज़ होती हैं... उनमें कोई भी नई विशेषता नहीं है, लेकिन सभी प्रासंगिक सुरक्षा समाधान हैं।

इसलिए, यदि आप नई सुविधाओं के बारे में रूढ़िवादी होना चाहते हैं, तो आप हो सकते हैं।

लेकिन हम निश्चित रूप से जानते हैं कि, कभी-कभी, जब आप किसी उत्पाद में नई सुविधाएँ डालते हैं, तो नई सुविधाओं के साथ नए बग आ जाते हैं।

और आप यह बता सकते हैं, उदाहरण के लिए, जब आपके iPhone के लिए कोई अपडेट आता है, और आपको iOS 15 और iOS 16 के लिए अपडेट मिलते हैं।

फिर, जब आप बग सूचियों को देखते हैं, तो कुछ बग हैं जो केवल iOS 16 पर लागू होते हैं।

और आप सोचते हैं, "हैलो, कोड में वे बग होने चाहिए जो पहले नहीं थे।"

तो, हाँ, यह एक संभावना है।

और मुझे लगता है कि जो दूसरी चीजें चल रही हैं उन्हें अच्छा माना जा सकता है।

पहला यह है कि मुझे लगता है कि, विशेष रूप से ब्राउज़र जैसी चीजों के लिए, ब्राउज़र निर्माता वास्तव में, वास्तव में जल्दी से पूर्ण पुनर्निर्माण को आगे बढ़ाने में बेहतर हो रहे हैं।

डौग दिलचस्प।

बत्तख। और मुझे लगता है कि दूसरी चीज़ जो बदली है, वह यह है कि, अतीत में, आप यह तर्क दे सकते थे कि कई विक्रेताओं के लिए... लोगों से पैच लगवाना बिल्कुल मुश्किल था, भले ही वे केवल मासिक कार्यक्रम पर ही आए हों, और भले ही उनमें कई जीरो-डे फिक्स थे।

मुझे लगता है, शायद यह इस तथ्य की प्रतिक्रिया भी है कि हम में से अधिक से अधिक न केवल स्वीकार करने की संभावना है, बल्कि वास्तव में स्वचालित अपडेट की *उम्मीद* है जो वास्तव में शीघ्र है।

इसलिए, मुझे लगता है कि आप इसमें कुछ अच्छी चीजें पढ़ सकते हैं।

तथ्य यह है कि न केवल Google एक शून्य-दिन को लगभग तुरंत ठीक कर सकता है, बल्कि यह भी कि लोग इसे स्वीकार करने और यहां तक कि इसकी मांग करने को तैयार हैं।

तो मैं उस मुद्दे को देखना पसंद करता हूं, "वाह, साल में नौ शून्य-दिन अलग-अलग तय किए गए!" ...

… मुझे लगता है कि "ग्लास आधा खाली और नीचे एक छोटे से छेद के माध्यम से जल निकासी" की तुलना में "ग्लास आधा भरना और भरना" के बारे में अधिक सोचना पसंद है। [हँसी]

यह मेरी राय है।

डौग ठीक है, बहुत अच्छा।

कैसेंड्रा, सवाल के लिए धन्यवाद।

यदि आपके पास कोई दिलचस्प कहानी, टिप्पणी या प्रश्न है जिसे आप सबमिट करना चाहते हैं, तो हमें इसे पॉडकास्ट पर पढ़ना अच्छा लगेगा।

आप tips@sophos.com पर ईमेल कर सकते हैं, आप हमारे किसी भी लेख पर टिप्पणी कर सकते हैं, या आप हमें सामाजिक: @NakedSecurity पर संपर्क कर सकते हैं।

आज के लिए यही हमारा शो है; सुनने के लिए बहुत बहुत धन्यवाद।

पॉल डकलिन के लिए, मैं डौग आमोथ हूं, आपको याद दिला रहा हूं: अगली बार तक...

दोनों को। सुरक्षित रहें!

[संगीत मोडेम]

- Apple

- blockchain

- Chrome

- कॉइनजीनियस

- क्रिप्टोकुरेंसी वॉलेट्स

- क्रिप्टोकरंसीज

- साइबर सुरक्षा

- cybercrime

- साइबर अपराधी

- साइबर सुरक्षा

- घर की भूमि सुरक्षा का विभाग

- डिजिटल पर्स

- Edge

- शोषण करना

- फ़ायरवॉल

- गूगल

- हैकिंग

- iOS

- Kaspersky

- कानून और व्यवस्था

- मैलवेयर

- McAfee

- माइक्रोसॉफ्ट

- नग्न सुरक्षा

- नग्न सुरक्षा पॉडकास्ट

- नेक्सब्लॉक

- प्लेटो

- प्लेटो एआई

- प्लेटो डेटा इंटेलिजेंस

- प्लेटो गेम

- प्लेटोडाटा

- प्लेटोगेमिंग

- पॉडकास्ट

- एकांत

- वीपीएन

- भेद्यता

- वेबसाइट सुरक्षा

- जेफिरनेट

![S3 Ep121: क्या आप हैक हो सकते हैं और फिर इसके लिए मुकदमा चलाया जा सकता है? [ऑडियो + टेक्स्ट]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)