हैकर्स डेल्टा एयरलाइंस और रिटेलर कोहल्स की चमकदार विज्ञापन तस्वीरों पर भरोसा करते हुए भ्रामक रणनीति अपना रहे हैं, उपयोगकर्ताओं को क्रेडेंशियल हार्वेस्टिंग साइटों पर जाने और व्यक्तिगत जानकारी देने के लिए बरगला रहे हैं।

A हाल का अभियान अवानन द्वारा किए गए विश्लेषण से पता चला कि कैसे खतरनाक अभिनेता ऐसे विश्वसनीय ब्रांडों के उपहार कार्ड और वफादारी कार्यक्रमों की पेशकश करने वाली विश्वसनीय तस्वीरों के पीछे दुर्भावनापूर्ण लिंक छिपाते हैं। अधिक व्यापक रूप से, यह अभियान साइबर बदमाशों द्वारा पुरानी रणनीति को नए टूलींग - जैसे एआई - के साथ अपडेट करने की एक बड़ी प्रवृत्ति का हिस्सा है, जो फ़िश को और अधिक विश्वसनीय बनाता है।

अवानन के शोधकर्ता, जिन्होंने अस्पष्टता तकनीक को "पिक्चर इन पिक्चर" करार दिया, ने नोट किया कि हमलों के पीछे साइबर अपराधी केवल मार्केटिंग तस्वीरों को दुर्भावनापूर्ण यूआरएल से जोड़ रहे हैं। इसे स्टेग्नोग्राफ़ी के साथ भ्रमित नहीं किया जाना चाहिए, जो एक छवि के भीतर पिक्सेल स्तर पर दुर्भावनापूर्ण पेलोड को एन्कोड करता है।

अवनान के साइबर सुरक्षा शोधकर्ता और विश्लेषक जेरेमी फुच्स कहते हैं स्टेग्नोग्राफ़ी अक्सर अत्यधिक जटिल होती है, और "यह उन चीजों को करने का एक बहुत ही सरल तरीका है जिनका अभी भी वही प्रभाव हो सकता है और हैकर्स के लिए बड़े पैमाने पर दोहराना आसान है।"

चित्र अस्पष्टता के कारण कॉर्पोरेट यूआरएल फ़िल्टर बाधित हो गए

अवनान के शोधकर्ताओं ने कहा कि सीधा होने पर भी, पिक्चर-इन-पिक्चर दृष्टिकोण यूआरएल फिल्टर के लिए खतरे को पकड़ना अधिक कठिन बना देता है।

विश्लेषण के अनुसार, "यदि वे छवि के भीतर स्कैन नहीं कर रहे हैं तो [ईमेल] फ़िल्टर करने के लिए] साफ दिखेगा।" “अक्सर, हैकर्स ख़ुशी-ख़ुशी किसी फ़ाइल, छवि या क्यूआर कोड को किसी दुर्भावनापूर्ण चीज़ से जोड़ देते हैं। आप छवियों को टेक्स्ट में बदलने के लिए ओसीआर का उपयोग करके या क्यूआर कोड को पार्स करके और उन्हें डिकोड करके सही इरादा देख सकते हैं। लेकिन कई सुरक्षा सेवाएँ ऐसा नहीं करती हैं या नहीं कर सकती हैं।”

फुच्स बताते हैं कि दृष्टिकोण का अन्य प्रमुख लाभ लक्ष्य के प्रति दुर्भावना को कम स्पष्ट करना है।

वह कहते हैं, "सोशल इंजीनियरिंग को अस्पष्टता से जोड़कर, आप संभावित रूप से अंतिम उपयोगकर्ताओं को क्लिक करने और उस पर कार्रवाई करने के लिए कुछ बहुत ही आकर्षक प्रस्तुत कर सकते हैं," उन्होंने चेतावनी देते हुए कहा कि यदि उपयोगकर्ता छवि पर होवर करते हैं, तो यूआरएल लिंक स्पष्ट रूप से इससे संबंधित नहीं है। नकली ब्रांड. उन्होंने कहा, "यह हमला काफी परिष्कृत है, हालांकि अधिक मूल यूआरएल का उपयोग न करने पर हैकर संभवतः अंक खो देता है।"

जबकि फ़िश एक व्यापक उपभोक्ता जाल फैलाता है, व्यवसायों को जागरूक होना चाहिए क्योंकि एयरलाइन वफादारी कार्यक्रम संचार अक्सर कॉर्पोरेट इनबॉक्स में जाते हैं; और में दूरस्थ कार्य का युग, कई कर्मचारी व्यवसाय के लिए व्यक्तिगत उपकरणों का उपयोग कर रहे हैं, या व्यवसाय द्वारा जारी लैपटॉप पर व्यक्तिगत सेवाओं (जैसे जीमेल) तक पहुंच रहे हैं।

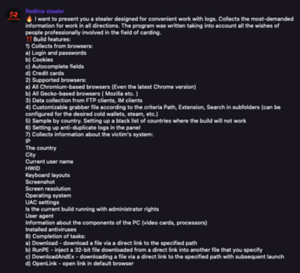

फुच्स कहते हैं, "प्रभाव के संदर्भ में, [अभियान] का लक्ष्य कई क्षेत्रों में बड़ी संख्या में ग्राहक थे।" "हालांकि यह जानना कठिन है कि अपराधी कौन है, इस तरह की चीज़ों को अक्सर रेडी-टू-गो किट के रूप में आसानी से डाउनलोड किया जा सकता है।"

पुरानी रणनीति को अद्यतन करने के लिए जनरल एआई का उपयोग करना

फुच्स का कहना है कि यह अभियान फ़िशिंग परिदृश्य में देखे गए उभरते रुझानों में से एक के साथ फिट बैठता है: स्पूफ जो वैध संस्करणों से लगभग अप्रभेद्य हैं। उन्होंने आगे कहा, आगे बढ़ते हुए, जब छवि-आधारित फ़िशिंग हमलों की बात आती है तो अस्पष्ट रणनीति में सहायता के लिए जेनरेटिव एआई (जैसे चैटजीपीटी) का उपयोग इन्हें पहचानना कठिन बना देगा।

वे कहते हैं, ''जेनेरेटिव एआई के साथ यह बहुत आसान है।'' "वे इसका उपयोग परिचित ब्रांडों या सेवाओं की यथार्थवादी छवियों को जल्दी से विकसित करने के लिए कर सकते हैं और ऐसा बड़े पैमाने पर और बिना किसी डिजाइन या कोडिंग ज्ञान के कर सकते हैं।"

उदाहरण के लिए, केवल ChatGPT संकेतों का उपयोग करते हुए, एक Forcepoint शोधकर्ता हाल ही में आश्वस्त हुए दुर्भावनापूर्ण अनुरोधों को अस्वीकार करने के निर्देश के बावजूद, एआई ज्ञानी स्टेग्नोग्राफ़ी मैलवेयर का निर्माण कर रहा है।

कार्डिनलऑप्स में साइबर रक्षा रणनीति के उपाध्यक्ष फिल नेरे का कहना है कि एआई का चलन बढ़ रहा है।

वे कहते हैं, "नई बात परिष्कार का स्तर है जिसे अब इन ईमेलों को एक वैध ब्रांड से प्राप्त होने वाले ईमेल के लगभग समान दिखाने के लिए लागू किया जा सकता है।" “के उपयोग की तरह एआई-जनित डीपफेकएआई अब एक वैध ईमेल के समान पाठ्य सामग्री, टोन और इमेजरी के साथ ईमेल बनाना बहुत आसान बनाता है।

सामान्य तौर पर, फिशर उस चीज़ को दोगुना कर रहे हैं जिसे फुच्स "वैधता के भीतर अस्पष्टता" कहते हैं।

वह समझाते हैं, "मेरे कहने का मतलब अच्छी चीज़ों जैसी दिखने वाली चीज़ों में बुरी चीज़ों को छिपाना है।" "हालांकि हमने पेपैल जैसी वैध सेवाओं को धोखा देने के बहुत सारे उदाहरण देखे हैं, यह अधिक आजमाए हुए और सच्चे संस्करण का उपयोग करता है, जिसमें नकली, लेकिन आकर्षक दिखने वाली छवियां शामिल हैं।"

डेटा हानि से बचाने के लिए यूआरएल सुरक्षा का लाभ उठाना

व्यवसायों के लिए हमले के संभावित निहितार्थ मौद्रिक हानि और डेटा हानि हैं, और खुद का बचाव करने के लिए, संगठनों को पहले उपयोगकर्ताओं को इस प्रकार के हमलों के बारे में शिक्षित करना चाहिए, यूआरएल पर होवर करने के महत्व पर जोर देना चाहिए और क्लिक करने से पहले पूरा लिंक देखना चाहिए।

"इसके अलावा, हम सोचते हैं कि यूआरएल सुरक्षा का लाभ उठाना महत्वपूर्ण है जो हमले के संकेतक के रूप में इस तरह की फ़िशिंग तकनीकों का उपयोग करता है, साथ ही सुरक्षा को लागू करता है जो यूआरएल के सभी घटकों को देखता है और इसके पीछे के पृष्ठ का अनुकरण करता है," फुच्स नोट करते हैं।

हर कोई इस बात से सहमत नहीं है कि मौजूदा ईमेल सुरक्षा ऐसी फ़िश को पकड़ने के कार्य में सक्षम नहीं है। वल्कन साइबर के वरिष्ठ तकनीकी इंजीनियर माइक पार्किन कहते हैं कि कई ईमेल फ़िल्टर इन अभियानों को पकड़ लेंगे और या तो इसे स्पैम के रूप में चिह्नित करेंगे, या इसे दुर्भावनापूर्ण के रूप में चिह्नित करेंगे।

उन्होंने नोट किया कि स्पैमर वर्षों से स्पैम फिल्टर को बायपास करने की उम्मीद में टेक्स्ट के बदले छवियों का उपयोग कर रहे हैं, और उनसे निपटने के लिए स्पैम फिल्टर विकसित हुए हैं।

उन्होंने आगे कहा, "हालाँकि यह हमला हाल ही में काफी आम हो गया है, कम से कम अगर मेरे अपने जंक मेल फ़ोल्डर में स्पैम कोई संकेत है, तो यह विशेष रूप से परिष्कृत हमला नहीं है।"

हालाँकि AI-सक्षम हमलों की कहानी अलग हो सकती है। कार्डिनलऑप्स के नेरे का कहना है कि उन अधिक उन्नत छवि-आधारित हमलों से लड़ने का सबसे अच्छा तरीका एआई-आधारित एल्गोरिदम को प्रशिक्षित करने के लिए बड़ी मात्रा में डेटा का उपयोग करना है कि नकली ईमेल को कैसे पहचाना जाए - ईमेल की सामग्री का विश्लेषण करने के साथ-साथ इसके बारे में जानकारी एकत्र करके अन्य सभी उपयोगकर्ताओं ने ईमेल के साथ कैसे इंटरैक्ट किया है।

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोआईस्ट्रीम। Web3 डेटा इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- मिंटिंग द फ्यूचर डब्ल्यू एड्रिएन एशले। यहां पहुंचें।

- PREIPO® के साथ PRE-IPO कंपनियों में शेयर खरीदें और बेचें। यहां पहुंचें।

- स्रोत: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :हैस

- :है

- :नहीं

- $यूपी

- a

- About

- तक पहुँचने

- अनुसार

- अधिनियम

- अभिनेताओं

- जोड़ने

- जोड़ता है

- उन्नत

- विज्ञापन

- उम्र

- AI

- सहायता

- उद्देश्य से

- एयरलाइन

- एयरलाइंस

- एल्गोरिदम

- सब

- हालांकि

- राशियाँ

- an

- विश्लेषण

- विश्लेषक

- का विश्लेषण

- और

- कोई

- स्पष्ट

- दिखाई देते हैं

- लागू

- दृष्टिकोण

- हैं

- AS

- At

- आक्रमण

- आक्रमण

- जागरूक

- बुरा

- BE

- किया गया

- से पहले

- पीछे

- लाभ

- BEST

- परे

- ब्रांड

- ब्रांडों

- मोटे तौर पर

- इमारत

- व्यापार

- व्यवसायों

- लेकिन

- by

- कॉल

- अभियान

- अभियान

- कर सकते हैं

- पत्ते

- कुश्ती

- ChatGPT

- स्पष्ट रूप से

- क्लिक करें

- कोड

- कोड

- कोडन

- आता है

- सामान्य

- संचार

- घटकों

- उलझन में

- उपभोक्ता

- सामग्री

- बदलना

- कॉर्पोरेट

- बनाना

- क्रेडेंशियल

- ग्राहक

- साइबर

- साइबर अपराधी

- साइबर सुरक्षा

- तिथि

- डेटा हानि

- सौदा

- डिकोडिंग

- रक्षा

- डेल्टा

- डिज़ाइन

- के बावजूद

- विकसित करना

- डिवाइस

- विभिन्न

- मुश्किल

- do

- कर

- डॉन

- दोहरीकरण

- नीचे

- करार दिया

- आसान

- आसानी

- आसान

- शिक्षित करना

- भी

- ईमेल

- ईमेल सुरक्षा

- ईमेल

- कस्र्न पत्थर

- कर्मचारियों

- इंजीनियर

- अभियांत्रिकी

- विशेष रूप से

- ईथर (ईटीएच)

- हर कोई

- विकसित

- उदाहरण

- मौजूदा

- बताते हैं

- काफी

- उल्लू बनाना

- परिचित

- लड़ाई

- पट्टिका

- फ़िल्टर

- प्रथम

- पहले देखो

- के लिए

- आगे

- से

- पूर्ण

- जनरल

- सामान्य जानकारी

- उत्पादक

- जनरेटिव एआई

- उपहार

- उपहार कार्ड

- दी

- देते

- जीमेल

- Go

- जा

- अच्छा

- बढ़ रहा है

- हैकर

- हैकर्स

- कठिन

- कटाई

- है

- he

- छिपाना

- उम्मीद है

- मंडराना

- कैसे

- How To

- HTTPS

- i

- समान

- if

- की छवि

- छवियों

- प्रभाव

- कार्यान्वयन

- निहितार्थ

- महत्व

- महत्वपूर्ण

- in

- शामिल

- संकेत

- सूचक

- करें-

- उदाहरण

- इरादा

- में

- प्रतिसाद नहीं

- IT

- आईटी इस

- जेपीजी

- कुंजी

- जानना

- ज्ञान

- परिदृश्य

- लैपटॉप

- बड़ा

- बड़ा

- देर से

- कम से कम

- वैधता

- वैध

- कम

- स्तर

- लीवरेज

- पसंद

- LINK

- जोड़ने

- लिंक

- देखिए

- देख

- लग रहा है

- खो देता है

- बंद

- निष्ठा

- वफादारी कार्यक्रम

- विश्वसनीयता कार्यक्रम

- बनाना

- बनाता है

- मैलवेयर

- बहुत

- निशान

- विपणन (मार्केटिंग)

- मतलब

- हो सकता है

- माइक

- मुद्रा

- अधिक

- बहुत

- विभिन्न

- my

- लगभग

- जाल

- नया

- विख्यात

- नोट्स

- अभी

- संख्या

- ओसीआर

- of

- की पेशकश

- अक्सर

- पुराना

- on

- ONE

- केवल

- or

- संगठनों

- मूल

- अन्य

- के ऊपर

- अपना

- पृष्ठ

- भाग

- पेपैल

- स्टाफ़

- फिशो

- फ़िशिंग

- फ़िशिंग हमले

- तस्वीरें

- चुनना

- चित्र

- पिक्सेल

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- बहुत सारे

- अंक

- संभावित

- संभावित

- वर्तमान

- अध्यक्ष

- शायद

- कार्यक्रम

- प्रोग्राम्स

- रक्षा करना

- सुरक्षा

- QR कोड

- qr-कोड

- जल्दी से

- यथार्थवादी

- प्राप्त करना

- पहचान

- क्षेत्रों

- सम्बंधित

- भरोसा

- दूरस्थ

- अनुरोधों

- शोधकर्ता

- शोधकर्ताओं

- खुदरा

- s

- कहा

- वही

- कहते हैं

- स्केल

- स्कैनिंग

- सुरक्षा

- देखना

- देखा

- वरिष्ठ

- सेवाएँ

- चाहिए

- पता चला

- केवल

- साइटें

- So

- सोशल मीडिया

- सोशल इंजीनियरिंग

- कुछ

- परिष्कृत

- स्पैम

- Spot

- फिर भी

- कहानी

- सरल

- स्ट्रेटेजी

- ऐसा

- सुपर

- युक्ति

- लक्ष्य

- कार्य

- तकनीकी

- तकनीक

- शर्तों

- कि

- RSI

- उन

- अपने

- इन

- वे

- चीज़ें

- सोचना

- इसका

- उन

- हालांकि?

- धमकी

- खतरों के खिलाड़ी

- सेवा मेरे

- स्वर

- रेलगाड़ी

- प्रवृत्ति

- रुझान

- <strong>उद्देश्य</strong>

- विश्वस्त

- मोड़

- प्रकार

- अपडेट

- अद्यतन

- यूआरएल

- उपयोग

- उपयोगकर्ताओं

- का उपयोग करता है

- का उपयोग

- Ve

- संस्करण

- बहुत

- वाइस राष्ट्रपति

- वालकैन

- था

- मार्ग..

- we

- कुंआ

- क्या

- कब

- कौन कौन से

- जब

- कौन

- चौड़ा

- मर्जी

- साथ में

- अंदर

- बिना

- वर्स्ट

- होगा

- साल

- इसलिए आप

- जेफिरनेट