हम दो प्रचलित प्रकार के वॉलेट में अंतर कर सकते हैं: सॉफ्टवेयर और हार्डवेयर वॉलेट। वे एक ही कार्य को पूरा करते हैं, लेकिन एक अलग तरीके से। सॉफ़्टवेयर वॉलेट का उपयोग करना आसान माना जाता है: लेन-देन बनाने, सत्यापित करने और हस्ताक्षर करने के लिए एक ही प्रोग्राम पर्याप्त है। सॉफ़्टवेयर वॉलेट के साथ, सॉफ़्टवेयर पर लेन-देन करना और हार्डवेयर डिवाइस पर इसकी पुष्टि करना आवश्यक नहीं है।

दो सप्ताह पहले, निषिद्ध कहानियाँ दुनिया भर में हजारों लोगों के खिलाफ लक्षित हमले का खुलासा किया। इस हमले ने एनएसओ ग्रुप: पेगासस द्वारा विकसित स्पाइवेयर को स्थापित करने के लिए एंड्रॉइड और आईओएस पर कमजोरियों का फायदा उठाया। यह मैलवेयर डिवाइस की संपूर्ण गतिविधि पर नज़र रखने और व्यक्तिगत जानकारी को बाहर निकालने में सक्षम है: एसएमएस, व्हाट्सएप और सिग्नल वार्तालाप, फोन कॉल इत्यादि। यह लेख बताता है कि कैसे, इन शर्तों के तहत, ऐसा मैलवेयर सभी को निकालने में सक्षम होगा सॉफ़्टवेयर वॉलेट के रहस्य, और मोबाइल फ़ोन और डेस्कटॉप कंप्यूटर पर सॉफ़्टवेयर वॉलेट के बीच सुरक्षा के दृष्टिकोण से अंतर।

यह लेख बहुत तकनीकी नहीं होने का इरादा है। इसे अपेक्षाकृत सरल रखने के लिए, केवल मूलभूत सुविधाओं पर चर्चा की जाएगी।

रहस्यों की रक्षा करना

क्रिप्टो वॉलेट में क्या स्टोर किया जाता है?

वॉलेट वास्तव में उपयोगकर्ताओं की क्रिप्टोकरेंसी को स्टोर नहीं करते हैं: वे केवल रहस्यों को स्टोर करते हैं, विशेष रूप से निजी चाबियों को, जो क्रिप्टोकरेंसी तक पहुंचने और उन्हें खर्च करने की क्षमता की अनुमति देते हैं। ये निजी कुंजियाँ अधिकतर ECC (अण्डाकार वक्र क्रिप्टोग्राफी) निजी कुंजियाँ हैं जो ब्लॉकचेन के आधार पर विभिन्न वक्रों पर होती हैं। सबसे आम वक्र हैं secp256k1 (बिटकॉइन, एथेरियम…), Ed25519 (मोनरो), या BLS12-381 (एथेरियम 2)।

इन कुंजियों का उपयोग लेनदेन पर हस्ताक्षर करने के लिए किया जाता है, और आमतौर पर ब्लॉकचेन परिसंपत्तियों के साथ बातचीत करने के लिए किया जाता है।

इन चाबियों का भंडारण वॉलेट के प्रकार पर निर्भर करता है: नियतात्मक या नहीं। एक पदानुक्रमित निर्धारक (एचडी) वॉलेट बीज नामक एक मास्टर रहस्य से चाबियों के पेड़ के निर्माण की अनुमति देता है (सीएफ BIP44). यह बीज अक्सर 12, 18 या 24 शब्दों के यादृच्छिक क्रम से उत्पन्न होता है या उपयोगकर्ता द्वारा चुना जाता है (cf.BIP39). ये निमोनिक्स संग्रहित की जाने वाली कुंजियों की संख्या को सीमित करने की अनुमति देते हैं: उन्हें बीज से किसी भी समय पुन: गणना की जा सकती है। एचडी वॉलेट केवल इस स्मरक या बीज को संग्रहीत करते हैं।

गैर नियतात्मक वॉलेट प्रत्येक उपयोग के लिए एक नई कुंजी उत्पन्न करते हैं और उन सभी को संग्रहित करना चाहिए। बैकअप संगत नहीं होने के कारण गैर-नियतात्मक वॉलेट को आसानी से दूसरे वॉलेट में माइग्रेट नहीं किया जा सकता है।

वॉलेट की मुख्य सुरक्षा विशेषताओं में इन रहस्यों को उत्पन्न करना, संग्रहीत करना और उनका उचित उपयोग करना शामिल है। विभिन्न प्रकार के खतरों के विरुद्ध सुरक्षा के विभिन्न स्तर हैं:

- "दुष्ट नौकरानी" के हमलों से सुरक्षा: वॉलेट तक अस्थायी पहुंच रखने वाले हमलावर को वॉलेट के अंदर कोई पिछला दरवाजा नहीं जोड़ना चाहिए, जिससे वह पिन या पासवर्ड की सुरक्षा करने वाले रहस्यों को चुरा सके।

- सुरक्षित क्रिप्टोग्राफ़िक सामग्री: बटुए द्वारा उत्पन्न कीज़ और नॉनस का कभी भी अनुमान नहीं लगाया जा सकता है। इसके अलावा किसी समय में उत्पन्न रहस्यों का ज्ञान (बीज को छोड़कर) भविष्य में उत्पन्न होने वाले रहस्य की भविष्यवाणी करने की अनुमति नहीं देगा।

- विश्राम के समय सुरक्षा : यदि कोई हमलावर किसी सॉफ़्टवेयर वॉलेट का लगातार डेटा प्राप्त करता है, तो उसे चाबियां निकालने में सक्षम नहीं होना चाहिए।

- गुप्त उपयोग के दौरान सुरक्षा: जब वॉलेट को अनलॉक किया जाता है, तो चाबियों को किसी हमलावर या मैलवेयर द्वारा एक्सेस नहीं किया जाना चाहिए।

हार्डवेयर जेब

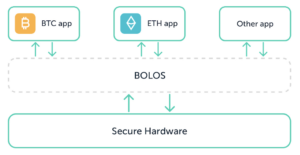

हार्डवेयर वॉलेट के सुरक्षा मॉडल का उद्देश्य इन सुरक्षा खतरों को कम करना है। हार्डवेयर वॉलेट डिज़ाइन द्वारा मैलवेयर से सुरक्षा करता है। वे स्वतंत्र उपकरण हैं जो अपने आप लेनदेन पर हस्ताक्षर करते हैं। क्रिप्टोग्राफ़िक सामग्री हमेशा डिवाइस के अंदर रहती है और कभी भी उस सॉफ़्टवेयर एप्लिकेशन को नहीं भेजी जाती है जिससे वे संचार करते हैं। संचार इंटरफ़ेस हमेशा सरल होता है जो हमले की सतह को काफी कम कर देता है। यह यूएसबी, माइक्रो एसडी या कैमरा + स्क्रीन (क्यूआर कोड के माध्यम से), या ब्लूटूथ लो एनर्जी हो सकता है।

इसके अलावा, हार्डवेयर वॉलेट एक स्क्रीन को सीधे डिवाइस में एम्बेड करता है जिससे उपयोगकर्ता को उन कार्यों को सत्यापित करने की अनुमति मिलती है जो वह अपनी गुप्त कुंजी के साथ इंटरैक्ट करते समय करने वाला है। उपकरणों पर ये मैन्युअल जांच कंप्यूटर/मोबाइल पर मैलवेयर के विरुद्ध एक बहुत ही कुशल प्रतिउपाय है। जहां कंप्यूटर/मोबाइल डिवाइस पर मैलवेयर रहस्य (बीज या निजी कुंजी) तक पहुंच सकता है या जब उपयोगकर्ता लेन-देन कर रहा होता है तो पते या राशि को स्वैप/संशोधित भी कर सकता है, यह हार्डवेयर वॉलेट के साथ संभव नहीं है।

हार्डवेयर वॉलेट को "दुष्ट नौकरानी" के हमलों और भौतिक पहुंच वाले हमलावर से बचाने के लिए भी डिज़ाइन किया गया है। हार्डवेयर वॉलेट के आधार पर, उनके पास सुरक्षा के विभिन्न स्तर होते हैं, लेकिन सभी मामलों में उन्हें इन खतरों से सुरक्षित करने के लिए डिज़ाइन किया गया है। लेजर नैनो खतरे के मॉडल का विस्तृत विवरण पाया जा सकता है यहाँ उत्पन्न करें.

सॉफ्टवेयर वॉलेट्स

नियमित सॉफ्टवेयर वॉलेट नियमित तरीकों से रहस्यों की रक्षा करते हैं: ऑपरेटिंग सिस्टम की सुरक्षा तंत्र जिस पर वे चलते हैं और कभी-कभी पिन या पासवर्ड के आधार पर एक्सेस कंट्रोल।

निम्नलिखित में, डेस्कटॉप (Windows, macOS, Linux) वॉलेट और मोबाइल वॉलेट पर विचार किया जाता है। उनके बीच मुख्य अंतर ज्यादातर ऑपरेटिंग सिस्टम द्वारा प्रस्तावित सुरक्षा तंत्र पर निर्भर करता है।

कंप्यूटर पर सॉफ्टवेयर वॉलेट

कई लोकप्रिय वॉलेट, जैसे इलेक्ट्रम, एक्सोडस, एटॉमिक या बिटकॉइन कोर, कंप्यूटर पर चलते हैं।

कंप्यूटर पर, वॉलेट प्रक्रिया को अन्य प्रक्रियाओं से अलग करने के लिए ऑपरेटिंग सिस्टम द्वारा प्रस्तावित सुरक्षा तंत्र सीमित हैं। अधिकांश ऐप्स एक ही उपयोगकर्ता द्वारा चलाए जाते हैं, और ऐप्स को अन्य एप्लिकेशन के डेटा को पढ़ने की अनुमति होती है।

इन सॉफ़्टवेयर वॉलेट की सुरक्षा मुख्य रूप से उनकी सुरक्षा करने वाले पासवर्ड की सुरक्षा पर निर्भर करती है, और इस तथ्य पर भी कि ओएस पर कोई मैलवेयर नहीं चलता है (जिसकी गारंटी देना काफी मुश्किल है, पेगासस के संबंध में हालिया समाचार देखें)।

अधिकांश समय, बीज को एक पासवर्ड द्वारा संरक्षित एन्क्रिप्टेड कंटेनर में संग्रहीत किया जाता है। इस एन्क्रिप्टेड कंटेनर को पुनर्प्राप्त करने और इसे हमलावर को भेजने के लिए मैलवेयर या रिमोट एडमिनिस्ट्रेशन टूल के लिए एक सीधा हमला होता है। तब पासवर्ड या तो ब्रूट-फोर्स्ड हो सकता है या a का उपयोग करके प्राप्त किया जा सकता है Keylogger.

ऐसे परिदृश्य में जहां एक हमलावर केवल एन्क्रिप्टेड कंटेनर तक पहुंचने का प्रबंधन करता है (हमलावर को एक यूएसबी कुंजी मिलती है जिसमें वॉलेट होता है, या कंप्यूटर पर मैलवेयर इंस्टॉल करता है, लेकिन पीड़ित कभी भी अपना वॉलेट एप्लिकेशन नहीं खोलता है), हमलावर को पासवर्ड को बलपूर्वक लागू करना पड़ता है।

अधिकांश पासवर्ड हैं बुरा. ऐसे अरबों पासवर्ड हैं जो वेब पर लीक हो गए हैं, और बहुत से लोग कई सेवाओं के लिए अपने पासवर्ड का पुन: उपयोग करते हैं। रेडी-मेड टूल आपको क्रिप्टोकरेंसी वॉलेट के लिए पासवर्ड पुनर्प्राप्त करने की अनुमति देते हैं, जैसे बीटीक्रेकवर or hashcat. पासवर्ड जटिल हो सकते हैं, लेकिन प्रत्येक वॉलेट के पीछे असली पैसा होता है, इसलिए हमलावर ऐसे पासवर्ड को तोड़ने के लिए संसाधनों का निवेश करने में संकोच नहीं करेंगे।

अपने पासवर्ड को सुरक्षित रखने के लिए दो बुनियादी सुरक्षा सिद्धांत एक पासवर्ड प्रबंधक का उपयोग करना है, और कभी भी अपने पासवर्ड को विभिन्न उद्देश्यों के लिए पुन: उपयोग नहीं करना है।

सॉफ्टवेयर वॉलेट के लिए सबसे अधिक खतरा समर्पित मैलवेयर और चोरी करने वाले हैं, जिन्हें विशेष रूप से आपके फंड को निकालने के लिए विकसित किया गया है। इस तरह के मैलवेयर, जैसे KPOT या इलेक्ट्रोआरएटी, अपने पासवर्ड को क्रूर करने की भी आवश्यकता नहीं है: जब आप इसे दर्ज करते हैं, तो वे इसे सीधे कैप्चर कर सकते हैं, वॉलेट कॉन्फ़िगरेशन डेटा को डिक्रिप्ट कर सकते हैं और बीज को बाहर निकाल सकते हैं।

यहाँ इस लेख के लिए विकसित एक खिलौना एप्लिकेशन है, जो इलेक्ट्रम वॉलेट को लक्षित करता है (हालांकि यह एक अन्य सॉफ़्टवेयर वॉलेट हो सकता है)। यह एक मैलवेयर का अनुकरण करता है जो पीड़ित द्वारा दर्ज किए जाने पर उपयोगकर्ता पासवर्ड चुरा लेता है। पासवर्ड का उपयोग वॉलेट डेटा को डिक्रिप्ट करने और बीज प्रदर्शित करने के लिए किया जाता है:

जैसा कि आप देख सकते हैं, भले ही पासवर्ड जटिल हो, ऐप इसे पुनः प्राप्त करने में सक्षम है क्योंकि यह इसे सीधे मेमोरी में सूँघता है।

यह उदाहरण हाल के समान ही है एससीआर मैलवेयर क्रिप्टोक्यूरेंसी चोरी करने के लिए उपयोग किए जाने वाले अभियान। अपराधियों ने दुर्भावनापूर्ण स्क्रीनसेवर डाउनलोड करने में उपयोगकर्ताओं को बरगलाने के लिए सोशल इंजीनियरिंग तकनीकों का इस्तेमाल किया। यह स्क्रीनसेवर वास्तव में कंप्यूटर के शिकार से जानकारी चुरा रहा था, जिसमें वॉलेट और क्रिप्टोक्यूरेंसी एक्सचेंज जानकारी शामिल थी।

कंप्यूटर पर चल रहे सॉफ़्टवेयर वॉलेट पर निष्कर्ष निकालने के लिए:

- ज्यादातर मामलों में कंप्यूटर पर चलने वाले सॉफ़्टवेयर वॉलेट पासवर्ड का उपयोग करके उपयोगकर्ता के बीज की सुरक्षा करते हैं।

- इन वॉलेट फ़ाइलों का अभिगम नियंत्रण मुख्य रूप से कंप्यूटर की सुरक्षा पर निर्भर करता है। व्यवहार में, कंप्यूटर को मैलवेयर से बचाना कठिन है, और जैसे-जैसे क्रिप्टोकरेंसी मुख्यधारा बन जाएगी, वॉलेट के खिलाफ हमले अधिक से अधिक परिष्कृत होते जाएंगे।

- डिजिटल संपत्तियों को सुरक्षित करने के लिए ऐसे सॉफ़्टवेयर वॉलेट का उपयोग करना अच्छा विचार नहीं है। कोई भी विशेष मैलवेयर वॉलेट फ़ाइलों को प्राप्त करने और पासवर्ड को ऑफ़लाइन खोजने में सक्षम होगा, या कीलॉगर के माध्यम से पासवर्ड प्राप्त करेगा।

स्मार्टफोन पर सॉफ्टवेयर वॉलेट

एंड्रॉइड और आईओएस स्मार्टफोन डिफ़ॉल्ट रूप से सुरक्षा सुविधाओं की पेशकश करते हैं जो डेस्कटॉप ऑपरेटिंग सिस्टम पर व्यापक रूप से उपयोग नहीं किए जाते हैं।

मोबाइल ऑपरेटिंग सिस्टम ऐप और उपयोगकर्ता डेटा सुरक्षा प्रदान करते हैं। विशेष रूप से, सभी ऐप्स के लिए ऐप सैंडबॉक्स अनिवार्य हैं। उदाहरण के लिए, विंडोज़ पर ऐसा नहीं है: डिफ़ॉल्ट रूप से, कोई भी एप्लिकेशन उपयोगकर्ता डेटा तक पहुंच सकता है।

इसलिए, एक दुर्भावनापूर्ण ऐप किसी अन्य ऐप से डेटा नहीं पढ़ सकता है, सिवाय इसके कि:

- यह उस ऐप पर भेद्यता पाता है।

- या यह विशेषाधिकारों को बढ़ाने का प्रबंधन करता है, उदाहरण के लिए कर्नेल भेद्यता का शोषण करके इसे सिस्टम में रूट एक्सेस प्राप्त करने की अनुमति देता है।

दुर्भाग्य से, ऐसे हमले मौजूद हैं। वे एंड्रॉइड और आईओएस के पुराने संस्करणों और पुराने या सस्ते उपकरणों पर बहुत आसान हैं जहां तीसरे पक्ष का कोड अक्सर कम सुरक्षित होता है।

अप-टू-डेट ओएस पर, ये हमले कठिन हैं लेकिन दूरस्थ रूप से अक्षम्य नहीं हैं। उदाहरण के लिए, इयान बीयर ने दिखाया अत्यंत प्रभावशाली शून्य-क्लिक हमला दिसंबर 13.5 में आईओएस 2020 पर। गुआंग गोंग ने पेश किया शोषण श्रृंखला जून 2020 में क्वालकॉम-आधारित Android उपकरणों की एक विस्तृत श्रृंखला को दूरस्थ रूप से रूट करने के लिए। और, दो सप्ताह पहले, निषिद्ध कहानियाँ खुलासा किया कि NSO Group ने 0-दिन की कमजोरियों का उपयोग करके हाल के iOS और Android उपकरणों को लक्षित करने के लिए एक शोषण श्रृंखला का उपयोग किया।

कम परिष्कृत हमलावर स्थानीय कमजोरियों का उपयोग कर सकते हैं जिससे उन्हें दुर्भावनापूर्ण एप्लिकेशन से वॉलेट डेटा निकालने की अनुमति मिलती है। जीरोडियम पे जैसे भेद्यता दलाल 200,000 $ Android और iOS पर रूट करने के लिए विशेषाधिकार वृद्धि के लिए, लेकिन दूरस्थ हमलों के लिए $1,500,000 तक।

हमने कुछ Android/iOS वॉलेट का अध्ययन किया। उनकी सुरक्षा ऐप पर ही निर्भर करती है, लेकिन अंतर्निहित ओएस की सुरक्षा सुविधाओं पर भी। बेशक, जब ऑपरेटिंग सिस्टम की सुरक्षा हार जाती है, तो एप्लिकेशन सुरक्षित नहीं रहता है

बीज की सुरक्षा के लिए आमतौर पर दो तरीकों का इस्तेमाल किया जाता है:

- पासवर्ड सुरक्षित - वॉलेट डेटा उपयोगकर्ता द्वारा दर्ज किए गए पासवर्ड द्वारा सुरक्षित है। डिज़ाइन डेस्कटॉप वॉलेट जैसा ही है। व्यवहार में, कंप्यूटर से डेटा निकालना कठिन है, क्योंकि ऊपर बताए गए कारणों से किसी दुर्भावनापूर्ण ऐप से ऐप डेटा पुनर्प्राप्त करना तकनीकी रूप से अधिक कठिन है। हालाँकि, डेटा चोरी हो जाने के बाद पासवर्ड पुनः प्राप्त करना व्यवहार में आसान है: मोबाइल फोन पर जटिल पासवर्ड दर्ज करना कठिन है, इसलिए उपयोगकर्ता सरल पासवर्ड चुनते हैं। इसके अलावा, मोबाइल उपकरणों पर कुंजी व्युत्पत्ति तंत्र (पासवर्ड से कुंजी बनाने के लिए उपयोग किया जाता है) आमतौर पर तोड़ना आसान होता है, क्योंकि प्रदर्शन कारणों से वे अक्सर अधिक हल्के होते हैं।

- Coinomi और मेटामास्क ऐसे वॉलेट के उदाहरण हैं।

निम्नलिखित वीडियो में, हम इस लेख के लिए विकसित एक और खिलौना ऐप दिखाते हैं। यह नकली बिटकॉइन टिकर विजेट के रूप में छिपा हुआ एक मैलवेयर है। डिवाइस पर रूट एक्सेस प्राप्त करने के लिए, और एन्क्रिप्टेड सीड को रिमोट सर्वर पर एक्सफिल्टर करने के लिए मैलवेयर एक अनपैच्ड डिवाइस पर एक ज्ञात भेद्यता का फायदा उठाता है। फिर सर्वर बीज को डिक्रिप्ट करने के लिए पासवर्ड को बलपूर्वक लागू करता है।

यह विधि बटुए के लिए विशिष्ट नहीं है। यह (अधिक या कम) किसी भी पासवर्ड संरक्षित वॉलेट के लिए आसानी से अनुकूलित किया जा सकता है। यहाँ वह कॉइनबेस वॉलेट के साथ एक ही उदाहरण है:

[एम्बेडेड सामग्री]

- Android कीस्टोर (या iOS कीचेन) पर आधारित सुरक्षा - इस मामले में, वॉलेट डेटा को एंड्रॉइड कीस्टोर (आईओएस किचेन) में संग्रहीत एन्क्रिप्शन कुंजी के साथ एन्क्रिप्ट किया गया है। इन सेवाओं को शुरू में एन्क्रिप्शन कुंजियों को सुरक्षित रूप से संग्रहीत करने के लिए डिज़ाइन किया गया था, और कई ऐप्स उनका उपयोग एक कुंजी उत्पन्न करने के लिए करते हैं जो सभी संवेदनशील उपयोगकर्ता डेटा को एन्क्रिप्ट करेगी। कीस्टोर का उपयोग करने वाले एप्लिकेशन निम्नलिखित तंत्र को लागू करते हैं:

- ऐप कीस्टोर से किसी दिए गए पहचानकर्ता के लिए एक एन्क्रिप्शन कुंजी उत्पन्न करने के लिए कहता है। कीस्टोर कुंजी उत्पन्न करता है और इसे सुरक्षित रूप से संग्रहीत करता है।

- जब ऐप किसी ब्लॉब को एन्क्रिप्ट या डिक्रिप्ट करना चाहता है, तो वह ब्लॉब को कुंजी पहचानकर्ता के साथ कीस्टोर को भेजता है।

- अंत में, कीस्टोर यह जांचता है कि क्या ऐप के पास वास्तव में इस कुंजी का उपयोग करने का अधिकार है और ऐप को आउटपुट डेटा वापस भेजता है।

इस मॉडल के साथ, ऐप कुंजी का मूल्य नहीं जान सकता लेकिन उसका उपयोग कर सकता है। अतिरिक्त पहुंच नियंत्रणों को कुंजी से जोड़ना भी संभव है: उदाहरण के लिए, कुंजी पहुंच को उपयोगकर्ता प्रमाणीकरण के लिए वातानुकूलित किया जा सकता है (पिन या अनलॉक पैटर्न के लिए अनुरोध).

यह तंत्र पासवर्ड आधारित सुरक्षा की तुलना में अतिरिक्त सुरक्षा प्रदान कर सकता है। दरअसल, हाल के फोन पर, कीस्टोर एक विश्वसनीय निष्पादन पर्यावरण (टीईई), या कभी-कभी एक सुरक्षित तत्व द्वारा समर्थित है।

इसका मतलब है कि रूट विशेषाधिकार वाला एक हमलावर कीस्टोर से एन्क्रिप्शन कुंजी निकालने में सक्षम नहीं होगा। फिर भी, वे कीस्टोर को डिक्रिप्शन ऑरेकल के रूप में और अपने इच्छित किसी भी डेटा को एन्क्रिप्ट या डिक्रिप्ट करने में सक्षम होंगे।

कीस्टोर एन्क्रिप्शन प्रदान करता है, लेकिन हस्ताक्षर सेवाएँ भी। तो, क्या कोई बटुआ अपनी एन्क्रिप्शन कुंजियों की रक्षा कर सकता है, जिससे उन्हें निकालना मुश्किल हो जाता है? उत्तर दुर्भाग्य से नहीं है: सॉफ़्टवेयर वॉलेट लेनदेन पर हस्ताक्षर करने के लिए कीस्टोर का उपयोग नहीं करते हैं, तथा ऐप द्वारा निजी कुंजियों को हमेशा प्लेनटेक्स्ट में हेरफेर किया जाता है.

यह एक साधारण कारण के लिए है: KeyStore और KeyChain सामान्य हस्ताक्षर और एन्क्रिप्शन सेवाएं प्रदान करते हैं, लेकिन क्रिप्टोकरेंसी में उपयोग की जाने वाली क्रिप्टोग्राफी का समर्थन नहीं करते हैं। उदाहरण के लिए, KeyStore ECDSA सिग्नेचर को लागू करता है लेकिन केवल FIPS 186-4 (P-224, P-256, P-384 और P-521) में परिभाषित NIST कर्व्स पर। बिटकॉइन दूसरे वक्र का उपयोग करता है, secp256k1, जो अभी तक समर्थित नहीं है।

संक्षेप में, कीस्टोर और कीचेन सुरक्षा के लिए अच्छी सेवाएं हैं गुप्त और निजी कुंजी. वे संवेदनशील डेटा को एन्क्रिप्ट करके कुछ सुरक्षा प्रदान कर सकते हैं: कमजोरियों के कुछ वर्ग (उदाहरण के लिए मनमानी फ़ाइल पढ़ी गई) को कीस्टोर एन्क्रिप्शन द्वारा निपटाया जाएगा। हालाँकि, यदि रूट विशेषाधिकार वृद्धि हार्डवेयर-समर्थित कीस्टोर से मुख्य मान निकालने के लिए पर्याप्त नहीं है, तो यह संवेदनशील डेटा को डिक्रिप्ट करने के लिए पर्याप्त है। ऐप को उपकरण बनाने में सक्षम एक हमलावर इसके रहस्यों को पुनः प्राप्त करने में सक्षम है।

मोबाइल वॉलेट पर निष्कर्ष निकालने के लिए:

- आईओएस/एंड्रॉइड द्वारा प्रदान किए गए ऐप्स के बीच अलगाव तंत्र कंप्यूटर पर चलने वाले सॉफ़्टवेयर वॉलेट की तुलना में सुरक्षा के लिए बार उठाता है। ऐप डेटा तक पहुंचने के लिए हमलावर को पहले विशेषाधिकार वृद्धि की आवश्यकता होती है। यह पुराने उपकरणों पर संभव है। कुशल हमलावर (इयान बीयर ने इसे केवल 6 महीने में किया लेकिन... यह इयान बीयर है) इसे हाल ही में, पैच किए गए उपकरणों पर भी कर सकते हैं।

- प्रमुख सुरक्षा सेवाएँ (कीस्टोर, कीचेन) गुप्त अवस्था में गुप्त सुरक्षा के लिए सुरक्षा की एक अतिरिक्त परत जोड़ सकती हैं। फिर भी, चूंकि वे क्रिप्टोक्यूरेंसी अनुप्रयोगों के लिए क्रिप्टोग्राफ़िक एल्गोरिदम का समर्थन नहीं करते हैं, कुंजी अभी भी निकाली जा सकती है।

- सभी मामलों में, रूट एक्सेस वाला एक हमलावर या तो उपयोग किए जाने पर बीज को आराम से प्राप्त कर सकता है, या सॉफ़्टवेयर वॉलेट को ओरेकल के रूप में उपयोग करके वॉलेट को खाली करने के लिए उपयोगकर्ता के अधिकारों का लाभ उठा सकता है।

यहां ब्लॉकचैन.कॉम वॉलेट को लक्षित करने वाले एक खिलौना स्पाइवेयर का अंतिम उदाहरण दिया गया है (हालांकि यह कई अन्य वॉलेट पर भी उतनी ही आसानी से किया जा सकता है)। यह दूर से स्थापित होता है, और वॉलेट पर नज़र रखता है। एक बार जब उपयोगकर्ता अपने फिंगरप्रिंट का उपयोग करके प्रमाणित कर लेता है, तो एन्क्रिप्शन कुंजी अनलॉक हो जाती है और वॉलेट डेटा डिक्रिप्ट हो जाता है। स्पाइवेयर इस एन्क्रिप्शन कुंजी को पुनः प्राप्त करने के लिए ऐप को उपकरण देता है। इसके बाद यह कुंजी और वॉलेट डेटा को एक दूरस्थ सर्वर पर भेज देता है:

[एम्बेडेड सामग्री]

निष्कर्ष

निष्कर्ष के रूप में, सॉफ़्टवेयर वॉलेट में सुरक्षा के विभिन्न स्तर होते हैं। हालांकि, उनके खतरे वाले मॉडल ओएस पर चलने वाले मैलवेयर के मामले को विशेषाधिकार वृद्धि के साथ कवर नहीं करते हैं। यह डिज़ाइन द्वारा है: वॉलेट ऐप उस ऑपरेटिंग सिस्टम से अधिक सुरक्षित नहीं हो सकता है जिस पर वह चलता है।

- आईओएस/एंड्रॉइड द्वारा प्रदान किए गए ऐप्स के बीच अलगाव तंत्र कंप्यूटर पर चलने वाले सॉफ़्टवेयर वॉलेट की तुलना में सुरक्षा के स्तर को बढ़ाता है। ऐप डेटा तक पहुंचने के लिए हमलावर को पहले विशेषाधिकार वृद्धि की आवश्यकता होती है।

- मुख्य सुरक्षा सेवाएँ (कीस्टोर, कीचेन) रहस्यों की सुरक्षा के लिए सुरक्षा की एक अतिरिक्त परत जोड़ सकती हैं। फिर भी, चूंकि वे क्रिप्टोक्यूरेंसी अनुप्रयोगों के लिए क्रिप्टोग्राफ़िक एल्गोरिदम का समर्थन नहीं करते हैं, कुंजियों को सीधे ऐप से हेरफेर करना पड़ता है, इसलिए वे सीमित सुरक्षा प्रदान करते हैं।

- सभी मामलों में, रूट एक्सेस के साथ एक हमलावर, या तो उपयोग किए जाने पर बीज को आराम से प्राप्त कर सकता है, या सॉफ्टवेयर वॉलेट को ओरेकल के रूप में उपयोग करके वॉलेट को खाली करने के लिए उपयोगकर्ता के अधिकारों का लाभ उठा सकता है।

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोआईस्ट्रीम। Web3 डेटा इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- मिंटिंग द फ्यूचर डब्ल्यू एड्रिएन एशले। यहां पहुंचें।

- PREIPO® के साथ PRE-IPO कंपनियों में शेयर खरीदें और बेचें। यहां पहुंचें।

- स्रोत: https://www.ledger.com/blog/software-wallets

- :हैस

- :है

- :नहीं

- :कहाँ

- $यूपी

- 000

- 12

- 13

- 17

- 2020

- 24

- 27

- 39

- 500

- a

- क्षमता

- योग्य

- About

- ऊपर

- पहुँच

- सुलभ

- कार्रवाई

- गतिविधि

- वास्तव में

- अनुकूलित

- जोड़ना

- अतिरिक्त

- पतों

- प्रशासन

- के खिलाफ

- पूर्व

- करना

- एल्गोरिदम

- सब

- अनुमति देना

- की अनुमति दे

- की अनुमति देता है

- अकेला

- साथ में

- भी

- हमेशा

- राशियाँ

- an

- और

- एंड्रॉयड

- अन्य

- जवाब

- कोई

- अनुप्रयोग

- आवेदन

- अनुप्रयोगों

- क्षुधा

- हैं

- चारों ओर

- लेख

- AS

- संपत्ति

- सहयोगी

- At

- आक्रमण

- आक्रमण

- प्रमाणीकृत

- प्रमाणीकरण

- वापस

- पिछले दरवाजे

- अस्तरवाला

- बैकअप

- बार

- आधारित

- बुनियादी

- BE

- बन

- किया गया

- बीयर

- पीछे

- के बीच

- अरबों

- Bitcoin

- बिटकोइन कोर

- Blackhat

- blockchain

- Blockchain.com

- ब्लूटूथ

- टूटना

- दलालों

- जानवर बल

- लेकिन

- by

- बुलाया

- कॉल

- कैमरा

- अभियान

- कर सकते हैं

- नही सकता

- कब्जा

- मामला

- मामलों

- श्रृंखला

- सस्ता

- जाँचता

- चुनें

- करने के लिए चुना

- कक्षाएं

- कोड

- coinbase

- सिक्काबेस वॉलेट

- COM

- सामान्य

- सामान्यतः

- संवाद

- संचार

- तुलना

- संगत

- जटिल

- कंप्यूटर

- कंप्यूटर्स

- निष्कर्ष निकाला है

- निष्कर्ष

- स्थितियां

- विन्यास

- पुष्टि करें

- माना

- कंटेनर

- सामग्री

- नियंत्रण

- नियंत्रण

- बातचीत

- मूल

- सका

- युगल

- पाठ्यक्रम

- आवरण

- बनाना

- निर्माण

- अपराधियों

- क्रिप्टो

- क्रिप्टो वॉलेट

- cryptocurrencies

- cryptocurrency

- Cryptocurrency एक्सचेंज

- क्रिप्टोग्राफिक

- क्रिप्टोग्राफी

- वक्र

- तिथि

- आँकड़ा रक्षण

- दिसंबर

- डिक्रिप्ट

- समर्पित

- चूक

- परिभाषित

- निर्भर करता है

- निर्भर करता है

- निकाली गई

- विवरण

- डिज़ाइन

- बनाया गया

- डेस्कटॉप

- विस्तृत

- विकसित

- युक्ति

- डिवाइस

- डीआईडी

- मतभेद

- विभिन्न

- मुश्किल

- डिजिटल

- डिजिटल आस्तियां

- सीधे

- चर्चा की

- डिस्प्ले

- अंतर करना

- do

- कर देता है

- dont

- नाली

- काफी

- दौरान

- से प्रत्येक

- आसान

- आसानी

- कुशल

- भी

- Electrum

- तत्व

- अंडाकार का

- एम्बेड

- एम्बेडेड

- एन्क्रिप्टेड

- एन्क्रिप्शन

- ऊर्जा

- अभियांत्रिकी

- पर्याप्त

- दर्ज

- घुसा

- में प्रवेश

- वातावरण

- गहरा हो जाना

- आदि

- ethereum

- और भी

- उदाहरण

- उदाहरण

- सिवाय

- एक्सचेंज

- निष्पादन

- मौजूद

- निष्क्रमण

- समझाया

- बताते हैं

- शोषण करना

- शोषित

- कारनामे

- उद्धरण

- तथ्य

- उल्लू बनाना

- संभव

- विशेषताएं

- पट्टिका

- फ़ाइलें

- खोज

- पाता

- अंगुली की छाप

- प्रथम

- निम्नलिखित

- के लिए

- सेना

- से

- पूरा

- समारोह

- धन

- और भी

- भविष्य

- लाभ

- आम तौर पर

- उत्पन्न

- उत्पन्न

- उत्पन्न करता है

- सृजन

- मिल

- दी

- अच्छा

- समूह

- गारंटी

- कठिन

- हार्डवेयर

- हार्डवेयर डिवाइस

- हार्डवेयर वॉलेट

- हार्डवेयर की जेब

- है

- he

- इसलिये

- यहाँ उत्पन्न करें

- उसके

- कैसे

- तथापि

- एचटीएमएल

- HTTPS

- विचार

- पहचानकर्ता

- if

- लागू करने के

- औजार

- प्रभावशाली

- in

- सहित

- स्वतंत्र

- करें-

- शुरू में

- स्थापित

- उदाहरण

- साधन

- यंत्र

- इरादा

- बातचीत

- सूचना का आदान प्रदान

- इंटरफेस

- में

- निवेश करना

- iOS

- अलगाव

- IT

- आईटी इस

- खुद

- जून

- केवल

- रखना

- कुंजी

- Instagram पर

- जानना

- ज्ञान

- जानने वाला

- पिछली बार

- परत

- खाता

- लेजर नैनो

- कम

- स्तर

- लीवरेज

- हल्के

- सीमा

- सीमित

- लिनक्स

- स्थानीय

- निम्न

- MacOS

- मुख्य

- मुख्यतः

- मुख्य धारा

- निर्माण

- मैलवेयर

- प्रबंधक

- प्रबंधन करता है

- अनिवार्य

- चालाकी से

- गाइड

- बहुत

- बुहत सारे लोग

- मास्टर

- सामग्री

- सामग्री

- अधिकतम-चौड़ाई

- साधन

- तंत्र

- तंत्र

- मध्यम

- याद

- MetaMask

- तरीका

- तरीकों

- पलायन

- स्मृती-विज्ञान

- मोबाइल

- मोबाइल उपकरणों

- मोबाइल फोन

- आदर्श

- मॉडल

- Monero

- धन

- मॉनिटर

- पर नज़र रखता है

- महीने

- अधिक

- और भी

- अधिकांश

- अधिकतर

- बहुत

- चाहिए

- नैनो

- आवश्यक

- की जरूरत है

- कभी नहीँ

- फिर भी

- नया

- समाचार

- NIST

- नहीं

- विशेष रूप से

- एनएसओ समूह

- संख्या

- प्राप्त

- प्राप्त

- of

- प्रस्ताव

- प्रस्तुत

- ऑफर

- ऑफ़लाइन

- अक्सर

- on

- एक बार

- लोगों

- केवल

- खोलता है

- परिचालन

- ऑपरेटिंग सिस्टम

- ऑपरेटिंग सिस्टम

- or

- पेशीनगोई

- OS

- अन्य

- उत्पादन

- अपना

- विशेष

- पासवर्ड

- पासवर्ड मैनेजर

- पासवर्ड

- कवि की उमंग

- स्टाफ़

- प्रदर्शन

- प्रदर्शन

- स्टाफ़

- फ़ोन

- फोन कॉल्स

- फोन

- भौतिक

- सादे पाठ

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- बिन्दु

- पॉइंट ऑफ व्यू

- लोकप्रिय

- संभव

- अभ्यास

- भविष्यवाणी करना

- उम्मीद के मुताबिक

- प्रस्तुत

- प्रचलित

- सिद्धांतों

- निजी

- निजी कुंजी

- विशेषाधिकार

- विशेषाधिकारों

- प्रक्रिया

- प्रक्रियाओं

- कार्यक्रम

- अच्छी तरह

- रक्षा करना

- संरक्षित

- संरक्षण

- सुरक्षा

- प्रदान करना

- बशर्ते

- प्रयोजनों

- QR कोड

- उठाता

- बेतरतीब ढंग से उत्पन्न

- रेंज

- पढ़ना

- रेडीमेड

- वास्तविक

- असली पैसे

- कारण

- कारण

- हाल

- कम कर देता है

- के बारे में

- नियमित

- अपेक्षाकृत

- भरोसा करना

- दूरस्थ

- उपयुक्त संसाधन चुनें

- बाकी

- पुनः प्रयोग

- अधिकार

- जड़

- मूल प्रवेश

- रन

- दौड़ना

- वही

- सैंडबॉक्स

- परिदृश्य

- स्क्रीन

- SD

- गुप्त

- सुरक्षित

- सुरक्षित रूप से

- सुरक्षा

- सुरक्षा को खतरा

- देखना

- बीज

- भेजें

- भेजता

- संवेदनशील

- भेजा

- अनुक्रम

- सेवाएँ

- कई

- दिखाना

- पता चला

- हस्ताक्षर

- संकेत

- पर हस्ताक्षर

- समान

- सरल

- के बाद से

- एक

- कुशल

- smartphones के

- एसएमएस

- So

- सोशल मीडिया

- सोशल इंजीनियरिंग

- सॉफ्टवेयर

- कुछ

- परिष्कृत

- विशेषीकृत

- विशिष्ट

- विशेष रूप से

- बिताना

- स्पायवेयर

- रहना

- चुरा

- फिर भी

- चुराया

- भंडारण

- की दुकान

- संग्रहित

- भंडार

- सरल

- अध्ययन

- ऐसा

- पर्याप्त

- संक्षेप में प्रस्तुत करना

- समर्थन

- समर्थित

- सतह

- प्रणाली

- सिस्टम

- लक्ष्य

- लक्षित

- लक्ष्य

- तकनीकी

- तकनीक

- अस्थायी

- से

- कि

- RSI

- भविष्य

- दुनिया

- लेकिन हाल ही

- उन

- फिर

- वहाँ।

- इन

- वे

- तीसरे दल

- इसका

- हालांकि?

- हजारों

- धमकी

- धमकी

- यहाँ

- लंगर

- पहर

- सेवा मेरे

- साधन

- उपकरण

- खिलौना

- ट्रांजेक्शन

- लेनदेन

- पेड़

- विश्वस्त

- दो

- टाइप

- प्रकार

- के अंतर्गत

- आधारभूत

- दुर्भाग्य से

- अनलॉक

- अनावरण किया

- आधुनिकतम

- USB के

- उपयोग

- प्रयुक्त

- उपयोगकर्ता

- उपयोगकर्ताओं

- का उपयोग

- आमतौर पर

- सत्यापित करें

- मूल्य

- मान

- सत्यापित

- बहुत

- शिकार

- वीडियो

- देखें

- कमजोरियों

- भेद्यता

- बटुआ

- जेब

- करना चाहते हैं

- चाहता है

- था

- मार्ग..

- we

- वेब

- सप्ताह

- थे

- कब

- कौन कौन से

- पूरा का पूरा

- चौड़ा

- विस्तृत श्रृंखला

- व्यापक रूप से

- विकिपीडिया

- मर्जी

- खिड़कियां

- साथ में

- शब्द

- विश्व

- होगा

- अभी तक

- इसलिए आप

- आपका

- यूट्यूब

- जेफिरनेट