अगर इस महीने की बड़ी कहानी नजर आती है उबेर का डेटा उल्लंघन, जहां एक हैकर कथित तौर पर राइड-शेयरिंग कंपनी के नेटवर्क के माध्यम से व्यापक रूप से घूमने में सक्षम था ...

..पिछले महीने की बड़ी कहानी थी लास्टपास उल्लंघन, जिसमें एक हमलावर को लास्टपास नेटवर्क के सिर्फ एक हिस्से तक पहुंच मिली, लेकिन वह कंपनी के मालिकाना स्रोत कोड के साथ बाहर निकलने में सक्षम था।

सौभाग्य से, उबेर के लिए, उनके हमलावर स्क्रीनशॉट को हथियाने, उन्हें उदारतापूर्वक ऑनलाइन फैलाने और कंपनी को चिल्लाने वाले संदेशों के साथ ताना मारने के लिए एक बड़ा, त्वरित पीआर स्पलैश बनाने के लिए दृढ़ थे। UBER को हैक कर लिया गया है, अपने स्वयं के स्लैक और बग बाउंटी फ़ोरम में:

लास्टपास पर हमलावर या हमलावरों ने, हालांकि, अधिक चुपके से संचालित किया है, जाहिरा तौर पर एक लास्टपास डेवलपर को मैलवेयर स्थापित करने के लिए धोखा दे रहा है, जिसे साइबर अपराधी तब कंपनी के स्रोत कोड भंडार में सवारी करने के लिए इस्तेमाल करते थे:

LastPass ने अब एक प्रकाशित किया है आधिकारिक अनुवर्ती रिपोर्ट घटना के आधार पर, घुसपैठ के बाद हमले और हमलावरों के बारे में क्या पता लगाने में सक्षम है।

हमें लगता है कि लास्टपास लेख पढ़ने लायक है, भले ही आप लास्टपास उपयोगकर्ता न हों, क्योंकि हमें लगता है कि यह एक अनुस्मारक है कि एक अच्छी घटना प्रतिक्रिया रिपोर्ट उतनी ही उपयोगी है जितनी यह स्वीकार करती है कि आप यह पता लगाने में असमर्थ थे कि आप क्या थे।

अब हम क्या जानते हैं

नीचे दिए गए बोल्डफेस वाक्य लास्टपास क्या कह रहे हैं, इसकी रूपरेखा प्रदान करते हैं:

- हमलावर "एक डेवलपर के समझौता किए गए समापन बिंदु का उपयोग करके [डी] विकास पर्यावरण तक पहुंच प्राप्त की।" हम मान रहे हैं कि यह एक प्रोग्रामर के कंप्यूटर पर सिस्टम-स्नूपिंग मैलवेयर इंप्लांट करने वाले हमलावर के लिए था।

- मैलवेयर को इम्प्लांट करने के लिए इस्तेमाल की जाने वाली तरकीब का पता नहीं चल सका। यह निराशाजनक है, क्योंकि यह जानना कि आपका पिछला हमला वास्तव में कैसे किया गया था, ग्राहकों को आश्वस्त करना आसान बनाता है कि आपकी संशोधित रोकथाम, पहचान और प्रतिक्रिया प्रक्रिया अगली बार इसे अवरुद्ध करने की संभावना है। कई संभावित अटैक वैक्टर दिमाग में आते हैं, जिनमें शामिल हैं: अप्रकाशित स्थानीय सॉफ्टवेयर, "शैडो आईटी" जो एक असुरक्षित स्थानीय कॉन्फ़िगरेशन की ओर ले जाता है, एक फ़िशिंग क्लिक-थ्रू गलती, असुरक्षित डाउनलोडिंग आदतें, संबंधित कोडर द्वारा निर्भर स्रोत कोड आपूर्ति श्रृंखला में विश्वासघात, या एक बूबी-ट्रैप्ड ईमेल अटैचमेंट गलती से खोला गया। "ज्ञात अज्ञात" के लिए कितनी मात्रा में स्वीकार करने के लिए लास्टपास को सलाम।

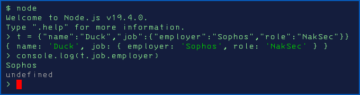

- हमलावर "एक बार डेवलपर द्वारा मल्टी-फैक्टर ऑथेंटिकेशन का उपयोग करके सफलतापूर्वक प्रमाणित करने के बाद डेवलपर को प्रतिरूपित करने के लिए उनकी लगातार पहुंच का उपयोग किया।" हम मानते हैं कि इसका मतलब है कि हैकर को कभी भी पीड़ित का पासवर्ड या 2FA कोड हासिल करने की जरूरत नहीं पड़ी, लेकिन बस इसका इस्तेमाल किया गया कुकी-चोरी का हमला, या प्रोग्रामर की सामान्य पहुंच पर पिगी-बैक करने के लिए वास्तविक नेटवर्क ट्रैफ़िक (या पीड़ित के कंप्यूटर की रैम से) से डेवलपर का प्रमाणीकरण टोकन निकाला:

- लास्टपास ने तुरंत घुसपैठ पर ध्यान नहीं दिया, लेकिन चार दिनों के भीतर हमलावर का पता लगाया और उसे निकाल दिया। जैसा कि हमने हाल के एक लेख में के जोखिमों के बारे में बताया है टाइमस्टैम्प अस्पष्टता सिस्टम लॉग में, सटीक क्रम निर्धारित करने में सक्षम होना जिसमें किसी हमले के दौरान घटनाएं हुईं, घटना प्रतिक्रिया का एक महत्वपूर्ण हिस्सा है:

- लास्टपास अपने विकास और उत्पादन नेटवर्क को भौतिक रूप से अलग रखता है। यह एक अच्छा साइबर सुरक्षा अभ्यास है क्योंकि यह विकास नेटवर्क पर हमले को रोकता है (जहां चीजें अनिवार्य रूप से परिवर्तन और प्रयोग की स्थिति में हैं) आधिकारिक सॉफ़्टवेयर के तत्काल समझौता में बदलने से जो सीधे ग्राहकों और शेष व्यवसाय के लिए उपलब्ध है .

- LastPass किसी भी ग्राहक डेटा को अपने विकास परिवेश में नहीं रखता है। फिर, यह अच्छा अभ्यास है कि डेवलपर्स, जैसा कि नौकरी के नाम से पता चलता है, आम तौर पर ऐसे सॉफ़्टवेयर पर काम कर रहे हैं जिन्हें अभी तक पूर्ण सुरक्षा समीक्षा और गुणवत्ता आश्वासन प्रक्रिया से गुजरना है। यह अलगाव लास्टपास के लिए यह दावा करना भी विश्वसनीय बनाता है कि कोई भी पासवर्ड वॉल्ट डेटा (जो वैसे भी उपयोगकर्ताओं की निजी कुंजी के साथ एन्क्रिप्ट किया गया होता) को उजागर नहीं किया जा सकता था, जो कि केवल यह कहने की तुलना में एक मजबूत दावा है कि "हमें कोई सबूत नहीं मिला कि उजागर हो गया था।" वास्तविक दुनिया के डेटा को अपने विकास नेटवर्क से बाहर रखना भी अच्छी तरह से अर्थ कोडर्स को अनजाने में डेटा को हथियाने से रोकता है जो कि नियामक सुरक्षा के तहत होता है और इसे अनौपचारिक परीक्षण उद्देश्यों के लिए उपयोग करता है।

- हालांकि स्रोत कोड चोरी हो गया था, हमलावर द्वारा कोई अनधिकृत कोड परिवर्तन नहीं छोड़ा गया था। बेशक, हमारे पास केवल लास्टपास का अपना दावा है, लेकिन बाकी घटना रिपोर्ट की शैली और स्वर को देखते हुए, हम कंपनी को उसके शब्द पर नहीं लेने का कोई कारण नहीं देख सकते हैं।

- स्रोत कोड विकास नेटवर्क से उत्पादन में जा रहा है "सख्त कोड समीक्षा, परीक्षण और सत्यापन प्रक्रियाओं के पूरा होने के बाद ही हो सकता है". यह लास्टपास के लिए यह दावा करना विश्वसनीय बनाता है कि कोई भी संशोधित या जहरीला स्रोत कोड ग्राहकों या बाकी व्यवसाय तक नहीं पहुंचा होगा, भले ही हमलावर दुष्ट कोड लगाने में कामयाब रहा हो संस्करण नियंत्रण प्रणाली में ..

- लास्टपास कभी भी अपने उपयोगकर्ताओं की निजी डिक्रिप्शन कुंजी को स्टोर या यहां तक कि जानता नहीं है। दूसरे शब्दों में, भले ही हमलावर ने पासवर्ड डेटा के साथ छेड़छाड़ की हो, यह सिर्फ इतना कटा हुआ डिजिटल गोभी के रूप में समाप्त हो गया होता। (LastPass भी प्रदान करता है a सार्वजनिक स्पष्टीकरण यह ऑफ़लाइन क्रैकिंग के खिलाफ पासवर्ड वॉल्ट डेटा को कैसे सुरक्षित करता है, जिसमें क्लाइंट-साइड PBKDF2-HMAC-SHA256 का उपयोग करके 100,100 पुनरावृत्तियों के साथ आपके ऑफ़लाइन पासवर्ड को नमकीन-हैशिंग-और-स्ट्रेचिंग करना शामिल है, इस प्रकार पासवर्ड क्रैकिंग प्रयास बहुत कठिन है, भले ही हमलावर आपके पासवर्ड वॉल्ट की स्थानीय रूप से संग्रहीत प्रतियों के साथ बंद कर दें।)

क्या करना है?

हमें लगता है कि यह कहना उचित है कि हमारा प्रारंभिक धारणा सही थी, और हालांकि यह लास्टपास के लिए एक शर्मनाक घटना है, और व्यापार रहस्यों को प्रकट कर सकता है जिसे कंपनी अपने शेयरधारक मूल्य का हिस्सा मानती है ...

...इस हैक से निपटने के लिए लास्टपास की अपनी समस्या के रूप में सोचा जा सकता है, क्योंकि इस हमले में कोई ग्राहक पासवर्ड नहीं पहुंचा था, अकेले क्रैक किया गया था:

यह हमला, और लास्टपास की अपनी घटना रिपोर्ट भी एक अच्छा अनुस्मारक है कि "फूट डालो और जीतो", जिसे शब्दजाल शब्द से भी जाना जाता है जीरो ट्रस्ट, समकालीन साइबर रक्षा का एक महत्वपूर्ण हिस्सा है।

जैसा कि सोफोस विशेषज्ञ चेस्टर विस्निव्स्की ने अपने विश्लेषण में बताया है हाल ही में उबेर हैक, अगर बदमाशों की पहुंच है तो और भी बहुत कुछ दांव पर लगा है कुछ आपके नेटवर्क की पहुंच पाने की उम्मीद में वे जहां चाहें घूम सकते हैं सब इसका:

किसी भी बिंदु पर जाने के लिए नीचे ध्वनि तरंगों पर क्लिक करें और खींचें। आप भी कर सकते हैं सीधे सुनो साउंडक्लाउड पर।

- blockchain

- कॉइनजीनियस

- क्रिप्टोकुरेंसी वॉलेट्स

- क्रिप्टोकरंसीज

- साइबर सुरक्षा

- साइबर अपराधी

- साइबर सुरक्षा

- डेटा भंग

- डेटा हानि

- घर की भूमि सुरक्षा का विभाग

- डिजिटल पर्स

- फ़ायरवॉल

- घटना की प्रतिक्रिया

- Kaspersky

- LastPass

- मैलवेयर

- McAfee

- नग्न सुरक्षा

- नेक्सब्लॉक

- पासवर्ड

- पासवर्ड मैनेजर

- प्लेटो

- प्लेटो एआई

- प्लेटो डेटा इंटेलिजेंस

- प्लेटो गेम

- प्लेटोडाटा

- प्लेटोगेमिंग

- वीपीएन

- वेबसाइट सुरक्षा

- जेफिरनेट

- शून्य विश्वास

![S3 Ep124: जब तथाकथित सुरक्षा ऐप्स खराब हो जाते हैं [ऑडियो + टेक्स्ट]](https://platoaistream.com/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-300x157.png)

![S3 Ep130: गैरेज बे दरवाजे खोलें, एचएएल [ऑडियो + टेक्स्ट]](https://platoaistream.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)