La conception des SoC pour la sécurité s'est développée et a évolué au fil du temps pour répondre à de nombreuses sources de menaces potentielles. De nombreuses contre-mesures ont été mises en place pour lutter contre la manière dont les pirates informatiques peuvent prendre le contrôle des systèmes grâce à des défauts de conception logicielle ou matérielle. Les résultats sont des éléments tels que des générateurs de nombres aléatoires améliorés, un stockage sécurisé des clés, une cryptographie et une protection de la mémoire. En outre, les SoC ont ajouté des modules de sécurité matérielle, une chaîne de démarrage sécurisée, des processeurs privilégiés dédiés, etc. Cependant, une méthode d'attaque est souvent négligée : les attaques par canal secondaire. Cela est peut-être dû au fait que le risque relatif et la difficulté de telles attaques ont été sous-estimés.

Dans un prochain webinaire, Tim Ramsdale, PDG d'Agile Analog, propose un aperçu sobre de la menace posée par les attaques par canal secondaire sur les SoC. Le webinaire intitulé « Pourquoi devrais-je me soucier des attaques par canal secondaire sur mon SoC ? » non seulement explique qu’ils constituent une menace plus grande qu’on ne le croit souvent, mais cela offre également une solution efficace au problème.

Il vous suffit de regarder YouTube pour trouver des présentations faites lors des événements Defcon qui illustrent comment les SoC basés sur RISC-V, les Apple Airtags ou les appareils ARM Trustzone-M sont vulnérables aux attaques de type glitch. Votre première pensée est que cela pourrait être fait avec un timing chanceux obtenu en touchant des fils nus, en appuyant sur un bouton au hasard ou en nécessitant un laboratoire médico-légal entièrement instrumenté. Si tel était le cas, la menace serait si minime qu’il serait possible de l’ignorer. Tim souligne qu'il existe un kit open source disponible chez Mouser pour automatiser et rendre ces attaques systématiques. Ce kit est livré avec un microprocesseur et une interface utilisateur facile à utiliser, et est capable d'attaques d'horloge et de puissance.

Le webinaire explique comment ces attaques peuvent être menées et pourquoi elles représentent une menace plus importante que vous ne le pensez. Imaginez si, dans votre appareil, un attaquant pouvait inverser de manière aléatoire l'état d'un seul registre, comme un bit de sécurité ? Supposons que le résultat d’une somme de contrôle BootROM puisse être corrompu ? Des variations de tension et de signaux d'horloge pendant des périodes extrêmement courtes peuvent provoquer des changements d'état autrement indétectables conduisant à un accès qui pourrait permettre l'exécution d'un code malveillant en mode privilégié.

De plus, l'accès obtenu grâce à ces techniques peut permettre aux pirates informatiques d'explorer d'autres faiblesses de votre système. Grâce aux connaissances acquises grâce à une attaque ponctuelle par canal secondaire, il est possible de découvrir une faille plus facilement répétée, qui ne nécessite pas de contact direct avec l'appareil ciblé. Les appareils IoT sont également particulièrement vulnérables, car ils sont connectés et souvent exposés à des contacts physiques.

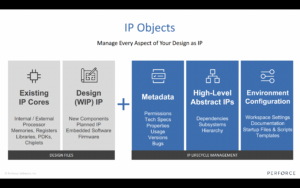

Agile Analog a développé une solution pour détecter les attaques par canal secondaire. Ils disposent d’ensembles de capteurs capables de détecter les types d’effets qui se produisent lorsque les horloges ou les broches d’alimentation sont altérées. Leurs blocs de protection contre les attaques par canal latéral disposent de leurs propres générateurs LDO et d'horloge internes pour garantir qu'ils peuvent fonctionner pendant les attaques. La logique de contrôle, d'analyse et de surveillance est facile à intégrer aux modules de sécurité SoC.

Au cours du webinaire, Tim explique en détail comment leur solution peut surveiller et signaler les attaques ou même les tentatives d'attaques. Cela peut inclure des attaques qui se produisent dans la chaîne d’approvisionnement avant que l’appareil ne soit ajouté au système fini. Ce webinaire est informatif et fournit des informations utiles sur l'amélioration de la sécurité des SoC. Si vous souhaitez regarder la diffusion du webinaire, ce sera le jeudi 28 octobreth à 9hXNUMX PDT. Vous pouvez ici vous inscrire gratuitement en utilisant ce lien.

Partagez cet article via: Source : https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/

- &

- accès

- selon une analyse de l’Université de Princeton

- Apple

- BRAS

- Attaques

- Bit

- les soins

- Causes

- CEO

- code

- Crypto

- affaire

- Conception

- Compatibles

- découvert

- Efficace

- etc

- événements

- Exploiter

- Prénom

- défauts

- Test d'anglais

- les pirates

- Matériel

- ici

- Comment

- HTTPS

- d'information

- IOT

- iot devices

- IT

- ACTIVITES

- kit

- spécialisées

- conduisant

- LINK

- Stack monitoring

- Offres Speciales

- ouvert

- open source

- Autre

- Physique

- power

- Présentations

- protection

- rapport

- Résultats

- Analyse

- pour le running

- sécurité

- capteur

- Shorts

- So

- Logiciels

- Région

- storage

- la quantité

- chaîne d'approvisionnement

- combustion propre

- Système

- techniques

- fiable

- ui

- Vulnérable

- Montres

- en direct

- Youtube