Temps de lecture : 5 minutes

Temps de lecture : 5 minutes

MISE À JOUR ET CORRECTION: Konica Minolta C224e ne vous envoie pas d'e-mails de phishing dangereux. Des pirates malveillants ont créé un e-mail et un fichier conçus pour ressembler à un document numérisé légitime à partir d'un Konica Minolta C224e, cependant, le fichier ne provient pas d'un Konica Minolta C224e et ne contient pas de document numérisé. Vous voudrez vérifier la source de l'e-mail.

Les mois d'août et de septembre ont été chargés pour le Comodo Threat Intelligence Lab, avec un découverte à succès sur les «leaders» senior de la sécurité et de l'informatique d'Equifax

et découverte de 2 nouvelles attaques de phishing par ransomware en août (-plus sur celles-ci plus tard).

La dernière exclusivité est la découverte par le Lab d'une vague de fin septembre nouveau ransomware attaques de phishing, s'appuyant sur les attaques découvertes pour la première fois par le Comodo Renseignement sur les cybermenaces Lab cet été. Cette nouvelle campagne imite les fournisseurs de votre organisation et même votre fidèle copieur / scanner / imprimante de bureau du leader du secteur Konica Minolta. Il utilise l'ingénierie sociale pour engager les victimes et est soigneusement conçu pour passer outre les outils basés sur des algorithmes d'apprentissage automatique des principaux fournisseurs de cybersécurité, infecter vos machines, crypter leurs données et extraire une rançon bitcoin. Voici l'écran de demande de rançon vu par les victimes lors des attentats du 18 au 21 septembre 2017:

Cette nouvelle vague d'attaques de ransomwares utilise un botnet d'ordinateurs zombies (généralement connectés au réseau via des FAI bien connus) pour coordonner une attaque de phishing qui envoie les e-mails aux comptes des victimes. Comme avec le IKARUS attaques dilapidées au début et à la fin d'août 2017 respectivement, cette campagne utilise une charge utile de ransomware «Locky».

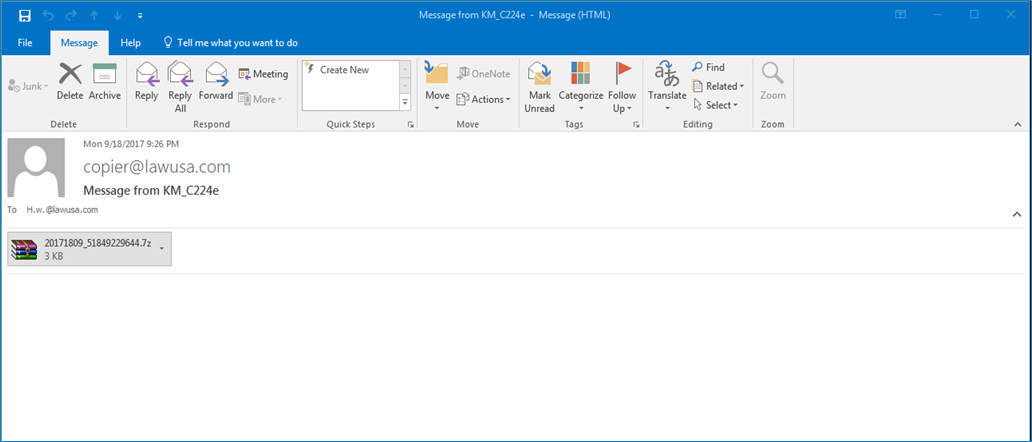

La plus grande des deux attaques de ce dernier Locky Ransomware wave est présenté sous la forme d'un document numérisé qui vous est envoyé par e-mail à partir du scanner / imprimante de votre organisation (mais provient en fait d'une machine de contrôle de pirate informatique externe). Aujourd'hui, les employés numérisent les documents originaux sur le scanner / imprimante de l'entreprise et les envoient par courrier électronique à eux-mêmes et à d'autres personnes comme une pratique courante, de sorte que cet e-mail chargé de logiciels malveillants semble assez innocent mais est tout sauf inoffensif (et ne provient certainement pas du copieur / scanner). Comment inoffensif? Voir l'e-mail ci-dessous.

Un élément de la sophistication ici est que l'e-mail envoyé par le pirate informatique comprend le numéro de modèle du scanner / imprimante qui appartient au Konica Minolta C224e, l'un des modèles les plus populaires parmi les scanners / imprimantes professionnels, couramment utilisé en Europe, en Amérique du Sud et en Amérique du Nord. , Asiatiques et autres marchés mondiaux.

Les deux campagnes ont commencé le 18 septembre 2017 et semblent s'être effectivement terminées le 21 septembre 2017, mais nous devrions tous nous attendre à des attaques similaires dans un proche avenir.

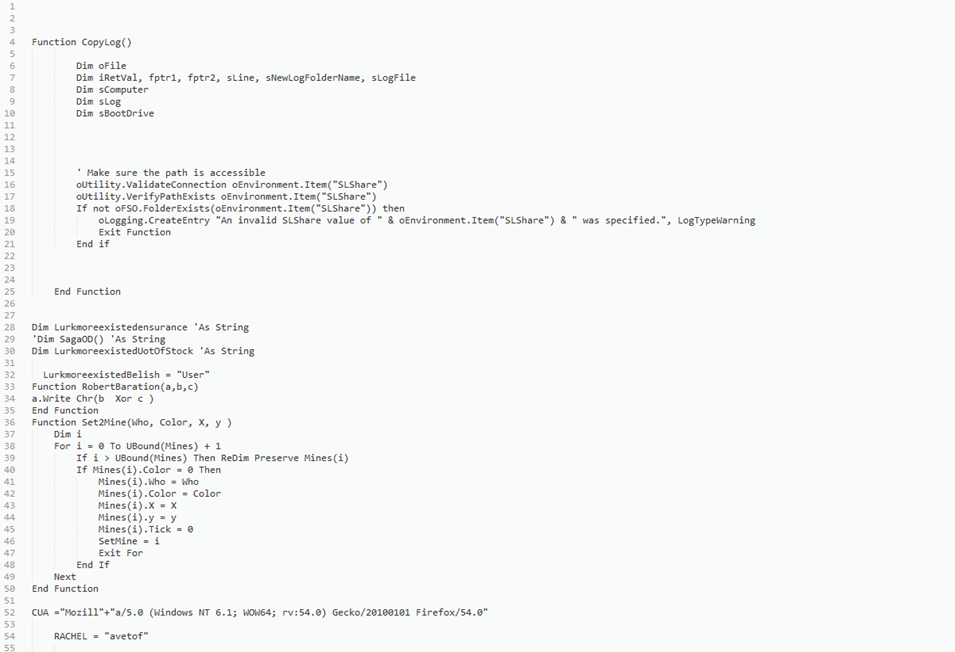

Les documents cryptés des deux nouvelles attaques de septembre ont un ".ykcol»Et les fichiers« .vbs »sont distribués par e-mail. Cela montre que les auteurs de logiciels malveillants développent et modifient des méthodes pour toucher plus d'utilisateurs et contourner les approches de sécurité qui utilisent l'apprentissage automatique et la reconnaissance de formes.

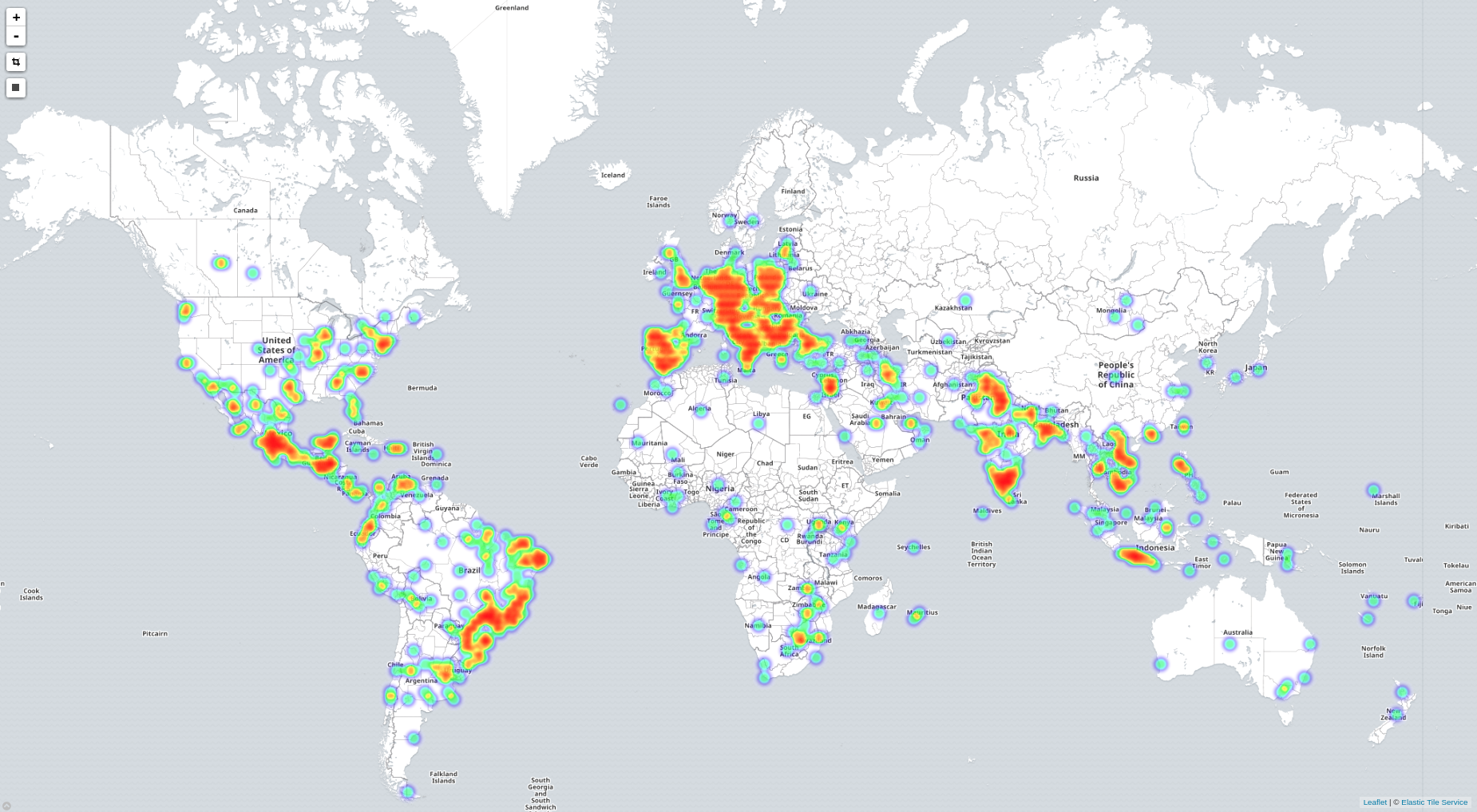

Voici une carte thermique de la première nouvelle attaque du 18 septembre 2017, avec le "Message de KM_C224e”Ligne d'objet suivie des pays sources des machines utilisées dans le botnet pour envoyer les e-mails:

| Pays | Somme - Nombre d'e-mails |

| Vietnam | 26,985 |

| Mexique | 14,793 |

| Inde | 6,190 |

| Indonésie | 4,154 |

Les FAI en général ont été massivement cooptés dans cette attaque qui montre à la fois la sophistication de l'attaque et une cyber-défense inadéquate à leurs points d'extrémité et avec leur propre réseau et solutions de sécurité de site Web. Comme pour les attaques d'août, de nombreux serveurs et appareils au Vietnam et au Mexique ont été utilisés pour exécuter les attaques mondiales. Voici les principaux propriétaires de plage détectés dans l'attaque «Message de KM_C224e»:

| Propriétaire de la plage | Somme - Nombre d'e-mails |

| Postes et télécommunications au Vietnam (VNPT) | 18,824 |

| VDC | 4,288 |

| lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

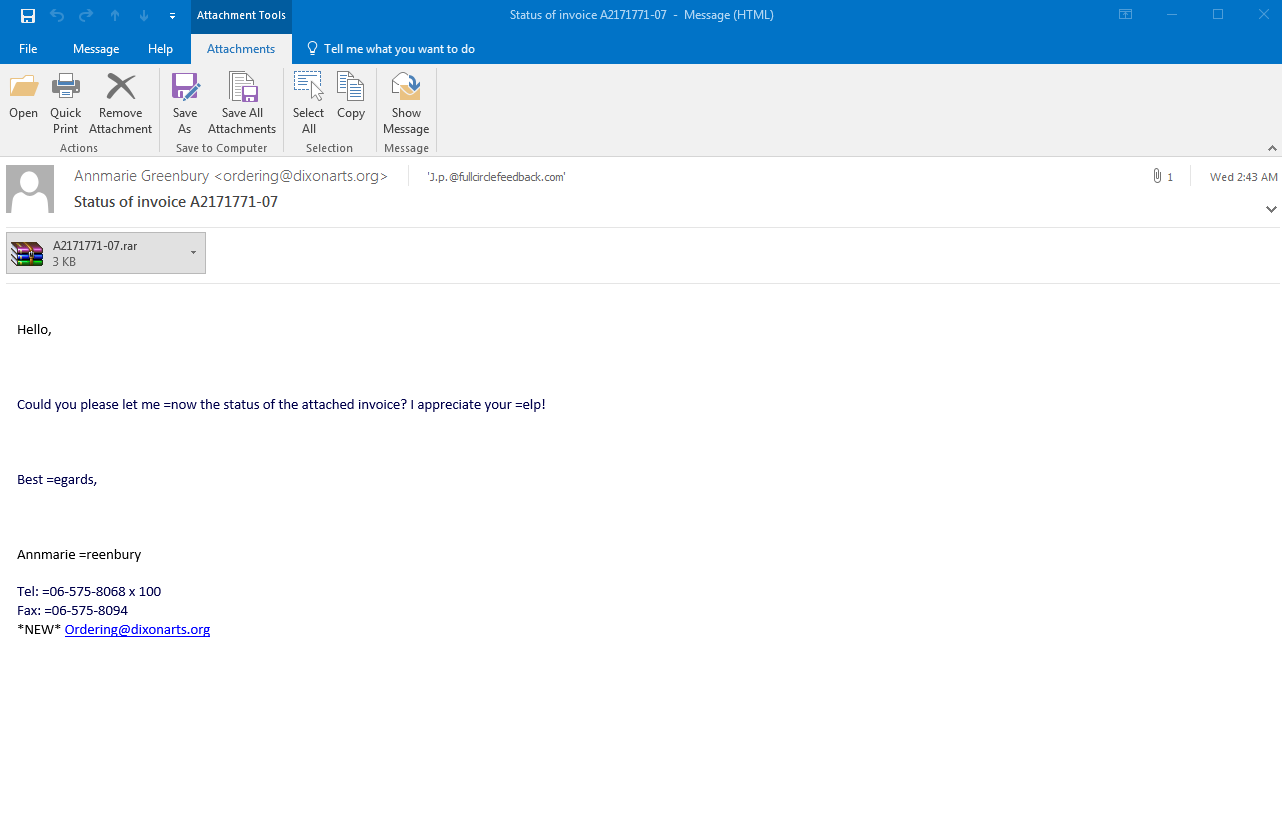

Le plus petit des deux volets de cette campagne de septembre envoie des e-mails d'hameçonnage avec le sujet "État de la facture" et semble provenir d'un fournisseur local, y compris même un message d'accueil "Bonjour", une demande polie d'afficher la pièce jointe signature et contact les détails d'un employé fictif d'un vendeur. Encore une fois, remarquez à quel point l'e-mail semble familier

toute personne impliquée dans les finances ou travaillant avec des fournisseurs externes:

Lorsque vous cliquez sur la pièce jointe, elle apparaît sous forme de fichier compressé à décompresser:

Ici, vous pouvez voir un échantillon du script, qui est assez différent de celui utilisé lors des attaques au début d'août 2017.

La gamme de demandes de rançon allant de 5 bitcoins à 1 bitcoin dans les deux nouveaux cas reflète celle des attaques d'août. Le 18 septembre 2017, la valeur d'un bitcoin équivalait à un peu plus de 1 $ US (et 4000.00 euros).

Pour l'attaque du 18 septembre 2017 mettant en vedette le «Statut de la facture», Les Amériques, l'Europe, l'Inde et l'Asie du Sud-Est ont été fortement touchées, mais l'Afrique, l'Australie et de nombreuses îles ont également été touchées par ces attaques.

Les experts du phishing et des chevaux de Troie du Comodo Threat Intelligence Lab (qui fait partie de Comodo Threat Research Labs) ont détecté et analysé plus de 110,000 instances d'e-mails de phishing sur les terminaux protégés par Comodo au cours des trois premiers jours de cette campagne de septembre 2017.

Les pièces jointes ont été lues sur les terminaux protégés par Comodo comme des «fichiers inconnus», mises en confinement et refusées jusqu'à ce qu'elles soient analysées par la technologie de Comodo et, dans ce cas, le laboratoire experts humains.

L'analyse du Lab des e-mails envoyés dans le "Message de KM_C224e”La campagne de phishing a révélé ces données d'attaque: 19,886 139 adresses IP différentes utilisées à partir de XNUMX domaines de premier niveau de code de pays différents.

Le "Statut de la facture”L'attaque a utilisé 12,367 142 adresses IP différentes de 255 domaines de code de pays. Il existe au total XNUMX domaines de codes de pays de premier niveau gérés par l'Autorité des numéros attribués à Internet (IANA), ce qui signifie que ces deux nouvelles attaques ont ciblé plus de la moitié des États-nations de la planète.

«Ces types d'attaques utilisent à la fois des botnets de serveurs et des PC individuels et de nouvelles techniques de phishing utilisant l'ingénierie sociale pour les employés de bureau et les gestionnaires sans méfiance. Cela permet à une très petite équipe de pirates informatiques d'infiltrer des milliers d'organisations et de battre l'IA et le machine learning. outils de protection des terminaux, même ceux qui sont en tête du récent Magic Quadrant de Gartner. » a déclaré Fatih Orhan, chef du Comodo Threat Intelligence Lab et Comodo Laboratoires de recherche sur les menaces (CTRL). «Parce que le nouveau ransomware apparaît comme un fichier inconnu, il faut une posture de sécurité à 100%« refus par défaut »pour le bloquer ou le contenir à l'extrémité ou à la limite du réseau; cela nécessite également des yeux humains et une analyse pour déterminer en fin de compte de quoi il s'agit - dans ce cas, un nouveau ransomware. "

Vous souhaitez approfondir les données d'attaque? Consultez le nouveau laboratoire Comodo Threat Intelligence "RAPPORT SPÉCIAL: SEPTEMBRE 2017 - LES ATTAQUES DE PHISHING RANSOMWARE ATTIRENT LES EMPLOYÉS, BEAT MACHINE LEARNING TOOLS (Partie III de la série Evolving IKARUSdilapidated et Locky Ransomware). » Le rapport spécial est l'un des nombreux inclus avec un abonnement gratuit aux mises à jour de laboratoire sur https://comodo.com/lab. Il fournit une couverture approfondie de la vague d'attaques du 18 au 21 septembre 2017, avec plus d'analyses et des annexes qui incluent plus de détails sur les sources et les machines utilisées dans les attaques. Votre abonnement Lab Updates comprend également les parties I et II de la série «Rapport spécial: IKARUSdilapidated Locky Ransomware» et vous fournit également les «Mise à jour hebdomadaire»Et vidéos« Mise à jour spéciale ». Abonnez-vous aujourd'hui à comodo.com/lab.

COMMENCER L'ESSAI GRATUIT OBTENEZ GRATUITEMENT VOTRE SCORECARD DE SÉCURITÉ INSTANTANÉE

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- Qui sommes-nous

- hybrides

- actually

- adresses

- Afrique

- Tous

- Américaine

- Amériques

- parmi

- selon une analyse de l’Université de Princeton

- ainsi que le

- apparaître

- approches

- Asie

- asiatique

- attribué

- attaquer

- Attaques

- Août

- Australie

- autorité

- auteurs

- va

- ci-dessous

- Bitcoin

- Bitcoins

- Block

- Blog

- Botnet

- botnets

- Développement

- la performance des entreprises

- Appels

- Campagne

- Campagnes

- prudemment

- maisons

- cas

- Canaux centraux

- en changeant

- vérifier

- code

- COM

- comment

- communément

- Société

- ordinateurs

- connecté

- CONFINEMENT

- coordonner

- d'exportation

- Pays

- couverture

- créée

- Cybersécurité

- dangereux

- données

- jours

- profond

- certainement, vraiment, définitivement

- Demande

- un

- détail

- détails

- détecté

- Déterminer

- développement

- Compatibles

- différent

- découvert

- découverte

- distribué

- document

- INSTITUTIONNELS

- dollars

- domaines

- Ne pas

- Plus tôt

- "Early Bird"

- Terre

- de manière efficace

- emails

- Employés

- employés

- permet

- crypté

- Endpoint

- s'engager

- ENGINEERING

- entrée

- Ether (ETH)

- Europe

- du

- euros

- Pourtant, la

- événement

- évolution

- Exclusive

- exécuter

- attendre

- de santé

- extension

- extrait

- Yeux

- familier

- Doté d'

- Déposez votre dernière attestation

- Fichiers

- finance

- Prénom

- suivi

- Gratuit

- De

- avenir

- Général

- obtenez

- gif

- Global

- les marchés mondiaux

- salutation

- les pirates

- Half

- front

- fortement

- ici

- Frappé

- Comment

- Cependant

- HTTPS

- humain

- image

- impact

- in

- en profondeur

- comprendre

- inclus

- inclut

- Y compris

- Inde

- industrie

- leader de l'industrie

- instantané

- Intelligence

- Internet

- impliqué

- IP

- adresses IP

- Îles

- IT

- laboratoire

- Labs

- plus importantes

- En retard

- Nouveautés

- leader

- conduisant

- apprentissage

- Niveau

- Gamme

- locales

- Style

- ressembler

- LOOKS

- click

- machine learning

- Les machines

- la magie

- malware

- Gestionnaires

- de nombreuses

- Localisation

- Marchés

- largeur maximale

- sens

- méthodes

- Mexique

- modèle

- numériques jumeaux (digital twin models)

- PLUS

- (en fait, presque toutes)

- Le Plus Populaire

- nation

- Près

- réseau et

- Nouveauté

- Date

- Nord

- nombre

- numéros

- Bureaux

- ONE

- organisations

- original

- Autre

- Autres

- au contrôle

- propre

- propriétaires

- partie

- les pièces

- passé

- Patron de Couture

- PC

- phishing

- phishing attaque

- attaques de phishing

- campagne de phishing

- PHP

- Platon

- Intelligence des données Platon

- PlatonDonnées

- des notes bonus

- Populaire

- Poteaux

- pratique

- présenté

- protection

- fournit

- mettre

- gamme

- Ransom

- ransomware

- Attaques de ransomware

- nous joindre

- Lire

- récent

- reconnaissance

- rapport

- nécessaire

- a besoin

- un article

- respectivement

- Révélé

- SA

- Saïd

- balayage

- fiche d'évaluation

- pour écran

- sécurité

- envoi

- supérieur

- Septembre

- Série

- devrait

- Spectacles

- similaires

- petit

- faibles

- So

- Réseaux sociaux

- Ingénierie sociale

- Identifier

- Sources

- Région Sud

- Asie du Sud-Est

- spécial

- Standard

- j'ai commencé

- États

- Statut

- sujet

- inscrire

- abonnement

- été

- prend

- des campagnes marketing ciblées,

- équipe

- techniques

- Technologie

- Les

- La Source

- leur

- se

- milliers

- menace

- renseignements sur les menaces

- trois

- Avec

- fiable

- à

- aujourd'hui

- les outils

- top

- haut niveau

- Total

- Trojan

- types

- En fin de compte

- Actualités

- us

- US Dollars

- utilisé

- utilisateurs

- d'habitude

- utiliser

- utilisé

- utilise

- Plus-value

- vendeur

- fournisseurs

- vérifier

- via

- Victime

- victimes

- Vidéos

- Vietnam

- Voir

- Vague

- bien connu

- Quoi

- Qu’est ce qu'

- qui

- dans les

- ouvriers

- de travail

- Votre

- zéphyrnet