Les pirates se tournent vers des tactiques d'obscurcissement en s'appuyant sur des photos publicitaires brillantes de Delta Airlines et du détaillant Kohl's, incitant les utilisateurs à visiter des sites de collecte d'informations d'identification et à donner des informations personnelles.

A campagne récente analysé par Avanan a montré comment les acteurs de la menace dissimulent des liens malveillants derrière des photos convaincantes proposant des cartes-cadeaux et des programmes de fidélité de ces marques de confiance. Plus largement, la campagne fait partie d'une tendance plus large des cyber-escrocs à mettre à jour les anciennes tactiques avec de nouveaux outils - tels que l'IA - qui rendent les hameçonnages plus convaincants.

Les chercheurs d'Avanan, qui ont surnommé la technique d'obscurcissement "image dans l'image", ont noté que les cybercriminels à l'origine des attaques associent simplement les photos marketing à des URL malveillantes. Cela ne doit pas être confondu avec la stéganographie, qui encode les charges utiles malveillantes au niveau du pixel dans une image.

Jeremy Fuchs, chercheur et analyste en cybersécurité chez Avanan, note que la stéganographie est souvent super complexe, et "c'est une façon beaucoup plus simple de faire des choses qui pourraient toujours avoir le même impact et qu'il est plus facile pour les pirates de reproduire à grande échelle".

Filtres d'URL d'entreprise bloqués par l'obscurcissement des images

Bien que simple, l'approche image dans l'image rend plus difficile pour les filtres d'URL de détecter la menace, ont noté les chercheurs d'Avanan.

"[L'e-mail aura] l'air propre [aux filtres] s'ils ne scannent pas l'image", selon l'analyse. « Souvent, les pirates se feront un plaisir de lier un fichier, une image ou un code QR à quelque chose de malveillant. Vous pouvez voir la véritable intention en utilisant l'OCR pour convertir les images en texte ou en analysant les codes QR et en les décodant. Mais de nombreux services de sécurité ne le font pas ou ne peuvent pas le faire.

Fuchs explique que l'autre avantage clé de l'approche est de rendre la malveillance moins apparente pour les cibles.

"En liant l'ingénierie sociale à l'obscurcissement, vous pouvez potentiellement présenter aux utilisateurs finaux quelque chose de très tentant sur lequel cliquer et agir", dit-il, ajoutant la mise en garde que si les utilisateurs survolent l'image, le lien URL n'est clairement pas lié à la marque usurpée. "Cette attaque est assez sophistiquée, même si le pirate perd probablement des points en n'utilisant pas une URL plus originale", a-t-il déclaré.

Alors que le hameçonnage étend un large réseau de consommateurs, les entreprises doivent être conscientes étant donné que les communications du programme de fidélité des compagnies aériennes vont souvent dans les boîtes de réception des entreprises ; et en l'ère du travail à distance, de nombreux employés utilisent des appareils personnels à des fins professionnelles ou accèdent à des services personnels (comme Gmail) sur des ordinateurs portables professionnels.

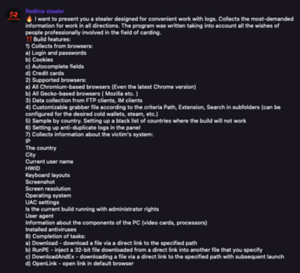

"En termes d'impact, [la campagne] visait un grand nombre de clients, dans plusieurs régions", ajoute Fuchs. "Bien qu'il soit difficile de savoir qui est l'auteur, des choses comme celle-ci peuvent souvent être facilement téléchargées sous forme de kits prêts à l'emploi."

Utiliser Gen AI pour mettre à jour les anciennes tactiques

Fuchs dit que la campagne s'inscrit dans l'une des tendances émergentes observées dans le paysage du phishing : les parodies qui sont presque impossibles à distinguer des versions légitimes. À l'avenir, l'utilisation de l'IA générative (comme ChatGPT) pour faciliter les tactiques d'obscurcissement en ce qui concerne les attaques de phishing basées sur l'image ne fera que les rendre plus difficiles à repérer, ajoute-t-il.

"C'est super facile avec l'IA générative", dit-il. "Ils peuvent l'utiliser pour développer rapidement des images réalistes de marques ou de services familiers et le faire à grande échelle et sans aucune connaissance en conception ou en codage."

Par exemple, en utilisant uniquement les invites ChatGPT, un chercheur de Forcepoint récemment convaincu l'IA à créer des logiciels malveillants de stéganographie indétectables, malgré sa directive de refuser les demandes malveillantes.

Phil Neray, vice-président de la stratégie de cyberdéfense chez CardinalOps, affirme que la tendance de l'IA est en pleine croissance.

"Ce qui est nouveau, c'est le niveau de sophistication qui peut désormais être appliqué pour faire en sorte que ces e-mails semblent presque identiques aux e-mails que vous recevriez d'une marque légitime", dit-il. "Comme l'utilisation de Deepfakes générés par l'IA, l'IA facilite désormais la création d'e-mails avec le même contenu textuel, le même ton et les mêmes images qu'un e-mail légitime. »

En général, les hameçonneurs doublent ce que Fuchs appelle "l'obscurcissement dans la légitimité".

"Ce que je veux dire par là, c'est cacher de mauvaises choses dans ce qui ressemble à de bonnes choses", explique-t-il. "Bien que nous ayons vu de nombreux exemples d'usurpation de services légitimes comme PayPal, cela utilise la version la plus éprouvée, qui comprend des images fausses mais convaincantes."

Tirer parti de la protection des URL pour se protéger contre la perte de données

Les implications potentielles de l'attaque pour les entreprises sont des pertes financières et des pertes de données, et pour se défendre, les organisations doivent d'abord chercher à informer les utilisateurs sur ces types d'attaques, en insistant sur l'importance de survoler les URL et de regarder le lien complet avant de cliquer.

"Au-delà de cela, nous pensons qu'il est important de tirer parti de la protection des URL qui utilise des techniques de phishing comme celle-ci comme indicateur d'une attaque, ainsi que de mettre en œuvre une sécurité qui examine tous les composants d'une URL et émule la page qui se cache derrière", note Fuchs.

Tout le monde n'est pas d'accord pour dire que la sécurité des e-mails existante n'est pas à la hauteur pour attraper de tels hameçonnages. Mike Parkin, ingénieur technique senior chez Vulcan Cyber, note que de nombreux filtres de messagerie intercepteraient ces campagnes et les marqueraient au pire comme spam, ou les signaleraient comme malveillants.

Il note que les spammeurs utilisent des images à la place du texte depuis des années dans l'espoir de contourner les filtres anti-spam, et que les filtres anti-spam ont évolué pour les traiter.

"Bien que l'attaque ait été assez courante ces derniers temps, du moins si le spam dans mon propre dossier de courrier indésirable est une indication, ce n'est pas une attaque particulièrement sophistiquée", ajoute-t-il.

Les attaques activées par l'IA pourraient cependant être une autre histoire. Neray de CardinalOps affirme que la meilleure façon de lutter contre ces attaques basées sur des images plus avancées est d'utiliser de grandes quantités de données pour former des algorithmes basés sur l'IA à reconnaître les faux e-mails - en analysant le contenu des e-mails eux-mêmes ainsi qu'en agrégeant des informations sur comment tous les autres utilisateurs ont interagi avec les e-mails.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoAiStream. Intelligence des données Web3. Connaissance Amplifiée. Accéder ici.

- Frapper l'avenir avec Adryenn Ashley. Accéder ici.

- Achetez et vendez des actions de sociétés PRE-IPO avec PREIPO®. Accéder ici.

- La source: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :possède

- :est

- :ne pas

- $UP

- a

- Qui sommes-nous

- accès

- Selon

- Agis

- acteurs

- ajoutant

- Ajoute

- Avancée

- Numérique

- âge

- AI

- Aide

- Destinée

- compagnie aérienne

- Compagnies Aériennes

- algorithmes

- Tous

- Bien que

- quantités

- an

- selon une analyse de l’Université de Princeton

- analyste

- l'analyse

- ainsi que le

- tous

- apparent

- apparaître

- appliqué

- une approche

- SONT

- AS

- At

- attaquer

- Attaques

- conscients

- Mal

- BE

- était

- before

- derrière

- profiter

- LES MEILLEURS

- Au-delà

- brand

- Marques

- largement

- Développement

- la performance des entreprises

- entreprises

- mais

- by

- Appels

- Campagne

- Les Campagnes

- CAN

- Cartes

- Attraper

- ChatGPT

- clairement

- cliquez

- code

- codes

- Codage

- vient

- Commun

- Communications

- composants électriques

- confus

- consommateur

- contenu

- convertir

- Entreprises

- engendrent

- CRÉDENTIEL

- Clients

- cyber

- les cybercriminels

- Cybersécurité

- données

- La perte de données

- affaire

- Le décryptage

- Défense

- Delta

- Conception

- Malgré

- développer

- Compatibles

- différent

- difficile

- do

- faire

- Don

- doubler

- down

- doublé

- plus facilement

- même

- Easy

- éduquer

- non plus

- sécurité de messagerie

- emails

- économies émergentes.

- employés

- ingénieur

- ENGINEERING

- notamment

- Ether (ETH)

- tout le monde

- évolué

- exemples

- existant

- Explique

- équitablement

- faux

- familier

- bats toi

- Déposez votre dernière attestation

- filtres

- Prénom

- First Look

- Pour

- Avant

- de

- plein

- Gen

- Général

- génératif

- IA générative

- cadeau

- Les cartes-cadeaux

- donné

- Don

- gmail

- Go

- aller

- Bien

- Croissance

- pirate

- les pirates

- Dur

- Récoltes

- Vous avez

- he

- Cacher

- espoirs

- flotter

- Comment

- How To

- HTTPS

- i

- identique

- if

- image

- satellite

- Impact

- la mise en œuvre

- implications

- importance

- important

- in

- inclut

- indication

- Indicateur

- d'information

- instance

- Intention

- développement

- ISN

- IT

- SES

- jpg

- ACTIVITES

- Savoir

- spécialisées

- paysage d'été

- ordinateurs portables

- gros

- plus importantes

- En retard

- au

- légitimité

- légitime

- moins

- Niveau

- Levier

- comme

- LINK

- lien

- Gauche

- Style

- recherchez-

- LOOKS

- Perd

- perte

- Fidélité

- Programme de fidélité

- Programmes de fidélité

- a prendre une

- FAIT DU

- malware

- de nombreuses

- marque

- Stratégie

- signifier

- pourrait

- micro

- Monétaire

- PLUS

- beaucoup

- plusieurs

- my

- presque

- net

- Nouveauté

- noté

- Notes

- maintenant

- nombre

- OCR

- of

- offrant

- souvent

- Vieux

- on

- ONE

- uniquement

- or

- organisations

- original

- Autre

- plus de

- propre

- page

- partie

- PayPal

- personnel

- hameçonnage

- phishing

- attaques de phishing

- Photos

- en particulier pendant la préparation

- image

- pixel

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Beaucoup

- des notes bonus

- défaillances

- l'éventualité

- représentent

- président

- Probablement

- Programme

- Programmes

- protéger

- protection

- QR code

- codes qr

- vite.

- réaliste

- recevoir

- reconnaître

- régions

- en relation

- s'appuyer

- éloigné

- demandes

- chercheur

- chercheurs

- détaillant

- s

- Saïd

- même

- dit

- Escaliers intérieurs

- balayage

- sécurité

- sur le lien

- vu

- supérieur

- Services

- devrait

- montré

- simplement

- Sites

- So

- Réseaux sociaux

- Ingénierie sociale

- quelque chose

- sophistiqué

- le spam

- Spot

- Encore

- Histoire

- simple

- de Marketing

- tel

- Super

- tactique

- objectifs

- Tâche

- Technique

- techniques

- conditions

- qui

- Les

- Les

- se

- Ces

- l'ont

- des choses

- penser

- this

- ceux

- bien que?

- menace

- acteurs de la menace

- à

- TON

- Train

- Trend

- Trends

- oui

- confiance

- Tournant

- types

- Mises à jour

- la mise à jour

- URL

- utilisé

- utilisateurs

- Usages

- en utilisant

- Ve

- version

- très

- Vice-président

- Vulcain

- était

- Façon..

- we

- WELL

- Quoi

- quand

- qui

- tout en

- WHO

- large

- sera

- comprenant

- dans les

- sans

- pire

- pourra

- années

- you

- zéphyrnet