زمان خواندن: 5 دقیقه

زمان خواندن: 5 دقیقه

به روز رسانی و اصلاح: Konica Minolta C224e برای شما ایمیل های فیشینگ خطرناک ارسال نمی کند. هکرهای مخرب ایمیل و فایلی را ایجاد کرده اند که شبیه یک سند اسکن شده قانونی از Konica Minolta C224e است، با این حال، این فایل از Konica Minolta C224e نیست و حاوی سند اسکن شده نیست. شما می خواهید منبع ایمیل را تأیید کنید.

آگوست و سپتامبر برای آزمایشگاه اطلاعاتی تهدید کومودو، از جمله یک کشف پرفروش درباره «رهبران» ارشد امنیت و فناوری اطلاعات Equifax

و کشف 2 حمله فیشینگ باج افزار جدید در ماه اوت (-در ادامه در مورد آن ها بیشتر توضیح خواهیم داد).

آخرین مورد انحصاری، کشف موج اواخر سپتامبر توسط آزمایشگاه است باج افزار جدید حملات فیشینگ، بر اساس حملاتی که برای اولین بار توسط Comodo کشف شد اطلاعات خطرناک آزمایشگاه این تابستان این جدیدترین کمپین از فروشندگان سازمان شما و حتی دستگاه کپی/اسکنر/چاپگر قابل اعتماد اداری شما از رهبر صنعت کونیکا مینولتا تقلید می کند. از مهندسی اجتماعی برای تعامل با قربانیان استفاده می کند و به دقت طراحی شده است تا ابزارهای مبتنی بر الگوریتم یادگیری ماشین را از فروشندگان پیشرو امنیت سایبری حذف کند، دستگاه های شما را آلوده کند، داده های آنها را رمزگذاری کند و باج بیت کوین را استخراج کند. در اینجا صفحه درخواست باج توسط قربانیان در حملات 18 تا 21 سپتامبر 2017 مشاهده شده است:

این موج جدید حملات باجافزار از یک باتنت از رایانههای زامبی (معمولاً از طریق ISPهای معروف به شبکه متصل هستند) برای هماهنگ کردن یک حمله فیشینگ استفاده میکند که ایمیلها را به حسابهای قربانی ارسال میکند. همانطور که با IKARUS حملات ویران شده به ترتیب در اوایل و اواخر اوت 2017، این کمپین از یک بار باجافزار Locky استفاده میکند.

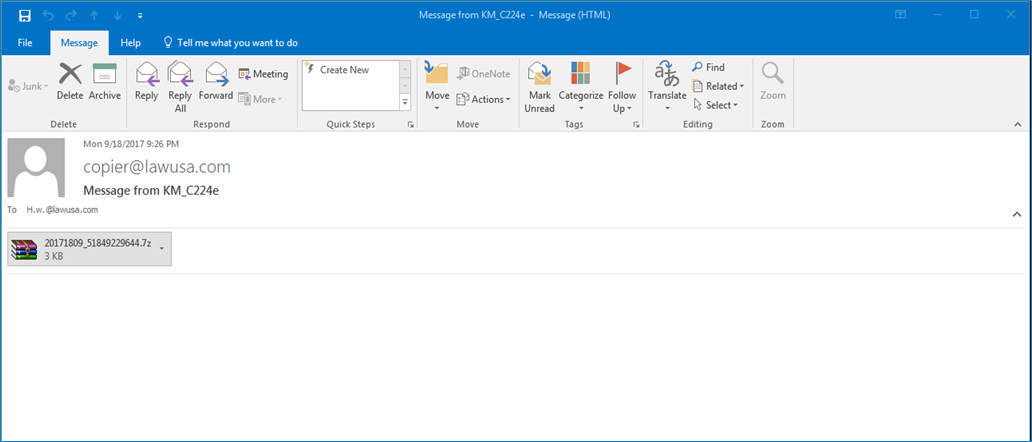

بزرگتر از دو حمله در این اخیر Locky Ransomware wave به عنوان یک سند اسکن شده ارائه می شود که از اسکنر/چاپگر سازمان شما برای شما ایمیل می شود (اما در واقع از یک ماشین کنترل کننده هکر خارجی است). امروزه کارمندان اسناد اصلی را در اسکنر/چاپگر شرکت اسکن میکنند و آنها را به عنوان یک روش استاندارد برای خود و دیگران ایمیل میکنند، بنابراین این ایمیل مملو از بدافزار کاملاً بیگناه به نظر میرسد اما بیضرر است (و قطعاً از دستگاه کپی Konica Minolta سازمان شما نیست. اسکنر). چقدر بی ضرر ایمیل زیر را ببینید

یکی از نکات پیچیده در اینجا این است که ایمیل ارسال شده توسط هکرها شامل شماره مدل اسکنر/چاپگر است که متعلق به Konica Minolta C224e است، یکی از محبوبترین مدلها در میان اسکنر/چاپگرهای تجاری، که معمولاً در اروپا، آمریکای جنوبی، آمریکای شمالی استفاده میشود. ، آسیایی و سایر بازارهای جهانی.

هر دو کمپین در 18 سپتامبر 2017 شروع شدند و به نظر می رسد در 21 سپتامبر 2017 به پایان رسیده اند، اما همه ما باید منتظر حملات مشابه در آینده نزدیک باشیم.

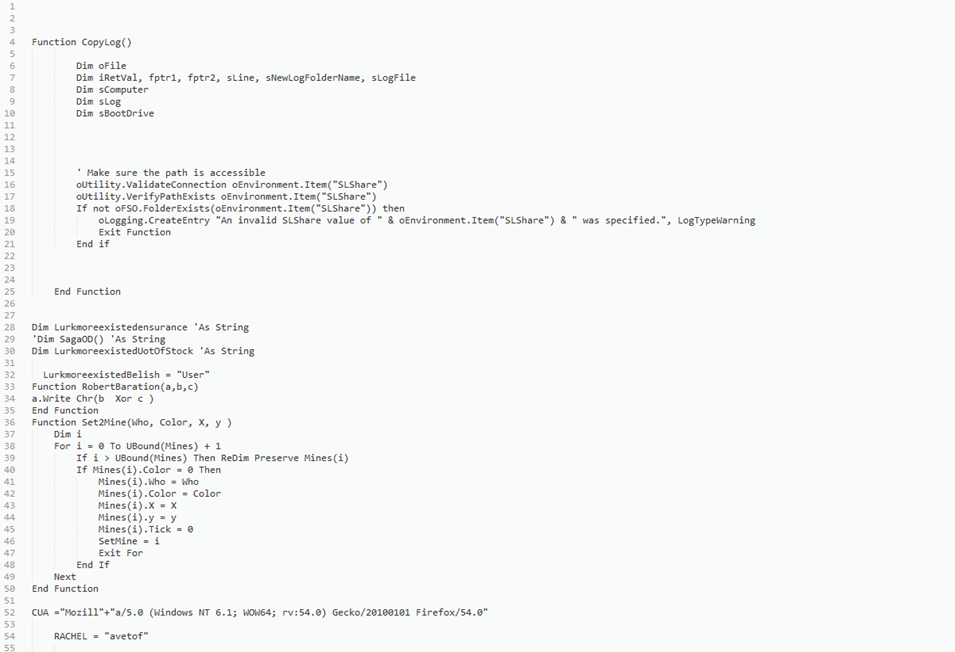

اسناد رمزگذاری شده در هر دو حمله جدید سپتامبر دارای یک ".ykcolپسوند و فایلهای «.vbs» از طریق ایمیل توزیع میشوند. این نشان میدهد که نویسندگان بدافزار در حال توسعه و تغییر روشهایی برای دسترسی به کاربران بیشتر و دور زدن رویکردهای امنیتی هستند که از یادگیری ماشین و تشخیص الگو استفاده میکنند.

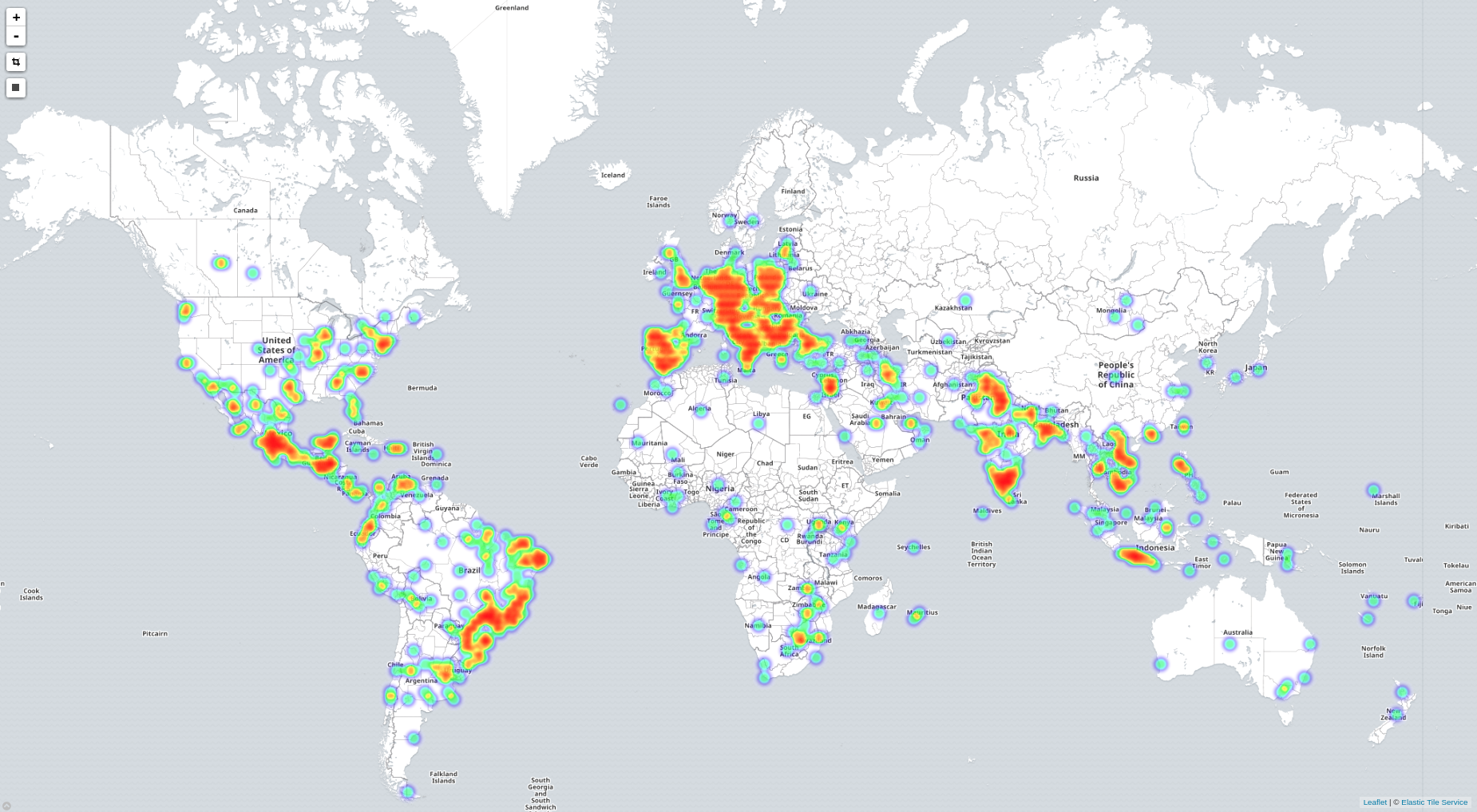

در اینجا یک نقشه حرارتی از اولین حمله جدید در 18 سپتامبر 2017 است که شامل "پیام از KM_C224e” خط موضوع به دنبال کشورهای مبدا ماشینهای مورد استفاده در باتنت برای ارسال ایمیلها:

| کشور: | جمع - تعداد ایمیل ها |

| ویتنام | 26,985 |

| مکزیک | 14,793 |

| هندوستان | 6,190 |

| اندونزی | 4,154 |

ISP ها به طور کلی در این حمله به شدت مورد استفاده قرار گرفتند که هم به پیچیدگی حمله و هم به دفاع سایبری ناکافی در نقاط پایانی آنها و با شبکه خود اشاره می کند. راه حل های امنیتی وب سایت. همانند حملات اوت، سرورها و دستگاههای بسیاری در ویتنام و مکزیک برای اجرای حملات جهانی مورد استفاده قرار گرفتند. در اینجا صاحبان محدوده پیشرو شناسایی شده در حمله "پیام از KM_C224e" هستند:

| مالک محدوده | جمع - تعداد ایمیل ها |

| پست و ارتباطات ویتنام (VNPT) | 18,824 |

| VDC | 4,288 |

| لوزاسل | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| ترک Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

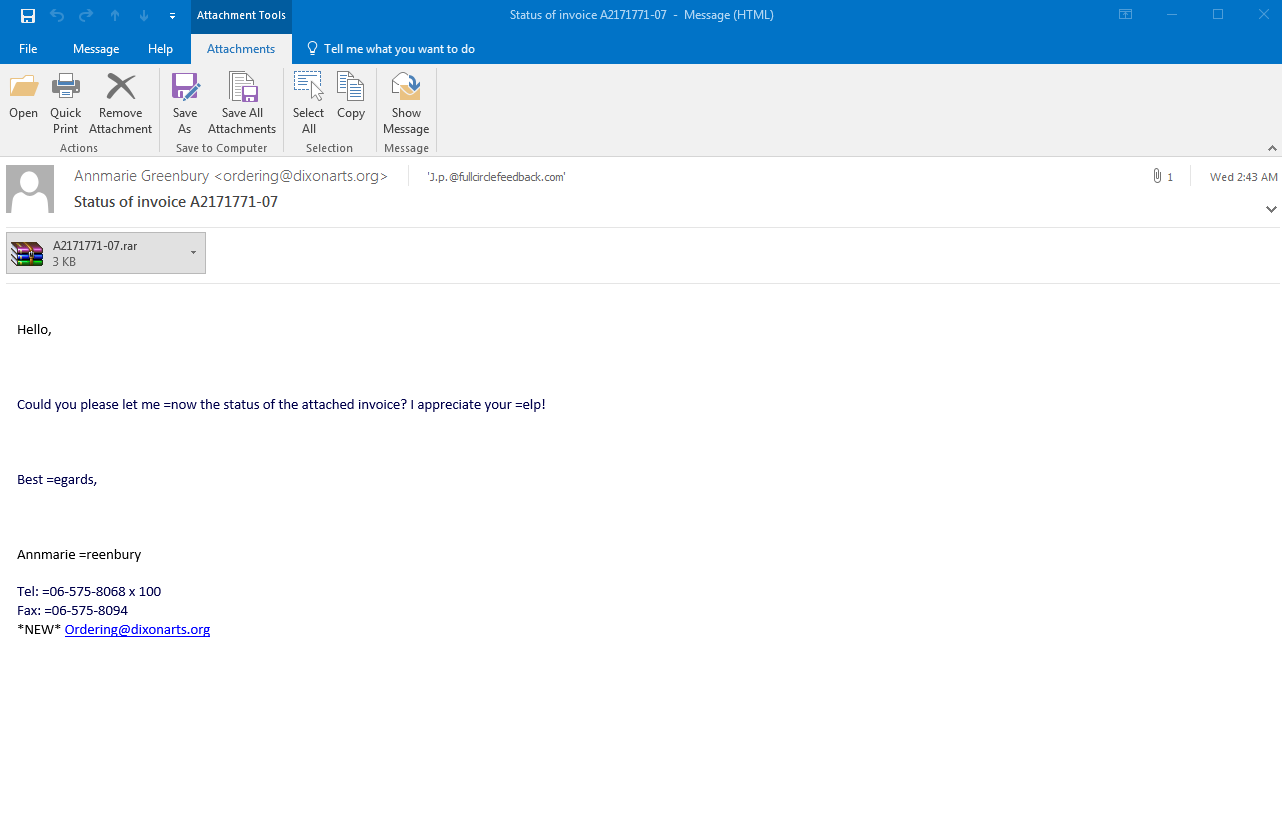

کوچکتر از 2 شاخه در این کمپین سپتامبر، ایمیلهای فیشینگ را با موضوع «وضعیت فاکتور» ارسال میکند و به نظر میرسد که از طرف یک فروشنده محلی است، حتی شامل تبریک «سلام»، درخواست مؤدبانه برای مشاهده پیوست، و امضا و تماس جزئیات از یک کارمند فروشنده ساختگی. باز هم، توجه کنید که ایمیل چقدر آشنا به نظر می رسد

هر کسی که با امور مالی مرتبط است یا با فروشندگان خارجی کار می کند:

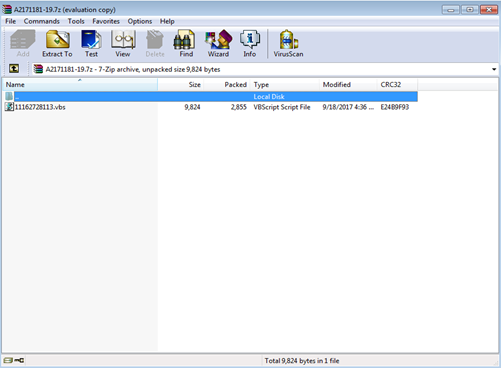

وقتی روی پیوست کلیک میشود بهعنوان یک فایل فشرده ظاهر میشود که باید بستهبندی شود:

در اینجا میتوانید نمونهای از اسکریپتنویسی را مشاهده کنید، که کاملاً متفاوت از آنچه در حملات اوایل آگوست 2017 استفاده شده بود، است.

محدوده تقاضای باج از 5 بیت کوین تا 1 بیت کوین در هر دو مورد جدید منعکس کننده حملات اوت است. در 18 سپتامبر 2017 ارزش 1 بیت کوین کمی بیش از 4000.00 دلار آمریکا (و 3467.00 یورو) بود.

برای حمله 18 سپتامبر 2017 که شامل "وضعیت فاکتوردر موضوع، قاره آمریکا، اروپا، هند و آسیای جنوب شرقی به شدت تحت تأثیر قرار گرفتند، اما آفریقا، استرالیا و بسیاری از جزایر نیز تحت تأثیر این حملات قرار گرفتند.

کارشناسان فیشینگ و تروجان از آزمایشگاه اطلاعات تهدیدات کومودو (بخشی از آزمایشگاههای تحقیقاتی تهدید کومودو) بیش از 110,000 مورد از ایمیلهای فیشینگ را در نقاط پایانی محافظتشده توسط Comodo شناسایی و تجزیه و تحلیل کردند.

پیوستها در نقاط پایانی محافظتشده توسط Comodo بهعنوان «فایلهای ناشناخته» خوانده میشوند، در محفظه قرار میگیرند، و تا زمانی که توسط فناوری Comodo و در این مورد، آزمایشگاه تجزیه و تحلیل نشدهاند، از ورود آنها جلوگیری میشود. متخصصان انسانی.

تجزیه و تحلیل آزمایشگاه از ایمیل های ارسال شده در "پیام از KM_C224eکمپین فیشینگ این دادههای حمله را نشان داد: 19,886 آدرس IP مختلف از 139 دامنه سطح بالای کد کشور استفاده میشود.

"وضعیت فاکتورحمله از 12,367 آدرس IP مختلف از 142 دامنه کد کشور استفاده کرد. در مجموع 255 دامنه کد کشور در سطح بالایی وجود دارد که توسط سازمان شماره های اختصاص داده شده اینترنتی (IANA) نگهداری می شود، به این معنی که هر دوی این حملات جدید بیش از نیمی از دولت های ملی روی زمین را هدف قرار داده اند.

این نوع حملات از باتنتهای سرورها و رایانههای شخصی افراد و تکنیکهای فیشینگ جدید با استفاده از مهندسی اجتماعی برای کارکنان و مدیران اداری ناآگاه استفاده میکنند. این یک تیم بسیار کوچک از هکرها را قادر می سازد تا به هزاران سازمان نفوذ کنند و هوش مصنوعی و وابسته به یادگیری ماشین را شکست دهند. ابزارهای محافظت از نقطه پایانیحتی آنهایی که در ربع جادویی اخیر گارتنر پیشرو هستند. فاتح اورهان، رئیس آزمایشگاه اطلاعاتی تهدیدات کومودو و کومودو گفت آزمایشگاه های تحقیقاتی تهدید (CTRL). از آنجایی که باجافزار جدید بهعنوان یک فایل ناشناخته ظاهر میشود، یک وضعیت امنیتی 100% پیشفرض رد میشود تا آن را در نقطه پایانی یا مرز شبکه مسدود یا نگه دارد. همچنین به چشم انسان و تجزیه و تحلیل نیاز دارد تا در نهایت مشخص شود که چیست - در این مورد، باج افزار جدید.

آیا می خواهید به اطلاعات حمله عمیق تر بپردازید؟ آزمایشگاه اطلاعاتی جدید تهدید کومودو را بررسی کنیدگزارش ویژه: سپتامبر 2017 - حملات باجافزار فیشینگ، کارکنان را فریب میدهد، ابزارهای یادگیری ماشینی BEAT (قسمت سوم از سری باجافزار مخروبه و Locky در حال تکامل IKARUS)" گزارش ویژه یکی از بسیاری از مواردی است که با اشتراک رایگان در بهروزرسانیهای آزمایشگاه در آن گنجانده شده است https://comodo.com/lab. این پوشش عمیقی از موج حملات 18 تا 21 سپتامبر 2017، با تجزیه و تحلیل بیشتر و با ضمیمه هایی که شامل جزئیات بیشتر در مورد منابع و ماشین های مورد استفاده در حملات است، ارائه می دهد. اشتراک Lab Updates شما همچنین شامل بخشهای I و II مجموعه «گزارش ویژه: IKARUS خرابه Locky Ransomware» میشود و همچنین اطلاعات آزمایشگاهی را در اختیار شما قرار میدهد.به روز رسانی هفتگیو ویدیوهای «بهروزرسانی ویژه». اشتراک امروز در comodo.com/lab.

آزمایش رایگان را شروع کنید کارت امتیازی امنیتی فوری خود را به صورت رایگان دریافت کنید

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- هوش مصنوعی

- درباره ما

- حساب ها

- واقعا

- آدرس

- افریقا

- معرفی

- امریکایی

- آمریکا

- در میان

- تحلیل

- و

- ظاهر شدن

- رویکردها

- آسیا

- آسیایی

- اختصاص داده

- حمله

- حمله

- اوت

- استرالیا

- قدرت

- نویسندگان

- بودن

- در زیر

- بیت کوین

- Bitcoins

- مسدود کردن

- بلاگ

- بات نت

- بوت نت ها

- بنا

- کسب و کار

- تماس ها

- کمپین بین المللی حقوق بشر

- مبارزات

- Осторожно

- مورد

- موارد

- مرکز

- متغیر

- بررسی

- رمز

- COM

- بیا

- عموما

- شرکت

- کامپیوتر

- متصل

- مهار

- مختصات

- کشور

- کشور

- پوشش

- ایجاد شده

- امنیت سایبری

- خطرناک

- داده ها

- روز

- عمیق تر

- قطعا

- تقاضا

- طراحی

- جزئیات

- جزئیات

- شناسایی شده

- مشخص کردن

- در حال توسعه

- دستگاه ها

- مختلف

- کشف

- کشف

- توزیع شده

- سند

- اسناد و مدارک

- دلار

- حوزه

- آیا

- پیش از آن

- در اوایل

- زمین

- به طور موثر

- پست الکترونیک

- ایمیل

- کارمند

- کارکنان

- را قادر می سازد

- رمزگذاری

- نقطه پایانی

- تعامل

- مهندسی

- ورود

- اتر (ETH)

- اروپا

- اروپایی

- یورو

- حتی

- واقعه

- در حال تحول

- انحصاری

- اجرا کردن

- انتظار

- کارشناسان

- گسترش

- عصاره

- چشم ها

- آشنا

- ویژگی های

- پرونده

- فایل ها

- سرمایه گذاری

- نام خانوادگی

- به دنبال

- رایگان

- از جانب

- آینده

- سوالات عمومی

- دریافت کنید

- GIF

- جهانی

- بازارهای جهانی

- سلام و احوال پرسی

- هکرها

- نیم

- سر

- به شدت

- اینجا کلیک نمایید

- اصابت

- چگونه

- اما

- HTTPS

- انسان

- تصویر

- نهفته

- in

- در عمق

- شامل

- مشمول

- شامل

- از جمله

- هندوستان

- صنعت

- رهبر صنعت

- فوری

- اطلاعات

- اینترنت

- گرفتار

- IP

- آدرس های IP

- جزایر

- IT

- آزمایشگاه

- آزمایشگاه

- بزرگتر

- دیر

- آخرین

- رهبر

- برجسته

- یادگیری

- سطح

- لاین

- محلی

- نگاه کنيد

- شبیه

- مطالب

- دستگاه

- فراگیری ماشین

- ماشین آلات

- شعبده بازي

- نرم افزارهای مخرب

- مدیران

- بسیاری

- نقشه

- بازارها

- حداکثر عرض

- معنی

- روش

- مکزیک

- مدل

- مدل

- بیش

- اکثر

- محبوبترین

- ملت

- نزدیک

- شبکه

- جدید

- تازه ترین

- شمال

- عدد

- تعداد

- دفتر

- ONE

- سازمان های

- اصلی

- دیگر

- دیگران

- خارج از

- خود

- صاحبان

- بخش

- بخش

- گذشته

- الگو

- رایانه های شخصی

- فیشینگ

- حمله فیشینگ

- حملات فیشینگ

- کمپین فیشینگ

- پی اچ پی

- افلاطون

- هوش داده افلاطون

- PlatoData

- نقطه

- محبوب

- پست ها

- تمرین

- ارائه شده

- حفاظت

- فراهم می کند

- قرار دادن

- محدوده

- فدیه

- باجافزار

- حملات باج افزار

- رسیدن به

- خواندن

- اخیر

- به رسمیت شناختن

- گزارش

- درخواست

- نیاز

- تحقیق

- به ترتیب

- نشان داد

- SA

- سعید

- اسکن

- کارت امتیازی

- پرده

- تیم امنیت لاتاری

- در حال ارسال

- ارشد

- سپتامبر

- سلسله

- باید

- نشان می دهد

- مشابه

- کوچک

- کوچکتر

- So

- آگاهی

- مهندسی اجتماعی

- منبع

- منابع

- جنوب

- آسیای جنوب شرقی

- ویژه

- استاندارد

- آغاز شده

- ایالات

- وضعیت

- موضوع

- مشترک

- اشتراک، ابونمان

- تابستان

- طول می کشد

- هدف قرار

- تیم

- تکنیک

- پیشرفته

- La

- منبع

- شان

- خودشان

- هزاران نفر

- تهدید

- تهدید هوش

- سه

- از طریق

- زمان

- به

- امروز

- ابزار

- بالا

- سطح عالی

- جمع

- تروجان

- انواع

- در نهایت

- به روز رسانی

- us

- دلار

- استفاده کنید

- کاربران

- معمولا

- استفاده کنید

- استفاده

- استفاده می کند

- ارزش

- فروشنده

- فروشندگان

- بررسی

- از طريق

- قربانی

- قربانیان

- فیلم های

- ویتنام

- چشم انداز

- موج

- معروف

- چی

- چه شده است

- که

- در داخل

- کارگران

- کارگر

- شما

- زفیرنت