تحلیلگران یک APT مرتبط با ایران را کشف کرده اند که ایمیل های مخربی را برای مقامات ارشد دولت اسرائیل ارسال می کند.

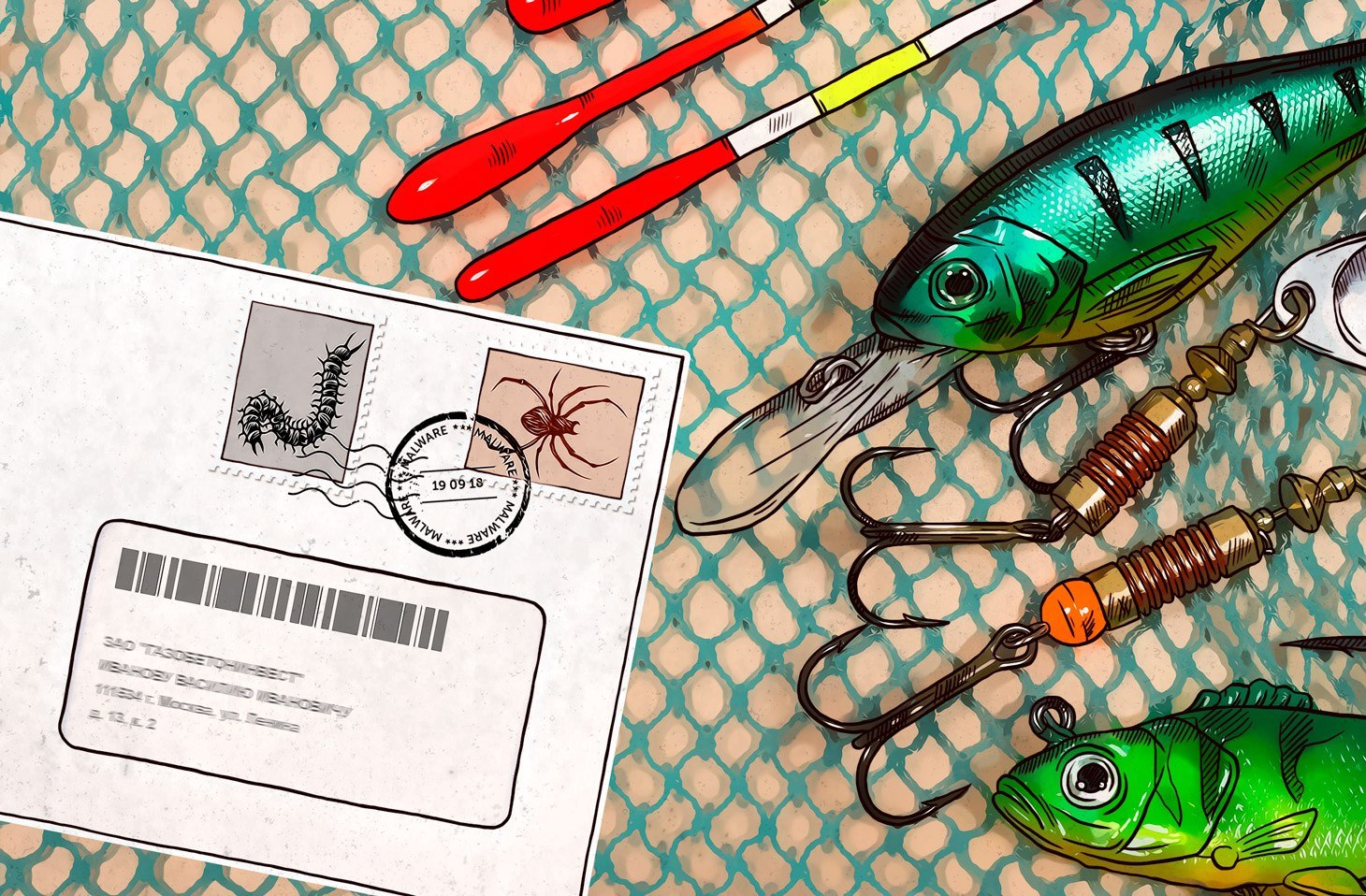

بر اساس این گزارش، گمان میرود که یک گروه تهدید دائمی پیشرفته، با روابط با ایران، پشت یک کمپین فیشینگ است که پرسنل بلندپایه دولتی و نظامی اسرائیل را هدف قرار میدهد. به گزارش Check Point Software.

اهداف کمپین شامل یک رهبری ارشد در صنایع دفاعی اسرائیل، سفیر سابق ایالات متحده در اسرائیل و معاون سابق نخست وزیر اسرائیل بود.

به گفته محققان، هدف این کمپین به دست آوردن اطلاعات شخصی از اهداف بود.

ایمیل های جعلی از آدرس های قانونی

به گزارش چک پوینت، یکی از اهداف، تزیپی لیونی، وزیر خارجه سابق، وزیر دادگستری و معاون نخست وزیر اسرائیل است. محققان بر این باورند که هدف به دلیل لیست باالیبره مخاطبین در دفترچه آدرس او انتخاب شده است.

به گفته محققان، چندی پیش او ایمیلی از «یک سرلشکر معروف سابق ارتش اسرائیل که در موقعیت بسیار حساسی خدمت می کرد» دریافت کرد. آدرس فرستنده جعلی نبود - همان دامنه ای بود که قبلاً با آن مکاتبه کرده بود. در این پیام که از زبان عبری ترجمه شده بود، آمده بود:

سلام دوستان عزیزم، لطفا برای خلاصه سال به مقاله پیوست مراجعه کنید. ((*فقط چشم*)) البته من نمی خواهم توزیع شود، زیرا نسخه نهایی نیست. خوشحال می شوم از هر نوع تذکراتی دریافت کنم. استراحت خوبی داشته باشید.

پیام حاوی یک لینک بود. لیونی در کلیک کردن روی پیوند تأخیر کرد و باعث شد چندین ایمیل بعدی ارسال شود.

صبح بخیر من از شما چیزی نشنیده ام برخی از دوستان برای من تذکر دادند. اظهارات شما نیز برای من بسیار مهم است. میدونم سرت خیلی شلوغه اما می خواستم از شما خواهش کنم که وقت بگذارید و مقاله را بخوانید. هفتهی خوب

به گزارش چک پوینت، اصرار فرستنده و هجوم پیام ها، شک او را برانگیخت. پس از ملاقات لیونی با سرلشکر سابق، مشخص شد که ایمیل ها از یک حساب کاربری در معرض خطر ارسال شده اند و محتوای پیام ها بخشی از یک حمله فیشینگ بوده است.

این یک داستان مشابه برای سایر اهداف در این کمپین بود - ایمیل های مشکوک از مخاطبین قانونی ارسال می شد.

واقعا چه اتفاقی افتاد

روش حمله به خصوص فنی نبود. سرگئی شیکویچ، مدیر گروه اطلاعات تهدید در Check Point Research، خاطرنشان کرد: «پیچیدهترین بخش این عملیات، مهندسی اجتماعی است. او گفت، این کمپین "یک زنجیره فیشینگ بسیار هدفمند است که به طور خاص برای هر هدف ساخته شده است." ایمیلهای فیشینگ که شخصاً ساخته شدهاند، تکنیکی است که به آن فیشینگ نیزه میگویند.

مهاجمان حملات فیشینگ نیزه ای خود را ابتدا با به خطر انداختن دفترچه آدرس ایمیل متعلق به مخاطب هدف خود آغاز کردند. سپس، با استفاده از حساب ربوده شده، یک زنجیره ایمیل از قبل موجود بین مخاطب و هدف را ادامه می دهند. با گذشت زمان، آنها مکالمه را به سمتی هدایت می کنند که هدف را به کلیک کردن یا باز کردن یک پیوند یا سند مخرب هدایت کنند.

تحلیلگران چک پوینت خاطرنشان کردند: «برخی از ایمیلها شامل پیوندی به یک سند واقعی است که با هدف مرتبط است». به عنوان مثال، "دعوت به یک کنفرانس یا تحقیق، صفحه فیشینگ یاهو، پیوند برای آپلود اسکن اسناد."

"هدف" در پایان، "دزدیدن اطلاعات شخصی، اسکن پاسپورت، و سرقت دسترسی به حساب های پست الکترونیکی آنها بود."

کی و چرا

شیکویچ نوشت: "ما شواهد محکمی داریم که نشان می دهد حداقل از دسامبر 2021 شروع شده است، اما ما فرض می کنیم که زودتر شروع شده است."

در تجزیه و تحلیل خود، محققان شواهدی پیدا کردند که معتقدند به گروه فسفر APT مرتبط با ایران (با نام مستعار Charming Kitten، Ajax Security، NewsBeef، APT35) اشاره دارد. فسفر یکی از فسفرهای ایران است اکثر فعال APT ها با "سابقه طولانی در انجام عملیات سایبری برجسته، همسو با منافع رژیم ایران، و همچنین هدف قرار دادن مقامات اسرائیلی."

ایران و اسرائیل معمولاً با هم اختلاف دارند و این حملات «در بحبوحه تشدید تنشها بین اسرائیل و ایران صورت گرفت. با ترورهای اخیر مقامات ایرانی (برخی وابسته به موساد اسرائیل)، و تلاشهای خنثیشده برای ربودن شهروندان اسرائیلی در سرتاسر جهان، ما گمان میکنیم که فسفر به تلاشهای مستمر خود در آینده ادامه دهد.