برند چینی "فست مد" SHEIN با بحث و جدل غریبه نیست، به ویژه به دلیل نقض داده های سال 2018 که شرکت مادر آن زمان Zoetop نتوانست آن را تشخیص دهد، چه رسد به توقف آن، و سپس به طور غیرصادقانه با آن برخورد کرد.

همانطور که لتیتیا جیمز، دادستان کل ایالت نیویورک، در الف بیانیه در پایان سال 2022:

تدابیر امنیتی ضعیف دیجیتالی SHEIN و [نام تجاری خواهر] ROMWE، سرقت اطلاعات شخصی مشتریان را برای هکرها آسان کرده است. […]

[P] داده های شخصی به سرقت رفت و Zoetop سعی کرد آن را پنهان کند. ناتوانی در محافظت از داده های شخصی مصرف کنندگان و دروغ گفتن در مورد آن مرسوم نیست. SHEIN و ROMWE باید اقدامات امنیتی سایبری خود را برای محافظت از مصرف کنندگان در برابر کلاهبرداری و سرقت هویت انجام دهند.

در زمان صدور حکم دادگاه نیویورک، ما از جریمه به ظاهر ناچیز 1.9 میلیون دلاری اعمال شده با توجه به گستردگی تجارت ابراز تعجب کردیم:

صادقانه بگویم، ما متعجبیم که Zoetop (اکنون شرکت توزیع SHEIN در ایالات متحده) با توجه به اندازه، ثروت و قدرت نام تجاری شرکت، فقدان آشکار حتی اقدامات احتیاطی اولیه که می توانست از خطرات ناشی از آن جلوگیری کند یا کاهش دهد، اینقدر ساده عمل کرد. توسط نقض، و عدم صداقت مداوم آن در رسیدگی به نقض پس از مشخص شدن آن.

کد برنامه اسنوپی اکنون فاش شد

چیزی که ما نمیدانستیم، حتی زمانی که این پرونده در سیستم قضایی نیویورک در حال بررسی بود، این بود که SHEIN در حال اضافه کردن کدهای عجیب (و مشکوک، اگر نه واقعاً مخرب) به برنامه Android خود بود که آن را به یک نوع اساسی از «تبدیل میکرد. ابزار جاسوس افزار بازاریابی».

این خبر در اوایل این هفته زمانی که محققان مایکروسافت یک مطلب را منتشر کردند منتشر شد تحلیل گذشته نگر نسخه 7.9.2 برنامه اندروید SHEIN، از اوایل سال 2022.

اگرچه از زمانی که مایکروسافت رفتار مشکوک خود را گزارش کرد، آن نسخه از برنامه بارها بهروزرسانی شده است، و اگرچه Google اکنون برخی از اقدامات کاهشی را به Android اضافه کرده است (به پایین مراجعه کنید) تا به شما کمک کند برنامههایی را که سعی میکنند با نوعی حقهبازی SHEIN کنار بیایند، شناسایی کنید.

... این داستان یادآوری قوی است که حتی برنامههایی که در Google Play «تأیید و تأیید شدهاند» ممکن است به روشهای انحرافی کار کنند که حریم خصوصی و امنیت شما را تضعیف میکند - مانند موارد مشابه برنامه های سرکش "Authenticator". حدود دو هفته پیش نوشتیم

محققان مایکروسافت نگفتند که چه چیزی علاقه آنها را به این برنامه خاص SHEIN برانگیخته است.

همانطور که می دانیم، آنها ممکن است به سادگی نمونه ای از برنامه های با تعداد دانلود بالا را انتخاب کرده باشند و به طور خودکار کد دیکامپایل شده آنها را برای تماس های جذاب یا غیرمنتظره با عملکردهای سیستم جستجو کرده باشند تا لیست کوتاهی از اهداف جالب ایجاد کنند.

به قول خود محققین:

ما ابتدا یک تجزیه و تحلیل استاتیک از برنامه انجام دادیم تا کد مربوطه مسئول این رفتار را شناسایی کنیم. سپس با اجرای برنامه در یک محیط ابزار برای مشاهده کد، از جمله نحوه خواندن کلیپ بورد و ارسال محتویات آن به یک سرور راه دور، یک تحلیل پویا انجام دادیم.

برنامه SHEIN دارای بیش از 100 میلیون بارگیری است، که بسیار پایین تر از برنامه های فوق العاده بالا مانند Facebook (5B+)، Twitter (1B+) و TikTok (1B+) است، اما با سایر برنامه های معروف و پرکاربرد. برنامه هایی مانند سیگنال (100 میلیون و بالاتر) و مک دونالد (100 میلیون و بالاتر).

حفاری در کد

این برنامه به خودی خود بسیار بزرگ است و وزن آن به 93 مگابایت در فرم APK (فایل APK، مختصر بسته اندروید، در اصل یک آرشیو فشرده فشرده ZIP است) و 194 مگابایت در هنگام باز کردن و استخراج.

این شامل یک تکه قابل توجه از کد کتابخانه در مجموعه ای از بسته ها با نام سطح بالایی است com.zzkko (ZZKKO نام اصلی SHEIN بود)، شامل مجموعه ای از برنامه های کاربردی در بسته ای به نام com.zzkko.base.util.

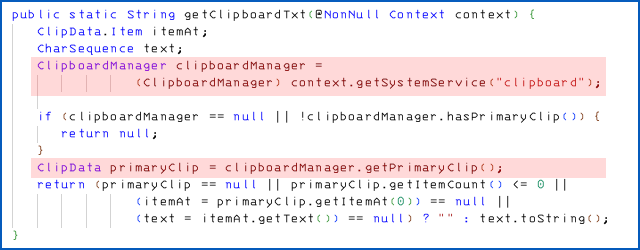

این ابزارهای پایه شامل یک تابع به نام هستند PhoneUtil.getClipboardTxt() که با استفاده از ابزارهای کدنویسی استاندارد اندروید وارد شده از کلیپ بورد را می گیرد android.content.ClipboardManager:

جستجوی کد SHEIN/ZZKKO برای تماس با این تابع ابزار نشان میدهد که فقط در یک مکان استفاده میشود، بستهای که نام آن جالب است. com.zzkko.util.MarketClipboardPhaseLinker:

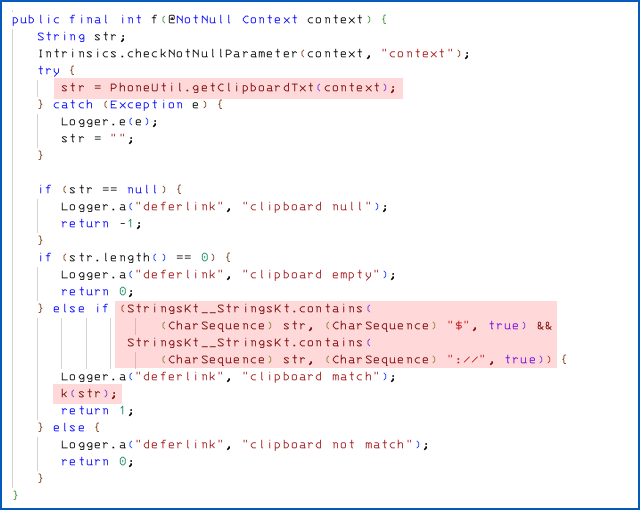

همانطور که در تجزیه و تحلیل مایکروسافت توضیح داده شد، این کد، زمانی که فعال می شود، هر آنچه را که در کلیپ بورد وجود دارد خوانده می شود و سپس تست می کند که آیا هر دو را در بر دارد یا خیر. :// و $، همانطور که ممکن است انتظار داشته باشید اگر نتیجه جستجوی مربوط به وب سایت شخص دیگری و قیمت به دلار را کپی و جایگذاری کنید:

اگر آزمایش با موفقیت انجام شود، کد تابعی را فراخوانی میکند که با نام غیرقابل تصور (و احتمالاً تولید خودکار) در بسته کامپایل شده است. k()، یک کپی از متن تحت تعقیب را به عنوان پارامتر ارسال می کند:

همانطور که می بینید، حتی اگر برنامه نویس نباشید، این عملکرد جالب نیست k() دادههای کلیپبورد استخراجشده را در یک بسته بندی میکند POST درخواست، که نوع خاصی از اتصال HTTP است که به سرور می گوید: "این یک درخواست GET سنتی نیست که از شما می خواهم چیزی برای من بفرستید، بلکه یک درخواست آپلود است که در آن داده ها را برای شما ارسال می کنم."

La POST درخواست در این مورد در URL آپلود می شود https://api-service.shein.com/marketing/tinyurl/phrase، با محتوای HTTP که معمولاً چیزی شبیه به این است:

POST //marketing/tinyurl/phrase میزبان: api-service.shein.com. . . Content-Type: application/x-www-form-urlencoded phrase=... محتویات رمزگذاری شده پارامتر به k()...

همانطور که مایکروسافت با مهربانی در گزارش خود اشاره کرد:

اگرچه ما از هیچ هدف مخربی توسط SHEIN آگاه نیستیم، حتی رفتارهای به ظاهر خوش خیم در برنامهها نیز میتوانند با هدف مخرب مورد سوء استفاده قرار گیرند. تهدیدهایی که کلیپبوردها را هدف قرار میدهند، میتوانند هرگونه اطلاعات کپیشده و پیستشده را در معرض خطر سرقت یا تغییر توسط مهاجمان قرار دهند، مانند گذرواژهها، جزئیات مالی، دادههای شخصی، آدرس کیف پول ارزهای دیجیتال و سایر اطلاعات حساس.

نشانههای دلار در کلیپبورد شما همیشه نشاندهنده جستجوی قیمت نیستند، به ویژه به این دلیل که اکثر کشورهای جهان ارزهایی دارند که از نمادهای متفاوتی استفاده میکنند، بنابراین طیف گستردهای از اطلاعات شخصی را میتوان از این طریق حذف کرد…

...اما حتی اگر دادههای به دست آمده واقعاً از جستجوی بیگناه و بیاهمیتی که شما در جای دیگری انجام دادهاید، به دست آمده باشد، باز هم به جز مال شما، به هیچ کس دیگری مربوط نمیشود.

رمزگذاری URL معمولاً زمانی استفاده می شود که می خواهید URL ها را به عنوان داده منتقل کنید، بنابراین نمی توان آنها را با URL های "زنده" که قرار است بازدید شود مخلوط کرد، و به طوری که آنها حاوی هیچ کاراکتر غیرقانونی نباشند. به عنوان مثال، فضاها در URL ها مجاز نیستند، بنابراین آنها در داده های URL به تبدیل می شوند %20، که در آن علامت درصد به معنای "بایت ویژه به عنوان دو کاراکتر هگزادسیمال دنبال می شود" است 20 کد اسکی هگزادسیمال برای فضا (32 در اعشار) است. به همین ترتیب، یک سکانس خاص مانند :// به ترجمه خواهد شد %3A%2F%2F، زیرا دو نقطه ASCII 0x3A (58 در اعشار) و اسلش رو به جلو 0x2F (47 در اعشار) است. علامت دلار به عنوان بیرون می آید %24 (36 در اعشار).

چه کاری انجام دهید؟

به گفته مایکروسافت، پاسخ گوگل به این نوع رفتار در برنامه های غیرقابل اعتماد - چیزی که شما ممکن است به عنوان "خیانت ناخواسته" تصور کنید - تقویت کدهای مدیریت کلیپ بورد اندروید بود.

احتمالاً سختتر و محدودتر کردن مجوزهای دسترسی به کلیپبورد از نظر تئوری راهحل بهتری میبود، همانطور که بررسی برنامههای فروشگاه Play سختگیرانهتر بود، اما ما فرض میکنیم که این پاسخها در عمل بیش از حد مزاحم تلقی میشوند.

به عبارت ساده تر، هر چه نسخه اندروید شما جدیدتر باشد (یا بتوانید به آن ارتقا دهید)، کلیپ بورد با محدودیت بیشتری مدیریت می شود.

ظاهراً در اندروید 10 به بعد، یک برنامه به هیچ وجه نمی تواند کلیپ بورد را بخواند مگر اینکه به طور فعال در پیش زمینه اجرا شود.

مسلماً، این کمک چندانی نمیکند، اما برنامههایی را که بیحرکت رها کردهاید و شاید حتی فراموش کردهاید، مدام در مورد کپی و پیست کردن خود غافل نشوند.

اندروید 12 و نسخههای جدیدتر یک پیام هشدار ظاهر میشود که میگوید «برنامه XYZ از کلیپبورد شما چسبانده شده است»، اما ظاهراً این هشدار تنها اولین باری که برای هر برنامهای اتفاق میافتد (ممکن است زمانی باشد که انتظارش را داشتید) ظاهر میشود، نه در گرفتن کلیپبورد بعدی. (زمانی که این کار را نکردید).

و اندروید 13 هر چند وقت یکبار به طور خودکار کلیپ بورد را پاک می کند (ما مطمئن نیستیم که چند وقت یکبار است) تا داده هایی را که ممکن است به طور نامحدود در مورد آنها فراموش کرده باشید متوقف کند.

با توجه به اینکه گوگل ظاهراً قصد ندارد دسترسی به کلیپبورد را آنطور که میخواهید کنترل کند، توصیههای مایکروسافت را در اینجا تکرار میکنیم که در امتداد این موارد است: «اگر چیزی دیدید، چیزی بگویید... و با پاهای خود رأی دهید، یا حداقل انگشتانت”:

حذف برنامههایی با رفتارهای غیرمنتظره، مانند اعلانهای دسترسی […] به کلیپبورد را در نظر بگیرید و این رفتار را به فروشنده یا اپراتور فروشگاه برنامه گزارش دهید.

اگر ناوگانی از دستگاه های تلفن همراه شرکت دارید، و هنوز نوعی از مدیریت دستگاه تلفن همراه و محافظت از بدافزار را به کار نگرفته اید، چرا نگاهی به آنچه در حال حاضر ارائه می شود?

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :است

- ][پ

- $UP

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- درباره ما

- در مورد IT

- مطلق

- دسترسی

- فعالانه

- واقعا

- اضافه

- آدرس

- به تصویب رسید

- نصیحت

- پس از

- معرفی

- تنها

- هر چند

- تحلیل

- و

- اندروید

- 13 آندروید

- برنامه آندروید

- نرم افزار

- فروشگاه نرم افزار

- ظاهر

- برنامه های کاربردی

- برنامه های

- بایگانی

- هستند

- دور و بر

- AS

- At

- وکیل

- دادستان کل

- نویسنده

- خودکار

- بطور خودکار

- تصویر پس زمینه

- پایه

- اساسی

- BE

- زیرا

- گوشت گاو

- بودن

- در زیر

- بهتر

- مرز

- پایین

- نام تجاری

- شکاف

- کسب و کار

- دکمه

- by

- نام

- تماس ها

- CAN

- مورد

- مرکز

- کاراکتر

- رمز

- برنامه نویسی

- رنگ

- COM

- بیا

- شرکت

- ارتباط

- در نظر گرفته

- با توجه به

- مصرف کنندگان

- شامل

- محتوا

- محتویات

- کنترل

- مباحثه

- مبدل

- شرکت

- میتوانست

- کشور

- دادگاه

- پوشش

- ایجاد

- کریپتو کارنسی (رمز ارزها )

- کیف پول ارز رمزنگاری شده

- کنجکاو

- ارز

- امنیت سایبری

- خطر

- داده ها

- نقض داده ها

- تعیین شده

- جزئیات

- دستگاه

- دستگاه ها

- DID

- دیجیتال

- نمایش دادن

- توزیع

- نمی کند

- دلار

- دلار

- آیا

- دانلود

- دانلود

- پویا

- پیش از آن

- در اوایل

- دیگر

- در جای دیگر

- ظهور

- عظیم

- محیط

- اساسا

- حتی

- هر

- مثال

- انتظار

- انتظار می رود

- توضیح داده شده

- سوء استفاده قرار گیرد

- بیان

- فیس بوک

- ناموفق

- منصفانه

- پا

- پرونده

- مالی

- پایان

- نام خانوادگی

- بار اول

- ناوگان

- به دنبال آن است

- برای

- فراموش

- فرم

- به جلو

- تقلب

- از جانب

- تابع

- توابع

- سوالات عمومی

- عموما

- دریافت کنید

- می رود

- گوگل

- گوگل بازی

- گوگل

- گرفتن

- پر زحمت

- هکرها

- اداره

- اتفاق می افتد

- آیا

- داشتن

- ارتفاع

- کمک

- اینجا کلیک نمایید

- زیاد

- امید

- میزبان

- در تردید بودن

- چگونه

- HTTP

- HTTPS

- شناسایی

- هویت

- دزدی هویت

- آرام

- غیر مجاز

- تحمیل

- in

- شامل

- شامل

- از جمله

- اطلاعات

- قصد

- قصد

- علاقه

- جالب

- همیشه

- IT

- ITS

- خود

- فقط یکی

- نوع

- دانستن

- شناخته شده

- عدم

- لتیتیا جیمز

- کتابخانه

- به آرامی

- پسندیدن

- خطوط

- فهرست

- نگاه کنيد

- ساخته

- اکثریت

- ساخت

- اداره می شود

- مدیریت

- بسیاری

- حاشیه

- حداکثر عرض

- به معنی

- معیارهای

- پیام

- مایکروسافت

- قدرت

- میلیون

- مخلوط

- موبایل

- دستگاه موبایل

- دستگاه های تلفن همراه

- اصلاح شده

- بیش

- نام

- تحت عنوان

- جدید

- نیویورک

- دادگاه نیویورک

- اخبار

- طبیعی

- اشاره کرد

- اطلاعیه ها

- مشاهده کردن

- of

- ارائه

- on

- ONE

- مداوم

- کار

- اپراتور

- سفارش

- اصلی

- دیگر

- خود

- بسته

- بسته

- پارامتر

- ویژه

- گذشت

- کلمه عبور

- پل

- در صد

- شاید

- مجوز

- شخصی

- اطلاعات شخصی

- برگزیده

- محل

- افلاطون

- هوش داده افلاطون

- PlatoData

- بازی

- بازی فروشگاه

- پاپ

- موقعیت

- پست

- پست ها

- قدرت

- تمرین

- قیمت

- خلوت

- حریم خصوصی و امنیت

- برنامهنویس

- محافظت از

- حفاظت

- منتشر شده

- قرار دادن

- محدوده

- رسیدن به

- خواندن

- اخیر

- کاهش

- مربوط

- دور

- از بین بردن

- تکرار

- گزارش

- گزارش

- نماینده

- درخواست

- محققان

- پاسخ

- مسئوليت

- محدود کننده

- نتیجه

- دقیق

- خطر

- ROMWE

- در حال اجرا

- سعید

- جستجو

- تیم امنیت لاتاری

- در حال ارسال

- حساس

- دنباله

- تنظیم

- شین

- خريد كردن

- کوتاه

- نشان می دهد

- امضاء

- سیگنال

- نشانه ها

- به سادگی

- پس از

- خواهر

- اندازه

- snooping را

- So

- جامد

- راه حل

- برخی از

- کسی

- چیزی

- فضا

- فضاها

- صحبت کردن

- ویژه

- Spot

- نرم افزارهای جاسوسی

- استاندارد

- دولت

- هنوز

- به سرقت رفته

- توقف

- opbevare

- داستان

- بیگانه

- محکم تر

- قوی

- متعاقب

- چنین

- مفروض

- تعجب

- غافلگیر شدن

- SVG

- سیستم

- گرفتن

- هدف گذاری

- اهداف

- می گوید

- آزمون

- تست

- که

- La

- دولت

- جهان

- سرقت

- شان

- اینها

- این هفته

- تهدید

- از طریق

- تاکسی

- زمان

- بار

- به

- هم

- ابزار

- بالا

- سطح عالی

- سنتی

- انتقال

- انتقال

- شفاف

- باعث شد

- تبدیل

- توییتر

- به طور معمول

- تضعیف

- غیر منتظره

- به روز شده

- ارتقاء

- آپلود شده

- URL

- us

- استفاده کنید

- آب و برق

- سودمندی

- فروشنده

- نسخه

- بازدید

- رای

- کیف پول

- هشدار

- مسیر..

- راه

- ثروت

- سایت اینترنتی

- هفته

- هفته

- وزن کردن

- معروف

- چی

- که

- وسیع

- دامنه گسترده

- اراده

- با

- کلمات

- جهان

- خواهد بود

- شما

- زفیرنت

- زیپ

- Zoetop