هکرها با تکیه بر عکسهای تبلیغاتی براق از خطوط هوایی دلتا و خردهفروشی Kohl's به تاکتیکهای مبهم روی میآورند و کاربران را فریب میدهند تا از سایتهای جمعآوری اعتبار بازدید کنند و اطلاعات شخصی خود را واگذار کنند.

A کمپین اخیر تحلیلشده توسط Avanan نشان داد که چگونه بازیگران تهدید، پیوندهای مخرب را در پشت عکسهای متقاعدکنندهای که کارتهای هدیه و برنامههای وفاداری از چنین برندهای مورد اعتماد ارائه میدهند، پنهان میکنند. به طور گسترده تر، این کمپین بخشی از روند بزرگ تر کلاهبرداران سایبری است که تاکتیک های قدیمی را با ابزارهای جدید - مانند هوش مصنوعی - به روز می کنند که فیش ها را قانع کننده تر می کند.

محققان آوانان که تکنیک مبهم سازی را "تصویر در تصویر" نامیده اند، خاطرنشان کردند که مجرمان سایبری در پشت این حملات به سادگی عکس های بازاریابی را به URL های مخرب مرتبط می کنند. این را نباید با استگانوگرافی اشتباه گرفت، که بارهای مخرب را در سطح پیکسل در یک تصویر رمزگذاری می کند.

جرمی فوکس، محقق و تحلیلگر امنیت سایبری در Avanan، اشاره می کند استگانوگرافی اغلب بسیار پیچیده استو "این یک راه بسیار ساده تر برای انجام کارهایی است که ممکن است همچنان همان تاثیر را داشته باشد و برای هکرها آسان تر است که در مقیاس آنها را تکرار کنند."

فیلترهای URL شرکتی که توسط ابهام تصویر مسدود شده اند

محققان Avanan خاطرنشان کردند که اگرچه ساده است، اما رویکرد تصویر در تصویر تشخیص تهدید را برای فیلترهای URL دشوارتر می کند.

بر اساس تجزیه و تحلیل، «[ایمیل] اگر فیلترها در تصویر اسکن نشوند، [از نظر فیلترها] تمیز به نظر می رسد». «اغلب، هکرها با خوشحالی یک فایل، تصویر یا کد QR را به چیز مخرب پیوند میدهند. با استفاده از OCR برای تبدیل تصاویر به متن یا تجزیه کدهای QR و رمزگشایی آنها می توانید نیت واقعی را ببینید. اما بسیاری از سرویسهای امنیتی این کار را انجام نمیدهند یا نمیتوانند.»

فوکس توضیح می دهد که یکی دیگر از مزایای کلیدی این رویکرد این است که بدخواهی را برای اهداف کمتر آشکار می کند.

او میگوید: «با گره زدن مهندسی اجتماعی به مبهمسازی، بهطور بالقوه میتوانید به کاربران نهایی چیزی بسیار وسوسهانگیز برای کلیک کردن و عمل کردن روی آن ارائه دهید. مارک جعلی او گفت: «این حمله نسبتاً پیچیده است، اگرچه هکر احتمالاً با استفاده نکردن از یک URL اصلی امتیازات را از دست می دهد.

در حالی که فیش شبکه مصرف کننده گسترده ای ایجاد می کند، کسب و کارها باید بدانند که ارتباطات برنامه وفاداری خطوط هوایی اغلب به صندوق ورودی شرکت ها می رود. و در عصر کار از راه دور، بسیاری از کارمندان از دستگاه های شخصی برای تجارت استفاده می کنند یا به خدمات شخصی (مانند Gmail) در لپ تاپ های تجاری دسترسی دارند.

فوکس می افزاید: «از نظر تأثیر، [کمپین] تعداد زیادی از مشتریان را در مناطق مختلف هدف قرار داد. "در حالی که سخت است بدانیم مجرم کیست، چیزهایی مانند این اغلب به راحتی به عنوان کیت های آماده دانلود می شوند."

استفاده از هوش مصنوعی ژنرال برای به روز رسانی تاکتیک های قدیمی

فوکس می گوید که این کمپین با یکی از روندهای نوظهور که در چشم انداز فیشینگ دیده می شود، مطابقت دارد: جعل هایی که تقریباً از نسخه های قانونی قابل تشخیص نیستند. او اضافه می کند که در آینده، استفاده از هوش مصنوعی مولد (مانند ChatGPT) برای کمک به تاکتیک های مبهم سازی زمانی که صحبت از حملات فیشینگ مبتنی بر تصویر می شود، تشخیص این حملات را سخت تر می کند.

او می گوید: «این کار با هوش مصنوعی مولد بسیار آسان است. آنها می توانند از آن برای ایجاد سریع تصاویر واقعی از برندها یا خدمات آشنا استفاده کنند و این کار را در مقیاس و بدون دانش طراحی یا کدنویسی انجام دهند.

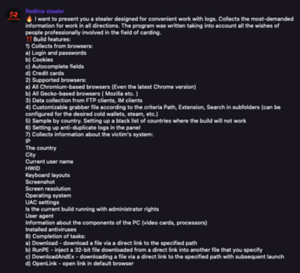

به عنوان مثال، تنها با استفاده از ChatGPT، یک محقق Forcepoint اخیرا متقاعد شده است هوش مصنوعی علیرغم دستور خود مبنی بر رد درخواستهای مخرب، به ساخت بدافزار استگانوگرافی غیرقابل شناسایی میپردازد.

فیل نری، معاون استراتژی دفاع سایبری در CardinalOps، می گوید که روند هوش مصنوعی روند رو به رشدی دارد.

او میگوید: «آنچه جدید است، سطح پیچیدگی است که اکنون میتوان برای ایجاد این ایمیلها تقریباً مشابه با ایمیلهایی که از یک برند معتبر دریافت میکنید، اعمال کرد. «مانند استفاده از دیپ فیک های تولید شده توسط هوش مصنوعی، هوش مصنوعی اکنون ایجاد ایمیل هایی با محتوای متنی، لحن و تصاویر مشابه یک ایمیل قانونی را بسیار آسان تر می کند.

به طور کلی، فیشرها آنچه را که فوکس «محرمانه در مشروعیت» مینامد، دو چندان میکنند.

او توضیح میدهد: «منظورم از آن پنهان کردن چیزهای بد در چیزهایی است که به نظر چیزهای خوب هستند. «در حالی که نمونههای زیادی از جعل سرویسهای قانونی مانند PayPal دیدهایم، این از نسخه آزمایششدهتر و واقعیتر استفاده میکند که شامل تصاویر جعلی، اما قانعکننده است.»

استفاده از محافظت از URL برای محافظت در برابر از دست دادن داده ها

پیامدهای بالقوه حمله برای کسبوکارها از دست دادن پول و از دست دادن دادهها است، و سازمانها برای دفاع از خود ابتدا باید به دنبال آموزش کاربران در مورد این نوع حملات باشند، و بر اهمیت قرار دادن نشانیهای اینترنتی و مشاهده لینک کامل قبل از کلیک کردن تأکید کنند.

فوکس خاطرنشان میکند: «فراتر از آن، ما فکر میکنیم که مهم است از محافظت از URL استفاده کنیم که از تکنیکهای فیشینگ مانند این به عنوان نشانگر حمله استفاده میکند، و همچنین پیادهسازی امنیتی که به تمام اجزای URL نگاه میکند و صفحه پشت آن را شبیهسازی میکند.»

همه موافق نیستند که امنیت ایمیل موجود به اندازه کافی برای گرفتن چنین فیشهایی نیست. مایک پارکین، مهندس فنی ارشد در Vulcan Cyber، خاطرنشان میکند که بسیاری از فیلترهای ایمیل این کمپینها را شناسایی میکنند و در بدترین حالت آن را بهعنوان هرزنامه علامتگذاری میکنند یا به عنوان مخرب پرچمگذاری میکنند.

او خاطرنشان میکند که ارسالکنندگان هرزنامه سالها به امید دور زدن فیلترهای هرزنامه از تصاویر بهجای متن استفاده میکنند و فیلترهای هرزنامه برای مقابله با آنها تکامل یافتهاند.

او میافزاید: «در حالی که این حمله اخیراً رایج بوده است، حداقل اگر هرزنامه در پوشه نامههای ناخواسته خود من نشانهای باشد، این یک حمله پیچیده نیست.»

حملات مجهز به هوش مصنوعی ممکن است داستان متفاوتی داشته باشند. Neray از CardinalOps میگوید بهترین راه برای مبارزه با حملات پیشرفتهتر مبتنی بر تصویر، استفاده از مقادیر زیادی داده برای آموزش الگوریتمهای مبتنی بر هوش مصنوعی است که چگونه ایمیلهای جعلی را تشخیص دهند - از طریق تجزیه و تحلیل محتوای خود ایمیلها و همچنین با جمعآوری اطلاعات درباره چگونه همه کاربران دیگر با ایمیل ها تعامل داشته اند.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoAiStream. Web3 Data Intelligence دانش تقویت شده دسترسی به اینجا.

- ضرب کردن آینده با آدرین اشلی. دسترسی به اینجا.

- خرید و فروش سهام در شرکت های PRE-IPO با PREIPO®. دسترسی به اینجا.

- منبع: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- : دارد

- :است

- :نه

- $UP

- a

- درباره ما

- دسترسی

- مطابق

- عمل

- بازیگران

- اضافه کردن

- می افزاید:

- پیشرفته

- تبلیغات

- سن

- AI

- کمک

- هدف

- شرکت هواپیمایی

- هواپیمایی

- الگوریتم

- معرفی

- هر چند

- مقدار

- an

- تحلیل

- روانکاو

- تجزیه و تحلیل

- و

- هر

- ظاهر

- ظاهر شدن

- اعمال می شود

- روش

- هستند

- AS

- At

- حمله

- حمله

- مطلع

- بد

- BE

- بوده

- قبل از

- پشت سر

- سود

- بهترین

- خارج از

- نام تجاری

- مارک های

- گسترده

- بنا

- کسب و کار

- کسب و کار

- اما

- by

- تماس ها

- کمپین بین المللی حقوق بشر

- مبارزات

- CAN

- کارت ها

- کشتی

- GPT چت

- به وضوح

- کلیک

- رمز

- کد

- برنامه نویسی

- می آید

- مشترک

- ارتباطات

- اجزاء

- اشتباه

- مصرف کننده

- محتوا

- تبدیل

- شرکت

- ایجاد

- اعتبار

- مشتریان

- سایبر

- مجرمان سایبری

- امنیت سایبری

- داده ها

- از دست رفتن داده ها

- مقدار

- رمز گشایی

- دفاع

- دلتا

- طرح

- با وجود

- توسعه

- دستگاه ها

- مختلف

- مشکل

- do

- عمل

- دان

- دو برابر

- پایین

- دوبله شده

- آسان تر

- به آسانی

- ساده

- تعلیم دادن

- هر دو

- پست الکترونیک

- امنیت ایمیل

- ایمیل

- سنگ سنباده

- کارکنان

- مهندس

- مهندسی

- به خصوص

- اتر (ETH)

- هر کس

- تکامل

- مثال ها

- موجود

- توضیح می دهد

- منصفانه

- جعلی

- آشنا

- مبارزه کردن

- پرونده

- فیلترها برای تصفیه آب

- نام خانوادگی

- نگاه اول

- برای

- به جلو

- از جانب

- کامل

- ژنرال

- سوالات عمومی

- مولد

- هوش مصنوعی مولد

- هدیه

- کارت های هدیه

- داده

- دادن

- جیمیل

- Go

- رفتن

- خوب

- در حال رشد

- هکر

- هکرها

- سخت

- جمع آوری

- آیا

- he

- پنهان شدن

- امیدوار

- در تردید بودن

- چگونه

- چگونه

- HTTPS

- i

- یکسان

- if

- تصویر

- تصاویر

- تأثیر

- اجرای

- پیامدهای

- اهمیت

- مهم

- in

- شامل

- نشانه

- شاخص

- اطلاعات

- نمونه

- قصد

- به

- نیست

- IT

- ITS

- JPG

- کلید

- دانستن

- دانش

- چشم انداز

- لپ تاپ

- بزرگ

- بزرگتر

- دیر

- کمترین

- مشروعیت

- قانونی

- کمتر

- سطح

- قدرت نفوذ

- پسندیدن

- ارتباط دادن

- ارتباط

- لینک ها

- نگاه کنيد

- به دنبال

- مطالب

- از دست می دهد

- خاموش

- وفاداری

- برنامه وفاداری

- برنامه های وفاداری

- ساخت

- باعث می شود

- نرم افزارهای مخرب

- بسیاری

- علامت

- بازار یابی (Marketing)

- متوسط

- قدرت

- مخفف کلمه میکروفون

- پولی

- بیش

- بسیار

- چندگانه

- my

- تقریبا

- خالص

- جدید

- اشاره کرد

- یادداشت

- اکنون

- عدد

- OCR

- of

- ارائه

- غالبا

- قدیمی

- on

- ONE

- فقط

- or

- سازمان های

- اصلی

- دیگر

- روی

- خود

- با ما

- بخش

- پی پال

- شخصی

- فیش

- فیشینگ

- حملات فیشینگ

- عکس

- انتخاب کنید

- تصویر

- پیکسل

- افلاطون

- هوش داده افلاطون

- PlatoData

- بسیاری

- نقطه

- پتانسیل

- بالقوه

- در حال حاضر

- رئيس جمهور

- شاید

- برنامه

- برنامه ها

- محافظت از

- حفاظت

- کد QR

- کدهای qr

- به سرعت

- واقع بینانه

- گرفتن

- شناختن

- مناطق

- مربوط

- تکیه بر

- دور

- درخواست

- پژوهشگر

- محققان

- خرده فروش

- s

- سعید

- همان

- می گوید:

- مقیاس

- پویش

- تیم امنیت لاتاری

- دیدن

- مشاهده گردید

- ارشد

- خدمات

- باید

- نشان داد

- به سادگی

- سایت

- So

- آگاهی

- مهندسی اجتماعی

- چیزی

- مصنوعی

- اسپم

- Spot

- هنوز

- داستان

- ساده

- استراتژی

- چنین

- فوق العاده

- تاکتیک

- اهداف

- کار

- فنی

- تکنیک

- قوانین و مقررات

- که

- La

- آنها

- خودشان

- اینها

- آنها

- اشیاء

- فکر می کنم

- این

- کسانی که

- اگر چه؟

- تهدید

- بازیگران تهدید

- به

- TONE

- قطار

- روند

- روند

- درست

- مورد اعتماد

- عطف

- انواع

- بروزرسانی

- به روز رسانی

- URL

- استفاده کنید

- کاربران

- استفاده

- با استفاده از

- Ve

- نسخه

- بسیار

- معاون رئیس جمهور

- ولکان

- بود

- مسیر..

- we

- خوب

- چی

- چه زمانی

- که

- در حین

- WHO

- وسیع

- اراده

- با

- در داخل

- بدون

- بدترین

- خواهد بود

- سال

- شما

- زفیرنت