دستگاههای اینترنت اشیا، علیرغم مزایایی که دارند، به شدت در معرض بدافزار هستند. اندازه محدود و قدرت محاسباتی آنها آنها را به اهداف آسان تبدیل می کند. محافظت از این دستگاه ها در برابر حملات یک چالش روزمره برای تیم های امنیتی سازمانی است.

بیایید نگاهی عمیقتر به این موضوع بیندازیم که چرا بدافزار اینترنت اشیا چنین نگرانی دارد و راههایی را برای محافظت از دستگاههای اینترنت اشیا در برابر حملات بدافزار بررسی کنیم.

چرا دستگاه های اینترنت اشیا در معرض بدافزار هستند؟

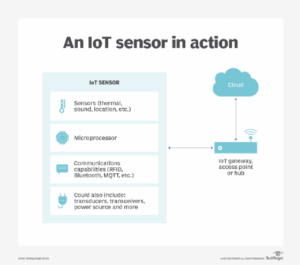

دستگاه IoT به عنوان هر دستگاه محاسباتی غیر استاندارد طبقه بندی می شود. آنها می توانند محصولات مصرفی باشند، از جمله تلویزیون های هوشمند و پوشیدنی ها، یا می توانند صنعتی باشند، مانند سیستم های کنترل، دوربین های نظارتی، ردیاب دارایی یا تجهیزات پزشکی. دستگاه های اینترنت اشیا صرف نظر از تمرکزشان، شیوه کار و زندگی جهان را تغییر داده اند.

هزاران نوع مختلف از دستگاه های اینترنت اشیا وجود دارد، اما همه آنها توانایی اتصال به شبکه را دارند. اتصال این دستگاه ها را قادر می سازد از راه دور کنترل شوند و امکان دسترسی و جمع آوری داده های آنها را فراهم می کند.

با وجود مزایای فراوان، داده هایی که تولید، جمع آوری و به اشتراک می گذارند و همچنین عملیاتی که انجام می دهند، دستگاه های اینترنت اشیا را برای هکرهای مخرب بسیار جذاب می کند. این واقعیت که آنها به یک شبکه متصل هستند آنها را در معرض حمله از راه دور باز می گذارد و عوامل شکل آنها به این معنی است که آنها امنیت داخلی لازم را برای محافظت از خود در برابر تهدیدات و بهره برداری ندارند.

نقاط ضعف و آسیب پذیری اینترنت اشیا

بر اساس گزارش چشم انداز امنیت اینترنت اشیای Bitdefender در سال 2023، خانه ها در ایالات متحده به طور متوسط 46 دستگاه به اینترنت متصل هستند و هر 24 ساعت به طور متوسط هشت حمله را علیه این دستگاه ها تجربه می کنند. و این فقط دستگاه های IoT مصرف کننده است.

هانی پات های توزیع شده اینترنت اشیا Nozomi Networks روزانه شاهد بین صدها تا هزاران آدرس IP مهاجم منحصر به فرد در آگوست 2023 بود.

هدف حملات اینترنت اشیاء به دست آوردن کنترل دستگاه، سرقت یا پاک کردن داده های حساس، یا استخدام آن ها در یک دستگاه است. باتنت. حملات موفقیتآمیز - بهویژه اگر علیه دستگاههای متصل که زیرساختهای حیاتی یا سیستمهای پزشکی را اجرا میکنند انجام شود - میتواند منجر به پیامدهای فیزیکی شدید شود.

در زیر مسائل امنیتی دستگاه های اینترنت اشیاء را در معرض بدافزار قرار دهید:

- محدودیت های دستگاه اکثر دستگاههای اینترنت اشیا با حداقل قابلیتهای سختافزاری و نرمافزاری برای انجام وظایف خود طراحی شدهاند. این ظرفیت کمی برای مکانیسمهای امنیتی جامع یا حفاظت از دادهها باقی میگذارد و آنها را در برابر حملات آسیبپذیرتر میکند.

- رمز عبور هاردکد و پیش فرض رمزهای عبور رمزگذاری شده و پیشفرض به مهاجمانی که از تاکتیکهای brute-force استفاده میکنند، شانس زیادی برای شکستن احراز هویت دستگاه میدهند. به عنوان مثال، بات نت HEH، دستگاه ها را با استفاده از اعتبارنامه هاردکد و رمزهای عبور بی رحمانه آلوده می کند.

- عدم وجود رمزگذاری داده های ذخیره شده یا منتقل شده در متن ساده در معرض استراق سمع، فساد و ربودن هستند. به عنوان مثال، اطلاعات مهم تله متری ارسال شده از یک دستگاه IoT می تواند برای ارائه نتایج اشتباه دستکاری شود.

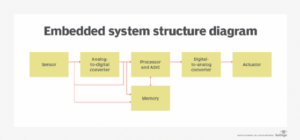

- اجزای آسیب پذیر استفاده از قطعات سخت افزاری رایج به معنای هر کسی است که از برد مدارهای الکترونیکی و پروتکل های ارتباطی مانند گیرنده/فرستنده ناهمزمان جهانی و Inter-Integrated Circuit، می تواند یک دستگاه را جدا کند و به دنبال آسیب پذیری های سخت افزاری باشد.

- تنوع دستگاه در مقایسه با رایانههای رومیزی، لپتاپها و تلفنهای همراه، دستگاههای اینترنت اشیا از نظر فرم فاکتور و سیستمعامل به طور قابل توجهی متفاوت هستند. همین امر در مورد فناوریهای شبکه و پروتکلهایی که دستگاههای IoT استفاده میکنند نیز صادق است. این تنوع مستلزم اقدامات و کنترل های امنیتی پیچیده تری برای ارائه سطح استاندارد حفاظت است.

- عدم توانایی حسابرسی مهاجمان بدون ترس از ثبت یا شناسایی فعالیتهایشان، دستگاههای IoT را به خطر میاندازند و از آنها سوء استفاده میکنند. دستگاه های آلوده ممکن است در عملکرد یا خدمات خود افت قابل توجهی نشان ندهند.

- مکانیسم های به روز رسانی ضعیف بسیاری از دستگاه ها توانایی به روز رسانی سیستم عامل یا نرم افزار را به طور ایمن ندارند. این کمبود شرکت ها را ملزم می کند تا منابع قابل توجهی را برای محافظت از دستگاه های IoT در برابر آسیب پذیری های جدید اختصاص دهند و بسیاری از دستگاه ها را در معرض دید قرار دهند. علاوه بر این، دستگاههای IoT معمولاً استقرار طولانی دارند، بنابراین ایمن کردن آنها در برابر مدلهای حمله جدید به طور فزایندهای دشوار میشود.

- عدم آگاهی امنیتی سازمانها اغلب دستگاههای IoT را بدون درک کامل نقاط ضعف و تأثیری که بر امنیت شبکه میگذارند، مستقر میکنند. به همین ترتیب، بیشتر مصرفکنندگان دانش لازم برای تغییر گذرواژهها و تنظیمات پیشفرض را قبل از اتصال یک دستگاه جدید به اینترنت ندارند و این ابزار را به یک هدف آسان برای مهاجمان تبدیل میکند.

بدافزارها و حملات اینترنت اشیا

دستگاههای اینترنت اشیا میتوانند در هر تعداد نقض امنیت سایبری و عفونتهای بدافزار دخیل باشند و اثرات آنها میتواند فوری، آبشاری و ایجاد اختلالات بزرگ باشد. حملات شامل باتنتها، باجافزارها، ابزارهای تخریب و دستگاههای سرکش میشود.

- بات نت های اینترنت اشیا بدافزار بات نت اغلب منبع باز است و به صورت رایگان در انجمن های زیرزمینی در دسترس است. این برنامه برای آلوده کردن و کنترل هر چه بیشتر دستگاهها و در عین حال مسدود کردن سایر بدافزارهای باتنت از کنترل دستگاه طراحی شده است. به دلیل امنیت ضعیف، دستگاههای IoT به عوامل تهدید این امکان را میدهند تا آنها را به عنوان ربات استخدام کنند و باتنتهای عظیمی را برای راهاندازی حملات ویرانگر DDoS ایجاد کنند. در واقع، طبق گزارش 2023 نوکیا درباره تهدیدات هوشمند، باتنتهای اینترنت اشیاء بیش از 40 درصد از کل ترافیک DDoS را امروز تولید میکنند که نسبت به سال گذشته پنج برابر شده است. اولین حمله بزرگ بات نت اینترنت اشیا در سال 2016 رخ داد حمله بات نت Mirai. بیش از 600,000 دستگاه اینترنت اشیا از جمله دوربین های مدار بسته و روترهای خانگی آلوده شدند. چندین وب سایت بزرگ برای ساعت ها آفلاین شدند. باتنتهای اینترنت اشیا میتوانند حملات دیگری از جمله حملات brute-force، حملات فیشینگ و کمپینهای هرزنامه را انجام دهند.

- باج افزار. اگرچه بسیاری از دستگاههای اینترنت اشیا دادههای ارزشمند را به صورت محلی ذخیره نمیکنند، اما همچنان میتوانند قربانی یک حمله باجافزار شوند. باج افزار اینترنت اشیا عملکرد دستگاه را قفل می کند، دستگاه های هوشمند را مسدود می کند و عملیات تجاری یا زیرساخت های حیاتی را خاموش می کند. برای مثال، باجافزار FLocker و El Gato، تلفنهای همراه، تبلتها و تلویزیونهای هوشمند را هدف قرار میدهند و مهاجمان قبل از باز کردن قفل دستگاههای آلوده، درخواست پرداخت میکنند. در حالی که ممکن است فقط دستگاههای IoT آلوده را بازنشانی کنید، انجام این کار برای صدها یا هزاران دستگاه قبل از آشکار شدن یک موقعیت مهم، اهرمهای زیادی را به مهاجم میدهد. یک حمله باج افزار در زمان یا مکان مناسب به قربانی گزینه کمی یا هیچ گزینه ای جز پرداخت باج نمی دهد.

- ابزار تخریب این یک اصطلاح ساختگی است، اما هدف این بدافزار اینترنت اشیا را نشان می دهد. Destructionware حمله ای است که برای فلج کردن زیرساخت ها برای اهداف سیاسی، ایدئولوژیکی یا صرفاً مخرب طراحی شده است. مورد مثال: حمله سال 2015 به شبکه برق اوکراین. حمله پیچیده و برنامه ریزی شده کل شبکه برق را از بین برد. ماه ها قبل از بازسازی کامل عملیات بود. بخشی از این حمله شامل بازنویسی سفتافزار بر روی مبدلهای سریال به اترنت حیاتی بود که اپراتورهای واقعی قادر به صدور کنترل از راه دور نیستند. دستگاه های آلوده باید با دستگاه های جدید جایگزین می شدند. حمله مشابه در 2022 رخ داده است.

- دستگاه های سرکش بسیاری از مجرمان سایبری به جای تلاش برای کنترل دستگاه های اینترنت اشیا، به سادگی یک دستگاه سرکش را در صورتی که به طور کامل محافظت نشده باشد، به شبکه اینترنت اشیا متصل می کنند. این یک نقطه دسترسی ایجاد می کند که مهاجم می تواند از آن بیشتر به شبکه بچرخد.

نحوه شناسایی حملات بدافزار اینترنت اشیا

دستگاه های اینترنت اشیا در حال حاضر اجزای ضروری تقریباً در هر صنعت بزرگ هستند. تیم های امنیتی باید عوامل خطر پیچیده مخصوص استقرار و استفاده خود را درک کنند. با این حال، تکنیکهای شناسایی بدافزار اینترنت اشیا هنوز در حال پیشرفت هستند. به عنوان مثال، تکنیکهای تجزیه و تحلیل پویا و استاتیک استاندارد پردازنده به دلیل معماریهای متنوع و محدودیتهای منابع دستگاههای IoT امکانپذیر نیست.

بهترین رویکرد برای شناسایی بدافزار اینترنت اشیا، یک سیستم نظارت مرکزی است که فعالیتهای دستگاه مانند ترافیک شبکه، مصرف منابع و تعاملات کاربران را کنترل میکند و سپس از هوش مصنوعی برای تولید پروفایلهای رفتاری استفاده میکند. این نمایهها میتوانند به شناسایی هرگونه انحراف ناشی از حملات سایبری یا تغییرات نرمافزار مخرب، صرف نظر از نوع دستگاه کمک کنند. دستگاههایی که دادههای محرمانه را تولید یا مدیریت میکنند باید از الف استفاده کنند مدل یادگیری فدرال غیرمتمرکز برای اطمینان از حفظ حریم خصوصی داده ها در حالی که مدل ها در حال آموزش هستند.

روشهای تشخیص اینترنت اشیا در آینده میتواند شامل تجزیه و تحلیل سیگنال الکترومغناطیسی باشد. برای مثال، محققان امنیتی که در IRISA کار می کنند، شناسایی بدافزاری که با تجزیه و تحلیل فعالیت الکترومغناطیسی روی دستگاه Raspberry Pi با دقت 98 درصد اجرا می شود. مزیت بزرگ این تکنیک این است که توسط هیچ بدافزاری قابل شناسایی، مسدود یا فرار نیست.

چگونه از بدافزار اینترنت اشیا جلوگیری کنیم

تا زمانی که روشی مناسب و مؤثر برای شناسایی و مسدود کردن سریع بدافزارها وجود نداشته باشد، بهترین رویکرد این است که اطمینان حاصل شود که دستگاهها قبل و در حین استقرار به طور کامل محافظت میشوند.

مراحل زیر را انجام دهید:

- مجوز قوی را فعال کنید. همیشه رمزهای عبور پیش فرض را تغییر دهید. در صورت امکان، از احراز هویت چند عاملی استفاده کنید.

- از رمزگذاری همیشه روشن استفاده کنید. همه داده ها و کانال های ارتباطی شبکه را همیشه رمزگذاری کنید.

- ویژگی های غیر ضروری را غیرفعال کنید. اگر از ویژگی های خاصی استفاده نمی شود - برای مثال، بلوتوث اگر دستگاه از طریق Wi-Fi ارتباط برقرار می کند - آنها را غیرفعال کنید تا سطح حمله کاهش یابد.

- وصله ها و به روز رسانی ها را اعمال کنید. مانند سایر داراییهای شبکه، همه برنامهها و دستگاههای IoT، بهویژه سیستمافزار را بهروز نگه دارید. این میتواند برای دستگاههای قدیمیتر که نمیتوانند وصله شوند، مشکلساز باشد. اگر ارتقاء امکان پذیر نیست، دستگاه ها را در یک شبکه جداگانه قرار دهید تا دستگاه های دیگر را در معرض خطر قرار ندهند. وسایل دروازه می تواند به محافظت از این نوع دستگاه ها در برابر کشف و حمله کمک کند.

- API های امن API ها بخش مهمی از اکوسیستم اینترنت اشیا هستند. آنها یک رابط بین دستگاه ها و سیستم های پشتیبان فراهم می کنند. در نتیجه، تمام API های مورد استفاده توسط دستگاه های IoT را تست کنید و آنها را بررسی کنید تا مطمئن شوید که فقط دستگاه های مجاز می توانند از طریق آنها ارتباط برقرار کنند.

- یک موجودی جامع دارایی را حفظ کنید. هر دستگاه IoT را به ابزار مدیریت موجودی اضافه کنید. شناسه، مکان، سابقه خدمات و سایر معیارهای مهم را ثبت کنید. این امر باعث بهبود دید در اکوسیستم اینترنت اشیا میشود، به تیمهای امنیتی کمک میکند دستگاههای سرکش متصل به شبکه را شناسایی کنند و الگوهای ترافیکی غیرعادی را که میتواند نشاندهنده حمله در حال انجام باشد، علامتگذاری کند. ابزارهای کشف شبکه همچنین می توانند به تیم ها کمک کنند تا در بالای شبکه های اینترنت اشیا بزرگ و به سرعت در حال گسترش باشند.

- پیاده سازی امنیت شبکه قوی همه شبکههایی را که دستگاههای IoT به آن متصل میشوند جدا کنید و دفاعهای محیطی اختصاصی را مستقر کنید.

- برنامه های کاربردی IoT Back-end را رصد کنید. هشدارها را برای هشدار در مورد فعالیت غیرمعمول تنظیم کنید و مرتباً آسیبپذیریها را اسکن کنید.

- با امنیت فعال باشید. هنگامی که روش های حمله یا بدافزار جدید کشف شد، اقدامات کاهشی را اجرا کنید. در جریان تحولات در چشم انداز تهدید اینترنت اشیا باشید. یک برنامه خوب تمرین شده برای تشخیص و پاسخ به باج افزار و حملات DDoS

- سیاست های کار از خانه را تعیین کنید. از آنجایی که افراد بیشتری دستگاههای IoT مصرفکننده را به شبکههای خانگی خود متصل میکنند، کارمندانی که از خانه کار میکنند باید به شدت از سیاستهایی پیروی کنند که نحوه دسترسی آنها به شبکهها و منابع شرکت را کنترل میکند. دستگاه های خانه هوشمند نیز ممکن است امنیت ضعیفی داشته باشند، باز کردن ریسک که یک مهاجم می تواند یک نقطه ورود به شبکه یک شرکت ایجاد کند. کارکنان را از خطرات امنیتی که دستگاههای هوشمندشان ایجاد میکنند و نحوه اطمینان از ایمن بودن آنها در برابر حملات آگاه کنید.

- یک برنامه پاداش باگ را در جای خود قرار دهید. به هکرهای اخلاقی که با موفقیت آسیبپذیری یا اشکالی را در سختافزار یا نرمافزار اکوسیستم اینترنت اشیا کشف و گزارش میکنند، جوایزی ارائه دهید.

آینده حملات اینترنت اشیا

ایجاد طرحی برای کاهش آسیبپذیریهای بدافزار اینترنت اشیا و تعیین نحوه مقابله با حملات اینترنت اشیا، اولویتی برای همه سازمانها است. تعداد حملات IoT تنها زمانی افزایش می یابد که جهان به طور فزاینده ای به فناوری های هوشمند وابسته شود.

اکوسیستم های اینترنت اشیا به طور طبیعی پیچیده با سطح حمله بزرگ هستند. هکرهای مخرب به درستی دستگاههای اینترنت اشیا را به عنوان میوهای کمارزش میبینند. فقدان استانداردهای امنیتی اینترنت اشیا پذیرفته شده در سطح جهانی، ایمن نگه داشتن دستگاه های اینترنت اشیا را بسیار چالش برانگیزتر می کند. ابتکاراتی مانند آنهایی که از NIST, ENISAاز موسسه استاندارد ارتباطات از راه دور اروپا و اتحاد ioXt، منجر به بهبود امنیت داخلی برای دستگاه های آینده اینترنت اشیا خواهد شد. قانون مقاومت سایبری اتحادیه اروپا، در عین حال، با هدف تضمین تولید کنندگان امنیت را بهبود می بخشند دستگاه های دیجیتال آنها

مایکل کاب، CISSP-ISSAP، یک نویسنده امنیتی مشهور با بیش از 20 سال تجربه در صنعت فناوری اطلاعات است.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- منبع: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :است

- :نه

- :جایی که

- $UP

- 000

- 01

- 1

- 20

- سال 20

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- توانایی

- قادر

- پذیرفته

- دسترسی

- قابل دسترسی است

- مطابق

- دقت

- عمل

- فعالیت ها

- فعالیت

- بازیگران

- اضافه

- آدرس

- مزیت - فایده - سود - منفعت

- در برابر

- AI

- هدف

- اهداف

- تصویر، موسیقی

- معرفی

- همچنین

- همیشه

- در میان

- an

- تحلیل

- تجزیه و تحلیل

- و

- هر

- هر کس

- جدا

- رابط های برنامه کاربردی

- برنامه های کاربردی

- روش

- هستند

- AS

- دارایی

- دارایی

- At

- حمله

- حمله

- جالب

- حسابرسی

- اوت

- تصدیق

- نویسنده

- مجوز

- مجاز

- در دسترس

- میانگین

- مطلع

- اطلاع

- بازگشت پایان

- BE

- شود

- قبل از

- بودن

- مزایای

- بهترین

- میان

- بزرگ

- مسدود کردن

- مسدود شده

- انسداد

- بلوتوث

- بات نت

- بوت نت ها

- رباتها

- بخشش

- برنامه فوجی

- نقض

- اشکال

- فضل اشکال

- ساخته شده در

- کسب و کار

- عملیات تجاری

- اما

- by

- آمد

- دوربین

- مبارزات

- CAN

- نمی توان

- قابلیت های

- ظرفیت

- جلب

- مورد

- علت

- دوربین مدار بسته

- مرکزی

- معین

- به چالش

- به چالش کشیدن

- شانس

- تغییر دادن

- تغییر

- کانال

- بررسی

- جمع آوری

- مرتکب شدن

- مشترک

- ارتباط

- ارتباط

- شرکت

- شرکت

- پیچیده

- اجزاء

- جامع

- سازش

- محاسبه

- قدرت پردازش

- نگرانی

- اتصال

- متصل

- دستگاه های متصل

- اتصال

- اتصال

- محدودیت ها

- مصرف کننده

- محصولات مصرفی

- مصرف کنندگان

- مصرف

- کنترل

- کنترل

- گروه شاهد

- شرکت

- فساد

- میتوانست

- مقابله با

- ترک خوردن

- ایجاد

- ایجاد

- مجوزها و اعتبارات

- بحرانی

- زیرساخت های بحرانی

- سایبر

- حملات سایبری

- مجرمان سایبری

- امنیت سایبری

- روزانه

- داده ها

- حریم خصوصی داده ها

- حفاظت از داده ها

- تاریخ

- از DDoS

- اختصاصی

- عمیق تر

- به طور پیش فرض

- خواستار

- گسترش

- گسترش

- اعزام ها

- طراحی

- با وجود

- تشخیص

- شناسایی شده

- کشف

- تعیین

- ویرانگر

- تحولات

- دستگاه

- دستگاه ها

- مختلف

- مشکل

- دیجیتال

- كشف كردن

- کشف

- کشف

- اختلالات

- توزیع شده

- مختلف

- تنوع

- عمل

- دان

- پایین

- دو

- در طی

- پویا

- ساده

- اکوسیستم

- اکوسیستم

- موثر

- اثرات

- el

- الکترونیکی

- کارکنان

- استخدام

- قادر ساختن

- را قادر می سازد

- رمزگذاری

- عظیم

- اطمینان حاصل شود

- سرمایه گذاری

- امنیت شرکت

- تمام

- ورود

- ضروری است

- اخلاقی

- EU

- اروپا

- هر

- هر روز

- معاینه کردن

- مثال

- وجود داشته باشد

- گسترش

- تجربه

- بهره برداری

- بهره برداری

- قرار گرفتن در معرض

- خیلی

- واقعیت

- عامل

- عوامل

- سقوط

- ترس

- امکانات

- نام خانوادگی

- پرچم ها

- تمرکز

- به دنبال

- پیروی

- برای

- فرم

- انجمن

- آزادانه

- انجماد

- فرکانس

- از جانب

- کاملا

- قابلیت

- بیشتر

- آینده

- افزایش

- تولید می کنند

- واقعی

- دادن

- می دهد

- در سطح جهانی

- تا حد زیادی

- توری

- هکرها

- بود

- دسته

- سخت افزار

- آیا

- کمک

- کمک می کند

- خیلی

- تاریخ

- صفحه اصلی

- خانه

- ساعت ها

- خانواده

- چگونه

- چگونه

- اما

- HTTPS

- صدها نفر

- ICON

- ID

- شناسایی

- if

- فوری

- تأثیر

- مهم

- بهبود

- بهبود یافته

- را بهبود می بخشد

- in

- شامل

- از جمله

- افزایش

- به طور فزاینده

- نشان دادن

- صنعتی

- صنعت

- عفونت

- اطلاعات

- شالوده

- ابتکارات

- در عوض

- اطلاعات

- قصد

- فعل و انفعالات

- رابط

- اینترنت

- به

- فهرست

- مدیریت موجودی

- گرفتار

- اینترنت اشیا

- دستگاه اینترنت اشیا

- دستگاه های iot

- IP

- آدرس های IP

- نیست

- موضوع

- IT

- صنعت فناوری اطلاعات

- JPG

- تنها

- نگاه داشتن

- نگهداری

- دانش

- عدم

- چشم انداز

- لپ تاپ

- بزرگ

- راه اندازی

- رهبری

- یادگیری

- ترک

- سطح

- قدرت نفوذ

- محدود شده

- کوچک

- زندگی

- به صورت محلی

- محل

- قفل

- طولانی

- نگاه کنيد

- خیلی

- عمده

- ساخت

- باعث می شود

- ساخت

- نرم افزارهای مخرب

- تشخیص بدافزار

- مدیریت

- دستکاری شده

- بسیاری

- متوسط

- به معنی

- در ضمن

- معیارهای

- مکانیسم

- پزشکی

- روش

- روش

- متریک

- قدرت

- حداقل

- کاهش

- موبایل

- گوشی های تلفن همراه

- مدل

- تغییرات

- نظارت بر

- ماه

- بیش

- اکثر

- بسیار

- احراز هویت چند عاملی

- باید

- لازم

- شبکه

- امنیت شبکه

- ترافیک شبکه

- شبکه

- جدید

- نیست

- نه

- نوکیا

- اکنون

- عدد

- of

- آنلاین نیست.

- غالبا

- بزرگتر

- on

- پردازنده

- آنهایی که

- فقط

- باز کن

- منبع باز

- عملیات

- اپراتور

- گزینه

- or

- کدام سازمان ها

- سازمان های

- OS

- دیگر

- روی

- به طور کلی

- بخش

- ویژه

- کلمه عبور

- گذشته

- پچ های

- الگوهای

- پرداخت

- پرداخت

- مردم

- انجام دادن

- کارایی

- فیشینگ

- حملات فیشینگ

- گوشی های

- فیزیکی

- محور

- محل

- متن ساده

- برنامه

- افلاطون

- هوش داده افلاطون

- PlatoData

- بسیاری

- نقطه

- سیاست

- سیاسی

- فقیر

- ممکن

- قدرت

- شبکه برق

- جلوگیری از

- اولویت

- خلوت

- بلادرنگ

- محصولات

- پروفایل

- برنامه

- پیشرفت

- محافظت از

- محفوظ

- حفاظت

- حفاظت

- پروتکل

- ارائه

- اهداف

- قرار دادن

- به سرعت

- انشعابات

- فدیه

- باجافزار

- حمله باج افزار

- سریعا

- تمشک

- تمشک پی

- رکورد

- ثبت

- نو اموز استخدام کردن

- كاهش دادن

- بدون در نظر گرفتن

- به طور منظم

- دور

- از راه دور

- مشهور

- جایگزین

- گزارش

- نیاز

- محققان

- حالت ارتجاعی

- منابع

- منابع

- ترمیم

- نتیجه

- نتایج

- پاداش

- راست

- خطر

- عوامل خطر

- خطرات

- در حال اجرا

- s

- امن

- همان

- اسکن

- بخش

- امن

- ایمن

- تیم امنیت لاتاری

- آگاهی از امنیت

- اقدامات امنیتی

- محققان امنیت

- خطرات امنیتی

- حساس

- فرستاده

- جداگانه

- سرویس

- تنظیم

- تنظیمات

- چند

- شدید

- اشتراک گذاری

- کمبود

- باید

- نشان

- سیگنال

- قابل توجه

- به طور قابل توجهی

- مشابه

- به سادگی

- وضعیت

- اندازه

- هوشمند

- خانه هوشمند

- دستگاه های خانگی هوشمند

- So

- نرم افزار

- مصنوعی

- منبع

- اسپم

- خاص

- استاندارد

- استانداردهای

- ایالات

- ماندن

- مراحل

- هنوز

- opbevare

- ذخیره شده

- فشار

- قوی

- موفق

- موفقیت

- چنین

- کافی

- سطح

- نظارت

- مناسب

- سیستم

- سیستم های

- T

- تاکتیک

- گرفتن

- مصرف

- هدف

- اهداف

- وظایف

- تیم ها

- تکنیک

- تکنیک

- فن آوری

- ارتباط از راه دور

- مدت

- آزمون

- نسبت به

- که

- La

- آینده

- جهان

- شان

- آنها

- خودشان

- سپس

- آنجا.

- اینها

- آنها

- این

- کسانی که

- هزاران نفر

- تهدید

- بازیگران تهدید

- تهدید هوش

- تهدید

- از طریق

- زمان

- بار

- به

- امروز

- در زمان

- ابزار

- ابزار

- بالا

- انتقالها

- ترافیک

- آموزش دیده

- درست

- تلاش

- نوع

- انواع

- اوکراین

- فهمیدن

- درک

- منحصر به فرد

- متحد

- ایالات متحده

- باز کردن قفل

- غیر معمول

- بروزرسانی

- به روز رسانی

- استفاده کنید

- استفاده

- کاربران

- استفاده

- با استفاده از

- معمولا

- ارزشمند

- بسیار

- از طريق

- قابل اعتماد

- قربانی

- چشم انداز

- عملا

- دید

- آسیب پذیری ها

- آسیب پذیری

- آسیب پذیر

- بود

- مسیر..

- راه

- پوشیدنی

- وب سایت

- خوب

- بود

- چه زمانی

- که

- در حین

- WHO

- چرا

- وای فای

- اراده

- با

- در داخل

- بدون

- شاهد

- مهاجرت کاری

- از خانه کار کن

- کارگر

- با این نسخهها کار

- جهان

- سال

- سال

- شما

- زفیرنت