Turvalisuse SoC-disain on aja jooksul kasvanud ja arenenud, et tegeleda paljude potentsiaalsete ohuallikatega. On tekkinud palju vastumeetmeid, et tegeleda sellega, kuidas häkkerid saavad tarkvara või riistvara disainivigade kaudu süsteemide üle kontrolli. Tulemused on näiteks täiustatud juhuslike numbrite generaatorid, turvaline võtmehoidla, krüpto- ja mälukaitse. Samuti on SoC-dele lisatud riistvaralised turvamoodulid, turvaline alglaadimisahel, spetsiaalsed privilegeeritud protsessorid jne. Sageli jäetakse aga tähelepanuta üks ründemeetod – külgkanalirünnakud. Võib-olla on põhjuseks see, et selliste rünnakute suhtelist riski ja keerukust on alahinnatud.

Agile Analogi tegevjuht Tim Ramsdale annab eelseisval veebiseminaril kaine pilgu SoC-dele suunatud külgkanalite rünnakutest tulenevatele ohtudele. Veebiseminar pealkirjaga "Miks ma peaksin hoolima oma SoC-i külgkanalite rünnakutest?" mitte ainult ei selgita, et need kujutavad endast suuremat ohtu, kui sageli arvatakse, vaid pakub ka probleemile tõhusa lahenduse.

Peate vaid vaatama YouTube'i, et leida Defconi üritustel tehtud esitlusi, mis illustreerivad, kuidas RISC-V-põhised SoC-d, Apple Airtagid või ARM Trustzone-M seadmed on tõrgeteta rünnakute suhtes haavatavad. Teie esimene mõte on, et seda võib teha mõne õnneliku ajastusega, mis saavutatakse paljaste juhtmete puudutamise, juhusliku nupuvajutuse või täielikult instrumenteeritud kohtuekspertiisi labori järele. Kui see nii oleks, oleks oht nii minimaalne, et seda oleks võimalik ignoreerida. Tim juhib tähelepanu sellele, et Mouseris on saadaval avatud lähtekoodiga komplekt nende rünnakute automatiseerimiseks ja süstemaatiliseks muutmiseks. Sellel komplektil on mikroprotsessor ja hõlpsasti kasutatav kasutajaliides ning see on võimeline ründama kella ja toite.

Veebiseminaril selgitatakse, kuidas neid rünnakuid läbi viia ja miks need kujutavad endast suuremat ohtu, kui arvate. Kujutage ette, kui teie seadmes saab ründaja juhuslikult muuta ühe registri olekut – näiteks turvabitti? Oletame, et BootROM-i kontrollsumma tulemus võib olla rikutud? Pinge- ja kellasignaalide muutmine ülilühikese aja jooksul võib põhjustada muidu tuvastamatuid olekumuutusi, mis viib juurdepääsuni, mis võib lubada pahatahtliku koodi käivitamist privilegeeritud režiimis.

Lisaks võib nende tehnikate kaudu saadud juurdepääs võimaldada häkkeritel uurida teie süsteemi muid nõrkusi. Ühekordse külgkanali rünnaku kaudu saadud teadmistega võib avastada kergemini korduva ärakasutamise – sellise, mis ei nõua otsest kontakti sihikule suunatud seadmega. IoT-seadmed on samuti eriti haavatavad, kuna need on ühendatud ja puutuvad sageli kokku füüsilise kontaktiga.

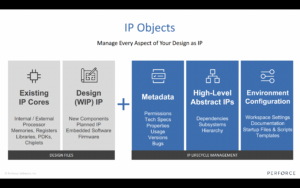

Agile Analog on välja töötanud lahenduse külgkanalite rünnakute tuvastamiseks. Neil on andurite komplektid, mis suudavad tuvastada kellade või toitekontaktide võltsimisel tekkivaid efekte. Nende külgkanalite rünnakukaitseplokkidel on oma sisemised LDO- ja kellageneraatorid, et tagada nende toimimine rünnakute ajal. Juhtimis-, analüüsi- ja jälgimisloogikat on lihtne SoC turvamoodulitega integreerida.

Veebiseminari ajal selgitab Tim üksikasju selle kohta, kuidas nende lahendus saab jälgida rünnakuid või isegi rünnakukatseid ja neist teatada. See võib hõlmata rünnakuid, mis toimuvad tarneahelas enne seadme lisamist valmis süsteemi. See veebiseminar on informatiivne ja annab kasulikku teavet SoC-turvalisuse suurendamise kohta. Kui soovid veebiseminari ülekannet vaadata, siis see on neljapäeval, 28. oktoobrilth kell 9:XNUMX PDT. Siin saate selle lingi abil tasuta registreeruda.

Jaga seda postitust: Allikas: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/

- &

- juurdepääs

- analüüs

- õun

- ARM

- Reageerib

- Natuke

- mis

- Põhjus

- tegevjuht

- kood

- krüpto

- tegelema

- Disain

- seadmed

- avastasin

- Tõhus

- jms

- sündmused

- Ekspluateeri

- esimene

- vigu

- tasuta

- häkkerid

- riistvara

- siin

- Kuidas

- HTTPS

- info

- asjade Interneti

- seadmed

- IT

- Võti

- komplekt

- teadmised

- juhtivate

- LINK

- järelevalve

- Pakkumised

- avatud

- avatud lähtekoodiga

- Muu

- füüsiline

- võim

- Ettekanded

- kaitse

- aru

- Tulemused

- Oht

- jooksmine

- turvalisus

- andur

- Lühike

- So

- tarkvara

- riik

- ladustamine

- varustama

- tarneahelas

- süsteem

- süsteemid

- tehnikat

- aeg

- ui

- Haavatav

- Watch

- veebiseminari

- youtube