Lugemisaeg: 5 protokoll

Lugemisaeg: 5 protokoll

VÄRSKENDUS JA PARANDUS: Konica Minolta C224e ei saada teile ohtlikke andmepüügimeile. Pahatahtlikud häkkerid on loonud meili ja faili, mis näeb välja nagu Konica Minolta C224e seaduslik skannitud dokument, kuid fail ei pärine Konica Minolta C224e-st ega sisalda skannitud dokumenti. Soovite kontrollida meili allikat.

Comodo Threat Intelligence Labi jaoks on olnud tegus august ja september, sealhulgas a kassahitt Equifaxi kõrgemate turva- ja IT-juhtide kohta

ja 2 uue lunavara andmepüügi rünnaku avastamine augustis (neist lähemalt hiljem).

Viimane eksklusiivne on labori avastus septembri lõpus uus lunavara andmepüügirünnakud, mis põhinevad rünnakutel, mille esmakordselt avastas Comodo Threat Intelligence Lab sel suvel. See uusim kampaania jäljendab teie organisatsiooni tarnijaid ja isegi teie usaldusväärset kontorikoopiamasinat/skannerit/printerit tööstusharu liidrilt Konica Minoltalt. See kasutab ohvrite kaasamiseks sotsiaalset manipuleerimist ja on hoolikalt välja töötatud, et juhtivate küberturbemüüjate masinõppealgoritmipõhistest tööriistadest mööda hiilida, teie masinaid nakatada, nende andmeid krüptida ja bitcoini lunaraha välja võtta. Siin on lunaraha nõudmise ekraan, mida nägid 18.–21. septembri 2017 rünnakute ohvrid:

See uus lunavararünnakute laine kasutab zombie-arvutite (tavaliselt tuntud Interneti-teenuse pakkujate kaudu võrku ühendatud) robotvõrku, et koordineerida andmepüügirünnakut, mis saadab meilid ohvrikontodele. Nagu ka IKARUS lagunenud rünnakud 2017. aasta augusti alguses ja lõpus kasutab see kampaania lunavara „Locky” kasulikku koormust.

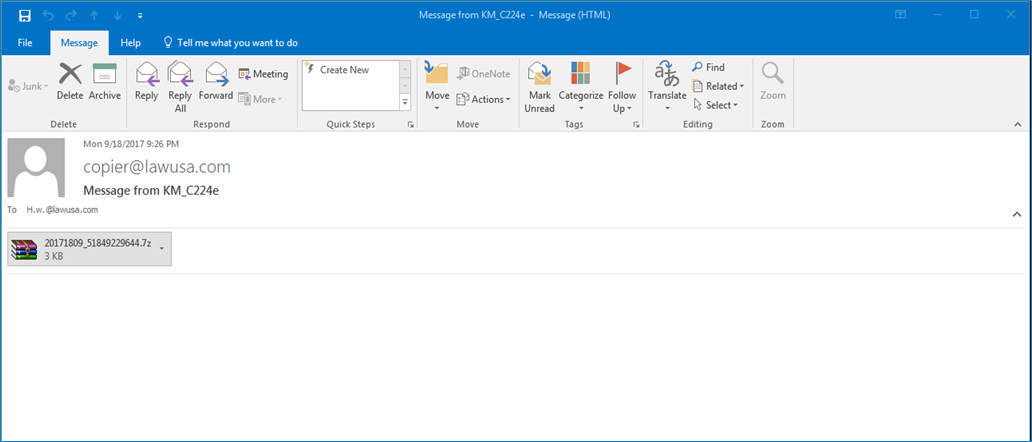

Kahest viimasest rünnakust suurem Lukustatud lunavara laine esitatakse skannitud dokumendina, mis saadetakse teile e-kirjaga teie organisatsiooni skannerist/printerist (kuid tegelikult on see pärit välisest häkker-kontrolleri masinast). Tänapäeval skannivad töötajad ettevõtte skanneris/printeris originaaldokumente ja saadavad need tavapäraselt nii endale kui ka teistele, nii et see pahavaraga e-kiri näeb välja üsna süütu, kuid on kõike muud kui kahjutu (ja kindlasti pole see pärit teie organisatsiooni Konica Minolta koopiamasinast/ skanner). Kui kahjutu? Vaadake allolevat meili.

Üks keerukuse elemente siin on see, et häkkerite saadetud e-kiri sisaldab skanneri/printeri mudeli numbrit, mis kuulub Konica Minolta C224e mudelile, mis on üks populaarsemaid mudeleid äriskannerite/printerite seas ja mida kasutatakse tavaliselt Euroopas, Lõuna-Ameerikas ja Põhja-Ameerikas. , Aasia ja muudel ülemaailmsetel turgudel.

Mõlemad kampaaniad algasid 18. septembril 2017 ja näivad olevat lõppenud 21. septembril 2017, kuid me kõik peaksime lähitulevikus ootama sarnaseid rünnakuid.

Mõlema uue septembri rünnaku krüpteeritud dokumentidel on ".ykcol” laiendit ja „.vbs”-faile levitatakse meili teel. See näitab, et pahavara autorid arendavad ja muudavad meetodeid, et jõuda rohkemate kasutajateni ja mööda minna masinõpet ja mustrituvastust kasutavatest turbemeetoditest.

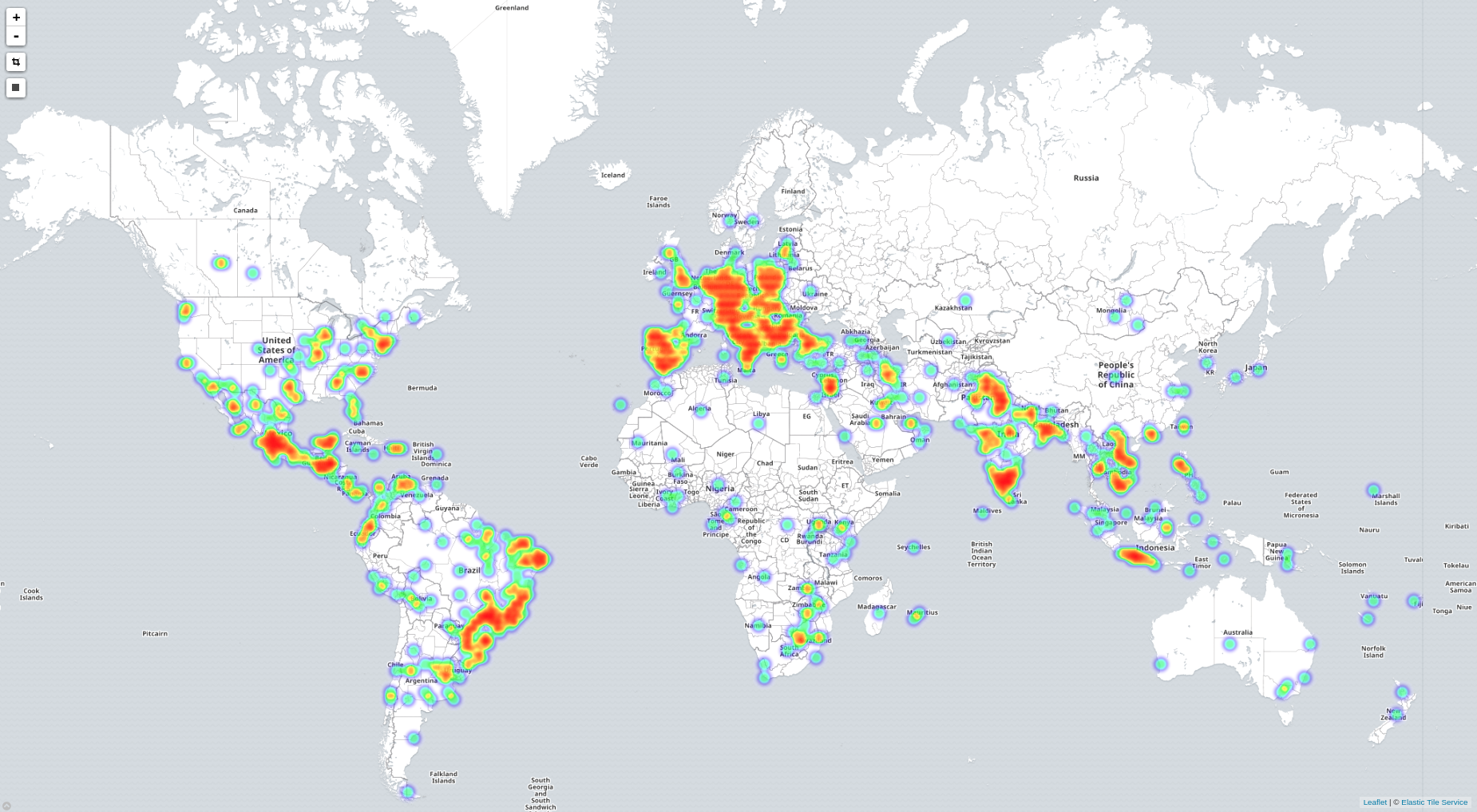

Siin on kuumakaart esimesest uuest rünnakust 18. septembril 2017, millel on "Sõnum KM_C224e-lt” teemarida, millele järgneb botnetis e-kirjade saatmiseks kasutatud masinate lähteriigid:

| Riik | Summa – e-kirjade arv |

| Vietnam | 26,985 |

| Mehhiko | 14,793 |

| India | 6,190 |

| Indoneesia | 4,154 |

Üldiselt osalesid Interneti-teenuse pakkujad selles rünnakus suurel määral, mis viitab nii rünnaku keerukusele kui ka ebapiisavale küberkaitsele nende lõpp-punktides ja oma võrguga ja veebisaidi turvalahendused. Nagu augusti rünnakute puhul, kasutati ülemaailmsete rünnakute läbiviimiseks paljusid Vietnami ja Mehhiko servereid ja seadmeid. Siin on peamised vahemiku omanikud, mis tuvastati ründes „KM_C224e”:

| Range omanik | Summa – e-kirjade arv |

| Vietnami postid ja elekterkommunikatsioon (VNPT) | 18,824 |

| VDC | 4,288 |

| lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

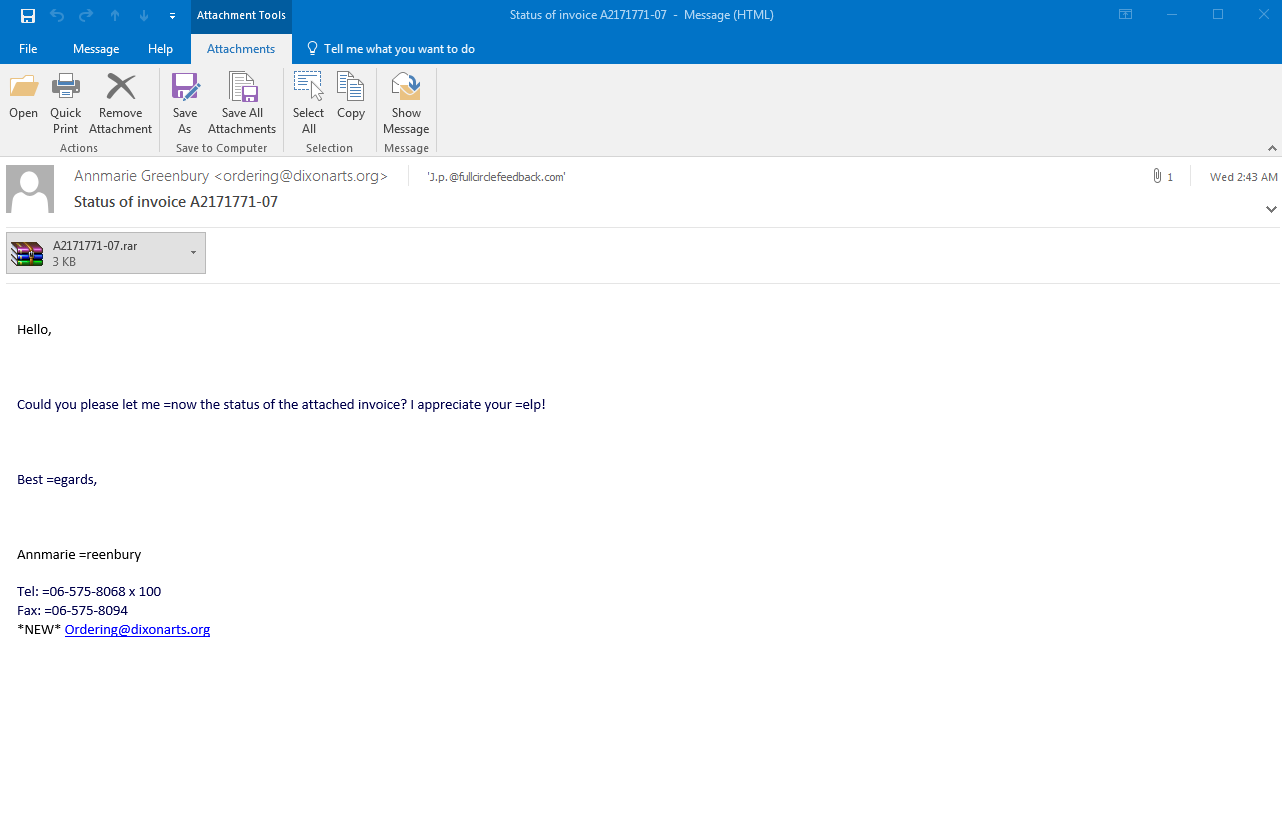

Selle septembri kampaania kahest harust väiksem saadab andmepüügimeile teemaga "Arve olek" ja näib olevat pärit kohalikult müüjalt, sisaldades isegi "Tere" tervitust, viisakat palvet manust vaadata ja allkiri ja kontakt üksikasjad fiktiivselt müüja töötajalt. Jällegi pange tähele, kui tuttav meil tundub

kõik, kes on seotud rahandusega või töötavad väliste müüjatega:

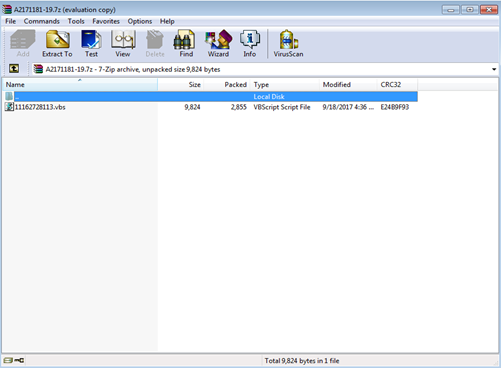

Manusele klõpsamisel kuvatakse see lahtipakkitava failina:

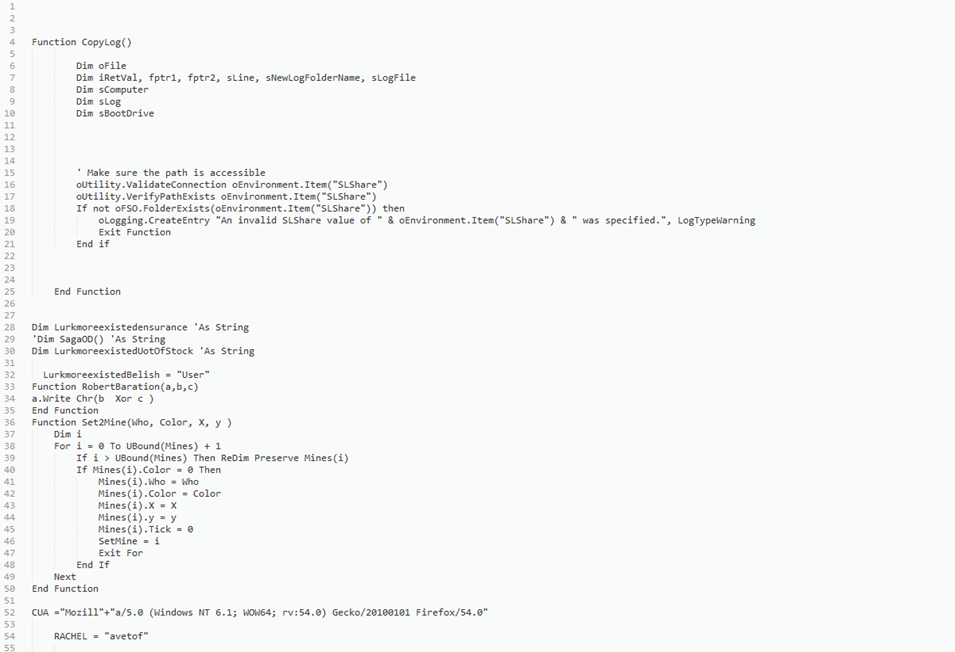

Siin näete skripti näidist, mis on üsna erinev sellest, mida kasutati 2017. aasta augusti rünnakutes.

Lunarahanõudluse vahemik 5 bitcoini kuni 1 bitcoin peegeldab mõlemal uuel juhul augusti rünnakute oma. 18. septembril 2017 oli 1 bitcoini väärtus veidi üle 4000.00 USA dollari (ja 3467.00 euro).

18. septembril 2017 toimunud rünnaku jaoks, mis sisaldasArve olek” teemareal, Ameerikat, Euroopat, Indiat ja Kagu-Aasiat mõjutasid tugevalt, kuid need rünnakud tabasid ka Aafrikat, Austraaliat ja paljusid saari.

Andmepüügi- ja Trooja eksperdid Comodo Threat Intelligence Labist (osa Comodo Threat Research Labsist) tuvastasid ja analüüsisid enam kui 110,000 2017 andmepüügimeili juhtumit Comodo kaitstud lõpp-punktides vaid selle XNUMX. aasta septembri kampaania esimese kolme päeva jooksul.

Manuseid loeti Comodo kaitstud lõpp-punktides kui "tundmatuid faile", need pandi kinni ja keelati sisenemine, kuni neid analüüsiti Comodo tehnoloogia ja antud juhul labori poolt. inimeksperdid.

Labori analüüs saadetud meilide kohtaSõnum KM_C224e-ltAndmepüügikampaania paljastas need rünnakuandmed: 19,886 erineva riigikoodi tippdomeenilt kasutati 139 XNUMX erinevat IP-aadressi.

"Arve olek” rünnak kasutas 12,367 142 erinevat IP-aadressi 255 riigikoodi domeenilt. Internet Assigned Numbers Authority (IANA) haldab kokku XNUMX tipptasemel riigikoodi domeeni, mis tähendab, et mõlemad uued rünnakud on suunatud üle poolte maakera rahvusriikidele.

"Seda tüüpi rünnakud kasutavad nii serverite kui ka üksikisikute arvutite robotvõrke ja uusi andmepüügitehnikaid, mis kasutavad pahaaimamatute kontoritöötajate ja juhtide sotsiaalset manipuleerimist. See võimaldab väga väikesel häkkerite meeskonnal tungida tuhandetesse organisatsioonidesse ja ületada tehisintellektist ja masinõppest sõltuvaid lõpp-punkti kaitse tööriistad, isegi need, kes juhivad Gartneri hiljutist Magic Quadrant'i. ütles Fatih Orhan, Comodo Threat Intelligence Labi ja Comodo juht Ohuuuringute laborid (CTRL). „Kuna uus lunavara ilmub tundmatu failina, on selle blokeerimiseks või piiramiseks lõpp-punktis või võrgupiiril vaja 100% vaikekeeldu; see nõuab ka inimsilmi ja analüüsi, et lõpuks kindlaks teha, millega on tegu – antud juhul uue lunavaraga.

Kas soovite rünnakuandmetesse sügavamalt sukelduda? Kontrollige uut Comodo Threat Intelligence Labi "ERIRAPORT: SEPTEMBER 2017 – LUNAVARA ANDMEKÜÜKID MEELDIB TÖÖTAJAID, BEAT MASINÕPPIMISE TÖÖRIISTAD (areneva IKARUSe lagunenud ja lukustatud lunavarasarja III osa).” Eriaruanne on üks paljudest, mis on kaasas labori värskenduste tasuta tellimusega aadressil https://comodo.com/lab. See annab põhjaliku ülevaate 18.–21. septembril 2017 toimunud rünnakute laine kohta koos põhjalikuma analüüsi ja lisadega, mis sisaldavad rohkem üksikasju rünnakutes kasutatud allikate ja masinate kohta. Teie laborivärskenduste tellimus sisaldab ka sarja „Eriaruanne: IKARUSdilapidated Locky Ransomware” I ja II osa ning pakub teile ka labori „Weekly Update” ja „Special Update” videod. Telli täna kell comodo.com/lab.

ALUSTA TASUTA KATSET HANKIGE TASUTA OMA INSTANT TURVAKARTI

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- MEIST

- Kontod

- tegelikult

- aadressid

- Aafrika

- Materjal: BPA ja flataatide vaba plastik

- ameerika

- Ameerikas

- vahel

- analüüs

- ja

- ilmuma

- lähenemisviisid

- Aasia

- aasia

- määratud

- rünnak

- Reageerib

- AUGUST

- Austraalia

- asutus

- autorid

- on

- alla

- Bitcoin

- Bitcoins

- Blokeerima

- Blogi

- bot

- botnettid

- Ehitus

- äri

- Kutsub

- Kampaania

- Kampaaniad

- hoolikalt

- juhul

- juhtudel

- keskus

- muutuv

- kontrollima

- kood

- COM

- Tulema

- tavaliselt

- ettevõte

- arvutid

- seotud

- Piiramine

- koordineerima

- riikides

- riik

- katmine

- loodud

- Küberturvalisus

- Ohtlik

- andmed

- Päeva

- sügavam

- kindlasti

- Nõudlus

- kavandatud

- detail

- detailid

- tuvastatud

- Määrama

- arenev

- seadmed

- erinev

- avastasin

- avastus

- jagatud

- dokument

- dokumendid

- dollarit

- Domeenid

- Ära

- Ajalugu

- Varajane

- maa

- tõhusalt

- kirju

- Töötaja

- töötajad

- võimaldab

- krüpteeritud

- Lõpp-punkt

- tegelema

- Inseneriteadus

- kanne

- Eeter (ETH)

- Euroopa

- Euroopa

- eurot

- Isegi

- sündmus

- areneb

- Eksklusiivne

- täitma

- ootama

- ekspertide

- laiendamine

- väljavõte

- silmad

- tuttav

- Lisaks

- fail

- Faile

- rahastama

- esimene

- Järgneb

- tasuta

- Alates

- tulevik

- Üldine

- saama

- gif

- Globaalne

- globaalsed turud

- tervitus

- häkkerid

- Pool

- juhataja

- tugevalt

- siin

- Tulemus

- Kuidas

- aga

- HTTPS

- inim-

- pilt

- mõjutatud

- in

- sügavuti minev

- sisaldama

- lisatud

- hõlmab

- Kaasa arvatud

- India

- tööstus

- tööstuse juht

- kiire

- Intelligentsus

- Internet

- seotud

- IP

- IP-aadressid

- Saared

- IT

- labor

- Labs

- suurem

- Hilja

- hiljemalt

- juht

- juhtivate

- õppimine

- Tase

- joon

- kohalik

- Vaata

- näeb välja

- välimus

- masin

- masinõpe

- masinad

- maagiline

- malware

- Juhid

- palju

- kaart

- turud

- max laiuse

- tähendus

- meetodid

- Mehhiko

- mudel

- mudelid

- rohkem

- kõige

- Populaarseim

- rahvas

- Lähedal

- võrk

- Uus

- Uusim

- põhja-

- number

- numbrid

- Office

- ONE

- organisatsioonid

- originaal

- Muu

- teised

- väljaspool

- enda

- omanikud

- osa

- osad

- minevik

- Muster

- arvutid

- Phishing

- õngevõtmiskatset

- andmepüügirünnakud

- andmepüügikampaania

- PHP

- Platon

- Platoni andmete intelligentsus

- PlatoData

- võrra

- populaarne

- Postitusi

- tava

- esitatud

- kaitse

- annab

- panema

- valik

- Lunaraha

- ransomware

- Lunavara rünnakud

- jõudma

- Lugenud

- hiljuti

- tunnustamine

- aru

- taotleda

- Vajab

- teadustöö

- vastavalt

- Revealed

- SA

- Ütlesin

- skaneerida

- tulemuskaart

- Ekraan

- turvalisus

- saatmine

- vanem

- September

- Seeria

- peaks

- Näitused

- sarnane

- väike

- väiksem

- So

- sotsiaalmeedia

- Sotsiaaltehnoloogia

- allikas

- Allikad

- Lõuna

- Kagu-Aasias

- eriline

- standard

- alustatud

- Ühendriigid

- olek

- teema

- tellima

- tellimine

- suvi

- võtab

- suunatud

- meeskond

- tehnikat

- Tehnoloogia

- .

- Allikas

- oma

- ennast

- tuhandeid

- oht

- ohtude luure

- kolm

- Läbi

- aeg

- et

- täna

- töövahendid

- ülemine

- tipptasemel

- Summa

- Trojan

- liigid

- lõpuks

- Uudised

- us

- USA dollarit

- kasutama

- Kasutajad

- tavaliselt

- ära kasutama

- kasutatud

- kasutab ära

- väärtus

- müüja

- müüjad

- kontrollima

- kaudu

- Ohver

- ohvreid

- Videod

- Vietnam

- vaade

- Wave

- hästi tuntud

- M

- Mis on

- mis

- jooksul

- töötajate

- töö

- Sinu

- sephyrnet