Vaatamata aeglasele edenemisele soovib NetSecOpen – võrguturbeettevõtete ja riistvara testimisorganisatsioonide rühm – kehtestada oma testimis- ja võrdlusstandardid käesoleva aasta lõpuks.

Rühm avaldas mais oma järgmise põlvkonna tulemüüritehnoloogia võrguturbe testimise standardi uusima versiooni, et koguda tagasisidet, kui rühm liigub lõpliku versiooni poole. Lõpptulemus on konsensusmeetod võrguturbeseadmete testimiseks ja võrdlemiseks, mis võimaldab võrrelda erinevate tarnijate seadmeid isegi siis, kui neid hindavad erinevad kolmandad osapooled, ütleb NetSecOpeni tegevdirektor Brian Monkman.

"See, mille kallal me siin töötame, on midagi, mida pole kunagi tehtud – standardsete testinõuete kehtestamine, mida saab täita mitu laborit, kasutades erinevaid katsetööriistu ja saada võrreldavaid tulemusi," ütleb ta. „See on midagi analoogilist sellega, kui miilidel galloni kohta … olid erinevad lähenemisviisid ja … nad katsetasid asju erinevalt ja seetõttu sundisid nad standardi looma. See on see, mida me siin teeme."

2017. aastal loodud NetSecOpeni eesmärk on leevendada pingeid tootetootjate ja katselaborite vahel, mis on aeg-ajalt vihaseks muutunud. Liikmete hulka kuuluvad suured võrguturbe ettevõtted, sealhulgas Cisco Systems, Fortinet, Palo Alto Networks ja WatchGuard, aga ka testimisseadmete tootjad, nagu Spirent ja Ixia, ning hindajad, nagu Euroopa täiustatud võrgukatsekeskus (EANTC) ja ülikool. New Hampshire'i koostalitlusvõime laborist (UNH-IOL).

Kuigi uusim standardidokument avaldatakse Internet Engineering Task Force (IETF) protsessi osana, ei ole lõplikud juhised Interneti-standard, mida seadmete tootjad peavad järgima, vaid ühine lähenemisviis testimismetoodikale ja konfiguratsioonidele, mis parandavad reprodutseeritavust ja konfiguratsiooni. saadud testide läbipaistvus.

Tulemüüride praegused testimisstandardid, mille on avaldanud IETF (RFC3511) on 20 aastat vanad ja tehnoloogia on dramaatiliselt muutunud, teatas NetSecOpen oma mustandis (RFC9411).

"Turvafunktsioonide juurutused on arenenud ja mitmekesistunud sissetungimise tuvastamiseks ja ennetamiseks, ohuhalduseks, krüptitud liikluse analüüsiks ja muuks," seisis eelnõus. "Kasvava tähtsusega tööstusharus on võrguturbe funktsioonide õiglase ja mõistliku võrdlemise võimaldamiseks üha enam vaja hästi määratletud ja reprodutseeritavaid võtmenäitajaid (KPI).

Reaalse maailma testjuhtumid

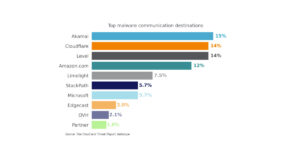

NetSecOpeni testide eesmärk on kasutada reaalmaailma andmeid, et võrrelda uusimaid võrguturbeseadmeid reaalsete võrgukoormuste ja turvaohtudega. Näiteks ründeliikluse testikomplekt koondab levinud haavatavused, mida ründajad on viimasel kümnendil kasutanud.

NetSecOpeni mustand soovitab spetsiifilisi testarhitektuure, IPv4 ja IPv6 vahelise liikluse segusid ning lubatud turvafunktsioone. Testimise muud aspektid hõlmavad aga nõutavaid elemente, nagu emuleeritud brauserite võimalused, ründeliiklus, mis sihib teadaolevate ärakasutatavate haavatavuste kindlat alamhulka, ja mitmesuguste läbilaskevõimete testid, nagu rakenduse liiklus, HTTPS-i päringud ja kiire UDP. Interneti-ühenduse (QUIC) protokolli taotlused.

Võrguturbefirma Palo Alto Network, NetSecOpeni asutajaliige, teeb aktiivselt koostööd NetSecOpeniga, et "luua teste ja osaleda aktiivselt meie tulemüüride testimises nende testide abil," ütleb Palo Alto Networksi tootesarja haldamise direktor Samaresh Nair.

"Testimisprotsess on … standarditud akrediteeritud katsemajadega, " ütleb ta. "Kliendid saavad seda kasutada erinevate toodete hindamiseks, mille standardsed tulemused on sarnaselt testitud."

Turvaaukude testikomplekte värskendatakse, kuna küberturvalisuse ja infrastruktuuri turbeagentuur (CISA) näitas, et väiksemaid, mittekriitilisi turvaauke saab koondada tõhusateks rünnakuteks. Organisatsioonid olid varem paljud neist haavatavustest väiksema ohuna kõrvale heitnud, kuid CISA kogutud rünnakuahela andmed näitavad, et ründajad kohanduvad.

"Seal on kindlasti teatud CVE-de klass, mida me oleksime minevikus ignoreerinud, ja peame neile tähelepanu pöörama lihtsalt seetõttu, et haavatavused on kokku löödud," ütleb Monkman. "See on meie suurim väljakutse, sest CISA KEV haavatavuste nimekiri võib kasvada."

Pilve üles Järgmine

Lisaks uutele haavatavuste kombinatsioonidele – näiteks keskendumine sellistele ohtudele nagu need, mis praegu on suunatud haridus- ja tervishoiusektorile – soovib NetSecOpen hõlmata ründajate kasutatavate käsu- ja juhtimiskanalite tuvastamist ning ennetusviise. infektsioon ja külgmine liikumine.

Pilvekeskkondade (nt hajutatud pilvetulemüüride ja veebirakenduste tulemüüride) turvalisuse testimine on samuti tulevikuplaanis, ütleb UNH-IOLi tehniline juht Chris Brown. liitus NetSecOpeniga 2019. aastal.

"Pilv ei muudaks NetSecOPENi missiooni täpselt määratletud, avatud ja läbipaistvate standardite jaoks, vaid pigem laiendaks praegu testitavaid tooteid," ütleb Brown. "Lähendavas tulevikus on võrgu perimeetri kaitse endiselt vajalik, hoolimata pilvandmetöötluse paljudest eelistest."

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- EVM Finance. Detsentraliseeritud rahanduse ühtne liides. Juurdepääs siia.

- Quantum Media Group. IR/PR võimendatud. Juurdepääs siia.

- PlatoAiStream. Web3 andmete luure. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- :on

- :on

- :mitte

- $ UP

- 20

- 20 aastat

- 2017

- a

- saavutamine

- akrediteeritud

- aktiivselt

- kohandama

- lisamine

- kinni pidama

- edasijõudnud

- vastu

- agentuur

- eesmärk

- Eesmärgid

- võimaldab

- Ka

- an

- analüüs

- ja

- infrastruktuuri

- Seadmed

- taotlus

- lähenemine

- lähenemisviisid

- OLEME

- AS

- aspektid

- At

- rünnak

- Reageerib

- tähelepanu

- BE

- sest

- muutuma

- olnud

- on

- võrrelda

- võrdlusuuringud

- Kasu

- vahel

- suurim

- Brian

- Toob

- brauserid

- kuid

- by

- CAN

- võimeid

- keskus

- kett

- väljakutse

- muutma

- muutunud

- kanalid

- Chris

- CISA

- Cisco

- cisco süsteemid

- klass

- Cloud

- cloud computing

- ühine

- Ettevõtted

- võrreldav

- arvutustehnika

- Side

- üksmeel

- looma

- loomine

- Praegune

- Praegu

- Kliendid

- Küberturvalisus

- Küberturvalisuse ja infrastruktuuri turvalisuse amet

- andmed

- kümme aastat

- kaitse

- kindlasti

- Näidatud

- Vaatamata

- Detection

- seadmed

- erinev

- Juhataja

- jagatud

- mitmekesine

- dokument

- teeme

- tehtud

- eelnõu

- dramaatiliselt

- leevendada

- Käsitöö

- Tõhus

- elemendid

- võimaldama

- lubatud

- krüpteeritud

- lõpp

- Inseneriteadus

- keskkondades

- seadmed

- Eeter (ETH)

- Euroopa

- hindama

- hinnatud

- Isegi

- lõpuks

- arenenud

- näide

- täidetud

- täidesaatev

- Tegevdirektor

- Laiendama

- õiglane

- FUNKTSIOONID

- tagasiside

- lõplik

- tulemüüri

- tulemüürid

- Firma

- ettevõtetele

- keskendumine

- eest

- Sundida

- lähemas

- Fortinet

- asutamine

- funktsioon

- funktsioonid

- tulevik

- koguma

- saamine

- läheb

- Grupp

- Kasvama

- Kasvavad

- suunised

- olnud

- Hampshire

- riistvara

- Olema

- he

- tervishoid

- siin

- maja

- aga

- HTTPS

- if

- tähtsus

- parandama

- in

- sisaldama

- Kaasa arvatud

- üha rohkem

- näitajad

- tööstus

- infektsioon

- Infrastruktuur

- Internet

- Koostalitlusvõime

- sisse

- sissetungimise avastamise

- IT

- ITS

- jpg

- Võti

- Laps

- teatud

- labor

- Labs

- suur

- pärast

- hiljemalt

- vähem

- joon

- nimekiri

- saadetised

- otsin

- Tegijad

- juhtimine

- juht

- palju

- mai..

- liige

- liikmed

- meetod

- Metoodika

- võib

- missioon

- segud

- rohkem

- liikumine

- käike

- mitmekordne

- peab

- vajalik

- Vajadus

- vaja

- võrk

- Network Security

- võrgustike loomine

- võrgustikud

- mitte kunagi

- Uus

- järgmise põlvkonna

- of

- Vana

- on

- avatud

- organisatsioonid

- Muu

- meie

- välja

- Palo Alto

- osa

- osalevad

- isikutele

- minevik

- Maksma

- jõudlus

- etendused

- PIT

- Koht

- Platon

- Platoni andmete intelligentsus

- PlatoData

- ennetada

- Ennetamine

- varem

- Peamine

- protsess

- Toode

- Toodet

- Edu

- protokoll

- avaldatud

- Kiire

- pigem

- RE

- päris maailm

- realistlik

- tõesti

- mõistlik

- soovitab

- Taotlusi

- nõutav

- Nõuded

- kaasa

- tulemuseks

- Tulemused

- s

- ütleb

- Sektorid

- turvalisus

- Turvaohud

- komplekt

- Komplektid

- kehtestamine

- näitama

- Samamoodi

- lihtsalt

- aeglane

- väiksem

- So

- midagi

- konkreetse

- standard

- standardite

- väljendatud

- Veel

- selline

- süsteemid

- sihtmärk

- eesmärgid

- Ülesanne

- töögrupi

- Tehniline

- Tehnoloogia

- test

- katsetatud

- Testimine

- testid

- et

- .

- Tulevik

- Seal.

- nad

- asjad

- Kolmas

- kolmandad isikud

- see

- Sel aastal

- need

- oht

- ähvardused

- läbilaskevõime

- aeg

- et

- kokku

- töövahendid

- suunas

- liiklus

- läbipaistvus

- läbipaistev

- Ülikool

- ajakohastatud

- kasutama

- Kasutatud

- kasutamine

- sort

- eri

- müüjad

- versioon

- Haavatavused

- haavatavus

- kuidas

- we

- web

- Veebirakendus

- Hästi

- hästi määratletud

- M

- millal

- mis

- will

- koos

- töö

- oleks

- aasta

- aastat

- sephyrnet