IoT-seadmed on oma eelistest hoolimata väga vastuvõtlikud pahavarale. Nende piiratud suurus ja arvutusvõimsus muudavad need lihtsaks sihtmärgiks. Nende seadmete kaitsmine rünnakute eest on ettevõtete turvameeskondade jaoks igapäevane väljakutse.

Vaatame sügavamalt, miks IoT pahavara nii muret valmistab, ja uurime võimalusi asjade Interneti-seadmete kaitsmiseks pahavara rünnakute eest.

Miks IoT-seadmed on pahavara suhtes vastuvõtlikud?

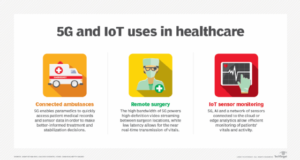

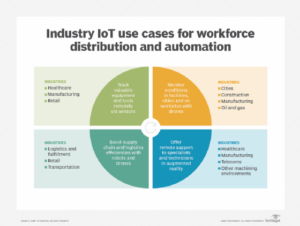

IoT-seade liigitatakse mis tahes mittestandardseks arvutiseadmeks. Need võivad olla tarbekaubad, sealhulgas nutitelerid ja kantavad seadmed, või tööstuslikud, nagu juhtimissüsteemid, valvekaamerad, varade jälgijad või meditsiiniseadmete. Olenemata nende fookusest on IoT-seadmed muutnud maailma toimimist ja elu.

Olemas on tuhandeid erinevat tüüpi asjade Interneti-seadmeid, kuid neil kõigil on ühine võimalus võrguga ühenduse loomiseks. Ühenduvus võimaldab neid seadmeid kaugjuhtida ning nende andmetele juurde pääseda ja neid koguda.

Vaatamata nende paljudele eelistele muudavad nende genereeritud, kogutavad ja jagatavad andmed ning toimingud IoT-seadmed pahatahtlike häkkerite jaoks äärmiselt atraktiivseks. Asjaolu, et nad on võrguga ühendatud, jätab nad avatuks kaugrünnakutele ja nende vormitegurid tähendavad, et neil puudub vajalik sisseehitatud turvalisus, et kaitsta end ohtude ja ärakasutamise eest.

IoT nõrkused ja haavatavused

Bitdefenderi 2023. aasta IoT turvamaastiku aruande kohaselt on Ameerika Ühendriikide kodudes keskmiselt 46 internetti ühendatud seadet ja iga 24 tunni järel toimub nende seadmete vastu keskmiselt kaheksa rünnakut. Ja see on ainult tavatarbijatele mõeldud IoT-seadmed.

Nozomi Networksi jaotatud IoT meepotid nägid 2023. aasta augustis iga päev sadu kuni tuhandeid unikaalseid ründaja IP-aadresse.

IoT rünnete eesmärk on saavutada kontroll seadme üle, varastada või kustutada tundlikke andmeid või värvata need bot. Edukad ründed – eriti kui need on suunatud kriitilist infrastruktuuri või meditsiinisüsteeme kasutavate ühendatud seadmete vastu – võivad põhjustada tõsiseid füüsilisi tagajärgi.

Järgmised julgeolekuküsimused muuta IoT-seadmed pahavara suhtes vastuvõtlikuks:

- Seadme piirangud. Enamik asjade Interneti-seadmeid on disainitud minimaalse riist- ja tarkvaravõimalusega, mis on nende ülesannete täitmiseks piisav. See jätab vähe võimalusi terviklike turvamehhanismide või andmekaitse jaoks, muutes need rünnakute suhtes haavatavamaks.

- Kõvakodeeritud ja vaikeparoolid. Kõvakodeeritud ja vaikeparoolid annavad jõhkra jõu taktikat kasutavatele ründajatele suure võimaluse seadme autentimist murda. Näiteks HEH botnet nakatab seadmeid, kasutades kõvakodeeritud mandaate ja jõhkraid paroole.

- Krüptimise puudumine. Lihttekstina salvestatud või edastatud andmed on pealtkuulamise, korruptsiooni ja kaaperdamise suhtes haavatavad. Näiteks asjade Interneti-seadmest saadetud olulist telemeetria teavet saab vigaste tulemuste saamiseks manipuleerida.

- Haavatavad komponendid. Tavaliste riistvarakomponentide kasutamine tähendab kõiki, kes tunnevad elektroonilisi trükkplaate ja sideprotokolle, nt Universaalne asünkroonne vastuvõtja/saatja ja Inter-Integrated Circuit, saab seadme lahti võtta ja otsida riistvara haavatavusi.

- Seadmete mitmekesisus. Võrreldes lauaarvutite, sülearvutite ja mobiiltelefonidega erinevad asjade Interneti-seadmed oluliselt vormiteguri ja operatsioonisüsteemi poolest. Sama kehtib ka Interneti-seadmete kasutatavate võrgutehnoloogiate ja protokollide kohta. See mitmekesisus nõuab standardse kaitsetaseme tagamiseks keerukamaid turvameetmeid ja kontrolle.

- Auditivõime puudumine. Ründajad kompromiteerivad ja kasutavad asjade Interneti-seadmeid, kartmata, et nende tegevus salvestatakse või tuvastatakse. Nakatunud seadmete jõudlus või teenus ei pruugi märgatavalt halveneda.

- Kehvad värskendusmehhanismid. Paljudel seadmetel puudub võimalus püsivara või tarkvara turvaliselt värskendada. See puudujääk nõuab ettevõtetelt märkimisväärseid ressursse, et hoida asjade Interneti-seadmeid uute haavatavuste eest kaitstuna, jättes paljud seadmed avatuks. Lisaks on asjade Interneti-seadmetel tavaliselt pikk juurutusaeg, mistõttu on nende kaitsmine uute ründemudelite eest üha raskem.

- Turvateadlikkuse puudumine. Organisatsioonid juurutavad sageli asjade Interneti-seadmeid, mõistmata täielikult nende nõrkusi ja nende mõju üldisele võrguturvalisusele. Samuti puuduvad enamikul tarbijatel teadmised vaikeparoolide ja -seadete muutmiseks enne uue seadme Internetti ühendamist, muutes vidina ründajatele lihtsaks sihtmärgiks.

IoT pahavara ja rünnakud

IoT-seadmed võivad olla seotud paljude küberturvalisuse rikkumistega ja pahavaraga nakatumisega ning nende tagajärjed võivad olla kohesed, kaskaadsed ja põhjustada suuri häireid. Rünnakute hulka kuuluvad robotvõrgud, lunavara, hävitamisvara ja petturlikud seadmed.

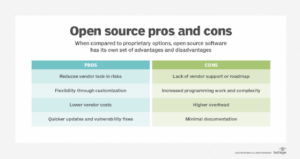

- IoT robotvõrgud. Botneti pahavara on sageli avatud lähtekoodiga ja maa-alustes foorumites vabalt saadaval. See on loodud võimalikult paljude seadmete nakatamiseks ja juhtimiseks, blokeerides samal ajal muu botneti pahavara seadme üle kontrolli haaramast. Oma kehva turvalisuse tõttu võimaldavad IoT-seadmed ohus osalejatel neid robotitena värvata ja luua tohutuid robotvõrke, et käivitada laastavad DDoS-i rünnakud. 2023. aasta Nokia Threat Intelligence Reporti kohaselt toodavad IoT robotvõrgud tänapäeval enam kui 40% kogu DDoS-liiklusest, mis on viis korda rohkem kui viimase aasta jooksul. Esimene suurem IoT botneti rünnak toimus 2016. aastal Mirai botneti rünnak. Nakatunud oli üle 600,000 XNUMX asjade Interneti-seadme, sealhulgas CCTV kaamerad ja majapidamises kasutatavad ruuterid. Mitmed suuremad veebisaidid olid tundideks võrguühenduseta. IoT robotvõrgud võivad käivitada muid rünnakuid, sealhulgas jõhkra jõu rünnakuid, andmepüügirünnakuid ja rämpspostikampaaniaid.

- Lunavara. Kuigi paljud asjade Interneti-seadmed ei salvesta väärtuslikke andmeid kohapeal, võivad need siiski lunavararünnaku ohvriks langeda. IoT lunavara lukustab seadme funktsionaalsuse, külmutades nutiseadmed ja sulgedes äritegevuse või kriitilise infrastruktuuri. Näiteks FLocker ja El Gato lunavara sihivad mobiiltelefone, tahvelarvuteid ja nutitelereid ning ründajad nõuavad enne nakatunud seadmete avamist tasu. Kuigi nakatunud asjade Interneti-seadmeid võib olla võimalik lihtsalt lähtestada, annab see sadade või tuhandete seadmete puhul enne suurema olukorra ilmnemist ründajale palju mõjuvõimu. Lunavararünnak õigel ajal või kohas annab ohvrile vähe või üldse mitte muud võimalust kui lunaraha maksta.

- Hävitusnõud. See on väljamõeldud termin, kuid see kajastab selle IoT pahavara eesmärki. Destructionware on rünnak, mille eesmärk on kahjustada infrastruktuuri poliitilistel, ideoloogilistel või lihtsalt pahatahtlikel eesmärkidel. Näide: 2015. aasta rünnak Ukraina elektrivõrgu vastu. Keeruline ja hästi planeeritud rünnak võttis maha terve elektrivõrgu; kulus kuid, enne kui tegevus täielikult taastati. Osa rünnakust hõlmas püsivara ülekirjutamist kriitilistes jada-Ethernet-muundurites, mis ei võimaldanud ehtsatel operaatoritel kaugjuhtimispulte väljastada. Nakatunud seadmed tuli asendada uutega. Sarnane rünnak toimus 2022. aastal.

- Kurjad seadmed. Selle asemel, et püüda asjade Interneti-seadmeid oma kontrolli alla võtta, ühendavad paljud küberkurjategijad lihtsalt petturliku seadme asjade Interneti võrku, kui see pole täielikult kaitstud. See loob pääsupunkti, millest ründaja saab võrku edasi liikuda.

Kuidas tuvastada IoT pahavara rünnakuid

IoT-seadmed on nüüd peaaegu kõigi suuremate tööstusharude olulised komponendid. Turvameeskonnad peavad mõistma nende juurutamise ja kasutamisega seotud keerulisi riskitegureid. IoT pahavara tuvastamise tehnikad on aga veel pooleli. Näiteks ei ole standardsed pardal olevad dünaamilised ja staatilised analüüsimeetodid IoT-seadmete erineva arhitektuuri ja ressursipiirangute tõttu võimalikud.

Parim viis asjade Interneti pahavara tuvastamiseks on keskne jälgimissüsteem, mis jälgib seadme tegevusi, nagu võrguliiklus, ressursitarbimine ja kasutajate suhtlus, ning kasutab seejärel AI-d käitumisprofiilide loomiseks. Need profiilid võivad aidata tuvastada küberrünnakutest või pahatahtliku tarkvara modifikatsioonidest tulenevaid kõrvalekaldeid, olenemata seadme tüübist. Konfidentsiaalseid andmeid genereerivad või töötlevad seadmed peaksid kasutama a detsentraliseeritud liitõppe mudel et tagada andmete privaatsus mudelite väljaõppe ajal.

Tulevased asjade Interneti tuvastamise meetodid võivad hõlmata elektromagnetilise signaali analüüsi. Näiteks IRISA-s töötavad turvateadlased, tuvastatud Raspberry Pi seadmes töötav pahavara 98% täpsusega, analüüsides elektromagnetilist aktiivsust. Selle tehnika suur eelis on see, et ükski pahavara ei saa seda tuvastada, blokeerida ega sellest kõrvale hiilida.

Kuidas vältida IoT pahavara

Kuni pole olemas elujõulist ja tõhusat meetodit pahavara kiireks tuvastamiseks ja blokeerimiseks, on parim viis tagada seadmete täielik kaitse enne juurutamist ja selle ajal.

Tehke järgmised toimingud.

- Lubage tugev volitus. Muutke alati vaikeparoole. Võimaluse korral kasutage mitmefaktorilist autentimist.

- Kasutage alati sisse lülitatud krüptimist. Krüpteerige kogu aeg kõik andmed ja võrgu sidekanalid.

- Keelake mittevajalikud funktsioonid. Kui teatud funktsioone ei kasutata (nt Bluetooth, kui seade suhtleb Wi-Fi kaudu), keelake need rünnakupinna vähendamiseks.

- Rakendage plaastreid ja värskendusi. Nagu kõigi muude võrguvarade puhul, hoidke kõik asjade Interneti rakendused ja seadmed, eriti püsivara, ajakohasena. See võib olla problemaatiline vanemate seadmete puhul, mida ei saa parandada. Kui uuendamine pole võimalik, asetage seadmed eraldi võrku, et need ei seaks ohtu teisi seadmeid. Gateway seadmed võib aidata kaitsta seda tüüpi seadmeid avastamise ja rünnakute eest.

- Turvalised API-d. API-d on asjade Interneti ökosüsteemi oluline osa. Need pakuvad liidest seadmete ja taustsüsteemide vahel. Selle tulemusena testige stressitesti kõiki IoT-seadmete kasutatavaid API-sid ja kontrollige neid, et tagada nende kaudu suhelda ainult volitatud seadmed.

- Säilitage põhjalik varade inventuur. Lisage iga IoT-seade varude haldamise tööriista. Salvestage ID, asukoht, hooldusajalugu ja muud olulised mõõdikud. See parandab IoT ökosüsteemi nähtavust, aitab turvameeskondadel tuvastada võrguga ühenduses olevaid petturlikke seadmeid ja märgistada ebatavalisi liiklusmustreid, mis võivad viidata käimasolevale rünnakule. Võrgutuvastustööriistad võivad samuti aidata meeskondadel hoida kursis suurte ja kiiresti laienevate asjade Interneti-võrkudega.

- Rakendage tugevat võrguturvet. Eraldage kõik võrgud, millega IoT-seadmed ühenduvad, ja juurutage spetsiaalsed perimeetrikaitsed.

- Jälgige asjade Interneti taustarakendusi. Määrake hoiatused ebatavalise tegevuse eest ja otsige regulaarselt turvaauke.

- Olge turvalisusega ennetav. Uute ründemeetodite või pahavara avastamisel rakendage leevendusi. Olge kursis asjade interneti ohumaastiku arengutega. Pane paika hästi läbi harjutatud plaan, et tuvastada ja reageerida lunavarale ja DDoS rünnakud.

- Kehtestage kodus töötamise põhimõtted. Kuna üha rohkem inimesi ühendab tarbijatele mõeldud asjade Interneti-seadmeid oma koduvõrkudega, peavad kodus töötavad töötajad rangelt järgima eeskirju, mis reguleerivad juurdepääsu ettevõtte võrkudele ja ressurssidele. Nutika kodu seadmetel võib olla ka nõrk turvalisus, riski avamine et ründaja võib luua ettevõtte võrku sisenemispunkti. Teavitage töötajaid turvariskidest, mida nende nutiseadmed tekitavad ja kuidas tagada nende kaitse rünnakute eest.

- Pane paika vearahaprogramm. Pakkuge preemiaid eetilistele häkkeritele, kes avastavad edukalt asjade Interneti ökosüsteemi riist- või tarkvara haavatavuse või vea ja annavad sellest teada.

IoT rünnakute tulevik

Kõigi organisatsioonide prioriteet on IoT pahavara haavatavuste leevendamise plaani koostamine ja asjade Interneti rünnakute vastu võitlemise viiside kindlaksmääramine. IoT rünnakute sagedus ainult kasvab, kuna maailm hakkab üha enam sõltuma nutikatest tehnoloogiatest.

IoT ökosüsteemid on loomulikult keerulised ja suure rünnakupinnaga; pahatahtlikud häkkerid peavad asjade Interneti-seadmeid õigustatult madalaks rippuvateks viljadeks. Ülemaailmselt tunnustatud asjade Interneti turbestandardite puudumine muudab asjade Interneti-seadmete turvalisuse hoidmise palju keerulisemaks. Algatused, näiteks need, mis pärinevad NIST, ENISA, Euroopa telekommunikatsioonistandardite instituut ja ioXt Alliance, parandab oluliselt tulevaste asjade Interneti-seadmete sisseehitatud turvalisust. ELi kübervastupidavuse seaduse eesmärk on vahepeal tagada tootjad parandavad turvalisust oma digiseadmetest.

Michael Cobb, CISSP-ISSAP, on tunnustatud turbeautor, kellel on IT-valdkonnas rohkem kui 20-aastane kogemus.

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- PlatoTervis. Biotehnoloogia ja kliiniliste uuringute luureandmed. Juurdepääs siia.

- Allikas: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :on

- :mitte

- : kus

- $ UP

- 000

- 01

- 1

- 20

- 20 aastat

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- võime

- Võimalik

- aktsepteeritud

- juurdepääs

- pääses

- Vastavalt

- täpsus

- tegu

- tegevus

- tegevus

- osalejad

- lisamine

- aadressid

- ADEelis

- vastu

- AI

- eesmärk

- Eesmärgid

- teated

- Materjal: BPA ja flataatide vaba plastik

- Ka

- alati

- vahel

- an

- analüüs

- analüüsides

- ja

- mistahes

- keegi

- lahus

- API-liidesed

- rakendused

- lähenemine

- OLEME

- AS

- eelis

- vara

- At

- rünnak

- Reageerib

- ahvatlev

- audit

- AUGUST

- Autentimine

- autor

- luba

- volitatud

- saadaval

- keskmine

- teadlik

- teadlikkus

- Back-end

- BE

- muutub

- enne

- on

- Kasu

- BEST

- vahel

- Suur

- Blokeerima

- blokeeritud

- blokeerimine

- Bluetooth

- bot

- botnettid

- eest

- heldekäelisus

- halastusprogramm

- rikkumisi

- Bug

- viga

- sisseehitatud

- äri

- äritegevus

- kuid

- by

- tuli

- Kaamerad

- Kampaaniad

- CAN

- ei saa

- võimeid

- Võimsus

- lööb

- juhul

- Põhjus

- CCTV

- kesk-

- kindel

- väljakutse

- raske

- võimalus

- muutma

- muutunud

- kanalid

- kontrollima

- koguma

- endale

- ühine

- edastama

- KOMMUNIKATSIOON

- Ettevõtted

- ettevõte

- keeruline

- komponendid

- terviklik

- kompromiss

- arvutustehnika

- arvutusvõimsus

- Murettekitav

- Võta meiega ühendust

- seotud

- ühendatud seadmeid

- ühendamine

- Side

- piiranguid

- tarbija

- Tarbekaubad

- Tarbijad

- tarbimine

- kontrollida

- kontrollitud

- kontrolli

- Korporatiivne

- Korruptsioon

- võiks

- Võidelda

- Krakkimine

- looma

- loob

- volikiri

- kriitiline

- Kriitiline infrastruktuur

- cyber

- Küberrünnakud

- küberkurjategijad

- Küberturvalisus

- iga päev

- andmed

- andmekaitse

- andmekaitse

- kuupäev

- DDoS

- pühendunud

- sügavam

- vaikimisi

- nõudlik

- juurutada

- kasutuselevõtu

- kasutuselevõtt

- kavandatud

- Vaatamata

- avastama

- tuvastatud

- Detection

- määrates kindlaks

- laastav

- arenguid

- seade

- seadmed

- erinev

- raske

- digitaalne

- avastama

- avastasin

- avastus

- häired

- jagatud

- mitu

- mitmekesisus

- teeme

- don

- alla

- kaks

- ajal

- dünaamiline

- lihtne

- ökosüsteemi

- ökosüsteemid

- Tõhus

- mõju

- el

- Elektrooniline

- töötajad

- tööle

- võimaldama

- võimaldab

- krüpteerimist

- tohutu

- tagama

- ettevõte

- ettevõtte turvalisus

- Kogu

- kanne

- oluline

- eetiline

- EU

- Euroopa

- Iga

- igapäevane

- uurima

- näide

- eksisteerima

- laiendades

- kogemus

- Ekspluateeri

- kasutamine

- avatud

- äärmiselt

- asjaolu

- faktor

- tegurid

- Langema

- hirm

- FUNKTSIOONID

- esimene

- lipud

- Keskenduma

- järgima

- Järel

- eest

- vorm

- Foorumid

- vabalt

- külmutamine

- Sagedus

- Alates

- täielikult

- funktsionaalsus

- edasi

- tulevik

- kasu

- tekitama

- ehtne

- Andma

- annab

- Ülemaailmselt

- suuresti

- võre

- häkkerid

- olnud

- käepide

- riistvara

- Olema

- aitama

- aitab

- kõrgelt

- ajalugu

- Avaleht

- Majad

- Lahtiolekuajad

- leibkond

- Kuidas

- Kuidas

- aga

- HTTPS

- sajad

- ICON

- ID

- identifitseerima

- if

- Vahetu

- mõju

- oluline

- parandama

- paranenud

- parandab

- in

- sisaldama

- Kaasa arvatud

- Suurendama

- üha rohkem

- näitama

- tööstus-

- tööstus

- Infektsioonid

- info

- Infrastruktuur

- algatused

- selle asemel

- Intelligentsus

- tahtlus

- interaktsioonid

- Interface

- Internet

- sisse

- inventar

- Inventory Management

- seotud

- asjade Interneti

- IoT-seade

- seadmed

- IP

- IP-aadressid

- pole

- probleem

- IT

- IT-tööstus

- jpg

- lihtsalt

- hoidma

- pidamine

- teadmised

- puudus

- maastik

- sülearvutid

- suur

- algatama

- viima

- õppimine

- jätmine

- Tase

- Finantsvõimendus

- piiratud

- vähe

- Elab

- kohapeal

- liising

- Lukud

- Pikk

- Vaata

- Partii

- peamine

- tegema

- TEEB

- Tegemine

- malware

- pahavara tuvastamine

- juhtimine

- manipuleeritav

- palju

- keskmine

- vahendid

- vahepeal

- meetmed

- mehhanismid

- meditsiini-

- meetod

- meetodid

- Meetrika

- võib

- minimaalne

- Leevendada

- mobiilne

- mobiiltelefonid

- mudelid

- Muudatused

- järelevalve

- kuu

- rohkem

- kõige

- palju

- mitme teguri autentimine

- peab

- vajalik

- võrk

- Network Security

- võrguliiklus

- võrgustikud

- Uus

- nst

- ei

- Nokia

- nüüd

- number

- of

- offline

- sageli

- vanem

- on

- Pardal

- ones

- ainult

- avatud

- avatud lähtekoodiga

- Operations

- ettevõtjad

- valik

- or

- organisatsioon

- organisatsioonid

- OS

- Muu

- üle

- üldine

- osa

- eriti

- paroolid

- minevik

- Paikade

- mustrid

- Maksma

- makse

- Inimesed

- täitma

- jõudlus

- Phishing

- andmepüügirünnakud

- telefonid

- füüsiline

- Pöördetelg

- Koht

- Lihttekst

- kava

- Platon

- Platoni andmete intelligentsus

- PlatoData

- rohke

- Punkt

- Poliitika

- poliitiline

- vaene

- võimalik

- võim

- Elektrivõrk

- vältida

- prioriteet

- privaatsus

- Proaktiivne

- Toodet

- profiilid

- Programm

- Edu

- kaitsma

- kaitstud

- kaitsta

- kaitse

- protokollid

- anda

- eesmärkidel

- panema

- kiiresti

- tagajärjed

- Lunaraha

- ransomware

- Ransomware rünnak

- kiiresti

- Vaarikas

- Raspberry Pi

- rekord

- dokumenteeritud

- värbama

- vähendama

- Sõltumata sellest

- regulaarselt

- kauge

- kaugelt

- Tuntud

- asendatakse

- aru

- Vajab

- Teadlased

- vastupidavust

- ressurss

- Vahendid

- taastatud

- kaasa

- Tulemused

- Hüved

- õige

- Oht

- riskitegurid

- riskide

- jooksmine

- s

- ohutu

- sama

- skaneerida

- Osa

- kindlustama

- kindlalt

- turvalisus

- Turvalisuse teadlikkus

- Turvameetmed

- turvalisuse uurijad

- turvariskid

- tundlik

- Saadetud

- eri

- teenus

- komplekt

- seaded

- mitu

- raske

- Jaga

- defitsiit

- peaks

- näitama

- Signaali

- märkimisväärne

- märgatavalt

- sarnane

- lihtsalt

- olukord

- SUURUS

- nutikas

- Tark kodu

- nutikas kodu seadmed

- So

- tarkvara

- keeruline

- allikas

- spam

- konkreetse

- standard

- standardite

- Ühendriigid

- jääma

- Sammud

- Veel

- salvestada

- ladustatud

- stress

- tugev

- edukas

- Edukalt

- selline

- piisav

- Pind

- järelevalve

- vastuvõtlik

- süsteem

- süsteemid

- T

- taktika

- Võtma

- võtmine

- sihtmärk

- eesmärgid

- ülesanded

- meeskonnad

- tehnika

- tehnikat

- Tehnoloogiad

- telekommunikatsioon

- termin

- test

- kui

- et

- .

- Tulevik

- maailm

- oma

- Neile

- ennast

- SIIS

- Seal.

- Need

- nad

- see

- need

- tuhandeid

- oht

- ohus osalejad

- ohtude luure

- ähvardused

- Läbi

- aeg

- korda

- et

- täna

- võttis

- tööriist

- töövahendid

- ülemine

- jälgimisseadmed

- liiklus

- koolitatud

- tõsi

- üritab

- tüüp

- liigid

- Ukraina

- mõistma

- mõistmine

- ainulaadne

- Ühendatud

- Ühendriigid

- avamine

- ebatavaline

- Värskendused

- Uudised

- kasutama

- Kasutatud

- Kasutajad

- kasutusalad

- kasutamine

- tavaliselt

- väärtuslik

- väga

- kaudu

- elujõuline

- Ohver

- vaade

- praktiliselt

- nähtavus

- Haavatavused

- haavatavus

- Haavatav

- oli

- Tee..

- kuidas

- kantavad

- veebilehed

- Hästi

- olid

- millal

- mis

- kuigi

- WHO

- miks

- Wifi

- will

- koos

- jooksul

- ilma

- tunnistajaks

- Töö

- kodus töötama

- töö

- töötab

- maailm

- aasta

- aastat

- Sinu

- sephyrnet