¿Recuerdas cuando un par de hackers éticos se hicieron cargo de forma remota de un Jeep Cherokee mientras lo conducían por una carretera cerca del centro de St. Louis en 2015? La historia de fondo es que esos "piratas informáticos", los investigadores de seguridad Charlie Miller y Chris Valasek, se acercaron a los fabricantes de vehículos varios años antes de su hazaña de alto perfil, advirtiendo sobre los riesgos que las vulnerabilidades de seguridad representaban para los automóviles. Sin embargo, los fabricantes en ese momento no consideraban que los automóviles fueran objetivos de ciberataques.

Con la cantidad de contenido de hardware y software que permite una mayor automatización, los vehículos en realidad tienen muchos puntos potenciales de vulnerabilidad de seguridad, al igual que muchos de nuestros otros dispositivos IoT conectados e inteligentes. Echemos un vistazo a las áreas automotrices clave que deben protegerse, por qué es importante tener en cuenta la seguridad desde el principio del ciclo de diseño y cómo puede proteger el automóvil completo de parachoques a parachoques.

ECU: irresistibles para los piratas informáticos

Podemos comenzar nuestra discusión con las unidades de control electrónico (ECU), los sistemas integrados en la electrónica automotriz que controlan los sistemas o subsistemas eléctricos en los vehículos. No es raro que los vehículos modernos tengan más de 100 ECU que ejecutan funciones tan variadas como inyección de combustible, control de temperatura, frenado y detección de objetos. Tradicionalmente, las ECU se diseñaron sin el requisito de que validaran las entidades con las que se comunican; en cambio, simplemente aceptaron comandos y compartieron información con cualquier entidad en el mismo bus de cableado. Las redes de vehículos no se consideraban redes de comunicaciones en el sentido de, por ejemplo, Internet. Sin embargo, este concepto erróneo ha creado la mayor vulnerabilidad.

Volviendo a la Jeep hack, Miller y Valasek se propusieron demostrar con qué facilidad se pueden atacar las ECU. Primero, explotaron una vulnerabilidad en el software en un procesador de radio a través de la red celular, luego pasaron al sistema de infoentretenimiento y, finalmente, apuntaron a las ECU para afectar el frenado y la dirección. Eso fue suficiente para que la industria automotriz comenzara a prestar más atención a la ciberseguridad.

Hoy en día, es común que las ECU se diseñen con puertas de enlace, de modo que solo lo hagan los dispositivos que deberían comunicarse entre sí. Esto presenta un enfoque mucho mejor que tener una red abierta en el vehículo.

Cómo se pueden explotar los sistemas de información y entretenimiento

Además de las ECU, los automóviles pueden incluir otras vulnerabilidades que pueden permitir que un mal actor salte de un dispositivo dentro del vehículo a otro. Considere el sistema de información y entretenimiento, que está conectado a redes celulares para actividades como:

- Actualizaciones de firmware para automóviles de los fabricantes de vehículos

- Asistencia en carretera basada en la ubicación y servicios de diagnóstico remoto del vehículo

- Cada vez más en el futuro, las funciones de vehículo a vehículo y de vehículo a todo

La cuestión es que los sistemas de infoentretenimiento también tienden a estar conectados a varios sistemas críticos del vehículo para proporcionar a los conductores datos operativos, como información sobre el rendimiento del motor, así como controles, que van desde el control del clima y los sistemas de navegación hasta los que se relacionan con las funciones de conducción. . Los sistemas de infoentretenimiento también tienen cada vez más cierto nivel de integración con el tablero, y los tableros modernos se convierten en un componente de la pantalla de infoentretenimiento. Dadas todas las conexiones que existen en este subsistema del vehículo y el potente software completo que lleva a cabo estas funciones, es probable que alguien aproveche una vulnerabilidad para piratearlas.

Protección de redes en vehículos

Para evitar este tipo de ataques, es importante aplicar controles de acceso físicos o lógicos sobre qué tipo de información se intercambia entre los subsistemas de la red con más y menos privilegios. Para garantizar que las comunicaciones sean auténticas, también es fundamental que las redes de los vehículos aprovechen la experiencia en seguridad adquirida durante los últimos 30 años en el mundo de las redes mediante la combinación de criptografía sólida con identificación y autenticación sólidas. Todas estas medidas deben planificarse al principio del ciclo de diseño para proporcionar una base sólida de seguridad para el sistema. Hacerlo pronto requiere menos mano de obra, es menos costoso y se examina de forma más eficaz en busca de riesgos residuales que incorporar medidas de seguridad poco a poco para abordar los problemas que surgen más adelante.

La creciente popularidad de Ethernet para redes en vehículos es un desarrollo positivo. Ethernet viene con algunos ahorros de costos y algunos paradigmas de red poderosos que soportan las velocidades necesarias para aplicaciones como los sistemas avanzados de asistencia al conductor (ADAS) y la conducción autónoma, así como el aumento de las aplicaciones de los sistemas de infoentretenimiento. Parte del estándar Ethernet prevé que los dispositivos se identifiquen y demuestren su identidad antes de que se les permita unirse a la red y realizar funciones críticas.

Mejores prácticas de ciberseguridad automotriz de la NHTSA

El La Administración Nacional de Seguridad del Tráfico en Carreteras (NHTSA) sugiere un enfoque de ciberseguridad automotriz de múltiples capas, con una mejor representación del sistema del vehículo como una red de subsistemas conectados que pueden ser vulnerables a ciberataques. en su actualizado informe de mejores practicas de ciberseguridad lanzado este mes, NHSTA proporciona varias recomendaciones con respecto a las protecciones fundamentales de ciberseguridad de los vehículos. Muchas de estas parecen ser prácticas de sentido común para el desarrollo de sistemas críticos, pero estas prácticas han estado (e incluso siguen estando) sorprendentemente ausentes en muchas. Entre las sugerencias para una postura más cibernética:

- Limite el acceso de desarrollador/depuración en los dispositivos de producción. Se podría acceder potencialmente a una ECU a través de un puerto de depuración abierto o a través de una consola en serie y, a menudo, este acceso se encuentra en un nivel de operación privilegiado. Si se necesita acceso a nivel de desarrollador en los dispositivos de producción, las interfaces de depuración y prueba deben protegerse adecuadamente para requerir la autorización de usuarios privilegiados.

- Proteja las claves criptográficas y otros secretos. Cualquier clave criptográfica o contraseña que pueda proporcionar un nivel elevado y no autorizado de acceso a las plataformas informáticas del vehículo debe protegerse contra la divulgación. Cualquier llave de la plataforma informática de un solo vehículo no debería proporcionar acceso a varios vehículos. Esto implica que se necesita una cuidadosa estrategia de gestión de claves basada en claves únicas y otros secretos en cada vehículo, e incluso subsistema.

- Controlar el acceso al diagnóstico de mantenimiento del vehículo. En la medida de lo posible, limite las funciones de diagnóstico a un modo específico de operación del vehículo para lograr el propósito previsto de la función asociada. Diseñe dichas funciones para eliminar o minimizar las ramificaciones potencialmente peligrosas en caso de que se utilicen de forma indebida o se abuse de ellas.

- Controlar el acceso al firmware. Emplee buenas prácticas de codificación de seguridad y use herramientas que respalden los resultados de seguridad en sus procesos de desarrollo.

- Limite la capacidad de modificar el firmware, incluidos los datos críticos. Limitar la capacidad de modificar el firmware hace que sea más difícil para los malhechores instalar malware en los vehículos.

- Controlar las comunicaciones internas del vehículo. Siempre que sea posible, evite enviar señales de seguridad como mensajes en buses de datos comunes. Si dicha información de seguridad se debe pasar a través de un bus de comunicación, la información debe residir en buses de comunicación que están segmentados desde cualquier ECU del vehículo con interfaces de red externas. Para mensajes de seguridad críticos, aplique un esquema de autenticación de mensajes para limitar la posibilidad de falsificación de mensajes.

El informe de mejores prácticas de ciberseguridad de la NHTSA proporciona un buen punto de partida para fortalecer las aplicaciones automotrices. Sin embargo, no es ni un libro de recetas, ni es completo. NHTSA también recomienda que la industria siga las normas del Instituto Nacional de Estándares y Tecnología (NIST) Marco de ciberseguridad, que asesora sobre el desarrollo de protecciones de ciberseguridad en capas para vehículos basadas en cinco funciones principales: identificar, proteger, detectar, responder y recuperar. Además, normas como ISO SAE 21434 Ciberseguridad de vehículos de carretera, que de alguna manera es paralela a la norma de seguridad funcional ISO 26262, también proporciona una dirección importante.

Le ayudamos a proteger sus diseños de SoC para automóviles

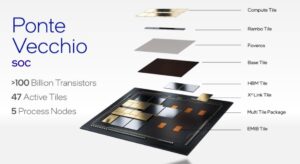

Los fabricantes de vehículos tienen diferentes niveles de experiencia interna en ciberseguridad. Algunos aún optan por agregar una capa de seguridad a sus diseños automotrices cerca del final del proceso de diseño; sin embargo, esperar hasta que un diseño esté casi completo puede dejar puntos de vulnerabilidad sin abordar y abiertos a ataques. Diseñar la seguridad desde los cimientos puede evitar la creación de sistemas vulnerables (consulte la figura a continuación para ver una descripción de las capas de seguridad necesarias para proteger un SoC automotriz). Además, también es importante asegurarse de que la seguridad dure mientras los vehículos estén en la carretera (11 años, en promedio).

Capas de seguridad necesarias para proteger un SoC automotriz.

Con nuestro modelo de larga historia de apoyo a los diseños de SoC automotrices, Synopsys puede ayudarlo a desarrollar la estrategia y la arquitectura para implementar un mayor nivel de seguridad en sus diseños. Además de nuestra experiencia técnica, nuestras soluciones relevantes en esta área incluyen:

Los autos conectados son parte de esta combinación de cosas que deben hacerse más resistentes y resistentes a los ataques. Si bien la seguridad funcional se ha convertido en un área de enfoque familiar para la industria, es hora de que la ciberseguridad también sea parte de la planificación temprana para el silicio y los sistemas automotrices. Después de todo, no se puede tener un coche seguro si no es también seguro.

Para más información, visite Synopsis DesignWare IP de seguridad.

Lea también:

Cifrado de identidad y datos para seguridad PCIe y CXL

Procesamiento del lenguaje natural (NLP) de alto rendimiento en sistemas integrados restringidos

Serie de conferencias: Diseño de un ADC intercalado en el tiempo para aplicaciones automotrices 5G

Comparte esta publicación a través de: Fuente: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- de la máquina

- a través de

- actividades

- adición

- dirección

- avanzado

- Todos

- entre

- Otra

- aplicaciones

- enfoque

- arquitectura

- Reservada

- en torno a

- ataques

- Auténticos

- Autenticación

- autorización

- Automatización

- automotor

- industria del automóvil

- autónomo

- promedio

- "Ser"

- MEJOR

- y las mejores prácticas

- Mayor

- autobús

- Autobuses

- de

- carros

- Codificación

- Algunos

- Comunicación

- Comunicaciónes

- componente

- informática

- Conexiones

- Consola

- contenido

- continue

- podría

- Creamos

- crítico

- criptografía

- Ataque cibernetico

- Ataques ciberneticos

- La Ciberseguridad

- datos

- Diseño

- diseño

- diseños

- Detección

- desarrollar

- el desarrollo

- Desarrollo

- dispositivo

- Dispositivos

- Downtown

- impulsados

- conductor

- conducción

- Temprano en la

- Electrónica

- permitiendo

- cifrado

- experience

- Experiencia

- Explotar

- Feature

- Caracteristicas

- Figura

- Finalmente

- Nombre

- Focus

- seguir

- Fundación

- Combustible

- ser completados

- funciones

- futuras

- candidato

- corte

- los piratas informáticos

- Materiales

- es

- ayuda

- historia

- Cómo

- HTTPS

- Identificación

- Identifique

- implementar

- importante

- Incluye

- energético

- información

- integración

- Internet

- IOT

- dispositivos iot

- IT

- jeep

- únete

- Clave

- claves

- mano de obra

- idioma

- APRENDE:

- Nivel

- Largo

- el malware

- Management

- mente

- más,

- Nacional

- Lenguaje natural

- Procesamiento natural del lenguaje

- Navegación

- Cerca

- del sistema,

- red

- telecomunicaciones

- nlp

- Detección de objetos

- habiertos

- Otro

- contraseñas

- actuación

- los libros físicos

- planificar

- plataforma

- Plataformas

- poderoso

- Director de la escuela

- en costes

- Producción

- proteger

- proporcionar

- proporciona un

- Radio

- que van

- recetas

- Recuperar

- liberado

- reporte

- Riesgo

- correr

- ambiente seguro

- Safety

- EN LINEA

- investigadores de seguridad

- sentido

- Serie

- set

- compartido

- inteligente

- So

- Software

- Soluciones

- Alguien

- estándares de salud

- comienzo

- Historia

- Estrategia

- fuerte

- SOPORTE

- te

- Todas las funciones a su disposición

- hablar

- Pulsa para buscar

- Técnico

- test

- El futuro de las

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- CORBATA

- equipo

- tráfico

- único

- Actualizaciones

- usuarios

- vehículo

- Vehículos

- Vulnerabilidades

- vulnerabilidad

- Vulnerable

- ¿

- sin

- mundo

- se

- años