Los investigadores de ESET han identificado lo que parece ser un ataque a un sitio web de noticias regional que ofrece noticias sobre Gilgit-Baltistan, una región en disputa administrada por Pakistán. Cuando se abre en un dispositivo móvil, la versión urdu del sitio web de Hunza News ofrece a los lectores la posibilidad de descargar la aplicación de Android Hunza News directamente desde el sitio web, pero la aplicación tiene capacidades de espionaje malicioso. A este software espía previamente desconocido lo llamamos Kamran debido al nombre de su paquete. com.kamran.hunzanews. Kamran es un nombre de pila común en Pakistán y otras regiones de habla urdu; En farsi, que hablan algunas minorías en Gilgit-Baltistan, significa afortunado o afortunado.

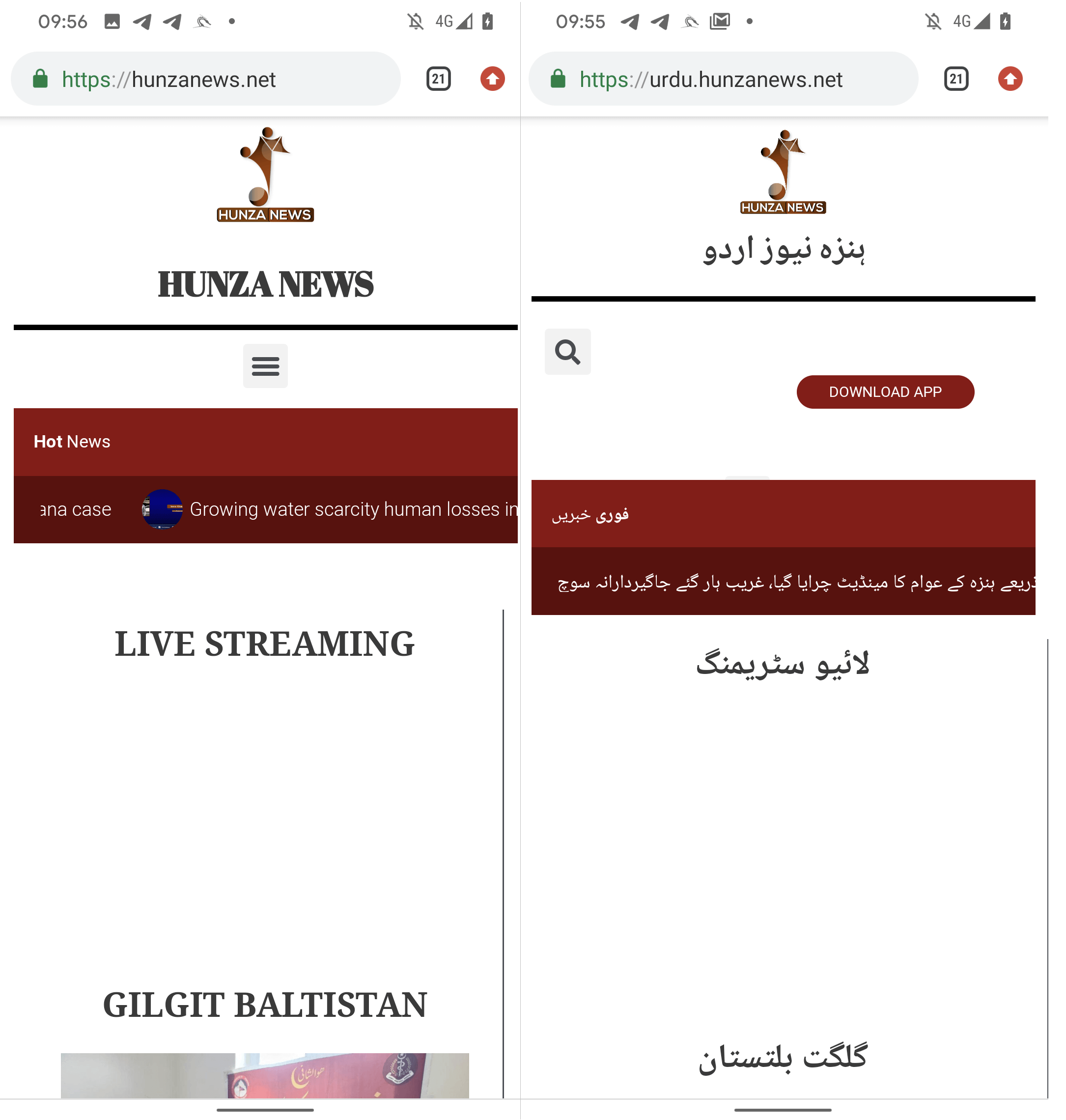

El sitio web de Hunza News tiene versiones en inglés y urdu; La versión móvil en inglés no proporciona ninguna aplicación para descargar. Sin embargo, la versión urdu para dispositivos móviles ofrece la posibilidad de descargar el software espía de Android. Vale la pena mencionar que las versiones de escritorio en inglés y urdu también ofrecen software espía para Android; aunque no es compatible con sistemas operativos de escritorio. Nos comunicamos con el sitio web sobre el malware de Android. Sin embargo, antes de la publicación de nuestra entrada de blog, no recibimos ninguna respuesta.

Puntos clave del informe:

- El software espía de Android, al que llamamos Kamran, se ha distribuido a través de un posible ataque de abrevadero en el sitio web de Hunza News.

- El malware se dirige únicamente a usuarios de habla urdu en Gilgit-Baltistan, una región administrado por Pakistán.

- El software espía Kamran muestra el contenido del sitio web de Hunza News y contiene código malicioso personalizado.

- Nuestra investigación muestra que al menos 20 dispositivos móviles se vieron comprometidos.

Al iniciarse, la aplicación maliciosa solicita al usuario que le otorgue permisos para acceder a diversos datos. Si se acepta, recopila datos sobre contactos, eventos del calendario, registros de llamadas, información de ubicación, archivos del dispositivo, mensajes SMS, imágenes, etc. Como esta aplicación maliciosa nunca se ha ofrecido a través de la tienda Google Play y se descarga de una fuente no identificada a la que se hace referencia Como Desconocido por Google, para instalar esta aplicación, se solicita al usuario que habilite la opción de instalar aplicaciones de fuentes desconocidas.

La aplicación maliciosa apareció en el sitio web en algún momento entre el 7 de enero de 2023 y el 21 de marzo de 2023; el certificado de desarrollador de la aplicación maliciosa se emitió el 10 de enero de 2023. Durante ese tiempo, protestas estaban detenidos en Gilgit-Baltistán por diversas razones, que incluían derechos sobre la tierra, preocupaciones fiscales, cortes prolongados de energía y una disminución en las provisiones de trigo subsidiadas. La región, que se muestra en el mapa de la Figura 1, está bajo el gobierno administrativo de Pakistán y consiste en la parte norte de la región más grande de Cachemira, que ha sido objeto de una disputa entre India y Pakistán desde 1947 y entre India y China desde 1959.

General

Hunza News, probablemente llamado así por el distrito de Hunza o el valle de Hunza, es un periódico en línea que ofrece noticias relacionadas con la Gilgit-Baltistan región.

La región, con una población de alrededor de 1.5 millones de habitantes, es famosa por la presencia de algunas de las montañas más altas del mundo, y alberga cinco de los estimados “ochomiles” (montañas que alcanzan un máximo de más de 8,000 metros sobre el nivel del mar), en particular K2, por lo que es visitado con frecuencia por turistas, excursionistas y montañeros internacionales. Debido a las protestas de la primavera de 2023 y a otras adicionales que tendrán lugar en septiembre de 2023, la US y Ubicación: Canadá han emitido avisos de viaje para esta región, y Alemania Sugirió que los turistas se mantengan informados sobre la situación actual.

Gilgit-Baltistán es también un cruce importante debido a la autopista Karakoram, la única carretera transitable que conecta Pakistán y China, ya que permite a China facilitar el comercio y el tránsito energético accediendo al Mar Arábigo. La parte paquistaní de la carretera se está reconstruyendo y mejorando actualmente; Los esfuerzos son financiados tanto por Pakistán como por China. La carretera frecuentemente está bloqueada por daños causados por el clima o protestas.

El sitio web de Hunza News ofrece contenido en dos idiomas: inglés y Urdu. Junto con el inglés, el urdu tiene estatus de lengua nacional en Pakistán y, en Gilgit-Baltistan, sirve como lengua común o puente para las comunicaciones interétnicas. El dominio oficial de Hunza News es hunzanews.net, registrado en mayo 22nd, 2017, y ha estado publicando constantemente artículos en línea desde entonces, como lo demuestran los datos de Internet Archive para hunzanews.net.

Antes de 2022, este periódico online también utilizaba otro dominio, hunzanews.com, como se indica en la información de transparencia de la página en el sitio página de Facebook (ver Figura 2) y los registros de Internet Archive de hunzanews.com, los datos de Internet Archive también muestran que hunzanews.com llevaba dando noticias desde 2013; por ello, durante unos cinco años, este periódico online publicó artículos a través de dos sitios web: hunzanews.net y hunzanews.com. Esto también significa que este periódico en línea ha estado activo y ganando lectores en línea durante más de 10 años.

En 2015, hunzanews.com comenzó a proporcionar una aplicación legítima de Android, como se muestra en la Figura 3, que estaba disponible en la tienda Google Play. Según los datos disponibles, creemos que se lanzaron dos versiones de esta aplicación y ninguna de ellas contenía ninguna funcionalidad maliciosa. El propósito de estas aplicaciones era presentar el contenido del sitio web a los lectores de una manera fácil de usar.

En el segundo semestre de 2022, el nuevo sitio web hunzanews.net se sometió a actualizaciones visuales, incluida la eliminación de la opción para descargar la aplicación de Android desde Google Play. Además, la aplicación oficial fue eliminada de la tienda Google Play, probablemente debido a su incompatibilidad con los últimos sistemas operativos Android.

Durante algunas semanas, desde al menos Diciembre 2022 hasta 7 de eneroth, 2023, el sitio web no ofrecía ninguna opción para descargar la aplicación móvil oficial, como se muestra en la Figura 4.

Según los registros de Internet Archive, es evidente que al menos desde Marzo 21st, 2023, el sitio web reintrodujo la opción para que los usuarios descarguen una aplicación de Android, a la que se puede acceder mediante el botón DESCARGAR APLICACIÓN, como se muestra en la Figura 5. No hay datos para el período comprendido entre el 7 de eneroth y 21 de marzostde 2023, lo que podría ayudarnos a determinar la fecha exacta de la reaparición de la aplicación en el sitio web.

Al analizar varias versiones del sitio web, nos encontramos con algo interesante: ver el sitio web en un navegador de escritorio en cualquier idioma de la versión de Hunza News: inglés (hunzanews.net) o urdu (urdu.hunzanews.net): muestra de forma destacada el botón DESCARGAR APLICACIÓN en la parte superior de la página web. La aplicación descargada es una aplicación nativa de Android que no se puede instalar en una máquina de escritorio y comprometerla.

Sin embargo, en un dispositivo móvil, este botón es visible exclusivamente en la variante del idioma urdu (urdu.hunzanews.net), como se muestra en la Figura 6.

Con un alto grado de confianza, podemos afirmar que la aplicación maliciosa está dirigida específicamente a usuarios de habla urdu que acceden al sitio web a través de un dispositivo Android. La aplicación maliciosa ha estado disponible en el sitio web desde el primer trimestre de 2023.

Al hacer clic en el botón DESCARGAR APLICACIÓN se activa una descarga desde https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Como esta aplicación maliciosa nunca se ha ofrecido a través de la tienda Google Play y se descarga desde un sitio de terceros para instalarla, se solicita al usuario que habilite la opción de Android no predeterminada para instalar aplicaciones de fuentes desconocidas.

La aplicación maliciosa, llamada Hunza News, es un software espía previamente desconocido al que llamamos Kamran y que se analiza en la sección Kamran a continuación.

ESET Research contactó a Hunza News con respecto a Kamran. Antes de la publicación de nuestra entrada de blog, no recibimos ningún tipo de comentario o respuesta por parte del sitio web.

Victimologia

Según los hallazgos de nuestra investigación, pudimos identificar al menos 22 teléfonos inteligentes comprometidos, cinco de ellos ubicados en Pakistán.

Kamran

Kamran es un software espía de Android no documentado anteriormente y que se caracteriza por su composición de código única, distinta de otros programas espía conocidos. ESET detecta este software espía como Android/Spy.Kamran.

Identificamos solo una versión de una aplicación maliciosa que contiene Kamran, que es la que está disponible para descargar desde el sitio web de Hunza News. Como se explica en la sección Descripción general, no podemos especificar la fecha exacta en la que se colocó la aplicación en el sitio web de Hunza News. Sin embargo, el certificado de desarrollador asociado (huella digital SHA-1: DCC1A353A178ABF4F441A5587E15644A388C9D9C), utilizado para firmar la aplicación de Android, se publicó el 10 de enerothde 2023. Esta fecha proporciona un límite para la fecha más temprana en la que se creó la aplicación maliciosa.

Por el contrario, las aplicaciones legítimas de Hunza News que anteriormente estaban disponibles en Google Play se firmaron con un certificado de desarrollador diferente (huella digital SHA-1: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Estas aplicaciones limpias y legítimas no muestran similitudes de código con la aplicación maliciosa identificada.

Al iniciarse, Kamran solicita al usuario que otorgue permisos para acceder a diversos datos almacenados en el dispositivo de la víctima, como contactos, eventos del calendario, registros de llamadas, información de ubicación, archivos del dispositivo, mensajes SMS e imágenes. También presenta una ventana de interfaz de usuario, que ofrece opciones para visitar las cuentas de redes sociales de Hunza News y seleccionar el idioma inglés o urdu para cargar el contenido de hunzanews.net, como se muestra en la Figura 7.

Si se conceden los permisos mencionados anteriormente, el software espía Kamran recopila automáticamente datos confidenciales del usuario, que incluyen:

- Mensajes SMS

- lista de contactos

- registros de llamadas

- los eventos del calendario

- ubicación del dispositivo

- lista de aplicaciones instaladas

- mensajes SMS recibidos

- información del dispositivo

- imágenes

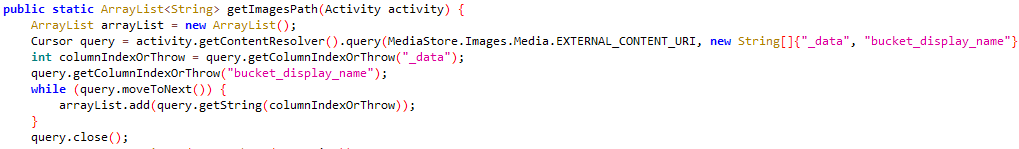

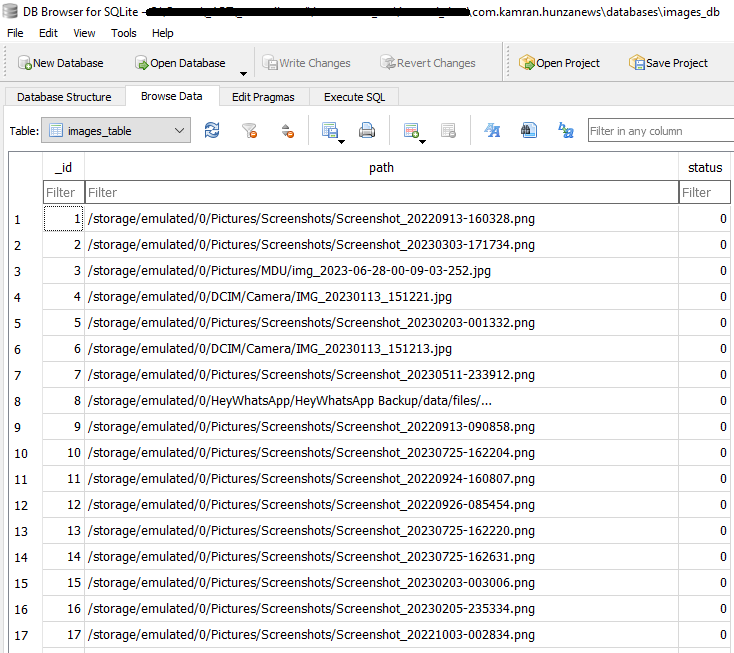

Curiosamente, Kamran identifica los archivos de imágenes accesibles en el dispositivo (como se muestra en la Figura 8), obtiene las rutas de los archivos para estas imágenes y almacena estos datos en un imágenes_db base de datos, como se muestra en la Figura 9. Esta base de datos se almacena en el almacenamiento interno del malware.

Todos los tipos de datos, incluidos los archivos de imagen, se cargan en un servidor de comando y control (C&C) codificado. Curiosamente, los operadores optaron por utilizar Firebase, una plataforma web, como servidor C&C: https://[REDACTED].firebaseio[.]com. El servidor C&C fue reportado a Google, ya que la plataforma es proporcionada por esta empresa tecnológica.

Es importante señalar que el malware carece de capacidades de control remoto. Como resultado, los datos del usuario se filtran a través de HTTPS al servidor Firebase C&C solo cuando el usuario abre la aplicación; La exfiltración de datos no se puede ejecutar en segundo plano cuando la aplicación está cerrada. Kamran no tiene ningún mecanismo que rastree qué datos se han extraído, por lo que envía repetidamente los mismos datos, además de cualquier dato nuevo que cumpla con sus criterios de búsqueda, a su C&C.

Conclusión

Kamran es un software espía de Android previamente desconocido que está dirigido a personas de habla urdu en la región de Gilgit-Baltistan. Nuestra investigación indica que la aplicación maliciosa que contiene Kamran se ha distribuido desde al menos 2023 a través de lo que probablemente sea un ataque de abrevadero a un periódico local en línea llamado Hunza News.

Kamran demuestra una base de código única distinta de otros programas espía de Android, lo que impide su atribución a cualquier grupo conocido de amenazas persistentes avanzadas (APT).

Esta investigación también muestra que es importante reiterar la importancia de descargar aplicaciones exclusivamente de fuentes oficiales y confiables.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, contáctenos en amenazaintel@eset.com.

ESET Research ofrece fuentes de datos e informes de inteligencia APT privados. Para cualquier consulta sobre este servicio, visite el Inteligencia de amenazas de ESET .

IoC

archivos

|

SHA-1 |

Nombre del paquete |

Detección |

Descripción |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Software espía Kamran. |

Nuestra red

|

IP |

Dominio |

Proveedor de alojamiento |

visto por primera vez |

Detalles |

|

34.120.160[.]131 |

[ELIMINADO].firebaseio[.]com |

Google LLC |

2023-07-26 |

Servidor C&C. |

|

191.101.13[.]235 |

hunzanews[.]net |

Dominio.com, LLC |

2017-05-22 |

Sitio web de distribución. |

Técnicas MITRE ATT & CK

Esta tabla fue construida usando Versión 13 del marco MITRE ATT & CK.

|

Táctica |

ID |

Nombre |

Descripción |

|

Descubrimiento de moléculas |

Descubrimiento de software |

El software espía Kamran puede obtener una lista de aplicaciones instaladas. |

|

|

Descubrimiento de archivos y directorios |

El software espía Kamran puede enumerar archivos de imágenes en un almacenamiento externo. |

||

|

Descubrimiento de información del sistema |

El software espía Kamran puede extraer información sobre el dispositivo, incluido el modelo del dispositivo, la versión del sistema operativo y la información común del sistema. |

||

|

Colecciones |

Datos del sistema local |

El software espía Kamran puede filtrar archivos de imágenes de un dispositivo. |

|

|

Seguimiento de ubicación |

El software espía Kamran rastrea la ubicación del dispositivo. |

||

|

Datos de usuario protegidos: entradas del calendario |

El software espía Kamran puede extraer entradas del calendario. |

||

|

Datos de usuario protegidos: registros de llamadas |

El software espía Kamran puede extraer registros de llamadas. |

||

|

Datos Protegidos del Usuario: Lista de Contactos |

El software espía Kamran puede extraer la lista de contactos del dispositivo. |

||

|

Datos de usuario protegidos: mensajes SMS |

El software espía Kamran puede extraer mensajes SMS e interceptar los SMS recibidos. |

||

|

Comando y control |

Protocolo de capa de aplicación: protocolos web |

El software espía Kamran utiliza HTTPS para comunicarse con su servidor C&C. |

|

|

Servicio web: comunicación unidireccional |

Kamran utiliza el servidor Firebase de Google como servidor C&C. |

||

|

exfiltración |

Exfiltración sobre canal C2 |

El software espía Kamran extrae datos mediante HTTPS. |

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/

- :posee

- :es

- :no

- 000

- 1

- 10

- 11

- 120

- 20

- 2013

- 2015

- 2017

- 2022

- 2023

- 22

- 7

- 8

- 9

- a

- Poder

- Nuestra Empresa

- arriba

- aceptado

- de la máquina

- accesible

- el acceso

- Cuentas

- a través de

- lector activo

- Adicionales

- Adicionalmente

- administrado

- administrativo

- avanzado

- Amenaza Persistente Avanzada

- afirmar

- Después

- permite

- junto al

- también

- Aunque

- an

- analizo

- el análisis de

- y

- android

- aplicación de Android

- Otra

- cualquier

- applicación

- Aparecido

- aparece

- Aplicación

- aplicaciones

- aplicaciones

- APT

- Arabe

- Archive

- somos

- en torno a

- AS

- asociado

- At

- atacar

- automáticamente

- Hoy Disponibles

- fondo

- basado

- BE

- porque

- esto

- antes

- "Ser"

- CREEMOS

- a continuación

- entre

- bloqueado

- ambas

- PUENTE

- cada navegador

- construido

- pero

- .

- by

- Calendario

- llamar al

- , que son

- llegó

- PUEDEN

- no puede

- capacidades

- causado

- certificado

- caracterizada

- China

- limpia

- cerrado

- código

- Base de código

- COM

- Algunos

- Comunicarse

- Comunicaciónes

- compañía

- compatible

- composición

- compromiso

- Comprometida

- porque nunca

- Inquietudes

- confianza

- Conectándote

- consecuentemente

- Que consiste

- contacte

- contactos

- contiene

- contenido

- contenido

- contraste

- control

- podría

- creación

- criterios

- Current

- En la actualidad

- personalizado

- dañar

- datos

- Base de datos

- Fecha

- Rechazar

- Grado

- entregar

- entrega

- demostrado

- demuestra

- computadora de escritorio

- Developer

- dispositivo

- Dispositivos

- HIZO

- una experiencia diferente

- directamente

- mostrar

- Disputa

- distinto

- distribuidos

- distrito

- No

- dominio

- DE INSCRIPCIÓN

- descargar

- dos

- durante

- más temprana

- esfuerzos

- ya sea

- habilitar

- que abarca

- energía

- Inglés

- espionaje

- estimado

- etc.

- Eventos

- evidenciado

- evidente

- exclusivamente

- exfiltración

- exhibir

- explicado

- externo

- extraerlos

- facilitar

- famoso

- realimentación

- pocos

- Figura

- Archive

- archivos

- financiado

- Los resultados

- huella dactilar

- Base de fuego

- Nombre

- Digital XNUMXk

- Floor

- formulario

- antes

- afortunado

- frecuentemente

- Desde

- a la fatiga

- ganando

- dado

- En todo el mundo

- Google Play

- Google Play Store

- De Google

- gobierno

- conceder

- concedido

- Grupo procesos

- tenido

- A Mitad

- En Curso

- Tienen

- Retenida

- ayuda

- Alta

- más alto

- Carretera

- mantiene

- hosting

- Sin embargo

- HTTPS

- no haber aun identificado una solucion para el problema

- identifica

- Identifique

- if

- imagen

- imágenes

- importante

- in

- Incluye

- India

- indicado

- Indica

- información

- informó

- inicial

- Consultas

- instalar

- Intelligence

- interesante

- Interfaz

- interno

- Internacional

- Internet

- Emitido

- IT

- SUS

- Enero

- conocido

- CARGA TERRESTRE

- idioma

- Idiomas

- mayores

- más reciente

- lanzamiento

- .

- menos

- izquierda

- legítima

- Nivel

- que otros

- Lista

- carga

- local

- situados

- Ubicación

- máquina

- el malware

- mapa

- Marzo

- Puede..

- significa

- mecanismo

- Medios

- reunión

- la vida

- millones

- minorías

- Móvil

- Aplicación movil

- dispositivo móvil

- dispositivos móviles

- modelo

- más,

- MEJOR DE TU

- nombre

- Llamado

- Nacional

- nativo

- Neither

- red

- nunca

- Nuevo

- noticias

- no

- notablemente

- nota

- obtener

- obtención

- obtiene

- of

- LANZAMIENTO

- Ofrecido

- que ofrece

- Ofertas

- oficial

- on

- ONE

- las

- en línea

- , solamente

- abierto

- abre

- funcionamiento

- sistemas operativos

- operadores

- Optión

- Opciones

- or

- OS

- Otro

- nuestros

- salir

- Cortes

- Más de

- paquete

- página

- Pakistán

- En pleno

- Personas

- período

- permisos

- metido

- plataforma

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Jugar

- Play Store

- Por favor

- por favor, póngase en contacto con

- más

- puntos

- población

- posibilidad

- posible

- industria

- presencia

- presente

- regalos

- la prevención

- anterior

- previamente

- Anterior

- privada

- probablemente

- Las protestas

- protocolo

- proporcionar

- previsto

- proporciona un

- Publicación

- publicado

- DTP

- propósito

- Trimestre

- alcanzado

- lectores

- razones

- recepción

- recibido

- archivos

- rediseñar

- referenciando

- referido

- con respecto a

- región

- regional

- regiones

- relacionado

- liberado

- sanaciones

- eliminación

- REPETIDAMENTE

- reporte

- reportado

- Informes

- pedido

- la investigación

- investigadores

- residentes

- respuesta

- responsable

- restaurado

- resultado

- Derecho

- derechos

- carretera

- Ejecutar

- s

- mismo

- MAR

- El nivel del mar

- Buscar

- Segundo

- Sección

- ver

- envía

- sensible

- Septiembre

- servidor

- sirve

- de coches

- Varios

- tienes

- mostrado

- Shows

- lado

- firmar

- firmado

- significado

- similitudes

- desde

- página web

- situación

- teléfonos inteligentes

- SMS

- So

- Social

- redes sociales

- algo

- algo

- Fuente

- Fuentes

- específicamente

- habla

- primavera

- espionaje

- software espía

- fundó

- Estado

- quedarse

- STORAGE

- tienda

- almacenados

- tiendas

- sujeto

- tal

- te

- Todas las funciones a su disposición

- mesa

- toma

- afectados

- orientación

- tiene como objetivo

- Taxation

- Tecnología

- que

- esa

- El

- su

- Les

- luego

- Ahí.

- por lo tanto

- Estas

- terceros.

- así

- amenaza

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- equipo

- Título

- a

- parte superior

- Seguimiento

- comercio

- tránsito

- Transparencia

- viajes

- de confianza

- dos

- tipos

- incapaz

- bajo

- experimentado

- único

- desconocido

- hasta

- Actualizaciones

- actualizado

- subido

- urdu

- us

- usado

- Usuario

- Interfaz de usuario

- fácil de utilizar

- usuarios

- usos

- usando

- utilizar

- Valle

- Variante

- diversos

- versión

- vía

- visita

- visibles

- Visite

- visitado

- fue

- Camino..

- we

- Tiempo

- web

- Página web

- sitios web

- Semanas

- tuvieron

- ¿

- cuando

- que

- QUIENES

- Wikipedia

- ventana

- valor

- años

- zephyrnet