Los piratas informáticos están recurriendo a tácticas de ofuscación que se basan en fotos publicitarias brillantes de Delta Airlines y el minorista Kohl's, engañando a los usuarios para que visiten sitios de recopilación de credenciales y brinden información personal.

A campaña reciente analizado por Avanan mostró cómo los actores de amenazas ocultan enlaces maliciosos detrás de fotos convincentes que ofrecen tarjetas de regalo y programas de fidelización de marcas tan confiables. En términos más generales, la campaña es parte de una tendencia más amplia de ciberdelincuentes que actualizan viejas tácticas con nuevas herramientas, como IA, que hace que los phishing sean más convincentes.

Los investigadores de Avanan, que llamaron a la técnica de ofuscación "imagen en imagen", señalaron que los ciberdelincuentes detrás de los ataques simplemente vinculan las fotos de marketing a direcciones URL maliciosas. Esto no debe confundirse con la esteganografía, que codifica cargas maliciosas a nivel de píxel dentro de una imagen.

Jeremy Fuchs, investigador de ciberseguridad y analista de Avanan, señala que la esteganografía es a menudo muy compleja, y "esta es una forma mucho más simple de hacer las cosas que aún podrían tener el mismo impacto y es más fácil de replicar a escala para los piratas informáticos".

Filtros de URL corporativos obstaculizados por la ofuscación de imágenes

Si bien es sencillo, el enfoque de imagen en imagen dificulta que los filtros de URL detecten la amenaza, señalaron los investigadores de Avanan.

“[El correo electrónico] se verá limpio [para los filtros] si no están escaneando dentro de la imagen”, según el análisis. “A menudo, los piratas informáticos vincularán felizmente un archivo, una imagen o un código QR a algo malicioso. Puede ver la verdadera intención usando OCR para convertir las imágenes en texto o analizando códigos QR y decodificándolos. Pero muchos servicios de seguridad no hacen o no pueden hacer esto”.

Fuchs explica que el otro beneficio clave del enfoque es hacer que la malicia sea menos evidente para los objetivos.

"Al vincular la ingeniería social con la ofuscación, puede presentar a los usuarios finales algo muy tentador para hacer clic y actuar", dice, y agrega la advertencia de que si los usuarios pasan el mouse sobre la imagen, el enlace URL claramente no está relacionado con la marca falsificada. “Este ataque es bastante sofisticado, aunque el hacker probablemente pierda puntos al no usar una URL más original”, dijo.

Si bien el phish genera una amplia red de consumidores, las empresas deben tener en cuenta que las comunicaciones del programa de lealtad de las aerolíneas a menudo van a las bandejas de entrada corporativas; y en la era del trabajo remoto, muchos empleados utilizan dispositivos personales para la empresa o acceden a servicios personales (como Gmail) en portátiles proporcionados por la empresa.

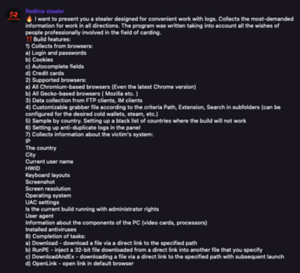

“En términos de impacto, [la campaña] estaba dirigida a una gran cantidad de clientes, en múltiples regiones”, agrega Fuchs. “Si bien es difícil saber quién es el perpetrador, cosas como esta a menudo se pueden descargar fácilmente como kits listos para usar”.

Uso de Gen AI para actualizar viejas tácticas

Fuchs dice que la campaña encaja con una de las tendencias emergentes que se ven en el panorama del phishing: falsificaciones que son casi indistinguibles de las versiones legítimas. En el futuro, el uso de IA generativa (como ChatGPT) para ayudar a las tácticas de ofuscación cuando se trata de ataques de phishing basados en imágenes solo hará que estos sean más difíciles de detectar, agrega.

“Es muy fácil con la IA generativa”, dice. “Pueden usarlo para desarrollar rápidamente imágenes realistas de marcas o servicios familiares y hacerlo a escala y sin ningún conocimiento de diseño o codificación”.

Por ejemplo, utilizando solo indicaciones de ChatGPT, un investigador de Forcepoint recientemente convencido la IA en la construcción de malware de esteganografía indetectable, a pesar de su directiva de rechazar solicitudes maliciosas.

Phil Neray, vicepresidente de estrategia de defensa cibernética de CardinalOps, dice que la tendencia de la IA es creciente.

“Lo que es nuevo es el nivel de sofisticación que ahora se puede aplicar para hacer que estos correos electrónicos parezcan casi idénticos a los correos electrónicos que recibiría de una marca legítima”, dice. “Como el uso de Deepfakes generados por IA, AI ahora hace que sea mucho más fácil crear correos electrónicos con el mismo contenido textual, tono e imágenes que un correo electrónico legítimo”.

En general, los phishers se están duplicando en lo que Fuchs llama "ofuscación dentro de la legitimidad".

“Lo que quiero decir con eso es esconder cosas malas en lo que parece ser bueno”, explica. “Aunque hemos visto muchos ejemplos de falsificación de servicios legítimos como PayPal, este utiliza la versión más probada y verdadera, que incluye imágenes falsas pero de apariencia convincente”.

Aprovechar la protección de URL para protegerse contra la pérdida de datos

Las implicaciones potenciales del ataque para las empresas son la pérdida monetaria y la pérdida de datos, y para defenderse, las organizaciones primero deben buscar educar a los usuarios sobre este tipo de ataques, enfatizando la importancia de pasar el mouse sobre las URL y ver el enlace completo antes de hacer clic.

“Más allá de eso, creemos que es importante aprovechar la protección de URL que usa técnicas de phishing como esta como indicador de un ataque, además de implementar seguridad que analiza todos los componentes de una URL y emula la página detrás de ella”, señala Fuchs.

No todo el mundo está de acuerdo en que la seguridad del correo electrónico existente no está a la altura de la tarea de detectar este tipo de phishing. Mike Parkin, ingeniero técnico sénior de Vulcan Cyber, señala que muchos filtros de correo electrónico detectarían estas campañas y, en el peor de los casos, las marcarían como spam o las marcarían como maliciosas.

Señala que los spammers han estado usando imágenes en lugar de texto durante años con la esperanza de eludir los filtros de spam, y los filtros de spam han evolucionado para lidiar con ellos.

“Aunque el ataque ha sido bastante común últimamente, al menos si el spam en mi propia carpeta de correo no deseado es una indicación, no es un ataque especialmente sofisticado”, agrega.

Sin embargo, los ataques habilitados para IA pueden ser una historia diferente. Neray de CardinalOps dice que la mejor manera de combatir esos ataques más avanzados basados en imágenes es usar grandes cantidades de datos para entrenar algoritmos basados en IA para que reconozcan correos electrónicos falsos, analizando el contenido de los correos electrónicos y agregando información sobre cómo todos los demás usuarios han interactuado con los correos electrónicos.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoAiStream. Inteligencia de datos Web3. Conocimiento amplificado. Accede Aquí.

- Acuñando el futuro con Adryenn Ashley. Accede Aquí.

- Compra y Vende Acciones en Empresas PRE-IPO con PREIPO®. Accede Aquí.

- Fuente: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :posee

- :es

- :no

- $ UP

- a

- Nuestra Empresa

- el acceso

- Conforme

- Actúe

- los actores

- la adición de

- Añade

- avanzado

- Publicidad

- edad

- AI

- Ayudar

- Dirigido

- línea aérea

- Líneas aéreas

- algoritmos

- Todos

- Aunque

- cantidades

- an

- análisis

- analista

- el análisis de

- y

- cualquier

- aparente

- Aparecer

- aplicada

- enfoque

- somos

- AS

- At

- atacar

- ataques

- conscientes

- Malo

- BE

- esto

- antes

- detrás de

- es el beneficio

- MEJOR

- Más allá de

- marca

- marcas

- en general

- Construir la

- negocios

- pero

- by

- Calls

- Campaña

- Campañas

- PUEDEN

- Tarjetas

- lucha

- ChatGPT

- con claridad.

- clic

- código

- los códigos de

- Codificación

- proviene

- Algunos

- Comunicaciónes

- componentes

- confundido

- consumidor

- contenido

- convertir

- Sector empresarial

- Para crear

- CREDENCIAL

- Clientes

- ciber

- ciberdelincuentes

- La Ciberseguridad

- datos

- De pérdida de datos

- acuerdo

- Descodificación

- Defensa

- Delta

- Diseño

- A pesar de las

- desarrollar

- Dispositivos

- una experiencia diferente

- difícil

- do

- "Hacer"

- don

- duplicación

- DE INSCRIPCIÓN

- doblado

- más fácil

- pasan fácilmente

- de forma sencilla

- educar

- ya sea

- seguridad de correo electrónico

- correo

- emergentes

- personas

- ingeniero

- Ingeniería

- especialmente

- Éter (ETH)

- todos

- evolucionado

- ejemplos

- existente

- Explica

- bastante

- falso

- familiar

- lucha

- Archive

- filtros

- Nombre

- Primera vista

- adelante

- en

- ser completados

- Gen

- General

- generativo

- IA generativa

- donación

- tarjetas de regalo

- dado

- Diezmos y Ofrendas

- gmail

- Go

- va

- candidato

- Creciendo

- pirata informático

- los piratas informáticos

- Difícil

- Cosecha

- Tienen

- he

- Esconder

- espera

- flotar

- Cómo

- Como Hacer

- HTTPS

- i

- idéntico

- if

- imagen

- imágenes

- Impacto

- implementación

- implicaciones

- importancia

- importante

- in

- incluye

- indicación

- Indicador

- información

- ejemplo

- Intención

- dentro

- ISN

- IT

- SUS

- jpg

- Clave

- Saber

- especialistas

- paisaje

- ordenadores portátiles

- large

- mayores

- Tarde

- menos

- legitimidad

- legítima

- menos

- Nivel

- Apalancamiento

- como

- LINK

- enlace

- enlaces

- Mira

- mirando

- MIRADAS

- Pierde

- de

- Lealtad

- Programa de fidelidad

- Los programas de fidelización

- para lograr

- HACE

- el malware

- muchos

- marca

- Marketing

- personalizado

- podría

- micro

- Monetario

- más,

- mucho más

- múltiples

- my

- hace casi

- red

- Nuevo

- señaló

- Notas

- ahora

- número

- OCR

- of

- que ofrece

- a menudo

- Viejo

- on

- ONE

- , solamente

- or

- para las fiestas.

- reconocida por

- Otro

- Más de

- EL DESARROLLADOR

- página

- parte

- PayPal

- con

- phish

- suplantación de identidad

- ataques de phishing

- Fotos

- recoger

- imagen

- pixel

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Mucho

- puntos

- posible

- la posibilidad

- presente

- presidente

- probablemente

- Programa

- Programas

- proteger

- Protección

- Código QR

- códigos qr

- con rapidez

- realista

- recepción

- reconocer

- regiones

- relacionado

- confiando

- sanaciones

- solicitudes

- investigador

- investigadores

- detallista

- s

- Said

- mismo

- dice

- Escala

- exploración

- EN LINEA

- ver

- visto

- mayor

- Servicios

- tienes

- mostró

- simplemente

- Sitios Web

- So

- Social

- Ingeniería social

- algo

- sofisticado

- correo no deseado (spam)

- Spot

- Sin embargo

- Historia

- sencillo

- Estrategia

- tal

- súper

- táctica

- tiene como objetivo

- Tarea

- Técnico

- técnicas

- términos

- esa

- El

- Les

- sí mismos

- Estas

- ellos

- cosas

- pensar

- así

- aquellos

- ¿aunque?

- amenaza

- actores de amenaza

- a

- TONO

- Entrenar

- Tendencia

- Tendencias

- verdadero

- de confianza

- Turning

- tipos

- Actualizar

- actualización

- Enlance

- utilizan el

- usuarios

- usos

- usando

- Ve

- versión

- muy

- Vice Presidenta

- vulcano

- fue

- Camino..

- we

- WELL

- ¿

- cuando

- que

- mientras

- QUIENES

- amplio

- seguirá

- dentro de

- sin

- Peor

- se

- años

- Usted

- zephyrnet