Θυμάστε όταν ένα ζευγάρι ηθικών χάκερ κατέλαβε εξ αποστάσεως ένα Jeep Cherokee καθώς οδηγούσε σε έναν αυτοκινητόδρομο κοντά στο κέντρο του Σεντ Λούις το 2015; Η πίσω ιστορία είναι ότι αυτοί οι «χάκερ», οι ερευνητές ασφαλείας Charlie Miller και Chris Valasek, προσέγγισαν κατασκευαστές οχημάτων αρκετά χρόνια πριν από το μεγάλο κατόρθωμά τους, προειδοποιώντας για τους κινδύνους που θέτουν οι ευπάθειες ασφαλείας για τα αυτοκίνητα. Ωστόσο, οι κατασκευαστές εκείνη την εποχή δεν θεωρούσαν ότι τα αυτοκίνητα ήταν στόχοι κυβερνοεπιθέσεων.

Με την ποσότητα του περιεχομένου υλικού και λογισμικού που επιτρέπει μεγαλύτερη αυτοματοποίηση, τα οχήματα έχουν στην πραγματικότητα πολλά πιθανά σημεία ευπάθειας ασφαλείας—όπως και πολλές από τις άλλες έξυπνες, συνδεδεμένες συσκευές μας IoT. Ας ρίξουμε μια ματιά σε βασικούς τομείς της αυτοκινητοβιομηχανίας που πρέπει να προστατεύονται, γιατί είναι σημαντικό να έχετε κατά νου την ασφάλεια από νωρίς στον κύκλο σχεδιασμού και πώς μπορείτε να προστατεύσετε το πλήρες αυτοκίνητο από προφυλακτήρα σε προφυλακτήρα.

ECU: Ακαταμάχητα για τους χάκερ

Μπορούμε να ξεκινήσουμε τη συζήτησή μας με τις ηλεκτρονικές μονάδες ελέγχου (ECU), τα ενσωματωμένα συστήματα στα ηλεκτρονικά αυτοκινήτων που ελέγχουν τα ηλεκτρικά συστήματα ή τα υποσυστήματα στα οχήματα. Δεν είναι ασυνήθιστο για τα σύγχρονα οχήματα να έχουν λειτουργίες λειτουργίας άνω των 100 ECU τόσο ποικίλες όπως ο ψεκασμός καυσίμου, ο έλεγχος θερμοκρασίας, το φρενάρισμα και η ανίχνευση αντικειμένων. Παραδοσιακά, οι ECU σχεδιάζονταν χωρίς την απαίτηση να επικυρώνουν τις οντότητες με τις οποίες επικοινωνούν. Αντίθετα, απλώς δέχονταν εντολές από και μοιράζονταν πληροφορίες με οποιαδήποτε οντότητα στον ίδιο δίαυλο καλωδίωσης. Τα δίκτυα οχημάτων δεν θεωρήθηκαν δίκτυα επικοινωνιών με την έννοια, ας πούμε, του Διαδικτύου. Ωστόσο, αυτή η εσφαλμένη αντίληψη έχει δημιουργήσει τη μεγαλύτερη ευπάθεια.

Επιστρέφοντας στο Ο hack του Jeep, ο Miller και ο Valasek ξεκίνησαν να δείξουν πόσο εύκολα θα μπορούσαν να επιτεθούν τα ECU. Αρχικά, εκμεταλλεύτηκαν μια ευπάθεια στο λογισμικό σε έναν ραδιοεπεξεργαστή μέσω του κυψελοειδούς δικτύου, μετά πέρασαν στο σύστημα ψυχαγωγίας και, τέλος, στόχευσαν τις ECU για να επηρεάσουν το φρενάρισμα και το τιμόνι. Αυτό ήταν αρκετό για να κάνει την αυτοκινητοβιομηχανία να αρχίσει να δίνει περισσότερη προσοχή στην ασφάλεια στον κυβερνοχώρο.

Σήμερα, είναι σύνηθες οι ECU να σχεδιάζονται με πύλες, έτσι ώστε να το κάνουν μόνο εκείνες οι συσκευές που θα έπρεπε να μιλάνε μεταξύ τους. Αυτό παρουσιάζει μια πολύ καλύτερη προσέγγιση από το να υπάρχει ένα ευρύτατο δίκτυο στο όχημα.

Πώς μπορούν να αξιοποιηθούν τα συστήματα Infotainment

Εκτός από τις ECU, τα αυτοκίνητα μπορούν να περιλαμβάνουν άλλα τρωτά σημεία που μπορούν να επιτρέψουν σε έναν κακό ηθοποιό να μεταβεί από τη μια συσκευή μέσα στο όχημα σε μια άλλη. Εξετάστε το σύστημα infotainment, το οποίο είναι συνδεδεμένο με δίκτυα κινητής τηλεφωνίας για δραστηριότητες όπως:

- Ενημερώσεις υλικολογισμικού για αυτοκίνητα από κατασκευαστές οχημάτων

- Υπηρεσίες οδικής βοήθειας βάσει τοποθεσίας και απομακρυσμένης διάγνωσης οχημάτων

- Όλο και περισσότερο στο μέλλον, οι λειτουργίες όχημα προς όχημα και όχημα προς όλα

Το θέμα είναι ότι τα συστήματα ενημέρωσης και ψυχαγωγίας τείνουν επίσης να συνδέονται με διάφορα κρίσιμα συστήματα οχημάτων για να παρέχουν στους οδηγούς λειτουργικά δεδομένα, όπως πληροφορίες απόδοσης κινητήρα, καθώς και χειριστήρια, που κυμαίνονται από συστήματα κλιματισμού και πλοήγησης έως εκείνα που συνδέονται με τις λειτουργίες οδήγησης . Τα συστήματα Infotainment έχουν επίσης όλο και περισσότερο κάποιο επίπεδο ενοποίησης με το ταμπλό—με τους σύγχρονους πίνακες εργαλείων να αποτελούν στοιχείο της οθόνης infotainment. Λαμβάνοντας υπόψη όλες τις συνδέσεις που υπάρχουν σε αυτό το υποσύστημα οχήματος και το ισχυρό, πλήρως εξοπλισμένο λογισμικό σε αυτά που εκτελεί αυτές τις λειτουργίες, είναι πιθανό κάποιος να εκμεταλλευτεί μια ευπάθεια για να τα παραβιάσει.

Διασφάλιση δικτύων εντός οχημάτων

Για την αποτροπή τέτοιων επιθέσεων, είναι σημαντικό να εφαρμόζονται φυσικοί ή λογικοί έλεγχοι πρόσβασης σχετικά με το είδος των πληροφοριών που ανταλλάσσονται μεταξύ όλο και λιγότερο προνομιούχων υποσυστημάτων του δικτύου. Για να διασφαλιστεί ότι οι επικοινωνίες είναι αυθεντικές, είναι επίσης σημαντικό για τα δίκτυα εντός του οχήματος να αξιοποιήσουν την εμπειρία ασφάλειας που αποκτήθηκε τα τελευταία 30 χρόνια στον κόσμο της δικτύωσης συνδυάζοντας ισχυρή κρυπτογραφία με ισχυρή αναγνώριση και έλεγχο ταυτότητας. Όλα αυτά τα μέτρα θα πρέπει να προγραμματιστούν νωρίς στον κύκλο σχεδιασμού για να παρέχουν μια ισχυρή βάση ασφάλειας για το σύστημα. Κάτι τέτοιο νωρίς είναι λιγότερο εντάσεως εργασίας, λιγότερο δαπανηρό και ελέγχεται πιο αποτελεσματικά για τον υπολειπόμενο κίνδυνο από την αποσπασματική ενσωμάτωση μέτρων ασφαλείας για την αντιμετώπιση προβλημάτων που εμφανίζονται αργότερα.

Η αυξανόμενη δημοτικότητα του Ethernet για δίκτυα εντός οχημάτων είναι μια θετική εξέλιξη. Το Ethernet συνοδεύεται από κάποια εξοικονόμηση κόστους και ορισμένα ισχυρά παραδείγματα δικτύωσης που υποστηρίζουν τις ταχύτητες που απαιτούνται για εφαρμογές όπως προηγμένα συστήματα υποβοήθησης οδηγού (ADAS) και αυτόνομη οδήγηση, καθώς και αυξανόμενες εφαρμογές συστημάτων ψυχαγωγίας. Μέρος του προτύπου Ethernet προβλέπει ότι οι συσκευές ταυτοποιούνται και αποδεικνύουν την ταυτότητά τους προτού τους επιτραπεί να ενταχθούν στο δίκτυο και να εκτελέσουν οποιεσδήποτε κρίσιμες λειτουργίες.

Βέλτιστες πρακτικές NHTSA Automotive Cybersecurity

Η Η Εθνική Υπηρεσία Ασφάλειας Οδικής Κυκλοφορίας (NHTSA) προτείνει μια πολυεπίπεδη προσέγγιση κυβερνοασφάλειας αυτοκινήτων, με καλύτερη αναπαράσταση του συστήματος εντός του οχήματος ως δικτύου συνδεδεμένων υποσυστημάτων που μπορεί το καθένα να είναι ευάλωτο σε κυβερνοεπιθέσεις. Στην ενημερωμένη του έκθεση βέλτιστων πρακτικών για την ασφάλεια στον κυβερνοχώρο που κυκλοφόρησε αυτόν τον μήνα, το NHSTA παρέχει διάφορες συστάσεις σχετικά με τις θεμελιώδεις προστασίες της κυβερνοασφάλειας των οχημάτων. Πολλές από αυτές φαίνονται να είναι πρακτικές κοινής λογικής για την ανάπτυξη κρίσιμων συστημάτων, αλλά αυτές οι πρακτικές απουσιάζουν (και συνεχίζουν να είναι) εκπληκτικά από πολλές. Μεταξύ των προτάσεων για μια στάση πιο συνειδητοποιημένη στον κυβερνοχώρο:

- Περιορίστε την πρόσβαση προγραμματιστή/εντοπισμού σφαλμάτων σε συσκευές παραγωγής. Μια ECU θα μπορούσε ενδεχομένως να είναι προσβάσιμη μέσω μιας ανοιχτής θύρας εντοπισμού σφαλμάτων ή μέσω μιας σειριακής κονσόλας, και συχνά αυτή η πρόσβαση είναι σε προνομιακό επίπεδο λειτουργίας. Εάν απαιτείται πρόσβαση σε επίπεδο προγραμματιστή σε συσκευές παραγωγής, τότε οι διεπαφές εντοπισμού σφαλμάτων και δοκιμής θα πρέπει να προστατεύονται κατάλληλα ώστε να απαιτείται εξουσιοδότηση από προνομιούχους χρήστες.

- Προστατέψτε τα κρυπτογραφικά κλειδιά και άλλα μυστικά. Οποιαδήποτε κρυπτογραφικά κλειδιά ή κωδικοί πρόσβασης που μπορούν να παρέχουν ένα μη εξουσιοδοτημένο, αυξημένο επίπεδο πρόσβασης σε πλατφόρμες υπολογιστών οχημάτων θα πρέπει να προστατεύονται από την αποκάλυψη. Οποιοδήποτε κλειδί από την υπολογιστική πλατφόρμα ενός μόνο οχήματος δεν θα πρέπει να παρέχει πρόσβαση σε πολλά οχήματα. Αυτό σημαίνει ότι χρειάζεται μια προσεκτική στρατηγική διαχείρισης κλειδιών που βασίζεται σε μοναδικά κλειδιά και άλλα μυστικά σε κάθε όχημα, ακόμη και υποσύστημα.

- Έλεγχος της διαγνωστικής πρόσβασης συντήρησης οχήματος. Όσο είναι δυνατόν, περιορίστε τα διαγνωστικά χαρακτηριστικά σε έναν συγκεκριμένο τρόπο λειτουργίας του οχήματος για να επιτύχετε τον επιδιωκόμενο σκοπό της σχετικής λειτουργίας. Σχεδιάστε τέτοια χαρακτηριστικά για να εξαλείψετε ή να ελαχιστοποιήσετε τις δυνητικά επικίνδυνες προεκτάσεις σε περίπτωση κακής χρήσης ή κατάχρησης.

- Ελέγξτε την πρόσβαση στο υλικολογισμικό. Χρησιμοποιήστε καλές πρακτικές κωδικοποίησης ασφαλείας και χρησιμοποιήστε εργαλεία που υποστηρίζουν τα αποτελέσματα ασφαλείας στις διαδικασίες ανάπτυξής τους.

- Περιορίστε την ικανότητα τροποποίησης υλικολογισμικού, συμπεριλαμβανομένων των κρίσιμων δεδομένων. Ο περιορισμός της δυνατότητας τροποποίησης υλικολογισμικού καθιστά πιο δύσκολη την εγκατάσταση κακόβουλου λογισμικού σε οχήματα για κακούς παράγοντες.

- Ελέγξτε τις εσωτερικές επικοινωνίες του οχήματος. Όπου είναι δυνατόν, αποφύγετε την αποστολή σημάτων ασφαλείας ως μηνυμάτων σε κοινούς διαύλους δεδομένων. Εάν αυτές οι πληροφορίες ασφαλείας πρέπει να διαβιβαστούν μέσω ενός διαύλου επικοινωνίας, οι πληροφορίες θα πρέπει να βρίσκονται σε διαύλους επικοινωνίας που είναι τμηματοποιημένοι από οποιαδήποτε ECU οχήματος με εξωτερικές διεπαφές δικτύου. Για κρίσιμα μηνύματα ασφαλείας, εφαρμόστε ένα σχέδιο ελέγχου ταυτότητας μηνυμάτων για να περιορίσετε την πιθανότητα πλαστογράφησης μηνυμάτων.

Η έκθεση βέλτιστων πρακτικών για την ασφάλεια στον κυβερνοχώρο του NHTSA παρέχει ένα καλό σημείο εκκίνησης για την ενίσχυση των εφαρμογών στον τομέα της αυτοκινητοβιομηχανίας. Ωστόσο, δεν είναι ούτε βιβλίο συνταγών, ούτε περιεκτικό. Το NHTSA συνιστά επίσης στη βιομηχανία να ακολουθεί το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας (NIST's) Πλαίσιο κυβερνοασφάλειας, το οποίο συμβουλεύει την ανάπτυξη πολυεπίπεδων προστασιών κυβερνοασφάλειας για οχήματα που βασίζονται σε πέντε κύριες λειτουργίες: αναγνώριση, προστασία, ανίχνευση, απόκριση και ανάκτηση. Επιπλέον, πρότυπα όπως ISO SAE 21434 Κυβερνοασφάλεια Οδικών Οχημάτων, το οποίο κατά κάποιο τρόπο είναι παράλληλο με το πρότυπο λειτουργικής ασφάλειας ISO 26262, παρέχει επίσης σημαντική κατεύθυνση.

Σας βοηθά να ασφαλίσετε τα σχέδια SoC του αυτοκινήτου σας

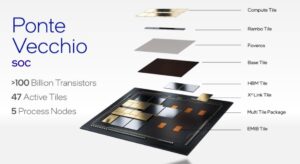

Οι κατασκευαστές οχημάτων έχουν διαφορετικά επίπεδα εμπειρίας στον τομέα της κυβερνοασφάλειας. Μερικοί εξακολουθούν να επιλέγουν να προσθέσουν ένα επίπεδο ασφάλειας στα σχέδια των αυτοκινήτων τους κοντά στο τέλος της διαδικασίας σχεδιασμού. Ωστόσο, η αναμονή έως ότου ολοκληρωθεί σχεδόν ένα σχέδιο μπορεί να αφήσει σημεία ευπάθειας χωρίς αντιμετώπιση και ανοιχτά σε επιθέσεις. Ο σχεδιασμός της ασφάλειας από τη βάση μπορεί να αποφύγει τη δημιουργία ευάλωτων συστημάτων (δείτε την παρακάτω εικόνα για μια απεικόνιση των επιπέδων ασφάλειας που απαιτούνται για την προστασία ενός SoC αυτοκινήτου). Επιπλέον, είναι επίσης σημαντικό να διασφαλιστεί ότι η ασφάλεια θα διαρκέσει όσο τα οχήματα βρίσκονται στο δρόμο (11 χρόνια, κατά μέσο όρο).

Επίπεδα ασφάλειας που απαιτούνται για την προστασία ενός SoC αυτοκινήτου.

Με μας μακρά ιστορία υποστήριξης σχεδίων SoC αυτοκινήτων, το Synopsys μπορεί να σας βοηθήσει να αναπτύξετε τη στρατηγική και την αρχιτεκτονική για να εφαρμόσετε υψηλότερο επίπεδο ασφάλειας στα σχέδιά σας. Εκτός από την τεχνική μας τεχνογνωσία, οι σχετικές λύσεις μας σε αυτόν τον τομέα περιλαμβάνουν:

Τα συνδεδεμένα αυτοκίνητα είναι μέρος αυτού του μείγματος πραγμάτων που θα πρέπει να γίνουν πιο ανθεκτικά και σκληρότερα έναντι των επιθέσεων. Ενώ η λειτουργική ασφάλεια έχει γίνει ένας οικείος τομέας εστίασης για τη βιομηχανία, ήρθε η ώρα η κυβερνοασφάλεια να αποτελέσει μέρος του πρώιμου σχεδιασμού για το πυρίτιο και τα συστήματα αυτοκινήτων. Εξάλλου, δεν μπορείς να έχεις ένα ασφαλές αυτοκίνητο αν δεν είναι επίσης ασφαλές.

Για να μάθετε περισσότερα επισκεφθείτε Synopsys DesignWare Security IP.

Διαβάστε επίσης:

Ταυτότητα και κρυπτογράφηση δεδομένων για ασφάλεια PCIe και CXL

Επεξεργασία φυσικής γλώσσας υψηλής απόδοσης (NLP) σε περιορισμένα ενσωματωμένα συστήματα

Σειρά Διαλέξεων: Σχεδιασμός ενός Time Interleaved ADC για εφαρμογές 5G Automotive

Μοιραστείτε αυτήν την ανάρτηση μέσω: Πηγή: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- πρόσβαση

- απέναντι

- δραστηριοτήτων

- Επιπλέον

- διεύθυνση

- προηγμένες

- Όλα

- μεταξύ των

- Άλλος

- εφαρμογές

- πλησιάζω

- αρχιτεκτονική

- ΠΕΡΙΟΧΗ

- γύρω

- Επιθέσεις

- Αυθεντικός

- Πιστοποίηση

- εξουσιοδότηση

- Αυτοματοποίηση

- αυτοκινήτων

- αυτοκινητοβιομηχανία

- αυτονόμος

- μέσος

- είναι

- ΚΑΛΎΤΕΡΟΣ

- βέλτιστες πρακτικές

- Μεγαλύτερη

- λεωφορείο

- Λεωφορεία

- αυτοκίνητο

- αυτοκίνητα

- Κωδικοποίηση

- Κοινός

- Επικοινωνία

- Διαβιβάσεις

- συστατικό

- χρήση υπολογιστή

- Διασυνδέσεις

- πρόξενος

- περιεχόμενο

- ΣΥΝΕΧΕΙΑ

- θα μπορούσε να

- δημιουργία

- κρίσιμης

- κρυπτογράφηση

- Ηλεκτρονική επίθεση

- cyberattacks

- Κυβερνασφάλεια

- ημερομηνία

- Υπηρεσίες

- σχέδιο

- σχέδια

- Ανίχνευση

- ανάπτυξη

- ανάπτυξη

- Ανάπτυξη

- συσκευή

- Συσκευές

- Κέντρο

- οδηγείται

- οδηγός

- οδήγηση

- Νωρίς

- Ηλεκτρονική

- ενεργοποίηση

- κρυπτογράφηση

- εμπειρία

- εξειδίκευση

- Εκμεταλλεύομαι

- Χαρακτηριστικό

- Χαρακτηριστικά

- Εικόνα

- Τελικά

- Όνομα

- Συγκέντρωση

- ακολουθήστε

- Θεμέλιο

- Καύσιμα

- πλήρη

- λειτουργίες

- μελλοντικός

- καλός

- σιδηροπρίονο

- χάκερ

- υλικού

- που έχει

- βοήθεια

- ιστορία

- Πως

- HTTPS

- Αναγνώριση

- προσδιορίσει

- εφαρμογή

- σημαντικό

- Συμπεριλαμβανομένου

- βιομηχανία

- πληροφορίες

- ολοκλήρωση

- Internet

- IoT

- iot συσκευές

- IT

- τζίπ

- ενταχθούν

- Κλειδί

- πλήκτρα

- εργασία

- Γλώσσα

- ΜΑΘΑΊΝΩ

- Επίπεδο

- επίπεδα

- Μακριά

- malware

- διαχείριση

- νου

- περισσότερο

- εθνικός

- Φυσική γλώσσα

- Επεξεργασία φυσικής γλώσσας

- Πλοήγηση

- Κοντά

- που απαιτούνται

- δίκτυο

- δικτύωσης

- δίκτυα

- nlp

- Ανίχνευση αντικειμένων

- ανοίξτε

- ΑΛΛΑ

- Κωδικοί πρόσβασης

- επίδοση

- φυσικός

- σχεδιασμό

- πλατφόρμες

- Πλατφόρμες

- ισχυρός

- Κύριος

- διαδικασια μας

- Διεργασίες

- παραγωγή

- προστασία

- παρέχουν

- παρέχει

- Ραδιόφωνο

- κυμαίνεται

- συνταγή

- Ανάκτηση

- κυκλοφόρησε

- αναφέρουν

- Κίνδυνος

- τρέξιμο

- ένα ασφαλές

- Ασφάλεια

- ασφάλεια

- ερευνητές ασφάλειας

- αίσθηση

- Σειρές

- σειρά

- Shared

- έξυπνος

- So

- λογισμικό

- Λύσεις

- Κάποιος

- πρότυπα

- Εκκίνηση

- Ιστορία

- Στρατηγική

- ισχυρός

- υποστήριξη

- σύστημα

- συστήματα

- ομιλία

- Πατήστε

- Τεχνικός

- δοκιμή

- Το μέλλον

- Μέσω

- ΓΡΑΒΑΤΑ

- ώρα

- εργαλεία

- ΚΙΝΗΣΗ στους ΔΡΟΜΟΥΣ

- μοναδικός

- ενημερώσεις

- Χρήστες

- όχημα

- Οχήματα

- Θέματα ευπάθειας

- ευπάθεια

- Ευάλωτες

- Τι

- χωρίς

- κόσμος

- θα

- χρόνια