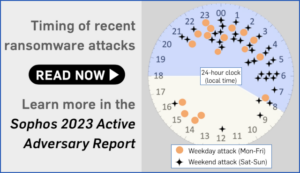

Τα νέα για την ασφάλεια στον κυβερνοχώρο, τουλάχιστον στην Ευρώπη, επί του παρόντος κυριαρχούνται από ιστορίες σχετικά με το «VMWare ESXi ransomware» που κάνει τον γύρο, κυριολεκτικά και (τουλάχιστον με κρυπτογραφική έννοια) μεταφορικά.

Η CERT-FR, η ομάδα απόκρισης έκτακτης ανάγκης υπολογιστών της γαλλικής κυβέρνησης, ξεκίνησε αυτό που γρήγορα εξελίχθηκε σε μίνι πανικό στο τέλος της περασμένης εβδομάδας, με ένα δελτίο με τίτλο απλά: Campagne d'exploitation d'une vulnérabilité effectant VMware ESXi (Κυβερνοεπίθεση που εκμεταλλεύεται μια ευπάθεια VMWare ESXi).

Αν και ο τίτλος εστιάζει απευθείας στον κίνδυνο υψηλού επιπέδου, δηλαδή ότι οποιαδήποτε ευπάθεια που μπορεί να εκμεταλλευτεί εξ αποστάσεως συνήθως δίνει στους εισβολείς μια διαδρομή στο δίκτυό σας για να κάνουν κάτι, ή ίσως ακόμη και οτιδήποτε, που τους αρέσει…

…η πρώτη γραμμή της έκθεσης δίνει τα δυσάρεστα νέα ότι το κάτι οι απατεώνες που κάνουν σε αυτή την περίπτωση είναι αυτό που λένε οι Γάλλοι Ransomware.

Μάλλον δεν χρειάζεται να το ξέρεις logiciel είναι η γαλλική λέξη για το "λογισμικό" για να μαντέψετε ότι η λέξη στέλεχος ranço- ήρθε και στα δύο σύγχρονα γαλλικά (λύτρα) και αγγλικά (λύτρα) από την παλαιά γαλλική λέξη λύτρα, και έτσι η λέξη μεταφράζεται απευθείας στα αγγλικά ως ransomware.

Πίσω στον Μεσαίωνα, ένας επαγγελματικός κίνδυνος για τους μονάρχες σε καιρό πολέμου ήταν να αιχμαλωτιστούν από τον εχθρό και να κρατηθούν για λύτρα, συνήθως υπό τιμωρητικούς όρους που ουσιαστικά διευθέτησαν τη σύγκρουση υπέρ των απαγωγέων.

Αυτές τις μέρες, φυσικά, είναι τα δεδομένα σας που «συλλαμβάνονται» – αν και, κατά λάθος, οι απατεώνες δεν χρειάζεται να μπουν στον κόπο να το σηκώσουν και να το κρατήσουν σε μια ασφαλή φυλακή στην πλευρά τους στα σύνορά τους ενώ σε εκβιάζει.

Μπορούν απλά να το κρυπτογραφήσουν «σε ηρεμία» και να σου προσφέρουν το κλειδί αποκρυπτογράφησης σε αντάλλαγμα για την τιμωρία τους λύτρα.

Κατά ειρωνικό τρόπο, καταλήγετε να ενεργείτε ως δεσμοφύλακας του εαυτού σας, με τους απατεώνες να πρέπει να κρατούν μόνο μερικά μυστικά byte (32 bytes, σε αυτήν την περίπτωση) για να κρατούν τα δεδομένα σας κλειδωμένα στο δικό σας IT για όσο χρόνο θέλουν.

Καλά νέα και κακά νέα

Εδώ είναι τα καλά νέα: η τρέχουσα έκρηξη επιθέσεων φαίνεται να είναι έργο μιας μπουτίκ συμμορίας κυβερνοεγκληματιών που βασίζονται σε δύο συγκεκριμένα τρωτά σημεία του VMWare ESXi που τεκμηριώθηκαν από τη VMware και διορθώθηκαν πριν από περίπου δύο χρόνια.

Με άλλα λόγια, οι περισσότεροι sysadmin θα περίμεναν να έχουν προηγηθεί από αυτούς τους επιτιθέμενους το αργότερο από τις αρχές του 2021, οπότε σίγουρα δεν πρόκειται για μια κατάσταση μηδενικής ημέρας.

Εδώ είναι τα άσχημα νέα: εάν δεν έχετε εφαρμόσει τις απαραίτητες ενημερώσεις κώδικα για μεγάλο χρονικό διάστημα από τότε που κυκλοφόρησαν, δεν κινδυνεύετε μόνο από αυτήν τη συγκεκριμένη επίθεση ransomware, αλλά και κινδυνεύετε από εγκλήματα στον κυβερνοχώρο σχεδόν κάθε είδους – κλοπή δεδομένων, κρυπτοεξόρυξη, καταγραφή κλειδιών, βάση δεδομένων δηλητηρίαση, κακόβουλο λογισμικό σημείου πώλησης και αποστολή ανεπιθύμητων μηνυμάτων αμέσως στο μυαλό.

Εδώ είναι μερικά ακόμη άσχημα νέα: το ransomware που χρησιμοποιείται σε αυτήν την επίθεση, το οποίο θα δείτε να αναφέρεται ποικιλοτρόπως ως ESXi ransomware και ESXiArgs ransomware, φαίνεται να είναι ένα ζεύγος αρχείων κακόβουλου λογισμικού γενικής χρήσης, το ένα είναι script shell και το άλλο πρόγραμμα Linux (επίσης γνωστό ως δυαδικό or εκτελέσιμο αρχείο).

Με άλλα λόγια, αν και πρέπει οπωσδήποτε να επιδιορθώσετε αυτά τα παλιά σφάλματα του VMWare, αν δεν το έχετε κάνει ήδη, δεν υπάρχει τίποτα σχετικά με αυτό το κακόβουλο λογισμικό που το κλειδώνει άρρηκτα ώστε να επιτίθεται μόνο μέσω τρωτών σημείων του VMWare ή να επιτίθεται μόνο σε αρχεία δεδομένων που σχετίζονται με το VMWare.

Στην πραγματικότητα, θα αναφερθούμε απλώς στο ransomware με το όνομα Args σε αυτό το άρθρο, για να αποφύγετε να δίνετε την εντύπωση ότι είτε προκαλείται συγκεκριμένα από συστήματα και αρχεία VMWare ESXi ή μπορεί να χρησιμοποιηθεί μόνο ενάντια σε αυτά.

Πώς λειτουργεί

Σύμφωνα με το CERT-FR. τα δύο τρωτά σημεία που πρέπει να προσέξετε αμέσως είναι:

- CVE-2021-21974 από VMSA-2021-0002. Ευπάθεια υπερχείλισης σωρού ESXi OpenSLP. Ένας κακόβουλος παράγοντας που κατοικεί στο ίδιο τμήμα δικτύου με το ESXi και έχει πρόσβαση στη θύρα 427 μπορεί να είναι σε θέση να προκαλέσει [ένα] ζήτημα υπερχείλισης σωρού στην [την] υπηρεσία OpenSLP με αποτέλεσμα την απομακρυσμένη εκτέλεση κώδικα.

- CVE-2020-3992 από VMSA-2020-0023. Ευπάθεια απομακρυσμένης εκτέλεσης κώδικα ESXi OpenSLP. Ένας κακόβουλος παράγοντας που κατοικεί στο δίκτυο διαχείρισης και έχει πρόσβαση στη θύρα 427 σε ένα μηχάνημα ESXi μπορεί να είναι σε θέση να ενεργοποιήσει μια χρήση μετά τη δωρεάν στην υπηρεσία OpenSLP με αποτέλεσμα την απομακρυσμένη εκτέλεση κώδικα.

Και στις δύο περιπτώσεις, η επίσημη συμβουλή της VMWare ήταν να επιδιορθώσετε εάν είναι δυνατόν ή, εάν χρειαστεί να αναβάλετε για λίγο, να απενεργοποιήσετε το επηρεασμένο SLP (πρωτόκολλο τοποθεσίας υπηρεσίαςυπηρεσία.

Το VMWare διαθέτει μια σελίδα με μακροχρόνια καθοδήγηση για εργασία Προβλήματα ασφαλείας SLP, συμπεριλαμβανομένου του κώδικα δέσμης ενεργειών για την προσωρινή απενεργοποίηση του SLP και επανενεργοποίηση μόλις επιδιορθωθείτε.

Η ζημιά σε αυτή την επίθεση

Σε αυτή τη Args επίθεση, η κεφαλή που προφανώς εξαπολύουν οι απατεώνες, μόλις αποκτήσουν πρόσβαση στο οικοσύστημά σας ESXi, περιλαμβάνει την παρακάτω σειρά εντολών.

Επιλέξαμε τα κρίσιμα για να διατηρήσουμε αυτή την περιγραφή σύντομη:

- Σκοτώστε τις εικονικές μηχανές που λειτουργούν. Οι απατεώνες δεν το κάνουν αυτό με χάρη, αλλά απλά στέλνοντας κάθε

vmxδιαδικασία αSIGKILL(kill -9) για να διακοπεί το πρόγραμμα το συντομότερο δυνατό. Υποθέτουμε ότι αυτός είναι ένας γρήγορος και βρώμικος τρόπος για να διασφαλιστεί ότι όλα τα αρχεία VMWare που θέλουν να ανακατέψουν είναι ξεκλειδωμένα και επομένως μπορούν να ανοίξουν ξανά σε λειτουργία ανάγνωσης/εγγραφής. - Εξαγωγή μιας λίστας τόμου συστήματος αρχείων ESXi. Οι απατεώνες χρησιμοποιούν το

esxcli storage filesystem listεντολή για να λάβετε μια λίστα με τόμους ESXi που θέλετε να ακολουθήσετε. - Βρείτε σημαντικά αρχεία VMWare για κάθε τόμο. Οι απατεώνες χρησιμοποιούν το

findεντολή σε κάθε τόμο στο δικό σας/vmfs/volumes/κατάλογο για να εντοπίσετε αρχεία από αυτήν τη λίστα επεκτάσεων:.vmdk,.vmx,.vmxf,.vmsd,.vmsn,.vswp,.vmss,.nvramκαι.vmem. - Καλέστε ένα εργαλείο κρυπτογράφησης αρχείων γενικής χρήσης για κάθε αρχείο που βρέθηκε. Ένα πρόγραμμα που ονομάζεται

encrypt, που ανέβηκε από τους απατεώνες, χρησιμοποιείται για την ανακατεύθυνση κάθε αρχείου ξεχωριστά σε μια ξεχωριστή διαδικασία. Επομένως, οι κρυπτογραφήσεις συμβαίνουν παράλληλα, στο παρασκήνιο, αντί να περιμένει το σενάριο να κωδικοποιηθεί με τη σειρά του κάθε αρχείο.

Μόλις ξεκινήσουν οι εργασίες κρυπτογράφησης φόντου, το σενάριο κακόβουλου λογισμικού αλλάζει ορισμένα αρχεία συστήματος για να βεβαιωθεί ότι γνωρίζετε τι πρέπει να κάνετε στη συνέχεια.

Δεν έχουμε δικά μας αντίγραφα οποιωνδήποτε πραγματικών σημειώσεων λύτρων που να Args οι απατεώνες έχουν χρησιμοποιήσει, αλλά μπορούμε να σας πούμε πού να τους αναζητήσετε αν δεν τους έχετε δει μόνοι σας, επειδή το σενάριο:

- Αντικαθιστά το δικό σας

/etc/motdαρχείο με σημείωμα λύτρων. Το όνομαmotdείναι μικρή για μήνυμα της ημέραςκαι η αρχική έκδοση μεταφέρεται στο/etc/motd1, ώστε να μπορείτε να χρησιμοποιήσετε την παρουσία ενός αρχείου με αυτό το όνομα ως ακατέργαστο δείκτη συμβιβασμού (IoC). - Αντικαθιστά οποιοδήποτε

index.htmlαρχεία στο/usr/lib/vmwareδέντρο με σημείωμα λύτρων. Και πάλι, τα αρχικά αρχεία μετονομάζονται, αυτή τη φορά σεindex1.html. Τα αρχεία κλήθηκανindex.htmlείναι οι αρχικές σελίδες για οποιεσδήποτε πύλες ιστού VMWare που μπορεί να ανοίξετε στο πρόγραμμα περιήγησής σας.

Από ό,τι έχουμε ακούσει, τα λύτρα που ζητούνται είναι σε Bitcoin, αλλά ποικίλλουν τόσο ως προς το ακριβές ποσό όσο και ως προς το αναγνωριστικό πορτοφολιού στο οποίο πρόκειται να πληρωθούν, ίσως για να αποφευχθεί η δημιουργία προφανών μοτίβα πληρωμής στο blockchain BTC.

Ωστόσο, φαίνεται ότι η πληρωμή εκβιασμού ορίζεται συνήθως σε περίπου 2 BTC, επί του παρόντος λίγο κάτω από 50,000 $ ΗΠΑ.

ΜΑΘΕΤΕ ΠΕΡΙΣΣΟΤΕΡΑ: ΣΧΕΔΙΑ ΠΛΗΡΩΜΩΝ ΣΤΟ Blockchain

Ο κρυπτογραφητής εν συντομία

Η encrypt Το πρόγραμμα είναι, ουσιαστικά, ένα αυτόνομο εργαλείο κρυπτογράφησης ενός αρχείου τη φορά.

Δεδομένου του τρόπου λειτουργίας του, ωστόσο, δεν υπάρχει κανένας νόμιμος σκοπός για αυτό το αρχείο.

Προφανώς για εξοικονόμηση χρόνου κατά την κρυπτογράφηση, δεδομένου ότι οι εικόνες της εικονικής μηχανής είναι συνήθως πολλά gigabyte ή ακόμα και terabyte, μπορούν να δοθούν στο πρόγραμμα παράμετροι που του λένε να ανακατέψει μερικά κομμάτια του αρχείου, αφήνοντας τα υπόλοιπα μόνα τους.

Χαλαρά μιλώντας, το Args Το κακόβουλο λογισμικό κάνει τη βρώμικη δουλειά του με μια συνάρτηση που ονομάζεται encrypt_simple() (στην πραγματικότητα, δεν είναι καθόλου απλό, γιατί κρυπτογραφεί με έναν περίπλοκο τρόπο που κανένα γνήσιο πρόγραμμα ασφαλείας δεν θα χρησιμοποιούσε ποτέ), κάτι που πάει κάπως έτσι.

Οι τιμές του FILENAME, PEMFILE, M και N παρακάτω μπορεί να καθοριστεί κατά το χρόνο εκτέλεσης στη γραμμή εντολών.

Σημειώστε ότι το κακόβουλο λογισμικό περιέχει τη δική του εφαρμογή του αλγόριθμου κρυπτογράφησης Sosemanuk, αν και βασίζεται στο OpenSSL για τους τυχαίους αριθμούς που χρησιμοποιεί και για την επεξεργασία δημόσιου κλειδιού RSA που κάνει:

- Δημιουργία

PUBKEY, ένα δημόσιο κλειδί RSA, διαβάζοντας μέσαPEMFILE. - Δημιουργία

RNDKEY, ένα τυχαίο συμμετρικό κλειδί κρυπτογράφησης 32 byte. - Πηγαίνετε στην αρχή του

FILENAME - Διαβάστε μέσα

Mmegabytes απόFILENAME. - Ανακατέψτε αυτά τα δεδομένα χρησιμοποιώντας την κρυπτογράφηση ροής Sosemanuk με

RNDKEY. - Αντικαταστήστε τα ίδια

Mmegabytes στο αρχείο με τα κρυπτογραφημένα δεδομένα. - Πήδα προς τα εμπρός

Nmegabytes στο αρχείο. GOTO 4εάν απομένουν δεδομένα για σάρωση.- Μετάβαση στο τέλος του

FILENAME. - Χρησιμοποιήστε την κρυπτογράφηση δημόσιου κλειδιού RSA για ανακατεύθυνση

RNDKEY, με τη χρήσηPUBKEY. - Προσθέστε το κωδικοποιημένο κλειδί αποκρυπτογράφησης σε

FILENAME.

Στο αρχείο σεναρίου που εξετάσαμε, όπου οι εισβολείς επικαλούνται το encrypt πρόγραμμα, φαίνεται να έχουν επιλέξει M να είναι 1MByte, και N να είναι 99 Mbyte, έτσι ώστε στην πραγματικότητα να ανακατεύουν μόνο το 1% οποιωνδήποτε αρχείων μεγαλύτερα από 100 MByte.

Αυτό σημαίνει ότι μπορούν να προκαλέσουν τη ζημιά τους γρήγορα, αλλά σχεδόν σίγουρα αφήνουν τα VM σας άχρηστα και πολύ πιθανόν μη ανακτήσιμα.

Η αντικατάσταση του πρώτου 1MByte συνήθως κάνει μια εικόνα unbootable, κάτι που είναι αρκετά κακό, και η κρυπτογράφηση του 1% της υπόλοιπης εικόνας, με τη ζημιά που κατανέμεται σε όλο το αρχείο, αντιπροσωπεύει ένα τεράστιο ποσό καταστροφής.

Αυτός ο βαθμός διαφθοράς μπορεί να αφήσει ορισμένα αρχικά δεδομένα που θα μπορούσατε να εξαγάγετε από τα ερείπια του αρχείου, αλλά πιθανότατα όχι πολλά, επομένως δεν σας συμβουλεύουμε να βασίζεστε στο γεγονός ότι το 99% του αρχείου είναι "ακόμα εντάξει" όπως κάθε είδους προφύλαξη, γιατί οποιαδήποτε δεδομένα ανακτήσετε με αυτόν τον τρόπο θα πρέπει να θεωρούνται καλή τύχη και όχι καλός προγραμματισμός.

Εάν οι απατεώνες διατηρούν το αντίστοιχο ιδιωτικό κλειδί με το δημόσιο κλειδί στο δικό τους PEMFILE μυστικό, υπάρχει μικρή πιθανότητα να μπορέσετε να αποκρυπτογραφήσετε ποτέ RNDKEY, πράγμα που σημαίνει ότι δεν μπορείτε να ανακτήσετε μόνοι σας τα κωδικοποιημένα μέρη του αρχείου.

Έτσι η ζήτηση ransomware.

Τι να κάνω;

Πολύ απλά:

- Ελέγξτε ότι έχετε τα απαραίτητα patches. Ακόμα κι αν «ξέρετε» ότι τα εφαρμόσατε αμέσως όταν κυκλοφόρησαν για πρώτη φορά, ελέγξτε ξανά για να βεβαιωθείτε. Συχνά χρειάζεται να αφήσετε μόνο μια τρύπα για να δώσετε στους επιτιθέμενους την ευκαιρία να μπουν μέσα.

- Επισκεφτείτε ξανά τις διαδικασίες δημιουργίας αντιγράφων ασφαλείας. Βεβαιωθείτε ότι έχετε έναν αξιόπιστο και αποτελεσματικό τρόπο για να ανακτήσετε τα χαμένα δεδομένα σε εύλογο χρονικό διάστημα, εάν συμβεί καταστροφή, είτε από ransomware είτε όχι. Μην περιμένετε μετά από μια επίθεση ransomware για να ανακαλύψετε ότι έχετε κολλήσει στο δίλημμα να πληρώσετε ούτως ή άλλως επειδή δεν έχετε εξασκηθεί στην επαναφορά και δεν μπορείτε να το κάνετε αρκετά αποτελεσματικά.

- Εάν δεν είστε σίγουροι ή δεν έχετε χρόνο, ζητήστε βοήθεια. Εταιρείες όπως η Sophos παρέχουν και τα δύο XDR (εκτεταμένη ανίχνευση και απόκριση) και MDR (διαχειριζόμενη ανίχνευση και απόκριση) που μπορεί να σας βοηθήσει να προχωρήσετε πέρα από την απλή αναμονή για να εμφανιστούν σημάδια προβλήματος στον πίνακα εργαλείων σας. Το να ζητάς βοήθεια από κάποιον άλλον δεν είναι ένα copout, ειδικά αν η εναλλακτική είναι απλώς να μην έχεις χρόνο να προλάβεις μόνος σου.

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- Platoblockchain. Web3 Metaverse Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- πηγή: https://nakedsecurity.sophos.com/2023/02/07/using-vmware-worried-about-esxi-ransomware-check-your-patches-now/

- 000

- 1

- 2021

- a

- Ικανός

- Σχετικα

- Απόλυτος

- απολύτως

- πρόσβαση

- πραγματικά

- συμβουλές

- Μετά το

- κατά

- Ηλικίες

- εμπρός

- αλγόριθμος

- Όλα

- alone

- ήδη

- εναλλακτική λύση

- Αν και

- ποσό

- και

- εφαρμοσμένος

- γύρω

- άρθρο

- επίθεση

- Επιθετικός

- Επιθέσεις

- συγγραφέας

- αυτόματη

- πίσω

- φόντο

- background-image

- εφεδρικός

- Κακός

- επειδή

- Αρχή

- είναι

- παρακάτω

- Πέρα

- Bitcoin

- Εκβιασμός

- σύνορο

- Κάτω μέρος

- πρόγραμμα περιήγησης

- BTC

- σφάλματα

- δελτίο

- κλήση

- που ονομάζεται

- μεταφέρουν

- περίπτωση

- περιπτώσεις

- πάλη

- προκαλούνται

- Κέντρο

- σίγουρα

- ευκαιρία

- Αλλαγές

- έλεγχος

- επιλέγονται

- κρυπτογράφημα

- κωδικός

- χρώμα

- Εταιρείες

- περίπλοκος

- συμβιβασμός

- υπολογιστή

- σύγκρουση

- θεωρούνται

- Περιέχει

- αντίγραφα

- Διαφθορά

- θα μπορούσε να

- πορεία

- κάλυμμα

- Crash

- δημιουργία

- κρίσιμης

- απατεώνες

- ακατέργαστος

- κρυπτογραφικό

- CryptoMining

- Ρεύμα

- Τη στιγμή

- εγκληματίες του κυβερνοχώρου

- ΚΙΝΔΥΝΟΣ

- ταμπλό

- ημερομηνία

- βάση δεδομένων

- Ημ.

- Αποκρυπτογράφηση

- οπωσδηποτε

- Πτυχίο

- Ζήτηση

- απαίτησε

- περιγραφή

- Ανίχνευση

- κατευθείαν

- καταστροφή

- ανακαλύπτουν

- Display

- διανέμονται

- πράξη

- Μην

- κάθε

- Νωρίς

- οικοσύστημα

- Αποτελεσματικός

- αποτελεσματικά

- αποτελεσματικά

- είτε

- επείγον

- κρυπτογραφημένα

- κρυπτογράφηση

- Αγγλικά

- αρκετά

- εξασφαλίζοντας

- ειδικά

- περιουσία

- Ευρώπη

- Even

- ΠΑΝΤΑ

- Κάθε

- εκτέλεση

- αναμένω

- επεκτάσεις

- εκχύλισμα

- λίγοι

- Αρχεία

- Αρχεία

- Όνομα

- εστιάζει

- Βρέθηκαν

- Γαλλικά

- από

- λειτουργία

- Συμμορία

- γενικού σκοπού

- παίρνω

- να πάρει

- Δώστε

- δεδομένου

- δίνει

- Δίνοντας

- Go

- πηγαίνει

- καλός

- συμβαίνω

- που έχει

- επικεφαλίδα

- ακούσει

- ύψος

- Ήρωας

- βοήθεια

- υψηλού επιπέδου

- κρατήστε

- κράτημα

- Τρύπα

- Αρχική

- φτερουγίζω

- Πως

- Ωστόσο

- HTML

- HTTPS

- τεράστιος

- εικόνα

- εικόνες

- αμέσως

- εκτέλεση

- σημαντικό

- in

- περιλαμβάνει

- Συμπεριλαμβανομένου

- Δείκτης

- Μεμονωμένα

- αντί

- ζήτημα

- IT

- Διατήρηση

- Κλειδί

- Ξέρω

- γνωστός

- μεγαλύτερος

- Επίθετο

- αργότερο

- Άδεια

- αφήνοντας

- Πιθανός

- γραμμή

- linux

- Λιστα

- λίγο

- τοποθεσία

- κλειδωμένη

- Κλειδαριές

- Μακριά

- μακροχρόνια

- ματιά

- κοίταξε

- τύχη

- μηχανή

- μηχανήματα

- κάνω

- ΚΑΝΕΙ

- malware

- διαχειρίζεται

- διαχείριση

- πολοί

- Περιθώριο

- max-width

- μέσα

- Μέσο

- ενδέχεται να

- νου

- Τρόπος

- ΜΟΝΤΕΡΝΑ

- περισσότερο

- πλέον

- όνομα

- και συγκεκριμένα

- Ανάγκη

- που απαιτούνται

- χρειάζονται

- δίκτυο

- νέα

- επόμενη

- κανονικός

- Notes

- αριθμοί

- Εμφανή

- επαγγελματικός

- προσφορά

- επίσημος ανώτερος υπάλληλος

- Παλιά

- ONE

- OpenSSL

- πρωτότυπο

- ΑΛΛΑ

- δική

- καταβλήθηκε

- Παράλληλο

- παράμετροι

- εξαρτήματα

- Patch

- Patches

- Διόρθωση

- μονοπάτι

- πρότυπα

- Παύλος

- πληρώνουν

- πληρωμή

- ίσως

- εκλεκτός

- σχεδιασμό

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- ποπ

- θέση

- δυνατός

- Δημοσιεύσεις

- παρουσία

- φυλακή

- πιθανώς

- διαδικασια μας

- Διεργασίες

- μεταποίηση

- Πρόγραμμα

- παρέχουν

- δημόσιο

- δημόσιο κλειδί

- σκοπός

- βάζω

- γρήγορα

- τυχαίος

- Λύτρα

- ransomware

- Επίθεση Ransomware

- Ανάγνωση

- λογικός

- Ανάκτηση

- αναφέρεται

- αξιόπιστος

- μακρινός

- αναφέρουν

- αντιπροσωπεύει

- απάντησης

- ΠΕΡΙΦΕΡΕΙΑ

- αποκατάσταση

- με αποτέλεσμα

- απόδοση

- Κίνδυνος

- γύρους

- RSA

- ΕΡΕΙΠΙΑ

- τρέξιμο

- ίδιο

- Αποθήκευση

- Μυστικό

- προστατευμένο περιβάλλον

- ασφάλεια

- φαίνεται

- τμήμα

- αποστολή

- αίσθηση

- ξεχωριστό

- Ακολουθία

- υπηρεσία

- σειρά

- Πάγια

- κέλυφος

- Κοντά

- θα πρέπει να

- Σημάδια

- Απλούς

- απλά

- αφού

- κατάσταση

- Μέγεθος

- SLP

- So

- στέρεο

- μερικοί

- Κάποιος

- κάτι

- Σύντομα

- ομιλία

- συγκεκριμένες

- ειδικά

- καθορίζεται

- άνοιξη

- αυτόνομο

- Στέλεχος

- χώρος στο δίσκο

- ιστορίες

- μετάδοση

- απεργία

- τέτοιος

- SVG

- σύστημα

- συστήματα

- εργασίες

- όροι

- Η

- τους

- επομένως

- παντού

- ώρα

- προς την

- εργαλείο

- κορυφή

- μετάβαση

- διαφανής

- ενεργοποιούν

- ταλαιπωρία

- ΣΤΡΟΦΗ

- Γύρισε

- Στροφή

- συνήθως

- υπό

- Φορτώθηκε

- URL

- χρήση

- χωρίς χρήση

- Χρήστες

- Αξίες

- εκδοχή

- μέσω

- Πραγματικός

- εικονική μηχανή

- vmware

- τόμος

- όγκους

- Θέματα ευπάθειας

- ευπάθεια

- περιμένετε

- Αναμονή

- Πορτοφόλι

- πόλεμος

- ιστός

- εβδομάδα

- Τι

- αν

- Ποιό

- ενώ

- Ο ΟΠΟΊΟΣ

- εντός

- λέξη

- λόγια

- Εργασία

- εργαζόμενος

- λειτουργεί

- ανήσυχος

- θα

- χρόνια

- Σας

- τον εαυτό σας

- zephyrnet

![S3 Ep118: Μαντέψτε τον κωδικό πρόσβασής σας; Δεν χρειάζεται αν έχει ήδη κλαπεί! [Ήχος + Κείμενο]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)