Οι χάκερ στρέφονται σε τακτικές συσκότισης βασιζόμενοι σε γυαλιστερές διαφημιστικές φωτογραφίες από την Delta Airlines και τον λιανοπωλητή Kohl's, εξαπατώντας τους χρήστες να επισκεφτούν τοποθεσίες συλλογής διαπιστευτηρίων και να παραιτηθούν από προσωπικές πληροφορίες.

A πρόσφατη καμπάνια που αναλύθηκε από τον Avanan έδειξε πώς οι παράγοντες απειλών κρύβουν κακόβουλους συνδέσμους πίσω από πειστικές φωτογραφίες που προσφέρουν δωροκάρτες και προγράμματα επιβράβευσης από τέτοιες αξιόπιστες μάρκες. Ευρύτερα, η καμπάνια αποτελεί μέρος μιας μεγαλύτερης τάσης απατεώνων του κυβερνοχώρου που ενημερώνουν παλιές τακτικές με νέα εργαλεία - όπως η τεχνητή νοημοσύνη - που κάνει τα phish πιο πειστικά.

Οι ερευνητές του Avanan, που ονόμασαν την τεχνική συσκότισης "εικόνα σε εικόνα", σημείωσαν ότι οι κυβερνοεγκληματίες πίσω από τις επιθέσεις απλώς συνδέουν τις φωτογραφίες μάρκετινγκ με κακόβουλα URL. Αυτό δεν πρέπει να συγχέεται με τη στεγανογραφία, η οποία κωδικοποιεί κακόβουλα ωφέλιμα φορτία σε επίπεδο pixel μέσα σε μια εικόνα.

Ο Jeremy Fuchs, ερευνητής κυβερνοασφάλειας και αναλυτής στο Avanan, το σημειώνει Η στεγανογραφία είναι συχνά εξαιρετικά περίπλοκη, και "αυτός είναι ένας πολύ απλούστερος τρόπος για να κάνετε πράγματα που μπορεί να έχουν τον ίδιο αντίκτυπο και είναι ευκολότερο για τους χάκερ να αναπαράγουν σε κλίμακα."

Εταιρικά φίλτρα URL που εμποδίζονται από τη συσκότιση εικόνας

Αν και είναι απλή, η προσέγγιση εικόνα σε εικόνα καθιστά πιο δύσκολο για τα φίλτρα URL να εντοπίσουν την απειλή, σημείωσαν οι ερευνητές του Avanan.

"[Το email θα] φαίνεται καθαρό [στα φίλτρα] εάν δεν σαρώνουν μέσα στην εικόνα", σύμφωνα με την ανάλυση. «Συχνά, οι χάκερ συνδέουν ευχάριστα ένα αρχείο, μια εικόνα ή έναν κώδικα QR με κάτι κακόβουλο. Μπορείτε να δείτε την αληθινή πρόθεση χρησιμοποιώντας το OCR για να μετατρέψετε τις εικόνες σε κείμενο ή αναλύοντας κωδικούς QR και αποκωδικοποιώντας τους. Αλλά πολλές υπηρεσίες ασφαλείας δεν το κάνουν ή δεν μπορούν να το κάνουν αυτό».

Ο Fuchs εξηγεί ότι το άλλο βασικό πλεονέκτημα της προσέγγισης είναι να κάνει την κακοήθεια λιγότερο εμφανή στους στόχους.

«Συνδέοντας την κοινωνική μηχανική με τη συσκότιση, μπορείτε ενδεχομένως να παρουσιάσετε στους τελικούς χρήστες κάτι πολύ δελεαστικό για να κάνουν κλικ και να ενεργήσουν», λέει, προσθέτοντας την προειδοποίηση ότι εάν οι χρήστες τοποθετήσουν το δείκτη του ποντικιού πάνω από την εικόνα, ο σύνδεσμος URL σαφώς δεν σχετίζεται με την πλαστογραφημένη επωνυμία. «Αυτή η επίθεση είναι αρκετά περίπλοκη, αν και ο χάκερ πιθανότατα χάνει πόντους μη χρησιμοποιώντας μια πιο πρωτότυπη διεύθυνση URL», είπε.

Ενώ το phish δημιουργεί ένα ευρύ καταναλωτικό δίχτυ, οι επιχειρήσεις θα πρέπει να γνωρίζουν δεδομένου ότι οι επικοινωνίες προγραμμάτων πιστότητας αεροπορικών εταιρειών συχνά πηγαίνουν σε εταιρικά εισερχόμενα. και στο την εποχή της εξ αποστάσεως εργασίας, πολλοί υπάλληλοι χρησιμοποιούν προσωπικές συσκευές για επαγγελματικούς λόγους ή έχουν πρόσβαση σε προσωπικές υπηρεσίες (όπως το Gmail) σε φορητούς υπολογιστές που έχουν εκδοθεί από επιχειρήσεις.

«Όσον αφορά τον αντίκτυπο, [η καμπάνια] στόχευε σε μεγάλο αριθμό πελατών, σε πολλές περιοχές», προσθέτει ο Fuchs. «Αν και είναι δύσκολο να γνωρίζουμε ποιος είναι ο δράστης, πράγματα όπως αυτό μπορούν συχνά να μεταφορτωθούν εύκολα ως έτοιμα κιτ».

Χρήση Gen AI για ενημέρωση παλιών τακτικών

Ο Fuchs λέει ότι η καμπάνια ταιριάζει με μία από τις αναδυόμενες τάσεις που παρατηρούνται στο τοπίο του phishing: πλαστογραφίες που σχεδόν δεν διακρίνονται από τις νόμιμες εκδόσεις. Στο μέλλον, η χρήση της γενετικής τεχνητής νοημοσύνης (όπως το ChatGPT) για να βοηθήσει τις τακτικές συσκότισης όταν πρόκειται για επιθέσεις phishing που βασίζονται σε εικόνες, απλώς θα κάνει πιο δύσκολο τον εντοπισμό τους, προσθέτει.

«Είναι πολύ εύκολο με τη γενετική τεχνητή νοημοσύνη», λέει. «Μπορούν να το χρησιμοποιήσουν για να αναπτύξουν γρήγορα ρεαλιστικές εικόνες γνωστών εμπορικών σημάτων ή υπηρεσιών και να το κάνουν σε κλίμακα και χωρίς καμία γνώση σχεδιασμού ή κωδικοποίησης».

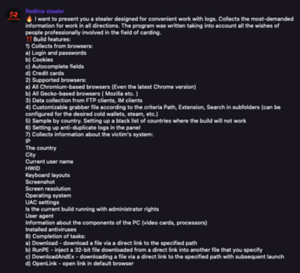

Για παράδειγμα, χρησιμοποιώντας μόνο τις προτροπές ChatGPT, έναν ερευνητή Forcepoint πρόσφατα πείστηκε η τεχνητή νοημοσύνη για τη δημιουργία μη ανιχνεύσιμου κακόβουλου λογισμικού steganography, παρά την οδηγία της για απόρριψη κακόβουλων αιτημάτων.

Ο Phil Neray, αντιπρόεδρος στρατηγικής άμυνας στον κυβερνοχώρο στο CardinalOps, λέει ότι η τάση της τεχνητής νοημοσύνης είναι αυξανόμενη.

"Το νέο είναι το επίπεδο πολυπλοκότητας που μπορεί τώρα να εφαρμοστεί για να κάνει αυτά τα email να φαίνονται σχεδόν πανομοιότυπα με τα email που θα λαμβάνατε από μια νόμιμη επωνυμία", λέει. «Όπως η χρήση του Deepfakes που δημιουργούνται από AI, η τεχνητή νοημοσύνη καθιστά πλέον πολύ πιο εύκολη τη δημιουργία μηνυμάτων ηλεκτρονικού ταχυδρομείου με το ίδιο περιεχόμενο κειμένου, τόνο και εικόνες όπως ένα νόμιμο email."

Σε γενικές γραμμές, οι phishers διπλασιάζουν αυτό που ο Fuchs αποκαλεί «συσκότιση εντός της νομιμότητας».

«Αυτό που εννοώ με αυτό είναι να κρύβω κακά πράγματα σε αυτά που μοιάζουν με καλά πράγματα», εξηγεί. "Ενώ έχουμε δει πολλά παραδείγματα πλαστογράφησης νόμιμων υπηρεσιών όπως το PayPal, αυτό χρησιμοποιεί την πιο δοκιμασμένη και αληθινή έκδοση, η οποία περιλαμβάνει ψεύτικες, αλλά πειστική εμφάνιση, εικόνες."

Αξιοποίηση της προστασίας URL για προστασία από απώλεια δεδομένων

Οι πιθανές συνέπειες της επίθεσης για τις επιχειρήσεις είναι η χρηματική απώλεια και η απώλεια δεδομένων, και για να αμυνθούν, οι οργανισμοί θα πρέπει πρώτα να φροντίσουν να εκπαιδεύσουν τους χρήστες σχετικά με αυτούς τους τύπους επιθέσεων, τονίζοντας τη σημασία της τοποθέτησης του δείκτη του ποντικιού πάνω από τις διευθύνσεις URL και της εξέτασης του πλήρους συνδέσμου πριν κάνουν κλικ.

«Πέρα από αυτό, πιστεύουμε ότι είναι σημαντικό να αξιοποιήσουμε την προστασία URL που χρησιμοποιεί τεχνικές phishing όπως αυτή ως ένδειξη επίθεσης, καθώς και την εφαρμογή ασφάλειας που εξετάζει όλα τα στοιχεία μιας διεύθυνσης URL και μιμείται τη σελίδα πίσω από αυτήν», σημειώνει ο Fuchs.

Δεν συμφωνούν όλοι ότι η υπάρχουσα ασφάλεια ηλεκτρονικού ταχυδρομείου δεν ανταποκρίνεται στο καθήκον της σύλληψης τέτοιων phish. Ο Mike Parkin, ανώτερος τεχνικός μηχανικός της Vulcan Cyber, σημειώνει ότι πολλά φίλτρα email θα έπιαναν αυτές τις καμπάνιες και είτε θα τις επισήμαναν ως ανεπιθύμητες στη χειρότερη περίπτωση είτε θα τις επισήμαναν ως κακόβουλες.

Σημειώνει ότι οι spammers χρησιμοποιούν εικόνες αντί κειμένου για χρόνια με την ελπίδα να παρακάμψουν τα φίλτρα ανεπιθύμητης αλληλογραφίας και τα φίλτρα ανεπιθύμητης αλληλογραφίας έχουν εξελιχθεί για να τα αντιμετωπίσουν.

«Αν και η επίθεση ήταν αρκετά συνηθισμένη τελευταία, τουλάχιστον αν το spam στον δικό μου φάκελο ανεπιθύμητης αλληλογραφίας είναι κάποια ένδειξη, δεν είναι μια ιδιαίτερα περίπλοκη επίθεση», προσθέτει.

Ωστόσο, οι επιθέσεις με δυνατότητα AI μπορεί να είναι μια διαφορετική ιστορία. Ο Neray του CardinalOps λέει ότι ο καλύτερος τρόπος για την καταπολέμηση αυτών των πιο προηγμένων επιθέσεων που βασίζονται σε εικόνες είναι να χρησιμοποιείτε μεγάλες ποσότητες δεδομένων για να εκπαιδεύσετε αλγόριθμους βασισμένους σε AI πώς να αναγνωρίζουν ψεύτικα email — αναλύοντας το περιεχόμενο των ίδιων των email καθώς και συγκεντρώνοντας πληροφορίες σχετικά με τον τρόπο αλληλεπίδρασης όλων των άλλων χρηστών με τα email.

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoAiStream. Web3 Data Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- Minting the Future με την Adryenn Ashley. Πρόσβαση εδώ.

- Αγορά και πώληση μετοχών σε εταιρείες PRE-IPO με το PREIPO®. Πρόσβαση εδώ.

- πηγή: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :έχει

- :είναι

- :δεν

- $UP

- a

- Σχετικά

- πρόσβαση

- Σύμφωνα με

- Πράξη

- φορείς

- προσθήκη

- Προσθέτει

- προηγμένες

- Διαφήμιση

- την ηλικία του

- AI

- Ενισχύσεις

- Απευθύνεται

- αερογραμμή

- Αερογραμμές

- αλγόριθμοι

- Όλα

- Αν και

- Ποσά

- an

- ανάλυση

- αναλυτής

- αναλύοντας

- και

- κάθε

- εμφανής

- εμφανίζομαι

- εφαρμοσμένος

- πλησιάζω

- ΕΙΝΑΙ

- AS

- At

- επίθεση

- Επιθέσεις

- επίγνωση

- Κακός

- BE

- ήταν

- πριν

- πίσω

- όφελος

- ΚΑΛΎΤΕΡΟΣ

- Πέρα

- μάρκα

- μάρκες

- γενικά

- Κτίριο

- επιχείρηση

- επιχειρήσεις

- αλλά

- by

- κλήσεις

- Εκστρατεία

- Καμπάνιες

- CAN

- Κάρτες

- πάλη

- ChatGPT

- σαφώς

- κλικ

- κωδικός

- κώδικες

- Κωδικοποίηση

- έρχεται

- Κοινός

- Διαβιβάσεις

- εξαρτήματα

- συγχέεται

- καταναλωτής

- περιεχόμενο

- μετατρέψετε

- Εταιρικές εκδηλώσεις

- δημιουργία

- ΠΙΣΤΟΠΟΙΗΤΙΚΟ

- Πελάτες

- στον κυβερνοχώρο

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- ημερομηνία

- Απώλεια δεδομένων

- συμφωνία

- Αποκρυπτογράφηση

- Άμυνα

- Δέλτα

- Υπηρεσίες

- Παρά

- ανάπτυξη

- Συσκευές

- διαφορετικές

- δύσκολος

- do

- πράξη

- Don

- διπλασιασμό

- κάτω

- μεταγλωττισμένο

- ευκολότερη

- εύκολα

- εύκολος

- εκπαιδεύσει

- είτε

- ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

- ασφάλεια ηλεκτρονικού ταχυδρομείου

- σμυριδόπετρα

- υπαλλήλους

- μηχανικός

- Μηχανική

- ειδικά

- Αιθέρας (ΕΤΗ)

- όλοι

- εξελίχθηκε

- παραδείγματα

- υφιστάμενα

- Εξηγεί

- αρκετά

- απομίμηση

- οικείος

- την καταπολέμηση της

- Αρχεία

- Φίλτρα

- Όνομα

- Πρώτη ματιά

- Για

- Προς τα εμπρός

- από

- πλήρη

- Gen

- General

- γενετική

- Παραγωγική τεχνητή νοημοσύνη

- δώρο

- κάρτες δώρων

- δεδομένου

- Δίνοντας

- gmail

- Go

- μετάβαση

- καλός

- Μεγαλώνοντας

- χάκερ

- χάκερ

- Σκληρά

- συγκομιδή

- Έχω

- he

- Κρύβω

- ελπίζει

- φτερουγίζω

- Πως

- Πώς να

- HTTPS

- i

- identiques

- if

- εικόνα

- εικόνες

- Επίπτωση

- εκτελεστικών

- επιπτώσεις

- σπουδαιότητα

- σημαντικό

- in

- περιλαμβάνει

- ένδειξη

- Δείκτης

- πληροφορίες

- παράδειγμα

- Πρόθεση

- σε

- isn

- IT

- ΤΟΥ

- jpg

- Κλειδί

- Ξέρω

- γνώση

- τοπίο

- φορητούς υπολογιστές

- large

- μεγαλύτερος

- Αργά

- ελάχιστα

- νομιμότητα

- νόμιμος

- μείον

- Επίπεδο

- Μόχλευση

- Μου αρέσει

- LINK

- σύνδεση

- ΣΥΝΔΕΣΜΟΙ

- ματιά

- κοιτάζοντας

- ΦΑΊΝΕΤΑΙ

- Χάνει

- off

- Loyalty

- Πρόγραμμα Επιβράβευσης

- Προγράμματα πίστης

- κάνω

- ΚΑΝΕΙ

- malware

- πολοί

- σημάδι

- Μάρκετινγκ

- εννοώ

- ενδέχεται να

- μικρόφωνο

- Νομισματικός

- περισσότερο

- πολύ

- πολλαπλούς

- my

- σχεδόν

- καθαρά

- Νέα

- Σημειώνεται

- Notes

- τώρα

- αριθμός

- OCR

- of

- προσφορά

- συχνά

- Παλιά

- on

- ONE

- αποκλειστικά

- or

- οργανώσεις

- πρωτότυπο

- ΑΛΛΑ

- επί

- δική

- σελίδα

- μέρος

- PayPal

- προσωπικός

- phish

- Phishing

- επιθέσεις ηλεκτρονικού ψαρέματος

- Φωτογραφίες

- επιλέξτε

- εικόνα

- Εικονοκύτταρο

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- Αφθονία

- σημεία

- δυναμικού

- ενδεχομένως

- παρόν

- πρόεδρος

- πιθανώς

- Πρόγραμμα

- Προγράμματα

- προστασία

- προστασία

- QR code

- qr-κωδικοί

- γρήγορα

- ρεαλιστικός

- λαμβάνω

- αναγνωρίζω

- περιοχές

- σχετίζεται με

- βασιζόμενοι

- μακρινός

- αιτήματα

- ερευνητής

- ερευνητές

- έμπορος λιανικής

- s

- Είπε

- ίδιο

- λέει

- Κλίμακα

- σάρωσης

- ασφάλεια

- δείτε

- δει

- αρχαιότερος

- Υπηρεσίες

- θα πρέπει να

- έδειξε

- απλά

- Sites

- So

- Μ.Κ.Δ

- Κοινωνική μηχανική

- κάτι

- εξελιγμένα

- το spam

- Spot

- Ακόμη

- Ιστορία

- ειλικρινής

- Στρατηγική

- τέτοιος

- Σούπερ

- τακτική

- στόχους

- Έργο

- Τεχνικός

- τεχνικές

- όροι

- ότι

- Η

- Τους

- τους

- Αυτοί

- αυτοί

- πράγματα

- νομίζω

- αυτό

- εκείνοι

- αν και?

- απειλή

- απειλή

- προς την

- TONE

- Τρένο

- τάση

- Τάσεις

- αληθής

- Έμπιστος

- Στροφή

- τύποι

- Ενημέρωση

- ενημέρωση

- URL

- χρήση

- Χρήστες

- χρησιμοποιεί

- χρησιμοποιώντας

- Ve

- εκδοχή

- πολύ

- Vice President

- Ήφαιστος

- ήταν

- Τρόπος..

- we

- ΛΟΙΠΌΝ

- Τι

- πότε

- Ποιό

- ενώ

- Ο ΟΠΟΊΟΣ

- ευρύς

- θα

- με

- εντός

- χωρίς

- χειρότερη

- θα

- χρόνια

- εσείς

- zephyrnet