Kan du huske, da et par etiske hackere eksternt overtog en Jeep Cherokee, da den blev kørt på en motorvej nær downtown St. Louis tilbage i 2015? Baghistorien er, at disse "hackere", sikkerhedsforskere Charlie Miller og Chris Valasek, henvendte sig til bilfabrikanterne flere år før deres højprofilerede bedrift og advarede om de risici, som sikkerhedssårbarheder udgør for biler. Imidlertid anså producenterne på det tidspunkt ikke biler for at være mål for cyberangreb.

Med mængden af hardware- og softwareindhold, der muliggør større automatisering, har køretøjer faktisk mange potentielle sikkerhedssårbarheder - ligesom mange af vores andre smarte, tilsluttede IoT-enheder. Lad os tage et kig på vigtige bilområder, der bør beskyttes, hvorfor det er vigtigt at huske på sikkerheden fra tidligt i designcyklussen, og hvordan du kan beskytte hele bilen fra kofanger til kofanger.

ECU'er: Uimodståelig for hackere

Vi kan starte vores diskussion med elektroniske kontrolenheder (ECU'er), de indlejrede systemer i bilelektronik, der styrer de elektriske systemer eller delsystemer i køretøjer. Det er ikke ualmindeligt, at moderne køretøjer har op mod 100 ECU kørende funktioner så forskellige som brændstofindsprøjtning, temperaturkontrol, bremsning og genstandsdetektering. Traditionelt er ECU'er designet uden krav om, at de skal validere de enheder, som de kommunikerer med; i stedet accepterede de blot kommandoer fra og delte information med enhver enhed på den samme ledningsbus. Køretøjsnetværk blev ikke anset for at være kommunikationsnetværk i betydningen f.eks. internettet. Denne misforståelse har dog skabt den største sårbarhed.

Går tilbage til Jeep hack, Miller og Valasek satte sig for at demonstrere, hvor let ECU'er kunne angribes. Først udnyttede de en sårbarhed i softwaren på en radioprocessor via mobilnetværket, gik derefter videre til infotainmentsystemet og målrettede til sidst ECU'erne for at påvirke bremsning og styring. Det var nok til at få bilindustrien til at begynde at være mere opmærksom på cybersikkerhed.

I dag er det almindeligt, at ECU'er er designet med gateways, så kun de enheder, der burde tale med hinanden, gør det. Dette giver en meget bedre tilgang end at have et bredt åbent netværk i køretøjet.

Hvordan infotainmentsystemer kan udnyttes

Ud over ECU'er kan biler indeholde andre sårbarheder, der kan tillade en dårlig skuespiller at hoppe fra en enhed inde i køretøjet til en anden. Overvej infotainmentsystemet, som er forbundet til mobilnetværk til aktiviteter som:

- Firmwareopdateringer til biler fra bilproducenter

- Lokationsbaseret vejhjælp og fjerndiagnosticering af køretøjer

- I stigende grad i fremtiden fungerer køretøj-til-køretøj og køretøj-til-alt

Sagen er, at infotainmentsystemer også har en tendens til at være forbundet med forskellige kritiske køretøjssystemer for at give chauffører driftsdata, såsom oplysninger om motorydelse, såvel som til kontroller, lige fra klimakontrol og navigationssystemer til dem, der forbindes med kørefunktioner . Infotainmentsystemer har også i stigende grad en vis grad af integration med dashboardet - med moderne dashboards, der bliver en del af infotainmentdisplayet. I betragtning af alle de forbindelser, der findes i dette køretøjsundersystem, og den kraftfulde, fuld-funktionelle software på dem, der udfører disse funktioner, er det sandsynligt, at nogen vil udnytte en sårbarhed til at hacke sig ind i dem.

Sikring af netværk i køretøjer

For at forhindre sådanne angreb er det vigtigt at anvende fysiske eller logiske adgangskontroller på, hvilken type information der udveksles mellem mere og mindre privilegerede undersystemer i netværket. For at sikre, at kommunikationen er autentisk, er det også afgørende for netværk i køretøjer at udnytte den sikkerhedserfaring, der er opnået gennem de sidste 30 år i netværksverdenen ved at kombinere stærk kryptografi med stærk identifikation og autentificering. Alle disse foranstaltninger bør planlægges tidligt i designcyklussen for at skabe et robust sikkerhedsgrundlag for systemet. At gøre det tidligt er mindre arbejdskrævende, mindre omkostningsfuldt og mere effektivt undersøgt for resterende risiko end at indarbejde sikkerhedsforanstaltninger stykkevis for at løse problemer, der dukker op senere.

Den stigende popularitet af Ethernet til netværk i køretøjer er en positiv udvikling. Ethernet kommer med nogle omkostningsbesparelser og nogle kraftfulde netværksparadigmer, der understøtter de nødvendige hastigheder til applikationer som avancerede førerassistentsystemer (ADAS) og autonom kørsel, samt øgede anvendelser af infotainmentsystemer. En del af Ethernet-standarden sørger for, at enheder identificerer sig selv og beviser deres identitet, før de får lov til at tilslutte sig netværket og udføre kritiske funktioner.

NHTSA Automotive Cybersecurity Best Practices

National Highway Traffic Safety Administration (NHTSA) foreslår en flerlags cybersikkerhedstilgang til biler, med en bedre repræsentation af køretøjsmonteret system som et netværk af forbundne undersystemer, der hver især kan være sårbare over for cyberangreb. I sin opdaterede rapport om bedste praksis for cybersikkerhed udgivet i denne måned, NHSTA giver forskellige anbefalinger vedrørende grundlæggende køretøjs cybersikkerhedsbeskyttelse. Mange af disse synes at være sunde fornuftspraksis til udvikling af kritiske systemer, men disse praksisser har været (og er endda fortsat) overraskende fraværende hos mange. Blandt forslagene til en mere cyberbevidst holdning:

- Begræns udvikler-/fejlretningsadgang i produktionsenheder. En ECU kan potentielt tilgås via en åben debugging-port eller gennem en seriel konsol, og ofte er denne adgang på et privilegeret driftsniveau. Hvis der er behov for adgang på udviklerniveau i produktionsenheder, bør fejlfindings- og testgrænseflader være passende beskyttet for at kræve autorisation af privilegerede brugere.

- Beskyt kryptografiske nøgler og andre hemmeligheder. Alle kryptografiske nøgler eller adgangskoder, der kan give et uautoriseret, forhøjet adgangsniveau til køretøjscomputerplatforme, bør beskyttes mod offentliggørelse. Enhver nøgle fra et enkelt køretøjs computerplatform bør ikke give adgang til flere køretøjer. Dette indebærer, at der er behov for en omhyggelig nøglestyringsstrategi baseret på unikke nøgler og andre hemmeligheder i hvert køretøj, og endda undersystem.

- Kontroller diagnostisk adgang til køretøjsvedligeholdelse. Begræns så meget som muligt diagnostiske funktioner til en specifik driftstilstand for køretøjet for at opnå det tilsigtede formål med den tilknyttede funktion. Design sådanne funktioner for at eliminere eller minimere potentielt farlige konsekvenser, hvis de misbruges eller misbruges.

- Styr adgangen til firmware. Anvend god praksis for sikkerhedskodning og brug værktøjer, der understøtter sikkerhedsresultater i deres udviklingsprocesser.

- Begræns muligheden for at ændre firmware, herunder kritiske data. Begrænsning af muligheden for at ændre firmware gør det mere udfordrende for dårlige skuespillere at installere malware på køretøjer.

- Styr intern køretøjskommunikation. Hvor det er muligt, undgå at sende sikkerhedssignaler som meddelelser på almindelige databusser. Hvis sådanne sikkerhedsoplysninger skal sendes på tværs af en kommunikationsbus, bør informationen ligge på kommunikationsbusser, der er segmenteret fra enhver køretøjs ECU'er med eksterne netværksgrænseflader. For kritiske sikkerhedsmeddelelser skal du anvende en meddelelsesgodkendelsesordning for at begrænse muligheden for spoofing af meddelelser.

NHTSA-rapporten om bedste praksis for cybersikkerhed giver et godt udgangspunkt for at styrke automobilapplikationer. Det er dog hverken en opskriftsbog, og den er heller ikke dækkende. NHTSA anbefaler også, at industrien følger National Institute of Standards and Technology's (NIST's) Cybersikkerhedsramme, som rådgiver om udvikling af lagdelte cybersikkerhedsbeskyttelser til køretøjer baseret på fem hovedfunktioner: identificere, beskytte, detektere, reagere og gendan. Hertil kommer standarder som f.eks ISO SAE 21434 Cybersikkerhed for vejkøretøjer, som på nogle måder svarer til ISO 26262 funktionel sikkerhedsstandard, giver også vigtig retning.

Hjælper dig med at sikre dine SoC-design til biler

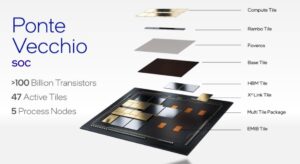

Køretøjsproducenter har forskellige niveauer af intern cybersikkerhedsekspertise. Nogle vælger stadig at tilføje et lag af sikkerhed til deres bildesign nær slutningen af designprocessen; Men at vente, indtil et design næsten er færdigt, kan efterlade sårbarhedspunkter uadresserede og åbne for angreb. Design af sikkerhed fra fundamentet kan undgå at skabe sårbare systemer (se figuren nedenfor for en skildring af de sikkerhedslag, der er nødvendige for at beskytte en automotive SoC). Desuden er det også vigtigt at sikre, at sikkerheden vil vare, så længe køretøjer er på vejen (i gennemsnit 11 år).

Sikkerhedslag, der er nødvendige for at beskytte en SoC til biler.

Med vores lang historie med at understøtte SoC-design til biler, Synopsys kan hjælpe dig med at udvikle strategien og arkitekturen til at implementere et højere sikkerhedsniveau i dine designs. Ud over vores tekniske ekspertise omfatter vores relevante løsninger på dette område:

Forbundne biler er en del af denne blanding af ting, der bør gøres mere modstandsdygtige og hærdede mod angreb. Selvom funktionel sikkerhed er blevet et velkendt fokusområde for industrien, er det på tide, at cybersikkerhed også bliver en del af den tidlige planlægning af silicium og systemer til biler. Du kan jo ikke have en sikker bil, hvis den ikke også er sikker.

Hvis du vil vide mere besøg Synopsys DesignWare Security IP.

Læs også:

Identitets- og datakryptering til PCIe og CXL-sikkerhed

High-performance Natural Language Processing (NLP) i begrænsede indlejrede systemer

Forelæsningsrække: Design af en tidssammenflettet ADC til 5G-bilapplikationer

Del dette opslag via: Kilde: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- adgang

- tværs

- aktiviteter

- Desuden

- adresse

- fremskreden

- Alle

- blandt

- En anden

- applikationer

- tilgang

- arkitektur

- OMRÅDE

- omkring

- Angreb

- Autentisk

- Godkendelse

- tilladelse

- Automation

- automotive

- bilindustrien

- autonom

- gennemsnit

- være

- BEDSTE

- bedste praksis

- Største

- bus

- Busser

- bil

- biler

- Kodning

- Fælles

- Kommunikation

- Kommunikation

- komponent

- computing

- Tilslutninger

- Konsol

- indhold

- fortsæt

- kunne

- Oprettelse af

- kritisk

- kryptografi

- Cyber angreb

- cyberangreb

- Cybersecurity

- data

- Design

- designe

- designs

- Detektion

- udvikle

- udvikling

- Udvikling

- enhed

- Enheder

- Downtown

- drevet

- driver

- kørsel

- Tidligt

- Elektronik

- muliggør

- kryptering

- erfaring

- ekspertise

- Exploit

- Feature

- Funktionalitet

- Figur

- Endelig

- Fornavn

- Fokus

- følger

- Foundation

- Brændstof

- fuld

- funktioner

- fremtiden

- godt

- hack

- hackere

- Hardware

- have

- hjælpe

- historie

- Hvordan

- HTTPS

- Identifikation

- identificere

- gennemføre

- vigtigt

- Herunder

- industrien

- oplysninger

- integration

- Internet

- tingenes internet

- iot-enheder

- IT

- jeep

- deltage

- Nøgle

- nøgler

- arbejdskraft

- Sprog

- LÆR

- Niveau

- niveauer

- Lang

- malware

- ledelse

- tankerne

- mere

- national

- Naturligt sprog

- Natural Language Processing

- Navigation

- I nærheden af

- behov

- netværk

- netværk

- net

- NLP

- Objektdetektion

- åbent

- Andet

- Nulstilling/ændring af adgangskoder

- ydeevne

- fysisk

- planlægning

- perron

- Platforme

- vigtigste

- Main

- behandle

- Processer

- produktion

- beskytte

- give

- giver

- Radio

- spænder

- opskrift

- Recover

- frigivet

- indberette

- Risiko

- kører

- sikker

- Sikkerhed

- sikkerhed

- sikkerhedsforskere

- forstand

- Series

- sæt

- delt

- Smart

- So

- Software

- Løsninger

- Nogen

- standarder

- starte

- Story

- Strategi

- stærk

- support

- systemet

- Systemer

- taler

- Tryk på

- Teknisk

- prøve

- Fremtiden

- Gennem

- TIE

- tid

- værktøjer

- Trafik

- enestående

- opdateringer

- brugere

- køretøj

- Køretøjer

- Sårbarheder

- sårbarhed

- Sårbar

- Hvad

- uden

- world

- ville

- år