SoC-design til sikkerhed er vokset og udviklet sig over tid for at adressere adskillige potentielle trusselskilder. Der er opstået mange modforanstaltninger for at håndtere måder, hvorpå hackere kan få kontrol over systemer gennem software- eller hardwaredesignfejl. Resultaterne er ting som forbedrede tilfældige talgeneratorer, sikker nøgleopbevaring, krypto og hukommelsesbeskyttelse. SoC'er har også tilføjet hardwaresikkerhedsmoduler, sikker opstartskæde, dedikerede privilegerede processorer osv. En metode til angreb overses dog ofte - sidekanalangreb. Måske skyldes det, at den relative risiko og sværhedsgrad ved sådanne angreb er blevet undervurderet.

I et kommende webinar giver Tim Ramsdale, administrerende direktør for Agile Analog, et nøgternt blik på truslen fra sidekanalangreb på SoC'er. Webinaret med titlen "Hvorfor skal jeg bekymre mig om sidekanalangreb på min SoC?" forklarer ikke kun, at de er en større trussel, end man ofte tror, men det tilbyder også en effektiv løsning på problemet.

Du behøver kun at se på YouTube for at finde præsentationer lavet ved Defcon-begivenheder, der illustrerer, hvordan RISC-V-baserede SoC'er, Apple Airtags eller ARM Trustzone-M-enheder er sårbare over for fejlangreb. Din første tanke er, at dette kan gøres med en heldig timing opnået med at røre bare ledninger, trykke på en knap tilfældigt eller kræver et komplet instrumenteret retsmedicinsk laboratorium. Hvis det var tilfældet, ville truslen være så minimal, at det måske er muligt at ignorere. Tim påpeger, at der er et open source-kit tilgængeligt fra Mouser til at automatisere og gøre disse angreb systematiske. Dette sæt kommer med en mikroprocessor og brugervenlig brugergrænseflade og er i stand til ur- og strømangreb.

Webinaret forklarer, hvordan disse angreb kan udføres, og hvorfor de udgør en større trussel, end du måske tror. Forestil dig, hvis en angriber på din enhed tilfældigt kan vende tilstanden af et enkelt register - såsom en sikkerhedsbit? Antag, at resultatet af en BootROM-kontrolsum kan være beskadiget? Varierende spændings- og clock-signaler i ekstremt korte perioder kan forårsage ellers uopdagelige ændringer i tilstanden, hvilket fører til adgang, der kan tillade at køre ondsindet kode i privilegeret tilstand.

Derudover kan adgang opnået gennem disse teknikker give hackere mulighed for at udforske andre svagheder i dit system. Med den viden, der er opnået gennem et engangssidekanalangreb, kunne en lettere gentaget udnyttelse opdages - en, der ikke kræver direkte kontakt med den målrettede enhed. IoT-enheder er også særligt sårbare, da de er forbundet og ofte udsat for fysisk kontakt.

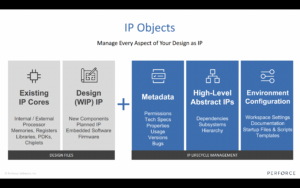

Agile Analog har udviklet en løsning til at detektere sidekanalangreb. De har sæt sensorer, der er i stand til at detektere den slags effekter, der opstår, når der manipuleres med ure eller strømben. Deres sidekanalangrebsbeskyttelsesblokke har deres egne interne LDO- og clockgeneratorer for at sikre, at de kan fungere under angreb. Styrings-, analyse- og overvågningslogikken er nem at integrere med SoC-sikkerhedsmoduler.

Under webinaret forklarer Tim detaljerne om, hvordan deres løsning kan overvåge og rapportere angreb eller endda forsøg på angreb. Dette kan omfatte angreb, der forekommer i forsyningskæden, før enheden føjes til det færdige system. Dette webinar er informativt og giver nyttige oplysninger om forbedring af SoC-sikkerhed. Hvis du vil se webinarets udsendelse, er det torsdag den 28. oktoberth kl. 9:XNUMX PDT. Her kan du tilmelde dig gratis ved at bruge dette link.

Del dette opslag via: Kilde: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/

- &

- adgang

- analyse

- Apple

- ARM

- Angreb

- Bit

- hvilken

- Årsag

- Direktør

- kode

- krypto

- deal

- Design

- Enheder

- opdaget

- Effektiv

- etc.

- begivenheder

- Exploit

- Fornavn

- fejl

- Gratis

- hackere

- Hardware

- link.

- Hvordan

- HTTPS

- oplysninger

- tingenes internet

- iot-enheder

- IT

- Nøgle

- kit

- viden

- førende

- LINK

- overvågning

- Tilbud

- åbent

- open source

- Andet

- fysisk

- magt

- Præsentationer

- beskyttelse

- indberette

- Resultater

- Risiko

- kører

- sikkerhed

- sensorer

- Kort

- So

- Software

- Tilstand

- opbevaring

- forsyne

- forsyningskæde

- systemet

- Systemer

- teknikker

- tid

- ui

- Sårbar

- Ur

- webinar

- youtube