Læsetid: 5 minutter

Læsetid: 5 minutter

OPDATERING OG RETNING: Konica Minolta C224e sender dig ikke farlige phishing-e-mails. Ondsindede hackere har oprettet en e-mail og en fil designet til at ligne et legitimt scannet dokument fra en Konica Minolta C224e, men filen kommer ikke fra en Konica Minolta C224e og indeholder ikke et scannet dokument. Du vil gerne bekræfte kilden til e-mailen.

Det har været en travl august og september for Comodo Threat Intelligence Lab, inklusive en blockbuster opdagelse om Equifax' senior sikkerheds- og it-"ledere"

og opdagelse af 2 nye ransomware-phishing-angreb i august (-mere om dem senere).

Den seneste eksklusive er laboratoriets opdagelse af en bølge af sidst i september ny ransomware phishing-angreb, der bygger på angreb først opdaget af Comodo Threat Intelligence Lab denne sommer. Denne nyeste kampagne efterligner din organisations leverandører og endda din trofaste kontorkopimaskine/scanner/printer fra industrileder Konica Minolta. Den bruger social engineering til at engagere ofre og er omhyggeligt designet til at glide forbi maskinlæringsalgoritmebaserede værktøjer fra førende cybersikkerhedsleverandører, inficere dine maskiner, kryptere deres data og udtrække en bitcoin-løsesum. Her er skærmbilledet med krav om løsesum, der blev set af ofre i angrebene den 18.-21. september 2017:

Denne nye bølge af ransomware-angreb bruger et botnet af zombie-computere (normalt forbundet til netværket gennem velkendte internetudbydere) til at koordinere et phishing-angreb, som sender e-mails til offerkonti. Som med IKARUS forfaldne angreb i henholdsvis begyndelsen og slutningen af august 2017, bruger denne kampagne en "Locky" ransomware-nyttelast.

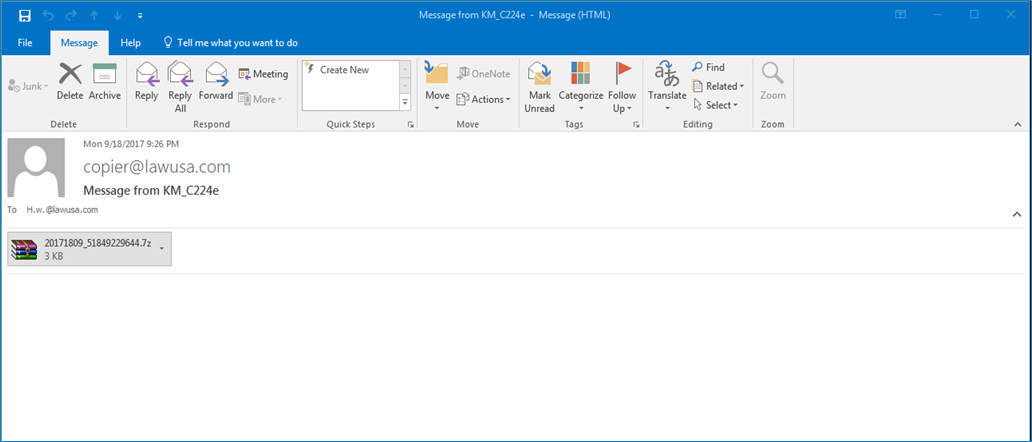

Det største af de to angreb i denne seneste Locky Ransomware wave præsenteres som et scannet dokument, der sendes til dig via e-mail fra din organisations scanner/printer (men er faktisk fra en ekstern hacker-controller-maskine). Medarbejdere scanner i dag originale dokumenter på virksomhedens scanner/printer og e-mailer dem til sig selv og andre som en standardpraksis, så denne malwarefyldte e-mail ser ret uskyldig ud, men er alt andet end harmløs (og er absolut ikke fra din organisations Konica Minolta kopimaskine/ scanner). Hvor harmløst? Se nedenstående mail.

Et element i det sofistikerede her er, at den hacker-sendte e-mail inkluderer scanner/printer-modelnummeret, der tilhører Konica Minolta C224e, en af de mest populære modeller blandt business scannere/printere, almindeligvis brugt i Europa, Sydamerika, Nordamerika , asiatiske og andre globale markeder.

Begge kampagner startede den 18. september 2017 og ser ud til at være afsluttet den 21. september 2017, men vi bør alle forvente lignende angreb i den nærmeste fremtid.

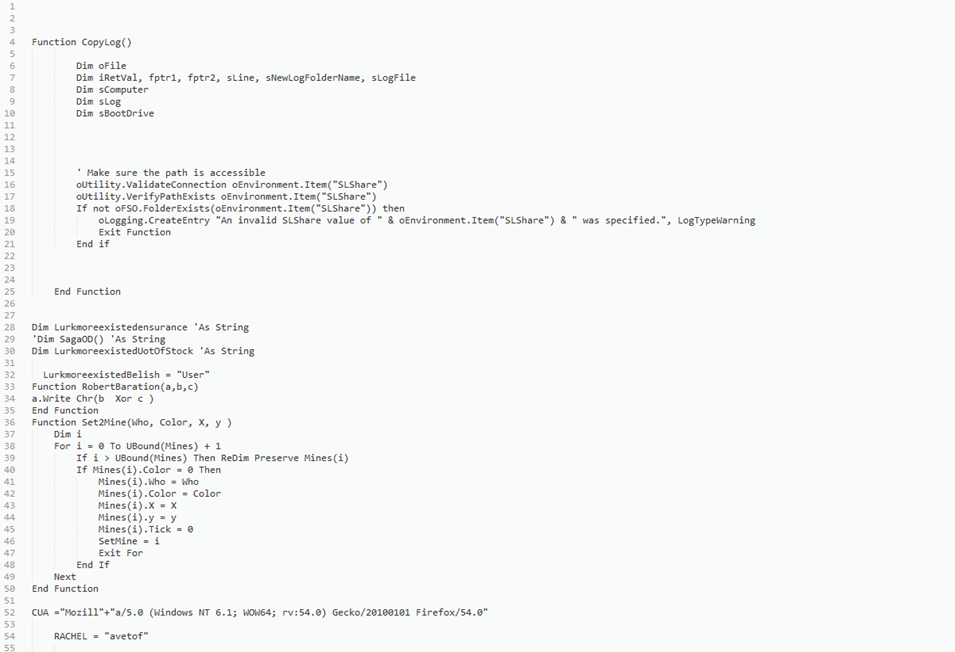

De krypterede dokumenter i begge nye septemberangreb har en ".ykcol"-udvidelsen og ".vbs"-filerne distribueres via e-mail. Dette viser, at malware-forfattere udvikler og ændrer metoder for at nå ud til flere brugere og omgå sikkerhedstilgange, der bruger maskinlæring og mønstergenkendelse.

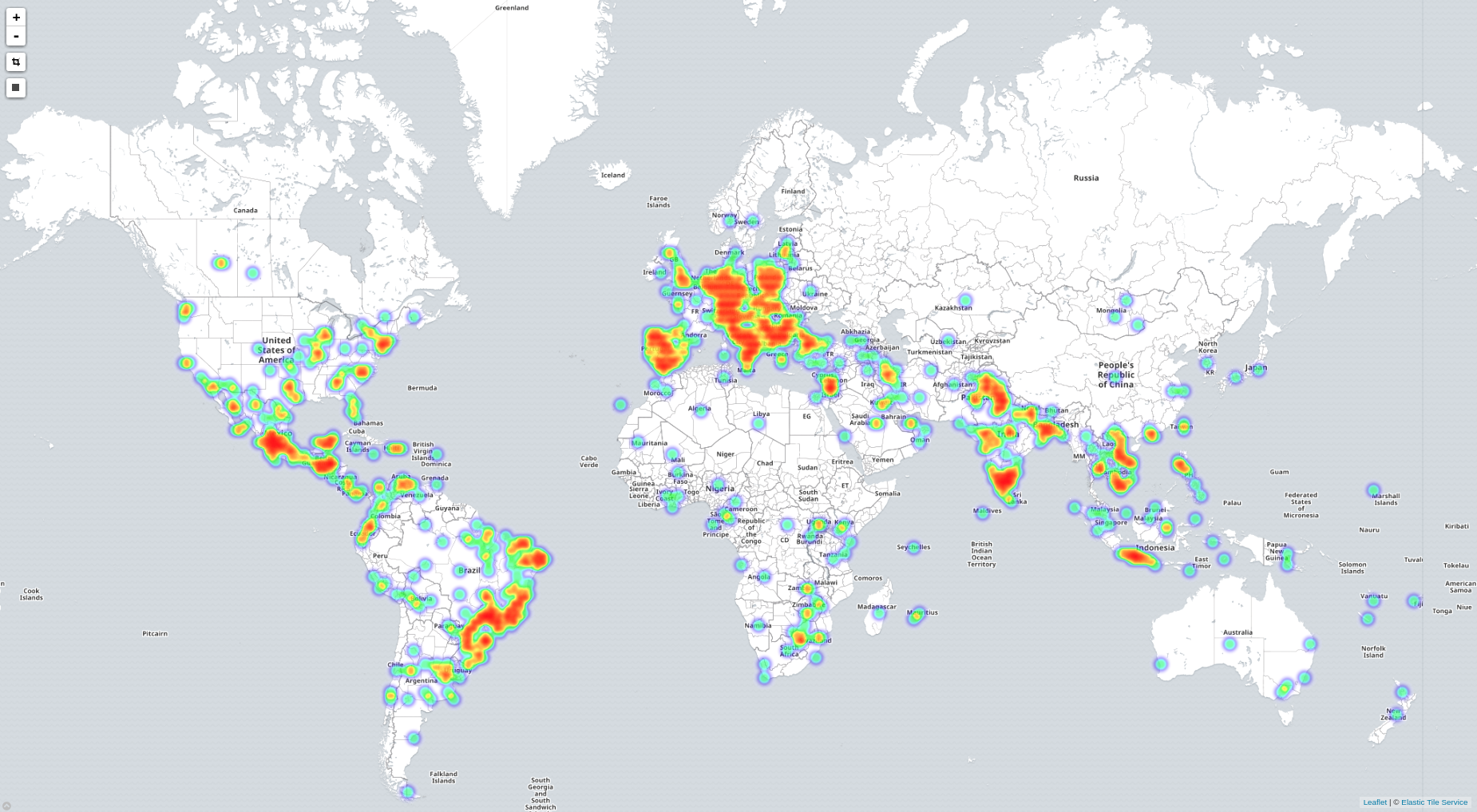

Her er et varmekort over det første nye angreb den 18. september 2017, med "Besked fra KM_C224e” emnelinje efterfulgt af kildelandene for de maskiner, der bruges i botnettet til at sende e-mails:

| Land | Sum - Antal e-mails |

| Vietnam | 26,985 |

| Mexico | 14,793 |

| Indien | 6,190 |

| Indonesien | 4,154 |

ISP'er i almindelighed blev stærkt co-opteret i dette angreb, hvilket peger på både angrebets sofistikerede og utilstrækkelige cyberforsvar ved deres endepunkter og med deres eget netværk og hjemmesidesikkerhedsløsninger. Som med angrebene i august blev mange servere og enheder i Vietnam og Mexico brugt til at udføre de globale angreb. Her er de førende rækkeejere opdaget i "Besked fra KM_C224e"-angrebet:

| Baneejer | Sum - Antal e-mails |

| Vietnam Posts and elecommunications (VNPT) | 18,824 |

| VDC | 4,288 |

| lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

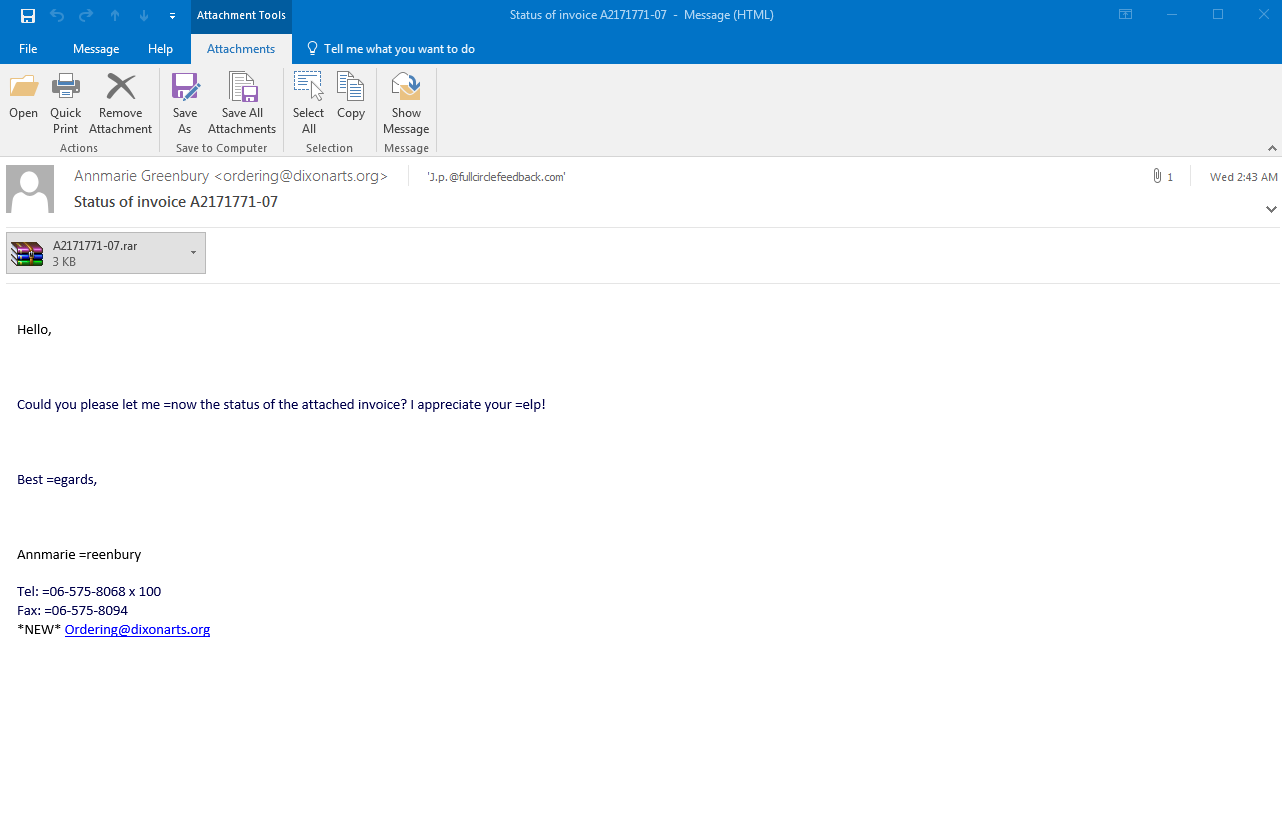

Den mindste af de to spidser i denne september-kampagne sender phishing-e-mails med emnet "Fakturastatus" og ser ud til at være fra en lokal leverandør, inklusive en hilsen med "Hej", en høflig anmodning om at se den vedhæftede fil, og en underskrift og kontakt detaljer fra en fiktiv leverandørmedarbejder. Igen, læg mærke til, hvor velkendt e-mailen ser ud

enhver, der er involveret i økonomi eller arbejder med eksterne leverandører:

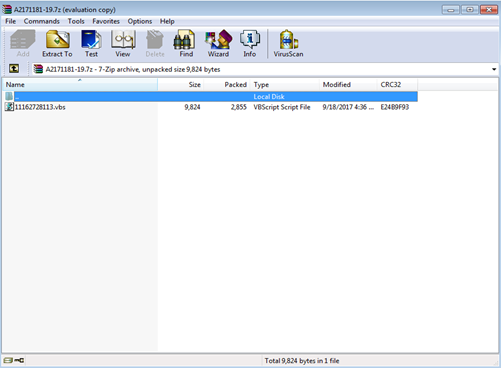

Når der klikkes på den vedhæftede fil, vises den som en komprimeret fil, der skal pakkes ud:

Her kan du se et eksempel på scriptet, som er helt anderledes end det, der blev brugt i angrebene tidligere i august 2017.

Efterspørgslen efter løsesum på 5 bitcoins til 1 bitcoin i begge nye tilfælde afspejler angrebene i august. Den 18. september 2017 svarede værdien af 1 bitcoin til lidt over $4000.00 US Dollars (og 3467.00 Euro).

Til angrebet den 18. september 2017 med "Status på faktura” emnelinjen, Amerika, Europa, Indien og Sydøstasien blev hårdt ramt, men Afrika, Australien og mange øer blev også ramt af disse angreb.

Phishing- og trojanske eksperter fra Comodo Threat Intelligence Lab (en del af Comodo Threat Research Labs) opdagede og analyserede mere end 110,000 forekomster af phishing-e-mails på Comodo-beskyttede slutpunkter inden for blot de første tre dage af denne september 2017-kampagne.

De vedhæftede filer blev læst ved Comodo-beskyttede endepunkter som "ukendte filer", sat i indeslutning og nægtet adgang, indtil de blev analyseret af Comodos teknologi og, i dette tilfælde, laboratoriets menneskelige eksperter.

Laboratoriets analyse af e-mails sendt i "Besked fra KM_C224e” Phishing-kampagne afslørede disse angrebsdata: 19,886 forskellige IP-adresser blev brugt fra 139 forskellige landekode-topniveaudomæner.

Den "Status på faktura” angrebet brugte 12,367 forskellige IP-adresser fra 142 landekodedomæner. Der er i alt 255 landekodedomæner på topniveau, der vedligeholdes af Internet Assigned Numbers Authority (IANA), hvilket betyder, at begge disse nye angreb er rettet mod over halvdelen af nationalstaterne på jorden.

"Disse typer angreb bruger både botnets af servere og enkeltpersoners pc'er og nye phishing-teknikker, der bruger social engineering til intetanende kontormedarbejdere og ledere. Dette gør det muligt for et meget lille team af hackere at infiltrere tusindvis af organisationer og slå AI og maskinlæringsafhængig værktøjer til beskyttelse af endepunkter, selv de førende i Gartners seneste Magic Quadrant." sagde Fatih Orhan, leder af Comodo Threat Intelligence Lab og Comodo Threat Research Labs (CTRL). “Fordi den nye ransomware vises som en ukendt fil, kræver det en 100 % 'default deny' sikkerhedsposition for at blokere eller indeholde den ved endepunktet eller netværksgrænsen; det kræver også menneskelige øjne og analyser for i sidste ende at bestemme, hvad det er - i dette tilfælde ny ransomware."

Ønsker du et dybere dyk ned i angrebsdataene? Tjek det nye Comodo Threat Intelligence Labs "SÆRLIGE RAPPORT: SEPTEMBER 2017 – RANSOMWARE PHISHING-ANgreb LOKKER MEDARBEJDERE, BEAT MACHINE LÆRINGSVÆRKTØJER (Del III af Evolving IKARUS forfalden og Locky Ransomware-serien)." Specialrapporten er en af mange inkluderet i et gratis abonnement på Lab Updates på https://comodo.com/lab. Det giver en dybdegående dækning af bølgen af angreb den 18.-21. september 2017, med flere analyser og med bilag, der indeholder flere detaljer om de kilder og maskiner, der blev brugt i angrebene. Dit abonnement på laboratorieopdateringer inkluderer også del I og II af serien "Special Report: IKARUSdilapidated Locky Ransomware" og giver dig også laboratoriets "Ugentlig opdatering" og "Special Update" videoer. Tilmeld dig i dag kl comodo.com/lab.

START GRATIS PRØVNING FÅ DIT ØJEBLIKKE SIKKERHEDSSCORECARD GRATIS

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- Platoblokkæde. Web3 Metaverse Intelligence. Viden forstærket. Adgang her.

- Kilde: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- Om

- Konti

- faktisk

- adresser

- afrika

- Alle

- amerikansk

- Amerika

- blandt

- analyse

- ,

- vises

- tilgange

- asia

- asiatisk

- tildelt

- angribe

- Angreb

- AUGUST

- Australien

- myndighed

- forfattere

- være

- jf. nedenstående

- Bitcoin

- Bitcoins

- Bloker

- Blog

- botnet

- botnets

- Bygning

- virksomhed

- Opkald

- Kampagne

- Kampagner

- omhyggeligt

- tilfælde

- tilfælde

- center

- skiftende

- kontrollere

- kode

- KOM

- Kom

- almindeligt

- selskab

- computere

- tilsluttet

- Indeslutning

- koordinere

- lande

- land

- dækning

- oprettet

- Cybersecurity

- Dangerous

- data

- Dage

- dybere

- definitivt

- Efterspørgsel

- konstrueret

- detail

- detaljer

- opdaget

- Bestem

- udvikling

- Enheder

- forskellige

- opdaget

- opdagelse

- distribueret

- dokumentet

- dokumenter

- dollars

- Domæner

- Dont

- tidligere

- Tidligt

- jorden

- effektivt

- emails

- Medarbejder

- medarbejdere

- muliggør

- krypteret

- Endpoint

- engagere

- Engineering

- indrejse

- Ether (ETH)

- Europa

- europæisk

- euro

- Endog

- begivenhed

- udviklende

- Eksklusiv

- udføre

- forvente

- eksperter

- udvidelse

- ekstrakt

- Øjne

- bekendt

- Med

- File (Felt)

- Filer

- finansiere

- Fornavn

- efterfulgt

- Gratis

- fra

- fremtiden

- Generelt

- få

- gif

- Global

- globale markeder

- hilsen

- hackere

- Halvdelen

- hoved

- stærkt

- link.

- Hit

- Hvordan

- Men

- HTTPS

- menneskelig

- billede

- påvirket

- in

- dybdegående

- omfatter

- medtaget

- omfatter

- Herunder

- Indien

- industrien

- brancheleder

- øjeblikkelig

- Intelligens

- Internet

- involverede

- IP

- IP-adresser

- Islands

- IT

- lab

- Labs

- større

- Sent

- seneste

- leder

- førende

- læring

- Niveau

- Line (linje)

- lokale

- Se

- ligner

- UDSEENDE

- maskine

- machine learning

- Maskiner

- Magic

- malware

- Ledere

- mange

- kort

- Markeder

- max-bredde

- betyder

- metoder

- Mexico

- model

- modeller

- mere

- mest

- Mest Populære

- nation

- I nærheden af

- netværk

- Ny

- Nyeste

- Nord

- nummer

- numre

- Office

- ONE

- organisationer

- original

- Andet

- Andre

- uden for

- egen

- ejere

- del

- dele

- forbi

- Mønster

- pc'er

- Phishing

- phishing-angreb

- phishing-angreb

- phishing-kampagne

- PHP

- plato

- Platon Data Intelligence

- PlatoData

- punkter

- Populær

- Indlæg

- praksis

- forelagt

- beskyttelse

- giver

- sætte

- rækkevidde

- Ransom

- ransomware

- Ransomware angreb

- nå

- Læs

- nylige

- anerkendelse

- indberette

- anmode

- Kræver

- forskning

- henholdsvis

- Revealed

- SA

- Said

- scanne

- scorecard

- Skærm

- sikkerhed

- afsendelse

- senior

- september

- Series

- bør

- Shows

- lignende

- lille

- mindre

- So

- Social

- Samfundsteknologi

- Kilde

- Kilder

- Syd

- Sydøstasien

- særligt

- standard

- påbegyndt

- Stater

- Status

- emne

- Hold mig opdateret

- abonnement

- sommer

- tager

- målrettet

- hold

- teknikker

- Teknologier

- The Source

- deres

- selv

- tusinder

- trussel

- trussel intelligens

- tre

- Gennem

- tid

- til

- i dag

- værktøjer

- top

- øverste niveau

- I alt

- Trojan

- typer

- Ultimativt

- opdateringer

- us

- US Dollars

- brug

- brugere

- sædvanligvis

- udnytte

- udnyttet

- udnytter

- værdi

- sælger

- leverandører

- verificere

- via

- Victim

- ofre

- Videoer

- Vietnam

- Specifikation

- Wave

- Kendt

- Hvad

- Hvad er

- som

- inden for

- arbejdere

- arbejder

- Din

- zephyrnet