Analytikere har afsløret en Iran-linket APT, der sender ondsindede e-mails til top israelske regeringsembedsmænd.

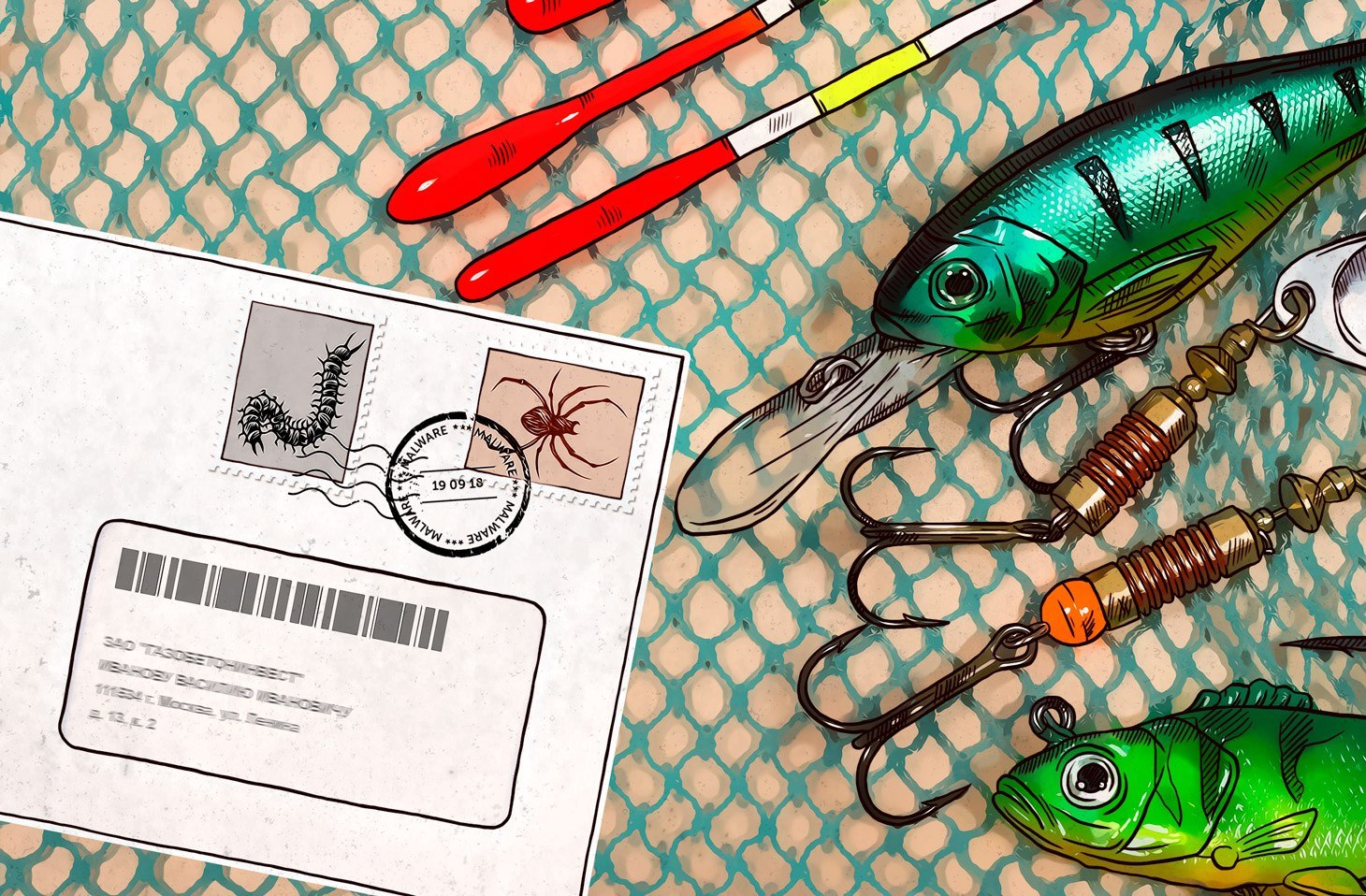

En avanceret vedvarende trusselgruppe, med bånd til Iran, menes at stå bag en phishing-kampagne rettet mod højt profilerede regeringer og militært israelsk personel, ifølge til en rapport fra Check Point Software.

Målene for kampagnen omfattede en højtstående ledelse i den israelske forsvarsindustri, den tidligere amerikanske ambassadør i Israel og den tidligere vicepremierminister i Israel.

Målet med kampagnen, sagde forskerne, var at få personlige oplysninger fra mål.

Falske e-mails fra legitime adresser

Et af målene er ifølge Check Point Tzipi Livni, Israels tidligere udenrigsminister, justitsminister og vicepremierminister. Forskere mener, at målet blev valgt på grund af den høje kaliber liste over kontakter i hendes adressebog.

For ikke længe siden modtog hun en e-mail fra, ifølge forskerne, "en kendt tidligere generalmajor i IDF, som tjente i en meget følsom stilling." Afsenderadressen var ikke forfalsket – det var det samme domæne, som hun havde korresponderet med før. Oversat fra hebraisk lød meddelelsen:

Hej mine kære venner, Se venligst vedhæftede artikel for at opsummere året. ((*kun øjne*)) Jeg ønsker selvfølgelig ikke, at den skal distribueres, for det er ikke den endelige version. Jeg modtager gerne bemærkninger af enhver art. Hav en god resten af dagen.

Beskeden indeholdt et link. Livni forsinkede med at klikke på linket, hvilket gav anledning til flere opfølgende e-mails.

Godmorgen, jeg har ikke hørt fra dig. Nogle venner sendte mig bemærkninger. Dine bemærkninger er også meget vigtige for mig. Jeg ved, du har meget travlt. Men jeg ville bede dig om at tage dig god tid og læse artiklen. God uge

Afsenderens vedholdenhed og mængden af beskeder rejste hendes mistanke, ifølge Check Point. Efter Livni mødtes med den tidligere generalmajor, blev det klart, at e-mails blev sendt fra en kompromitteret konto, og indholdet af beskederne var en del af et phishing-angreb.

Det var en lignende historie for de andre mål i denne kampagne - mistænkte e-mails blev sendt fra legitime kontakter.

Hvad der virkelig skete

Angrebsmetoden var ikke særlig teknisk. "Den mest sofistikerede del af operationen er social engineering," bemærkede Sergey Shykevich, trusselsefterretningsgruppeleder hos Check Point Research. Han sagde, at kampagnen var "en meget målrettet phishing-kæde, der er specielt udformet til hvert mål." Personligt udformede phishing-e-mails er en teknik kaldet spear phishing.

Angriberne påbegyndte deres spear phishing-angreb, først ved at kompromittere en e-mail-adressebog tilhørende en kontakt fra deres mål. Derefter ville de ved hjælp af den kaprede konto fortsætte en allerede eksisterende e-mail-kæde mellem kontakten og målet. Med tiden ville de styre samtalen mod at lokke målet til at klikke på eller åbne et ondsindet link eller dokument.

"Nogle af e-mails indeholder et link til et rigtigt dokument, der er relevant for målet," bemærkede Check Points analytikere. For eksempel en "invitation til en konference eller forskning, phishing-side på Yahoo, link til upload af dokumentscanninger."

"Målet" var i sidste ende "at stjæle deres personlige oplysninger, passcanninger og stjæle adgang til deres mailkonti."

Hvem og hvorfor

"Vi har solide beviser for, at det startede i det mindste fra december 2021," skrev Shykevich, "men vi antager, at det startede tidligere."

I deres analyse fandt forskerne beviser, som de mener peger på den Iran-forbundne Phosphorus APT-gruppe (alias Charming Kitten, Ajax Security, NewsBeef, APT35). Fosfor er en af Irans mest aktiv APT'er, med "en lang historie med at udføre højprofilerede cyberoperationer, tilpasset det iranske regimes interesser, såvel som målrettet israelske embedsmænd."

Iran og Israel er normalt uenige, og disse angreb kom "midt i eskalerende spændinger mellem Israel og Iran. Med nylige attentater på iranske embedsmænd (nogle tilknyttet den israelske Mossad) og de forpurrede forsøg på at kidnappe israelske statsborgere verden over, formoder vi, at Phosphor vil fortsætte med sin igangværende indsats i fremtiden."