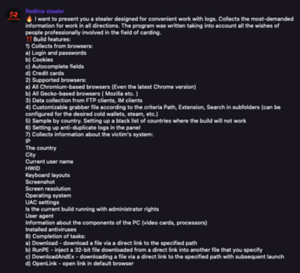

Hackere vender sig til sløringstaktikker, der er afhængige af blanke reklamebilleder fra Delta Airlines og forhandleren Kohl's, narrer brugere til at besøge legitimationsindsamlingssteder og opgive personlige oplysninger.

A seneste kampagne analyseret af Avanan viste, hvordan trusselsaktører skjuler ondsindede links bag overbevisende billeder, der tilbyder gavekort og loyalitetsprogrammer fra sådanne betroede mærker. Mere generelt er kampagnen en del af en større trend med cyberskurke, der opdaterer gamle taktikker med nyt værktøj – såsom AI – der gør phishes mere overbevisende.

Avanan-forskere, der kaldte sløringsteknikken "billede i billede", bemærkede, at de cyberkriminelle bag angrebene simpelthen forbinder marketingbillederne til ondsindede URL'er. Dette skal ikke forveksles med steganografi, som koder for ondsindede nyttelaster på pixelniveau i et billede.

Jeremy Fuchs, cybersikkerhedsforsker og analytiker hos Avanan, bemærker det steganografi er ofte super kompleks, og "dette er en meget enklere måde at gøre ting på, der stadig kan have den samme effekt og er nemmere for hackerne at replikere i skala."

Virksomheds-URL-filtre hindret af billedsløring

Selvom den er ligetil, gør billed-i-billede-tilgangen det sværere for URL-filtre at opfange truslen, bemærkede Avanan-forskere.

"[E-mailen vil] se ren ud [til filtre], hvis de ikke scanner i billedet," ifølge analysen. "Ofte vil hackere gladeligt linke en fil, et billede eller en QR-kode til noget ondsindet. Du kan se den sande hensigt ved at bruge OCR til at konvertere billederne til tekst eller parse QR-koder og afkode dem. Men mange sikkerhedstjenester gør eller kan ikke gøre dette."

Fuchs forklarer, at den anden vigtige fordel ved tilgangen er at gøre ondsindetheden mindre tydelig for mål.

"Ved at binde social engineering til sløring, kan du potentielt præsentere slutbrugerne for noget, der er meget fristende at klikke på og handle på," siger han og tilføjer den advarsel, at hvis brugere holder musemarkøren over billedet, er URL-linket tydeligvis ikke relateret til det forfalskede mærke. "Dette angreb er ret sofistikeret, selvom hackeren sandsynligvis mister point ved ikke at bruge en mere original URL," sagde han.

Mens phishen kaster et bredt forbrugernet, bør virksomheder være opmærksomme på, at flyselskabernes loyalitetsprogramkommunikation ofte går til virksomhedernes indbakker; og i fjernarbejdets alder, bruger mange medarbejdere personlige enheder til erhvervslivet eller får adgang til personlige tjenester (som Gmail) på bærbare computere, der er udstedt af virksomheder.

"Med hensyn til effekt var [kampagnen] rettet mod et stort antal kunder i flere regioner," tilføjer Fuchs. "Selvom det er svært at vide, hvem gerningsmanden er, kan ting som dette ofte nemt downloades som klar-til-gå-sæt."

Brug af Gen AI til at opdatere gamle taktikker

Fuchs siger, at kampagnen passer ind i en af de nye tendenser, der ses i phishing-landskabet: spoofs, der næsten ikke kan skelnes fra legitime versioner. Fremadrettet vil brugen af generativ AI (som ChatGPT) til at hjælpe til at sløre taktik, når det kommer til billedbaserede phishing-angreb, kun gøre disse sværere at få øje på, tilføjer han.

"Det er super nemt med generativ AI," siger han. "De kan bruge det til hurtigt at udvikle realistiske billeder af velkendte mærker eller tjenester og gøre det i skala og uden nogen form for design- eller kodningsviden."

For eksempel ved kun at bruge ChatGPT-prompter, en Forcepoint-forsker for nylig overbevist AI til at bygge uopdagelig steganografi-malware på trods af dets direktiv om at afvise ondsindede anmodninger.

Phil Neray, vicepræsident for cyberforsvarsstrategi hos CardinalOps, siger, at AI-tendensen er voksende.

"Hvad der er nyt, er det sofistikerede niveau, der nu kan anvendes til at få disse e-mails til at se ud til at være næsten identiske med e-mails, du ville modtage fra et legitimt mærke," siger han. “Som brugen af AI-genererede deepfakes, AI gør det nu meget nemmere at oprette e-mails med samme tekstindhold, tone og billeder som en legitim e-mail."

Generelt fordobler phishere, hvad Fuchs kalder "tilsløring inden for legitimitet."

"Det, jeg mener med det, er at skjule dårlige ting i det, der ligner gode ting," forklarer han. "Selvom vi har set masser af eksempler på spoofing af legitime tjenester som PayPal, bruger dette den mere gennemprøvede version, som inkluderer falske, men overbevisende udseende, billeder."

Udnyttelse af URL-beskyttelse for at beskytte mod datatab

De potentielle implikationer af angrebet for virksomheder er pengetab og tab af data, og for at forsvare sig selv bør organisationer først se efter at uddanne brugerne om disse typer angreb og understrege vigtigheden af at holde musen over URL'er og se på det fulde link, før de klikker.

"Ud over det, synes vi, det er vigtigt at udnytte URL-beskyttelse, der bruger phishing-teknikker som denne som en indikator for et angreb, samt at implementere sikkerhed, der ser på alle komponenter i en URL og emulerer siden bag den," bemærker Fuchs.

Ikke alle er enige om, at eksisterende e-mail-sikkerhed ikke er op til opgaven med at fange sådanne phishes. Mike Parkin, senior teknisk ingeniør hos Vulcan Cyber, bemærker, at mange e-mail-filtre ville fange disse kampagner og enten markere det som spam i værste fald eller markere det som ondsindet.

Han bemærker, at spammere har brugt billeder i stedet for tekst i årevis i håb om at omgå spamfiltre, og spamfiltre har udviklet sig til at håndtere dem.

"Selvom angrebet har været ret almindeligt på det seneste, i det mindste hvis spam i min egen junkmail-mappe er nogen indikation, er det ikke et særligt sofistikeret angreb," tilføjer han.

AI-aktiverede angreb kan dog være en anden historie. CardinalOps' Neray siger, at den bedste måde at bekæmpe de mere avancerede billedbaserede angreb på er at bruge store mængder data til at træne AI-baserede algoritmer i, hvordan man genkender falske e-mails - ved at analysere indholdet af selve e-mails såvel som ved at samle information om hvordan alle andre brugere har interageret med e-mails.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoAiStream. Web3 Data Intelligence. Viden forstærket. Adgang her.

- Udmøntning af fremtiden med Adryenn Ashley. Adgang her.

- Køb og sælg aktier i PRE-IPO-virksomheder med PREIPO®. Adgang her.

- Kilde: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :har

- :er

- :ikke

- $OP

- a

- Om

- Adgang

- Ifølge

- Lov

- aktører

- tilføje

- Tilføjer

- fremskreden

- Reklame

- alder

- AI

- Støtte

- Rettet

- flyselskab

- Flyselskaber

- algoritmer

- Alle

- Skønt

- beløb

- an

- analyse

- analytiker

- analysere

- ,

- enhver

- tilsyneladende

- vises

- anvendt

- tilgang

- ER

- AS

- At

- angribe

- Angreb

- opmærksom på

- Bad

- BE

- været

- før

- bag

- gavner det dig

- BEDSTE

- Beyond

- brand

- brands

- bredt

- Bygning

- virksomhed

- virksomheder

- men

- by

- Opkald

- Kampagne

- Kampagner

- CAN

- Kort

- brydning

- ChatGPT

- tydeligt

- klik

- kode

- koder

- Kodning

- kommer

- Fælles

- Kommunikation

- komponenter

- forvirret

- forbruger

- indhold

- konvertere

- Corporate

- skabe

- KREDENTIAL

- Kunder

- Cyber

- cyberkriminelle

- Cybersecurity

- data

- datatab

- deal

- Dekodning

- Forsvar

- Delta

- Design

- Trods

- udvikle

- Enheder

- forskellige

- svært

- do

- gør

- Don

- fordobling

- ned

- døbt

- lettere

- nemt

- let

- uddanne

- enten

- e-mail-sikkerhed

- emails

- smergel

- medarbejdere

- ingeniør

- Engineering

- især

- Ether (ETH)

- alle

- udviklet sig

- eksempler

- eksisterende

- Forklarer

- retfærdigt

- falsk

- bekendt

- kæmpe

- File (Felt)

- Filtre

- Fornavn

- Første kig

- Til

- Videresend

- fra

- fuld

- Gen

- Generelt

- generative

- Generativ AI

- gave

- gavekort

- given

- Give

- gmail

- Go

- gå

- godt

- Dyrkning

- hacker

- hackere

- Hård Ost

- høst

- Have

- he

- Skjule

- håber

- hover

- Hvordan

- How To

- HTTPS

- i

- identisk

- if

- billede

- billeder

- KIMOs Succeshistorier

- gennemføre

- implikationer

- betydning

- vigtigt

- in

- omfatter

- tegn

- Indikator

- oplysninger

- instans

- Intention

- ind

- isn

- IT

- ITS

- jpg

- Nøgle

- Kend

- viden

- landskab

- laptops

- stor

- større

- Sent

- mindst

- legitimitet

- legitim

- mindre

- Niveau

- Leverage

- ligesom

- LINK

- Linking

- links

- Se

- leder

- UDSEENDE

- taber

- off

- Loyalitet

- Loyalty Program

- Loyalitetsprogrammer

- lave

- maerker

- malware

- mange

- markere

- Marketing

- betyde

- måske

- mike

- Monetære

- mere

- meget

- flere

- my

- næsten

- netto

- Ny

- bemærkede

- Noter

- nu

- nummer

- OCR

- of

- tilbyde

- tit

- Gammel

- on

- ONE

- kun

- or

- organisationer

- original

- Andet

- i løbet af

- egen

- side

- del

- PayPal

- personale

- Phish

- Phishing

- phishing-angreb

- pics

- pick

- billede

- pixel

- plato

- Platon Data Intelligence

- PlatoData

- Masser

- punkter

- potentiale

- potentielt

- præsentere

- præsident

- sandsynligvis

- Program

- Programmer

- beskytte

- beskyttelse

- QR code

- qr-koder

- hurtigt

- realistisk

- modtage

- genkende

- regioner

- relaterede

- stole

- fjern

- anmodninger

- forsker

- forskere

- detailhandler

- s

- Said

- samme

- siger

- Scale

- scanning

- sikkerhed

- se

- set

- senior

- Tjenester

- bør

- viste

- ganske enkelt

- Websteder

- So

- Social

- Samfundsteknologi

- noget

- sofistikeret

- spam

- Spot

- Stadig

- Story

- ligetil

- Strategi

- sådan

- Super

- taktik

- mål

- Opgaver

- Teknisk

- teknikker

- vilkår

- at

- Them

- selv

- Disse

- de

- ting

- tror

- denne

- dem

- selvom?

- trussel

- trusselsaktører

- til

- TONE

- Tog

- Trend

- Tendenser

- sand

- betroet

- Drejning

- typer

- Opdatering

- opdatering

- URL

- brug

- brugere

- bruger

- ved brug af

- Ve

- udgave

- meget

- Vice President

- Vulcan

- var

- Vej..

- we

- GODT

- Hvad

- hvornår

- som

- mens

- WHO

- bred

- vilje

- med

- inden for

- uden

- Værst

- ville

- år

- dig

- zephyrnet