IoT-enheder er på trods af deres fordele meget modtagelige for malware. Deres begrænsede størrelse og computerkraft gør dem til lette mål. At beskytte disse enheder mod angreb er en daglig udfordring for virksomhedens sikkerhedsteam.

Lad os tage et dybere kig på, hvorfor IoT-malware er sådan en bekymring, og undersøge måder at beskytte IoT-enheder mod malwareangreb.

Hvorfor IoT-enheder er modtagelige for malware

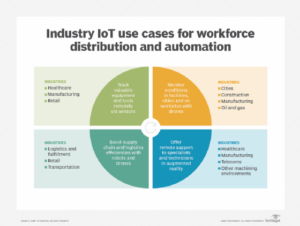

En IoT-enhed er kategoriseret som enhver ikke-standard computerenhed. Det kan være forbrugerprodukter, blandt andet smart-tv'er og wearables, eller de kan være industrielle, såsom kontrolsystemer, overvågningskameraer, asset trackers eller medicinsk udstyr. Uanset deres fokus har IoT-enheder ændret den måde, verden fungerer og lever på.

Der findes tusindvis af forskellige typer IoT-enheder, men de deler alle muligheden for at oprette forbindelse til et netværk. Tilslutningsmuligheder gør det muligt at fjernstyre disse enheder og gør det muligt at få adgang til og indsamle deres data.

På trods af deres mange fordele gør de data, de genererer, indsamler og deler, samt de operationer, de udfører, IoT-enheder ekstremt attraktive for ondsindede hackere. Det faktum, at de er forbundet til et netværk, gør dem åbne for at blive angrebet eksternt, og deres formfaktorer betyder, at de mangler den nødvendige indbyggede sikkerhed til at beskytte sig selv mod trusler og udnyttelse.

IoT-svagheder og sårbarheder

Ifølge Bitdefenders 2023 IoT Security Landscape Report har hjem i USA i gennemsnit 46 enheder forbundet til internettet og oplever et gennemsnit på otte angreb mod disse enheder hver 24. time. Og det er kun forbruger-IoT-enheder.

Nozomi Networks' distribuerede IoT-honningpotter oplevede mellem hundreder og tusinder af unikke angriber-IP-adresser dagligt i august 2023.

IoT-angreb har til formål at få kontrol over enheden, stjæle eller slette følsomme data eller rekruttere dem til en botnet. Vellykkede angreb - især hvis de angribes mod tilsluttede enheder, der kører kritisk infrastruktur eller medicinske systemer - kan resultere i alvorlige fysiske konsekvenser.

Følgende sikkerhedsproblemer gør IoT-enheder modtagelige for malware:

- Enhedsbegrænsninger. De fleste IoT-enheder er designet med minimale hardware- og softwarekapaciteter, der er tilstrækkelige til at udføre deres opgaver. Dette efterlader ringe kapacitet til omfattende sikkerhedsmekanismer eller databeskyttelse, hvilket gør dem mere sårbare over for angreb.

- Hardkodede og standardadgangskoder. Hardkodede og standardadgangskoder giver angribere, der anvender brute-force-taktikker, en stor chance for at knække en enheds autentificering. HEH-botnettet inficerer for eksempel enheder ved hjælp af hårdkodede legitimationsoplysninger og brute-forced adgangskoder.

- Mangel på kryptering. Data lagret eller transmitteret i klartekst er sårbare over for aflytning, korruption og kapring. Vigtige telemetrioplysninger sendt fra en IoT-enhed kan f.eks. manipuleres til at give fejlagtige resultater.

- Sårbare komponenter. Ved brug af almindelige hardwarekomponenter forstås enhver med kendskab til elektroniske printkort og kommunikationsprotokoller, som f.eks Universal asynkron modtager/sender og Inter-Integrated Circuit, kan skille en enhed ad og lede efter hardwaresårbarheder.

- Enhedsdiversitet. Sammenlignet med stationære computere, bærbare computere og mobiltelefoner varierer IoT-enheder betydeligt i formfaktor og OS. Det samme er tilfældet med de netværksteknologier og protokoller, IoT-enheder anvender. Denne mangfoldighed kræver mere komplekse sikkerhedsforanstaltninger og kontroller for at give et standardniveau af beskyttelse.

- Mangel på revisionsevner. Angribere kompromitterer og udnytter IoT-enheder uden frygt for, at deres aktiviteter bliver registreret eller opdaget. Inficerede enheder viser muligvis ikke nogen mærkbar forringelse af deres ydeevne eller service.

- Dårlige opdateringsmekanismer. Mange enheder mangler muligheden for at opdatere firmware eller software sikkert. Denne mangel kræver, at virksomheder afsætter betydelige ressourcer for at holde IoT-enheder beskyttet mod nye sårbarheder, hvilket efterlader mange enheder udsat. Derudover har IoT-enheder som regel lange udrulninger, så det bliver stadig sværere at sikre dem mod nye angrebsmodeller.

- Manglende sikkerhedsbevidsthed. Organisationer implementerer ofte IoT-enheder uden fuldt ud at forstå deres svagheder og den indvirkning, de har på den overordnede netværkssikkerhed. Ligeledes mangler de fleste forbrugere viden til at ændre standardadgangskoder og indstillinger, før de forbinder en ny enhed til internettet, hvilket gør gadgetten til et nemt mål for angribere.

IoT malware og angreb

IoT-enheder kan være involveret i et vilkårligt antal cybersikkerhedsbrud og malware-infektioner, og deres virkninger kan være øjeblikkelige, overlappende og forårsage store forstyrrelser. Angreb omfatter botnets, ransomware, destructionware og useriøse enheder.

- IoT botnets. Botnet malware er ofte open source og frit tilgængelig på underjordiske fora. Det er designet til at inficere og kontrollere så mange enheder som muligt, mens det på samme tid blokerer for anden botnet-malware i at tage kontrol over enheden. På grund af deres dårlige sikkerhed gør IoT-enheder det muligt for trusselsaktører at rekruttere dem som bots og skabe enorme botnets til at starte ødelæggende DDoS-angreb. Faktisk genererer IoT-botnet ifølge 2023 Nokia Threat Intelligence Report mere end 40 % af al DDoS-trafik i dag, en femdobling i løbet af det seneste år. Det første store IoT-botnet-angreb kom i 2016 Mirai botnet angreb. Mere end 600,000 IoT-enheder blev inficeret, inklusive CCTV-kameraer og husstandsroutere. Flere store hjemmesider blev slået offline i timevis. IoT-botnet kan starte andre angreb, herunder brute-force-angreb, phishing-angreb og spamkampagner.

- ransomware. Selvom masser af IoT-enheder ikke gemmer værdifulde data lokalt, kan de stadig blive ofre for et ransomware-angreb. IoT ransomware låser en enheds funktionalitet, fryser smartenheder og lukker ned for forretningsdrift eller kritisk infrastruktur. FLocker og El Gato ransomware retter sig for eksempel mod mobiltelefoner, tablets og smart-tv'er, hvor angribere kræver betaling, før de låser inficerede enheder op. Selvom det måske er muligt blot at nulstille inficerede IoT-enheder, giver det angriberen en masse indflydelse at gøre dette til hundreder eller tusinder af enheder, før en større situation udfolder sig. Et ransomware-angreb på det rigtige tidspunkt eller sted giver offeret ringe eller ingen anden mulighed end at betale løsesummen.

- Destruktionsvarer. Dette er et opdigtet udtryk, men det fanger hensigten med denne IoT-malware. Destructionware er et angreb designet til at lamme infrastruktur til politiske, ideologiske eller blot ondsindede formål. Eksempel: Angrebet i 2015 mod Ukraines elnet. Det sofistikerede og velplanlagte angreb tog et helt elnet ned; det var måneder, før driften var fuldt genoprettet. En del af angrebet involverede overskrivning af firmwaren på kritiske seriel-til-Ethernet-konvertere, hvilket forhindrede ægte operatører i at kunne udstede fjernbetjeninger. De inficerede enheder skulle erstattes af nye. Et lignende angreb forekom i 2022.

- Rogue enheder. I stedet for at prøve at tage kontrol over IoT-enheder, forbinder mange cyberkriminelle blot en slyngel enhed til IoT-netværket, hvis den ikke er fuldt beskyttet. Dette skaber et adgangspunkt, hvorfra angriberen kan pivotere længere ind i netværket.

Sådan opdager du IoT malware-angreb

IoT-enheder er nu væsentlige komponenter i stort set alle større industrier. Sikkerhedsteams skal forstå de komplekse risikofaktorer, der er specifikke for deres implementering og brug. IoT-malwaredetektionsteknikker er dog stadig meget i gang. For eksempel er standard indbyggede dynamiske og statiske analyseteknikker ikke mulige på grund af de forskellige arkitekturer og ressourcebegrænsninger for IoT-enheder.

Den bedste tilgang til at opdage IoT-malware er et centralt overvågningssystem, der gennemsøger enhedsaktiviteter, såsom netværkstrafik, ressourceforbrug og brugernes interaktioner, og derefter bruger AI til at generere adfærdsprofiler. Disse profiler kan hjælpe med at opdage eventuelle afvigelser, der stammer fra cyberangreb eller ondsindede softwareændringer, uanset typen af enhed. Enheder, der genererer eller håndterer fortrolige data, bør bruge en decentraliseret fødereret læringsmodel for at sikre databeskyttelse, mens modellerne trænes.

Fremtidige IoT-detektionsmetoder kunne omfatte elektromagnetisk signalanalyse. Sikkerhedsforskere, der arbejder hos IRISA, f.eks. identificeret malware, der kører på en Raspberry Pi-enhed med 98 % nøjagtighed ved at analysere elektromagnetisk aktivitet. En stor fordel ved denne teknik er, at den ikke kan opdages, blokeres eller omgås af malware.

Sådan forhindrer du IoT-malware

Indtil der er en levedygtig og effektiv metode til hurtigt at opdage og blokere malware, er den bedste tilgang at sikre, at enheder er fuldt beskyttet før og under implementering.

Følg følgende trin:

- Aktiver stærk autorisation. Skift altid standardadgangskoder. Brug multifaktorgodkendelse, hvor det er muligt.

- Brug altid-til-kryptering. Krypter alle data- og netværkskommunikationskanaler til enhver tid.

- Deaktiver unødvendige funktioner. Hvis visse funktioner ikke bruges - for eksempel Bluetooth, hvis enheden kommunikerer via Wi-Fi - deaktiver dem for at reducere angrebsoverfladen.

- Anvend patches og opdateringer. Som med alle andre netværksaktiver skal du holde alle IoT-applikationer og -enheder opdateret, især firmware. Dette kan være problematisk for ældre enheder, der ikke kan lappes. Hvis opgradering ikke er mulig, skal du placere enheder på et separat netværk, så de ikke udsætter andre enheder for fare. Gateway apparater kan hjælpe med at beskytte disse typer enheder mod at blive opdaget og angrebet.

- Sikre API'er. API'er er en vigtig del af IoT-økosystemet. De giver en grænseflade mellem enhederne og back-end-systemerne. Som et resultat, stresstest alle API'er, der bruges af IoT-enheder, og kontroller dem for at sikre, at kun autoriserede enheder kan kommunikere via dem.

- Oprethold en omfattende aktivopgørelse. Føj alle IoT-enheder til et lagerstyringsværktøj. Optag ID, placering, servicehistorik og andre vigtige målinger. Dette forbedrer synlighed i IoT-økosystemet, hjælper sikkerhedsteams med at identificere useriøse enheder, der forbinder til netværket, og markerer unormale trafikmønstre, der kunne indikere et angreb i gang. Værktøjer til netværksopdagelse kan også hjælpe teams med at holde styr på store og hurtigt voksende IoT-netværk.

- Implementer stærk netværkssikkerhed. Adskil alle netværk, IoT-enheder forbinder til, og implementer dedikerede perimeterforsvar.

- Overvåg IoT-backend-applikationer. Indstil advarsler for at advare om usædvanlig aktivitet og scan regelmæssigt for sårbarheder.

- Vær proaktiv med sikkerhed. Implementer begrænsninger, når nye angrebsmetoder eller malware opdages. Hold dig ajour med udviklingen i IoT-trussellandskabet. Læg en velindøvet plan for at opdage og svare på ransomware og DDoS-angreb.

- Opret arbejde hjemmefra-politikker. Efterhånden som flere mennesker forbinder forbruger-IoT-enheder til deres hjemmenetværk, skal medarbejdere, der arbejder hjemmefra, nøje følge politikker, der styrer, hvordan de får adgang til virksomhedens netværk og ressourcer. Smart home-enheder kan også have svag sikkerhed, åbne risikoen at en angriber kunne skabe et indgangspunkt til en virksomheds netværk. Gør medarbejderne opmærksomme på de sikkerhedsrisici, deres smarte enheder skaber, og hvordan man sikrer, at de er sikre mod angreb.

- Sæt et bug bounty-program på plads. Tilbyd belønninger til etiske hackere, der med succes opdager og rapporterer en sårbarhed eller fejl i IoT-økosystemets hardware eller software.

Fremtiden for IoT-angreb

Etablering af en plan for at afbøde IoT-malwaresårbarheder og afgøre, hvordan IoT-angreb skal imødegås, er en prioritet for alle organisationer. Hyppigheden af IoT-angreb vil kun stige, efterhånden som verden bliver mere og mere afhængig af smarte teknologier.

IoT-økosystemer er naturligt komplekse med en stor angrebsflade; ondsindede hackere ser med rette IoT-enheder som lavthængende frugter. Manglen på globalt accepterede IoT-sikkerhedsstandarder gør det meget mere udfordrende at holde IoT-enheder sikre. Initiativer, som dem fra NIST, ENISA, Det Europæiske Institut for Telekommunikationsstandarder og ioXt Alliance, vil føre til stærkt forbedret indbygget sikkerhed for fremtidige IoT-enheder. EU's Cyber Resilience Act har i mellemtiden til formål at sikre producenter forbedrer sikkerheden af deres digitale enheder.

Michael Cobb, CISSP-ISSAP, er en kendt sikkerhedsforfatter med mere end 20 års erfaring i it-branchen.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :er

- :ikke

- :hvor

- $OP

- 000

- 01

- 1

- 20

- 20 år

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- evne

- I stand

- accepteret

- adgang

- af udleverede

- Ifølge

- nøjagtighed

- Lov

- aktiviteter

- aktivitet

- aktører

- Desuden

- adresser

- Fordel

- mod

- AI

- sigte

- målsætninger

- indberetninger

- Alle

- også

- altid

- blandt

- an

- analyse

- analysere

- ,

- enhver

- nogen

- fra hinanden

- API'er

- applikationer

- tilgang

- ER

- AS

- aktiv

- Aktiver

- At

- angribe

- Angreb

- attraktivt

- revision

- AUGUST

- Godkendelse

- forfatter

- tilladelse

- autoriseret

- til rådighed

- gennemsnit

- opmærksom på

- bevidsthed

- Back-end

- BE

- bliver

- før

- være

- fordele

- BEDSTE

- mellem

- Big

- Bloker

- blokeret

- blokering

- Bluetooth

- botnet

- botnets

- bots

- Bounty

- bounty program

- brud

- Bug

- bug bounty

- indbygget

- virksomhed

- forretningsdrift

- men

- by

- kom

- kameraer

- Kampagner

- CAN

- kan ikke

- kapaciteter

- Kapacitet

- fanger

- tilfælde

- Årsag

- CCTV

- central

- vis

- udfordre

- udfordrende

- chance

- lave om

- ændret

- kanaler

- kontrollere

- indsamler

- begå

- Fælles

- kommunikere

- Kommunikation

- Virksomheder

- selskab

- komplekse

- komponenter

- omfattende

- kompromis

- computing

- computerkraft

- Bekymring

- Tilslut

- tilsluttet

- tilsluttede enheder

- Tilslutning

- Connectivity

- begrænsninger

- forbruger

- Forbrugerprodukter

- Forbrugere

- forbrug

- kontrol

- kontrolleret

- kontrol

- Corporate

- Korruption

- kunne

- Counter

- revner

- skabe

- skaber

- Legitimationsoplysninger

- kritisk

- Kritisk infrastruktur

- Cyber

- Cyberangreb

- cyberkriminelle

- Cybersecurity

- dagligt

- data

- databeskyttelse

- databeskyttelse

- Dato

- DDoS

- dedikeret

- dybere

- Standard

- krævende

- indsætte

- implementering

- implementeringer

- konstrueret

- Trods

- opdage

- opdaget

- Detektion

- bestemmelse

- ødelæggende

- udvikling

- enhed

- Enheder

- forskellige

- svært

- digital

- opdage

- opdaget

- opdagelse

- forstyrrelser

- distribueret

- forskelligartede

- Mangfoldighed

- gør

- Don

- ned

- grund

- i løbet af

- dynamisk

- let

- økosystem

- økosystemer

- Effektiv

- effekter

- el

- elektronisk

- medarbejdere

- anvendelse

- muliggøre

- muliggør

- kryptering

- enorm

- sikre

- Enterprise

- virksomheds sikkerhed

- Hele

- indrejse

- væsentlig

- etisk

- EU

- Europa

- Hver

- hverdagen

- undersøge

- eksempel

- eksisterer

- ekspanderende

- erfaring

- Exploit

- udnyttelse

- udsat

- ekstremt

- Faktisk

- faktor

- faktorer

- Fall

- frygt

- Funktionalitet

- Fornavn

- flag

- Fokus

- følger

- efter

- Til

- formular

- fora

- frit

- Frysning

- Frekvens

- fra

- fuldt ud

- funktionalitet

- yderligere

- fremtiden

- Gevinst

- generere

- ægte

- Giv

- giver

- Globalt

- stærkt

- Grid

- hackere

- havde

- håndtere

- Hardware

- Have

- hjælpe

- hjælper

- stærkt

- historie

- Home

- Homes

- HOURS

- husstand

- Hvordan

- How To

- Men

- HTTPS

- Hundreder

- ICON

- ID

- identificere

- if

- umiddelbar

- KIMOs Succeshistorier

- vigtigt

- Forbedre

- forbedret

- forbedrer

- in

- omfatter

- Herunder

- Forøg

- stigende

- angiver

- industrielle

- industrien

- Infektioner

- oplysninger

- Infrastruktur

- initiativer

- i stedet

- Intelligens

- hensigt

- interaktioner

- grænseflade

- Internet

- ind

- opgørelse

- Lagerstyring

- involverede

- tingenes internet

- IoT-enhed

- iot-enheder

- IP

- IP-adresser

- isn

- spørgsmål

- IT

- It-industrien

- jpg

- lige

- Holde

- holde

- viden

- Mangel

- landskab

- laptops

- stor

- lancere

- føre

- læring

- forlader

- Niveau

- Leverage

- Limited

- lidt

- Lives

- lokalt

- placering

- Låse

- Lang

- Se

- Lot

- større

- lave

- maerker

- Making

- malware

- malware detektion

- ledelse

- manipuleret

- mange

- betyde

- midler

- mellemtiden

- foranstaltninger

- mekanismer

- medicinsk

- metode

- metoder

- Metrics

- måske

- mindste

- afbøde

- Mobil

- mobiltelefoner

- modeller

- Modifikationer

- overvågning

- måned

- mere

- mest

- meget

- multifaktorgodkendelse

- skal

- nødvendig

- netværk

- Network Security

- netværkstrafik

- net

- Ny

- NIST

- ingen

- Nokia

- nu

- nummer

- of

- offline

- tit

- ældre

- on

- Ombord

- dem

- kun

- åbent

- open source

- Produktion

- Operatører

- Option

- or

- organisation

- organisationer

- OS

- Andet

- i løbet af

- samlet

- del

- især

- Nulstilling/ændring af adgangskoder

- forbi

- Patches

- mønstre

- Betal

- betaling

- Mennesker

- udføre

- ydeevne

- Phishing

- phishing-angreb

- telefoner

- fysisk

- Pivot

- Place

- Simpel tekst

- fly

- plato

- Platon Data Intelligence

- PlatoData

- Masser

- Punkt

- politikker

- politisk

- fattige

- mulig

- magt

- Elnet

- forhindre

- prioritet

- Beskyttelse af personlige oplysninger

- Proaktiv

- Produkter

- Profiler

- Program

- Progress

- beskytte

- beskyttet

- beskyttelse

- beskyttelse

- protokoller

- give

- formål

- sætte

- hurtigt

- forgreninger

- Ransom

- ransomware

- Ransomware angreb

- hurtigt

- Hindbær

- raspberry Pi

- optage

- registreres

- rekruttere

- reducere

- Uanset

- regelmæssigt

- fjern

- fjernadgang

- Kendt

- udskiftes

- indberette

- Kræver

- forskere

- modstandskraft

- ressource

- Ressourcer

- restaureret

- resultere

- Resultater

- Belønninger

- højre

- Risiko

- risikofaktorer

- risici

- kører

- s

- sikker

- samme

- scanne

- Sektion

- sikker

- sikkert

- sikkerhed

- Sikkerhedsbevidsthed

- Sikkerhedsforanstaltninger

- sikkerhedsforskere

- sikkerhedsrisici

- følsom

- sendt

- adskille

- tjeneste

- sæt

- indstillinger

- flere

- svær

- Del

- underskud

- bør

- Vis

- Signal

- signifikant

- betydeligt

- lignende

- ganske enkelt

- Situationen

- Størrelse

- Smart

- Smart hjem

- smarte hjem enheder

- So

- Software

- sofistikeret

- Kilde

- spam

- specifikke

- standard

- standarder

- Stater

- forblive

- Steps

- Stadig

- butik

- opbevaret

- stress

- stærk

- vellykket

- Succesfuld

- sådan

- tilstrækkeligt

- overflade

- overvågning

- modtagelig

- systemet

- Systemer

- T

- taktik

- Tag

- tager

- mål

- mål

- opgaver

- hold

- teknik

- teknikker

- Teknologier

- telekommunikation

- semester

- prøve

- end

- at

- Fremtiden

- verdenen

- deres

- Them

- selv

- derefter

- Der.

- Disse

- de

- denne

- dem

- tusinder

- trussel

- trusselsaktører

- trussel intelligens

- trusler

- Gennem

- tid

- gange

- til

- i dag

- tog

- værktøj

- værktøjer

- top

- trackers

- Trafik

- uddannet

- sand

- forsøger

- typen

- typer

- Ukraine

- forstå

- forståelse

- enestående

- Forenet

- Forenede Stater

- oplåsning

- usædvanlig

- Opdatering

- opdateringer

- brug

- anvendte

- brugere

- bruger

- ved brug af

- sædvanligvis

- Værdifuld

- meget

- via

- levedygtig

- Victim

- Specifikation

- næsten

- synlighed

- Sårbarheder

- sårbarhed

- Sårbar

- var

- Vej..

- måder

- wearables

- websites

- GODT

- var

- hvornår

- som

- mens

- WHO

- hvorfor

- Wi-fi

- vilje

- med

- inden for

- uden

- vidne

- Arbejde

- arbejde hjemmefra

- arbejder

- virker

- world

- år

- år

- Din

- zephyrnet