Et teknisk papir med titlen "Collide+Power: Leaking Inaccessible Data with Software-based Power Side Channels" blev udgivet af forskere ved Graz University of Technology og CISPA Helmholtz Center for Information Security.

Abstract:

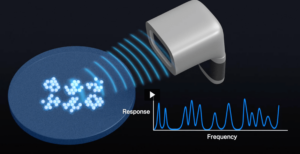

"Differential Power Analysis (DPA) måler enkelt-bit forskelle mellem dataværdier, der bruges i computersystemer, ved statistisk analyse af effektspor. I dette papir viser vi, at den blotte samplacering af dataværdier, f.eks. angriber- og offerdata i de samme buffere og caches, fører til strømlækage i moderne CPU'er, der afhænger af en kombination af begge værdier, hvilket resulterer i et nyt angreb , Collide+Power. Vi analyserer systematisk strømlækagen af CPU'ens hukommelseshierarki for at udlede præcise lækagemodeller, der muliggør praktiske end-to-end-angreb. Disse angreb kan udføres i software med et hvilket som helst signal relateret til strømforbrug, f.eks. strømforbrugsgrænseflader eller regulerings-inducerede timing variationer. Lækage på grund af drosling kræver 133.3 gange flere prøver end direkte effektmålinger. Vi udvikler en ny differentiel måleteknik, der forstærker den udnyttelige lækage med en faktor på 8.778 i gennemsnit sammenlignet med en ligetil DPA-tilgang. Vi demonstrerer, at Collide+Power lækker single-bit forskelle fra CPU'ens hukommelseshierarki med færre end 23 målinger. Collide+Power varierer angriberkontrollerede data i vores end-to-end DPA-angreb. Vi præsenterer et angreb i Meltdown-stil, der lækker fra hacker-valgte hukommelsesplaceringer, og et hurtigere MDS-angreb, som lækker 000 bit/t. Collide+Power er et generisk angreb, der gælder for enhver moderne CPU, vilkårlige hukommelsesplaceringer og offerapplikationer og data. Men angrebet i Meltdown-stil er endnu ikke praktisk, da det er begrænset af den nyeste teknologi med at forhåndshente offerdata i cachen, hvilket fører til en urealistisk angrebs-runtime i den virkelige verden med en begrænsning på mere end et år for en enkelt bit. I betragtning af de forskellige varianter og potentielt mere praktiske forhåndshentningsmetoder betragter vi Collide+Power som en relevant trussel, som er udfordrende at afbøde."

Find teknisk papir her. Udgivet august 2023. Læs dette relateret nyhedshistorie fra Graz University of Technology.

Andreas Kogler, Jonas Juffinger, Lukas Giner, Lukas Gerlach, Martin Schwarzl, Michael Schwarz, Daniel Gruss, Stefan Mangard. "Collide+Power: Lækker utilgængelige data med softwarebaserede Power Side Channels." collidepower.com USENIX Security 2023.

Beslægtet læsning

Verifikation og test af sikkerhed og sikkerhed

Funktionel verifikation bliver strakt ud over dens muligheder for at sikre sikre og sikre systemer. Ny support kommer fra hardware og software.

Central Processing Unit Videncenter

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Automotive/elbiler, Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- BlockOffsets. Modernisering af miljømæssig offset-ejerskab. Adgang her.

- Kilde: https://semiengineering.com/how-attackers-can-read-data-from-cpus-memory-by-analyzing-energy-consumption/

- :er

- :ikke

- 000

- 2023

- 23

- 8

- a

- amplificering

- an

- analyse

- analysere

- analysere

- ,

- enhver

- anvendelig

- applikationer

- tilgang

- Kunst

- AS

- At

- angribe

- Angreb

- AUGUST

- gennemsnit

- BE

- være

- mellem

- Beyond

- Bit

- både

- by

- cache

- CAN

- kapaciteter

- center

- udfordrende

- kanaler

- KOM

- kombination

- kommer

- sammenlignet

- computer

- gennemført

- Overvej

- forbrug

- CPU

- Daniel

- data

- demonstrere

- afhænger

- udvikle

- forskelle

- forskellige

- direkte

- grund

- e

- muliggør

- ende til ende

- energi

- Energiforbrug

- sikre

- faktor

- hurtigere

- færre

- Til

- fra

- given

- Hardware

- link.

- hierarki

- Hvordan

- Men

- HTTPS

- in

- utilgængelig

- oplysninger

- informationssikkerhed

- grænseflader

- ind

- IT

- ITS

- viden

- førende

- Leads

- Lækager

- Limited

- placeringer

- Martin

- måling

- målinger

- foranstaltninger

- Hukommelse

- blotte

- metoder

- Michael

- afbøde

- modeller

- Moderne

- mere

- Ny

- nyheder

- roman

- of

- on

- or

- vores

- Papir

- plato

- Platon Data Intelligence

- PlatoData

- potentielt

- magt

- Praktisk

- brug

- præsentere

- forarbejdning

- offentliggjort

- Læs

- virkelige verden

- relaterede

- relevant

- Kræver

- forskere

- resulterer

- s

- sikker

- Sikkerhed

- samme

- Black

- sikker

- sikkerhed

- Vis

- side

- Signal

- enkelt

- Software

- Tilstand

- statistiske

- stefan

- ligetil

- support

- Systemer

- Teknisk

- Teknologier

- prøve

- end

- at

- Staten

- Disse

- denne

- trussel

- gange

- timing

- titlen

- til

- enhed

- universitet

- anvendte

- Værdier

- Verifikation

- Victim

- var

- we

- som

- med

- år

- endnu

- zephyrnet