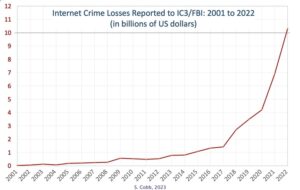

Cybersikkerhedsprofessionelle har længe diskuteret forestillingen om, at fremtidige konflikter ikke længere kun vil blive udkæmpet på en fysisk slagmark, men også i det digitale rum. Selvom de seneste konflikter viser, at den fysiske slagmark ikke er på vej nogen steder snart, ser vi også flere statsstøttede cyberangreb end nogensinde før. Det er derfor afgørende, at virksomheder, enkeltpersoner og regeringer sikrer, at de er forberedte på et angreb. På den digitale slagmark er det ikke kun soldater, der bliver målrettet - alle er i skudlinjen.

I store træk er en cyberkrigshandling enhver statsstøttet ondsindet onlineaktivitet, der er rettet mod udenlandske netværk. Men som med de fleste geopolitiske fænomener er eksempler på cyberkrig i den virkelige verden langt mere komplekse. I den mørke verden af statsstøttet cyberkriminalitet er det ikke altid statslige efterretningstjenester, der direkte udfører angreb. I stedet er det langt mere almindeligt at se angreb fra organiserede cyberkriminelle organisationer, der har bånd til en nationalstat. Disse organisationer er kendt som avancerede persistent trussel (APT) grupper. Den berygtede APT-28, også kendt som Fancy Bear, der hackede den demokratiske nationale komité i 2016 er et godt eksempel på denne form for spionage.

De løse bånd mellem APT-grupper og statslige efterretningstjenester betyder, at grænserne mellem international spionage og mere traditionel cyberkriminalitet er udvisket. Dette gør det svært at definere, om et bestemt angreb er en "cyberkrigshandling". Som sådan er sikkerhedsanalytikere ofte kun i stand til at antage, om et angreb var tilstand understøttet af procenter og grader af sikkerhed. Dette er på en måde det perfekte dække for ondsindede statslige agenturer, der ønsker at målrette og forstyrre kritisk infrastruktur og samtidig mindske potentialet for at generere en geopolitisk krise eller væbnet konflikt.

Hvis fjenden er inden for rækkevidde, så er du det også

Uanset om et cyberangreb er direkte forbundet med en fremmed statslig agentur, angriber kritisk infrastruktur kan have ødelæggende konsekvenser. Kritisk infrastruktur refererer ikke kun til statsejet og drevet infrastruktur såsom elnet og statslige organisationer; banker, store virksomheder og internetudbydere falder alle ind under paraplyen kritiske infrastrukturmål.

For eksempel en målrettet "hack, pump og dump"-ordning, hvor flere personlige online handelsporteføljer kompromitteres for at manipulere aktiekurserne, kunne foretages af en statsstøttet gruppe for at skade opsparings- og pensionsmidler i en anden nation, med potentielt katastrofale konsekvenser for økonomien.

Efterhånden som regeringer og private organisationer fortsætter med at indføre smarte og forbundne it-netværk, vil risiciene og de potentielle konsekvenser fortsætte med at vokse. Nylig forskning af University of Michigan fundet betydelige sikkerhedsfejl i lokale trafiklyssystemer. Fra et enkelt adgangspunkt var forskerholdet i stand til at tage kontrol over over 100 trafiksignaler. Selvom fejlen i dette system efterfølgende er blevet rettet, understreger dette vigtigheden af robuste, opdaterede indbyggede sikkerhedssystemer til at beskytte infrastrukturen mod cyberangreb.

Forsvar nu eller bliv erobret senere

Med større og mere komplekse netværk øges chancen for, at sårbarheder kan udnyttes eksponentielt. Hvis organisationer skal have nogen chance mod et sofistikeret statsstøttet angreb, skal hvert enkelt endepunkt på netværket løbende overvåges og sikres.

Nogle har allerede lært denne lektie på den hårde måde. I 2017 blev den amerikanske fødevaregigant Mondelez nægtet en forsikringsudbetaling på 100 millioner dollars efter at have været udsat for et russisk ATP-cyberangreb, fordi angreb blev anset for at være "en krigshandling" og ikke dækket af virksomhedens cybersikkerhedsforsikring. (Konglomeratet og Zurich Insurance for nylig afgjort deres tvist på ikke-oplyste vilkår.)

Endpoint-sikkerhed har aldrig været mere kritisk end i dag. Brugen af personlige mobile enheder som arbejdsredskab er blevet gennemgående i næsten hver eneste branche. Uhyggeligt nok er denne stigning i politikken for medbring-din-egen-enheder til dels drevet af den falske antagelse, at mobile enheder i sagens natur er mere sikre end desktops.

Men flere regeringer og ATP-koncerner med veletablerede cyberkapaciteter har tilpasset sig og udnyttet det mobile trussellandskab i over 10 år med farligt lave detektionsrater. Angreb på regerings- og civile mobilnetværk har potentialet til at nedbryde store dele af en arbejdsstyrke, sætte produktiviteten i stå og forstyrre alt fra regeringens beslutningstagning til økonomien.

I nutidens trusselslandskab er cyberangreb ikke kun en potentiel risiko, men kan forventes. Heldigvis er løsningen til at minimere skaden relativt ligetil: Stol på ingen og sørg for alt.

IT- og sikkerhedschefer er muligvis ikke i stand til at forhindre et cyberangreb eller en cyberkrig; dog kan de forsvare sig mod de værste udfald. Hvis en enhed er forbundet til infrastrukturen, hvad enten den er fysisk eller virtuelt, er det en potentiel bagdør for trusselsaktører at få adgang til data og forstyrre driften. Så hvis organisationer ønsker at undgå at blive fanget i krydsilden af cyberkrigsførelse, skal slutpunktssikkerhed være førsteprioritet i alle operationer, fra mobil til desktop.