নিরাপত্তার জন্য SoC ডিজাইন সময়ের সাথে সাথে অনেক সম্ভাব্য হুমকির উৎসকে মোকাবেলা করার জন্য বেড়েছে এবং বিকশিত হয়েছে। সফ্টওয়্যার বা হার্ডওয়্যার ডিজাইনের ত্রুটির মাধ্যমে হ্যাকাররা যেভাবে সিস্টেমের নিয়ন্ত্রণ অর্জন করতে পারে তার সাথে মোকাবিলা করার জন্য অনেকগুলি পাল্টা ব্যবস্থা নেওয়া হয়েছে। ফলাফলগুলি হল উন্নত র্যান্ডম নম্বর জেনারেটর, সুরক্ষিত কী স্টোরেজ, ক্রিপ্টো এবং মেমরি সুরক্ষার মতো জিনিস। এছাড়াও, SoCs হার্ডওয়্যার নিরাপত্তা মডিউল, সুরক্ষিত বুট চেইন, ডেডিকেটেড প্রিভিলেজড প্রসেসর ইত্যাদি যোগ করেছে। তবে, আক্রমণের একটি পদ্ধতি প্রায়ই উপেক্ষা করা হয় - পার্শ্ব চ্যানেল আক্রমণ। সম্ভবত এর কারণ এই ধরনের আক্রমণের আপেক্ষিক ঝুঁকি এবং অসুবিধাকে অবমূল্যায়ন করা হয়েছে।

একটি আসন্ন ওয়েবিনারে টিম রামসডেল, এজিল অ্যানালগ-এর সিইও, SoCs-এ পার্শ্ব-চ্যানেল আক্রমণ থেকে হুমকির দিকে একটি নিরঙ্কুশ দৃষ্টিভঙ্গি অফার করেছেন। ওয়েবিনারটির শিরোনাম "কেন আমার এসওসি-তে সাইড-চ্যানেল আক্রমণের বিষয়ে আমার যত্ন নেওয়া উচিত?" শুধু ব্যাখ্যা করে না যে তারা প্রায়শই বিশ্বাস করার চেয়ে একটি বড় হুমকি, কিন্তু এটি সমস্যার একটি কার্যকর সমাধানও দেয়।

Defcon ইভেন্টগুলিতে তৈরি উপস্থাপনাগুলি খুঁজে পেতে আপনাকে শুধুমাত্র YouTube-এ দেখতে হবে যা RISC-V ভিত্তিক SoCs, Apple Airtags বা ARM Trustzone-M ডিভাইসগুলি কীভাবে গ্লিচিং আক্রমণের জন্য ঝুঁকিপূর্ণ তা ব্যাখ্যা করে৷ আপনার প্রথম চিন্তা হল এটি খালি তারগুলি স্পর্শ করার মাধ্যমে, এলোমেলোভাবে একটি বোতাম ঠেলে বা সম্পূর্ণরূপে ইনস্ট্রুমেন্টেড ফরেনসিক ল্যাবের প্রয়োজনে অর্জিত কিছু সৌভাগ্যবান সময় দিয়ে করা যেতে পারে। যদি তা হয়, তাহলে হুমকি এত কম হবে যে এটি উপেক্ষা করা সম্ভব হতে পারে। টিম উল্লেখ করেছে যে মাউসারের কাছ থেকে একটি ওপেন সোর্স কিট উপলব্ধ রয়েছে যাতে এই আক্রমণগুলিকে স্বয়ংক্রিয় করা যায় এবং এই আক্রমণগুলিকে পদ্ধতিগত করে তোলা যায়। এই কিটটি একটি মাইক্রোপ্রসেসরের সাথে আসে এবং UI ব্যবহার করা সহজ, এবং এটি ঘড়ি এবং শক্তি আক্রমণ করতে সক্ষম।

ওয়েবিনার ব্যাখ্যা করে যে এই আক্রমণগুলি কীভাবে পরিচালিত হতে পারে এবং কেন তারা আপনার ধারণার চেয়ে বড় হুমকির প্রতিনিধিত্ব করে৷ কল্পনা করুন, যদি আপনার ডিভাইসে একজন আক্রমণকারী এলোমেলোভাবে যেকোনো একটি একক রেজিস্টারের অবস্থা উল্টাতে পারে - যেমন একটি নিরাপত্তা বিট? ধরুন একটি BootROM চেকসামের ফলাফল নষ্ট হতে পারে? অত্যন্ত স্বল্প সময়ের জন্য পরিবর্তিত ভোল্টেজ এবং ঘড়ির সংকেত অন্যথায় রাজ্যে সনাক্তযোগ্য পরিবর্তন ঘটাতে পারে যা অ্যাক্সেসের দিকে পরিচালিত করে যা বিশেষাধিকার মোডে দূষিত কোড চালানোর অনুমতি দিতে পারে।

উপরন্তু, এই কৌশলগুলির মাধ্যমে অর্জিত অ্যাক্সেস হ্যাকারদের আপনার সিস্টেমের অন্যান্য দুর্বলতাগুলি অন্বেষণ করার অনুমতি দিতে পারে। এক-অফ সাইড চ্যানেল আক্রমণের মাধ্যমে অর্জিত জ্ঞানের সাথে, আরও সহজে পুনরাবৃত্ত শোষণ আবিষ্কৃত করা যেতে পারে - যেটি লক্ষ্যযুক্ত ডিভাইসের সাথে সরাসরি যোগাযোগের প্রয়োজন হয় না। আইওটি ডিভাইসগুলিও বিশেষভাবে দুর্বল, কারণ তারা সংযুক্ত থাকে এবং প্রায়শই শারীরিক যোগাযোগের সংস্পর্শে আসে।

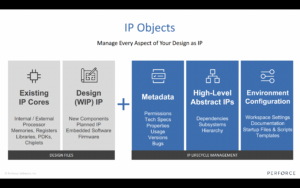

অ্যাজিল অ্যানালগ পার্শ্ব-চ্যানেল আক্রমণ সনাক্ত করার জন্য একটি সমাধান তৈরি করেছে। তাদের সেন্সরগুলির সেট রয়েছে যা ঘড়ি বা পাওয়ার পিনগুলিকে টেম্পার করার সময় ঘটে এমন প্রভাবগুলি সনাক্ত করতে সক্ষম। তাদের পার্শ্ব চ্যানেল আক্রমণ সুরক্ষা ব্লকগুলির নিজস্ব অভ্যন্তরীণ এলডিও এবং ঘড়ি জেনারেটর রয়েছে যাতে তারা আক্রমণের সময় কাজ করতে পারে। নিয়ন্ত্রণ, বিশ্লেষণ এবং পর্যবেক্ষণ যুক্তি SoC নিরাপত্তা মডিউলগুলির সাথে একীভূত করা সহজ।

ওয়েবিনার চলাকালীন টিম তাদের সমাধান কিভাবে নিরীক্ষণ করতে পারে এবং আক্রমণ বা এমনকি আক্রমণের চেষ্টাও রিপোর্ট করতে পারে তার বিশদ ব্যাখ্যা করে। এটি সমাপ্ত সিস্টেমে ডিভাইস যোগ করার আগে সরবরাহ শৃঙ্খলে ঘটতে পারে এমন আক্রমণ অন্তর্ভুক্ত করতে পারে। এই ওয়েবিনার তথ্যপূর্ণ এবং SoC নিরাপত্তা বাড়ানোর জন্য দরকারী তথ্য প্রদান করে। আপনি যদি ওয়েবিনার সম্প্রচার দেখতে চান তবে এটি 28 অক্টোবর বৃহস্পতিবার হবেth 9AM PDT এ। আপনি এখানে এই লিঙ্কটি ব্যবহার করে বিনামূল্যে নিবন্ধন করতে পারেন।

এর মাধ্যমে এই পোস্টটি ভাগ করুন: সূত্র: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/

- &

- প্রবেশ

- বিশ্লেষণ

- আপেল

- এআরএম

- আক্রমন

- বিট

- যত্ন

- কারণ

- সিইও

- কোড

- ক্রিপ্টো

- লেনদেন

- নকশা

- ডিভাইস

- আবিষ্কৃত

- কার্যকর

- ইত্যাদি

- ঘটনাবলী

- কাজে লাগান

- প্রথম

- সংক্রান্ত ত্রুটিগুলি

- বিনামূল্যে

- হ্যাকার

- হার্ডওয়্যারের

- এখানে

- কিভাবে

- HTTPS দ্বারা

- তথ্য

- IOT

- iot ডিভাইস

- IT

- চাবি

- সজ্জা

- জ্ঞান

- নেতৃত্ব

- LINK

- পর্যবেক্ষণ

- অফার

- খোলা

- ওপেন সোর্স

- অন্যান্য

- শারীরিক

- ক্ষমতা

- উপস্থাপনা

- রক্ষা

- রিপোর্ট

- ফলাফল

- ঝুঁকি

- দৌড়

- নিরাপত্তা

- সেন্সর

- সংক্ষিপ্ত

- So

- সফটওয়্যার

- রাষ্ট্র

- স্টোরেজ

- সরবরাহ

- সরবরাহ শৃঙ্খল

- পদ্ধতি

- সিস্টেম

- প্রযুক্তি

- সময়

- ui

- জেয়

- ওয়াচ

- webinar

- ইউটিউব