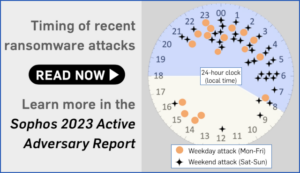

সাইবারসিকিউরিটি নিউজ, অন্তত ইউরোপে, বর্তমানে "VMWare ESXi ransomware" সম্পর্কে গল্প দ্বারা প্রাধান্য পেয়েছে যা আক্ষরিক অর্থে এবং (অন্তত একটি ক্রিপ্টোগ্রাফিক অর্থে) রূপকভাবে।

CERT-FR, ফরাসি সরকারের কম্পিউটার ইমার্জেন্সি রেসপন্স টিম, গত সপ্তাহের শেষের দিকে যা দ্রুত একটা মিনি-আতঙ্কে পরিণত হয়েছিল, তার শিরোনাম একটি বুলেটিন দিয়ে শুরু করেছিল: অভিযান (সাইবারট্যাক একটি VMWare ESXi দুর্বলতাকে কাজে লাগাচ্ছে৷).

যদিও শিরোনামটি সরাসরি উচ্চ-স্তরের বিপদের উপর ফোকাস করে, যেমন যে কোনও দূরবর্তী শোষণযোগ্য দুর্বলতা সাধারণত আক্রমণকারীদের আপনার নেটওয়ার্কে এমন কিছু করার জন্য একটি পথ দেয়, যা তারা পছন্দ করে।

…প্রতিবেদনের প্রথম লাইনে নোংরা খবর দেয় যে কিছু ফরাসি কল কি এই ক্ষেত্রে crooks করছেন Ransomware.

আপনার সম্ভবত এটি জানার দরকার নেই সফ্টওয়্যার "সফ্টওয়্যার" এর জন্য ফরাসি শব্দটি অনুমান করতে যে শব্দটি স্টেম ranço- উভয় আধুনিক ফরাসি ভাষায় এসেছে (মুক্তিপণ) এবং ইংরেজি (মুক্তিপণ) পুরাতন ফরাসি শব্দ থেকে ransoun, এবং এইভাবে শব্দটি সরাসরি ইংরেজিতে অনুবাদ করে ransomware.

মধ্যযুগে ফিরে, যুদ্ধের সময় সম্রাটদের জন্য একটি পেশাগত বিপত্তি ছিল শত্রুদের হাতে বন্দী হয়ে একটি ransoun, সাধারণত শাস্তিমূলক শর্তাবলীর অধীনে যা কার্যকরভাবে অপহরণকারীদের পক্ষে বিরোধ নিষ্পত্তি করে।

আজকাল, অবশ্যই, এটি আপনার ডেটা যা "বন্দী" হয়ে যায় - যদিও, বিকৃতভাবে, দুর্বৃত্তদের আসলে এটিকে নিয়ে যাওয়ার এবং সীমান্তের তাদের পাশে একটি নিরাপদ কারাগারে রাখার ঝামেলায় যেতে হবে না আপনাকে ব্ল্যাকমেইল

তারা কেবল "বিশ্রামে" এটিকে এনক্রিপ্ট করতে পারে এবং তাদের শাস্তির বিনিময়ে আপনাকে ডিক্রিপশন কী দেওয়ার প্রস্তাব দেয় ransoun.

হাস্যকরভাবে, আপনি শেষ পর্যন্ত আপনার নিজের জেলের হিসাবে কাজ করেন, যতক্ষণ তারা চান ততক্ষণ আপনার ডেটা আপনার নিজস্ব আইটি এস্টেটে আটকে রাখার জন্য বদমাশদের শুধুমাত্র কয়েকটি গোপন বাইট (32 বাইট, এই ক্ষেত্রে) ধরে রাখতে হবে।

ভাল সংবাদ এবং খারাপ সংবাদ

এখানে সুসংবাদ: আক্রমণের বর্তমান বিস্ফোরণটি সাইবার অপরাধীদের একটি বুটিক গ্যাংয়ের কাজ বলে মনে হচ্ছে যারা দুটি নির্দিষ্ট VMWare ESXi দুর্বলতার উপর নির্ভর করছে যা VMware দ্বারা নথিভুক্ত করা হয়েছিল এবং প্রায় দুই বছর আগে প্যাচ করা হয়েছিল।

অন্য কথায়, বেশিরভাগ সিসাডমিন আশা করবে যে 2021 সালের প্রথম দিক থেকে সর্বশেষে এই আক্রমণকারীদের থেকে এগিয়ে থাকবে, তাই এটি অবশ্যই একটি শূন্য-দিনের পরিস্থিতি নয়।

এখানে খারাপ খবর: আপনি যদি বর্ধিত সময়ের মধ্যে প্রয়োজনীয় প্যাচগুলি প্রয়োগ না করে থাকেন সেগুলি বের হওয়ার পর, আপনি শুধুমাত্র এই নির্দিষ্ট র্যানসমওয়্যার আক্রমণের ঝুঁকিতে থাকবেন না, তবে প্রায় যে কোনও ধরণের সাইবার অপরাধের ঝুঁকিতে থাকবেন - ডেটা চুরি, ক্রিপ্টোমিনিং, কীলগিং, ডেটাবেস বিষক্রিয়া, পয়েন্ট-অফ-সেল ম্যালওয়্যার এবং স্প্যাম-প্রেরণকারী বসন্ত অবিলম্বে মনে।

এখানে আরো কিছু খারাপ খবর আছে: এই আক্রমণে ব্যবহৃত র্যানসমওয়্যার, যাকে আপনি বিভিন্নভাবে উল্লেখ করতে দেখবেন ESXi ransomware এবং ESXiArgs ransomware, ম্যালওয়্যার ফাইলগুলির একটি সাধারণ-উদ্দেশ্যযুক্ত জোড়া বলে মনে হচ্ছে, একটি শেল স্ক্রিপ্ট এবং অন্যটি একটি লিনাক্স প্রোগ্রাম (এটি নামেও পরিচিত বাইনারি or এক্সিকিউটেবল ফাইল)।

অন্য কথায়, যদিও আপনাকে এই পুরানো-স্কুল VMWare বাগগুলির বিরুদ্ধে প্যাচ করতে হবে যদি আপনি ইতিমধ্যে না থাকেন তবে এই ম্যালওয়্যার সম্পর্কে এমন কিছুই নেই যা এটিকে শুধুমাত্র VMWare দুর্বলতার মাধ্যমে আক্রমণ করার জন্য, অথবা শুধুমাত্র VMWare-সম্পর্কিত ডেটা ফাইলগুলিতে আক্রমণ করার জন্য এটিকে লক করে।

আসলে, আমরা শুধু নাম দিয়ে ransomware উল্লেখ করব আর্গস এই নিবন্ধে, এই ধারণা দেওয়া এড়াতে যে এটি হয় বিশেষভাবে সৃষ্ট হয় বা শুধুমাত্র VMWare ESXi সিস্টেম এবং ফাইলগুলির বিরুদ্ধে ব্যবহার করা যেতে পারে।

কিভাবে এটা কাজ করে

CERT-FR অনুযায়ী। দুটি দুর্বলতা যা আপনাকে এখনই খুঁজে বের করতে হবে:

- VMSA-2021-21974 থেকে CVE-2021-0002। ESXi OpenSLP হিপ-ওভারফ্লো দুর্বলতা। ESXi-এর মতো একই নেটওয়ার্ক সেগমেন্টের মধ্যে বসবাসকারী একজন দূষিত অভিনেতা যার পোর্ট 427-এ অ্যাক্সেস রয়েছে তিনি ওপেনএসএলপি পরিষেবাতে [ক] হিপ-ওভারফ্লো সমস্যা ট্রিগার করতে সক্ষম হতে পারেন যার ফলে রিমোট কোড এক্সিকিউশন হয়।

- VMSA-2020-3992 থেকে CVE-2020-0023। ESXi OpenSLP রিমোট কোড এক্সিকিউশন দুর্বলতা। ম্যানেজমেন্ট নেটওয়ার্কে বসবাসকারী একজন দূষিত অভিনেতা যার একটি ESXi মেশিনে পোর্ট 427-এ অ্যাক্সেস রয়েছে সে OpenSLP পরিষেবাতে রিমোট কোড এক্সিকিউশনের ফলে ব্যবহার-পর-মুক্ত ট্রিগার করতে সক্ষম হতে পারে।

উভয় ক্ষেত্রেই, VMWare-এর অফিসিয়াল পরামর্শ ছিল যদি সম্ভব হয় প্যাচ করা, অথবা, যদি আপনার কিছুক্ষণের জন্য প্যাচিং বন্ধ করার প্রয়োজন হয়, প্রভাবিত SLP নিষ্ক্রিয় করতে (পরিষেবা অবস্থান প্রোটোকল) পরিষেবা।

ভিএমওয়্যারের চারপাশে কাজ করার জন্য দীর্ঘস্থায়ী নির্দেশিকা সহ একটি পৃষ্ঠা রয়েছে SLP নিরাপত্তা সমস্যা, অস্থায়ীভাবে SLP বন্ধ করার জন্য স্ক্রিপ্ট কোড সহ, এবং আপনি প্যাচ হয়ে গেলে আবার চালু করুন৷

এই হামলায় ক্ষয়ক্ষতি হয়েছে

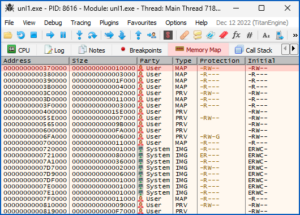

এই আর্গস আক্রমণ, দুর্বৃত্তরা দৃশ্যত যে ওয়ারহেডটি প্রকাশ করছে, একবার তারা আপনার ESXi ইকোসিস্টেমে অ্যাক্সেস পেয়ে গেলে, নীচের কমান্ডগুলির ক্রম অন্তর্ভুক্ত করে।

এই বিবরণটি সংক্ষিপ্ত রাখার জন্য আমরা সমালোচনামূলকগুলি বেছে নিয়েছি:

- চলমান ভার্চুয়াল মেশিন বন্ধ করুন. বদমাশরা সৌহার্দ্যপূর্ণভাবে এটি করে না, বরং প্রত্যেককে পাঠানোর মাধ্যমে

vmxপ্রক্রিয়া aSIGKILL(kill -9) যত তাড়াতাড়ি সম্ভব প্রোগ্রাম ক্র্যাশ করতে. আমরা অনুমান করি যে এটি একটি দ্রুত এবং নোংরা উপায় তা নিশ্চিত করার জন্য যে সমস্ত VMWare ফাইলগুলি তারা স্ক্র্যাম্বল করতে চায় সেগুলি আনলক করা হয়েছে এবং তাই রিড/রাইট মোডে পুনরায় খোলা যেতে পারে। - একটি ESXi ফাইল সিস্টেম ভলিউম তালিকা রপ্তানি করুন। দুর্বৃত্তরা ব্যবহার করে

esxcli storage filesystem listপরে যেতে ESXi ভলিউমের একটি তালিকা পেতে কমান্ড। - প্রতিটি ভলিউমের জন্য গুরুত্বপূর্ণ VMWare ফাইল খুঁজুন। দুর্বৃত্তরা ব্যবহার করে

findআপনার প্রতিটি ভলিউমের উপর কমান্ড/vmfs/volumes/এক্সটেনশনের এই তালিকা থেকে ফাইলগুলি সনাক্ত করার জন্য ডিরেক্টরি:.vmdk,.vmx,.vmxf,.vmsd,.vmsn,.vswp,.vmss,.nvramএবং.vmem. - পাওয়া প্রতিটি ফাইলের জন্য একটি সাধারণ-উদ্দেশ্য ফাইল স্ক্র্যাম্বলিং টুল কল করুন। একটি প্রোগ্রাম বলা হয়

encrypt, ক্রুকদের দ্বারা আপলোড করা, একটি পৃথক প্রক্রিয়ায় প্রতিটি ফাইলকে পৃথকভাবে স্ক্র্যাম্বল করতে ব্যবহৃত হয়। তাই এনক্রিপশনগুলি সমান্তরালভাবে ঘটে, পটভূমিতে, স্ক্রিপ্টের পরিবর্তে প্রতিটি ফাইল পালাক্রমে স্ক্র্যাম্বল করার জন্য অপেক্ষা করে।

একবার ব্যাকগ্রাউন্ড এনক্রিপশন কাজগুলি শুরু হয়ে গেলে, ম্যালওয়্যার স্ক্রিপ্ট কিছু সিস্টেম ফাইল পরিবর্তন করে তা নিশ্চিত করতে আপনি জানেন যে পরবর্তীতে কী করতে হবে৷

আমাদের কাছে কোনো প্রকৃত মুক্তিপণ নোটের নিজস্ব কপি নেই যে আর্গস crooks ব্যবহার করেছে, কিন্তু আপনি যদি সেগুলি নিজে না দেখে থাকেন তবে আমরা আপনাকে বলতে পারি যে সেগুলি কোথায় দেখতে হবে, কারণ স্ক্রিপ্টটি:

- আপনার প্রতিস্থাপন

/etc/motdএকটি মুক্তিপণ নোট সঙ্গে ফাইল. নামmotdএর সংক্ষিপ্ত রূপ দিনের বার্তা, এবং আপনার আসল সংস্করণে সরানো হয়েছে৷/etc/motd1, তাই আপনি সেই নামের একটি ফাইলের উপস্থিতি আপস (IoC) এর অপরিশোধিত সূচক হিসাবে ব্যবহার করতে পারেন। - যে কোনো প্রতিস্থাপন করে

index.htmlফাইলগুলিতে/usr/lib/vmwareএকটি মুক্তিপণ নোট সঙ্গে গাছ. আবার, আসল ফাইলের নাম পরিবর্তন করা হয়েছে, এইবারindex1.html. ফাইল কলindex.htmlআপনি আপনার ব্রাউজারে খুলতে পারেন এমন যেকোনো VMWare ওয়েব পোর্টালের হোম পেজ।

আমরা যা শুনেছি তা থেকে, মুক্তিপণ দাবি করা হয়েছে বিটকয়েনে, তবে সঠিক পরিমাণে এবং যে ওয়ালেট আইডিতে তাদের অর্থ প্রদান করতে হবে তা উভয়ই পরিবর্তিত হয়, সম্ভবত সুস্পষ্ট সৃষ্টি এড়াতে বিটিসি ব্লকচেইনে অর্থপ্রদানের ধরণ.

যাইহোক, মনে হচ্ছে ব্ল্যাকমেইল পেমেন্ট সাধারণত প্রায় BTC 2 এ সেট করা হয়, বর্তমানে মাত্র US$50,000 এর নিচে।

আরও জানুন: ব্লকচেইনে পেমেন্ট প্যাটার্ন

সংক্ষেপে এনক্রিপ্টর

সার্জারির encrypt প্রোগ্রামটি কার্যকরভাবে, একটি স্বতন্ত্র, এক-ফাইল-এ-টাইম স্ক্র্যাম্বলিং টুল।

এটি কীভাবে কাজ করে তা দেওয়া, যাইহোক, এই ফাইলটির জন্য কোন ধারণাযোগ্য বৈধ উদ্দেশ্য নেই।

সম্ভবত এনক্রিপ্ট করার সময় সময় বাঁচানোর জন্য, ভার্চুয়াল মেশিনের চিত্রগুলি সাধারণত অনেক গিগাবাইট বা এমনকি টেরাবাইট আকারের হয়, প্রোগ্রামটিকে প্যারামিটার দেওয়া যেতে পারে যা এটিকে ফাইলের কিছু অংশ স্ক্র্যাম্বল করতে বলে, বাকিগুলিকে একা রেখে।

ঢিলেঢালাভাবে বলতে গেলে, আর্গস ম্যালওয়্যার নামক একটি ফাংশন দিয়ে তার নোংরা কাজ করে encrypt_simple() (আসলে, এটি মোটেও সহজ নয়, কারণ এটি একটি জটিল উপায়ে এনক্রিপ্ট করে যা কোনও প্রকৃত নিরাপত্তা প্রোগ্রাম কখনও ব্যবহার করবে না), যা এইরকম কিছু যায়।

এর মান FILENAME, PEMFILE, M এবং N কমান্ড লাইনে রানটাইমে নিচে উল্লেখ করা যেতে পারে।

নোট করুন যে ম্যালওয়্যারটিতে সোসেমানুক সাইফার অ্যালগরিদমের নিজস্ব প্রয়োগ রয়েছে, যদিও এটি ব্যবহার করা র্যান্ডম সংখ্যাগুলির জন্য ওপেনএসএসএল-এর উপর নির্ভর করে এবং RSA পাবলিক-কী প্রক্রিয়াকরণের জন্য এটি করে:

- জেনারেট করুন

PUBKEY, একটি RSA পাবলিক কী, পড়েPEMFILE. - জেনারেট করুন

RNDKEY, একটি এলোমেলো, 32-বাইট সিমেট্রিক এনক্রিপশন কী। - এর শুরুতে যান

FILENAME - মধ্যে পড়ুন

Mথেকে মেগাবাইটFILENAME. - সোসেমানুক স্ট্রিম সাইফার ব্যবহার করে সেই ডেটা স্ক্র্যাম্বল করুন

RNDKEY. - ঐ একই ওভাররাইট

Mএনক্রিপ্ট করা ডেটা সহ ফাইলে মেগাবাইট। - সামনের দিকে ঝাঁপ দাও

Nফাইলে মেগাবাইট। GOTO 4যদি কোন তথ্য গুলিয়ে ফেলার জন্য বাকি থাকে।- শেষ পর্যন্ত ঝাঁপ দাও

FILENAME. - স্ক্র্যাম্বল করতে RSA পাবলিক কী এনসিপশন ব্যবহার করুন

RNDKEY, ব্যবহারPUBKEY. - স্ক্র্যাম্বলড ডিক্রিপশন কী যোগ করুন

FILENAME.

স্ক্রিপ্ট ফাইলে আমরা দেখেছি, যেখানে আক্রমণকারীরা আমন্ত্রণ জানায় encrypt প্রোগ্রাম, তারা বেছে নিয়েছে বলে মনে হচ্ছে M 1MByte হতে হবে, এবং N 99Mbytes হতে হবে, যাতে তারা প্রকৃতপক্ষে 1MBytes এর চেয়ে বড় যেকোন ফাইলের 100% স্ক্র্যাম্বল করে।

এর অর্থ হল তারা দ্রুত তাদের ক্ষতি করতে পারে, তবে প্রায় নিশ্চিতভাবেই আপনার VMগুলি অব্যবহারযোগ্য এবং খুব সম্ভবত পুনরুদ্ধার করা যায় না।

প্রথম 1MByte ওভাররাইট করা সাধারণত একটি ইমেজ আনবুট করা যায় না, যা যথেষ্ট খারাপ, এবং বাকি ইমেজের 1% স্ক্র্যাম্বলিং, ফাইল জুড়ে বিতরণ করা ক্ষতি সহ, বিপুল পরিমাণ দুর্নীতির প্রতিনিধিত্ব করে।

এই মাত্রার দুর্নীতির ফলে কিছু মূল তথ্য থাকতে পারে যা আপনি ফাইলের ধ্বংসাবশেষ থেকে বের করতে পারেন, কিন্তু সম্ভবত খুব বেশি নয়, তাই আমরা এই সত্যের উপর নির্ভর করার পরামর্শ দিই না যে ফাইলের 99% যে কোনও ধরণের হিসাবে "এখনও ঠিক আছে" সতর্কতা, কারণ আপনি এইভাবে যে কোনো ডেটা পুনরুদ্ধার করলে তা সৌভাগ্য বলে বিবেচিত হবে, ভালো পরিকল্পনা নয়।

বদমাশরা যদি প্রাইভেট-কি কাউন্টারপার্টকে পাবলিক কী তাদের মধ্যে রাখে PEMFILE গোপন, আপনি কখনও ডিক্রিপ্ট করতে পারেন এমন সম্ভাবনা কম RNDKEY, যার মানে আপনি নিজেই ফাইলের স্ক্র্যাম্বল করা অংশগুলি পুনরুদ্ধার করতে পারবেন না।

এভাবে র্যানসমওয়্যারের চাহিদা।

কি করো?

খুব সহজভাবে:

- আপনার প্রয়োজনীয় প্যাচ আছে চেক করুন. এমনকি আপনি যদি "জানেন" যে তারা প্রথমবার বের হওয়ার সময় আপনি সেগুলিকে আবার প্রয়োগ করেছিলেন, তা নিশ্চিত করতে আবার পরীক্ষা করুন৷ আক্রমণকারীদের প্রবেশ করার জন্য আপনাকে প্রায়শই শুধুমাত্র একটি গর্ত ছেড়ে যেতে হবে।

- আপনার ব্যাকআপ প্রক্রিয়া পুনরায় দেখুন. নিশ্চিত করুন যে আপনার কাছে যুক্তিসঙ্গত সময়ে হারানো ডেটা পুনরুদ্ধার করার একটি নির্ভরযোগ্য এবং কার্যকর উপায় আছে যদি দুর্যোগ আঘাত হানে, র্যানসমওয়্যার থেকে হোক বা না হোক। র্যানসমওয়্যার আক্রমণের পর পর্যন্ত অপেক্ষা করবেন না যে আপনি যেভাবেই হোক পরিশোধ করার দ্বিধায় আটকে আছেন কারণ আপনি পুনরুদ্ধারের অনুশীলন করেননি এবং যথেষ্ট দক্ষতার সাথে করতে পারেননি।

- আপনি যদি নিশ্চিত না হন বা আপনার কাছে সময় না থাকে তবে সাহায্যের জন্য জিজ্ঞাসা করুন। সোফোসের মতো কোম্পানি উভয়ই সরবরাহ করে XDR (বর্ধিত সনাক্তকরণ এবং প্রতিক্রিয়া) এবং MDR (পরিচালিত সনাক্তকরণ এবং প্রতিক্রিয়া) যা আপনাকে আপনার ড্যাশবোর্ডে পপ আপ করার জন্য সমস্যার লক্ষণগুলির জন্য অপেক্ষা করার বাইরে যেতে সাহায্য করতে পারে। এটি অন্য কারো কাছ থেকে সাহায্য চাওয়া একটি কপআউট নয়, বিশেষ করে যদি বিকল্পটি কেবল নিজের হাতে ধরার সময় না থাকে।

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- উত্স: https://nakedsecurity.sophos.com/2023/02/07/using-vmware-worried-about-esxi-ransomware-check-your-patches-now/

- 000

- 1

- 2021

- a

- সক্ষম

- সম্পর্কে

- পরম

- একেবারে

- প্রবেশ

- প্রকৃতপক্ষে

- পরামর্শ

- পর

- বিরুদ্ধে

- বয়সের

- এগিয়ে

- অ্যালগরিদম

- সব

- একা

- ইতিমধ্যে

- বিকল্প

- যদিও

- পরিমাণ

- এবং

- ফলিত

- কাছাকাছি

- প্রবন্ধ

- আক্রমণ

- অ্যাটাকিং

- আক্রমন

- লেখক

- গাড়ী

- পিছনে

- পটভূমি

- পটভূমি চিত্র

- ব্যাকআপ

- খারাপ

- কারণ

- শুরু

- হচ্ছে

- নিচে

- তার পরেও

- Bitcoin

- ব্ল্যাকমেল

- সীমান্ত

- পাদ

- ব্রাউজার

- BTC

- বাগ

- বুলেটিন

- কল

- নামক

- বহন

- কেস

- মামলা

- দঙ্গল

- ঘটিত

- কেন্দ্র

- অবশ্যই

- সুযোগ

- পরিবর্তন

- চেক

- মনোনীত

- গোল্লা

- কোড

- রঙ

- কোম্পানি

- জটিল

- আপস

- কম্পিউটার

- দ্বন্দ্ব

- বিবেচিত

- ধারণ

- কপি

- দুর্নীতি

- পারা

- পথ

- আবরণ

- Crash

- তৈরি করা হচ্ছে

- সংকটপূর্ণ

- কথা বলবেন সে ধোঁকাবাজ

- অশোধিত

- ক্রিপ্টোগ্রাফিক

- ক্রিপ্টোমিনিং

- বর্তমান

- এখন

- cybercriminals

- বিপদ

- ড্যাশবোর্ড

- উপাত্ত

- ডেটাবেস

- দিন

- ডিক্রিপ্ট করুন

- স্পষ্টভাবে

- ডিগ্রী

- চাহিদা

- দাবি

- বিবরণ

- সনাক্তকরণ

- সরাসরি

- বিপর্যয়

- আবিষ্কার করা

- প্রদর্শন

- বণ্টিত

- করছেন

- Dont

- প্রতি

- গোড়ার দিকে

- বাস্তু

- কার্যকর

- কার্যকরীভাবে

- দক্ষতার

- পারেন

- জরুরি অবস্থা

- এনক্রিপ্ট করা

- এনক্রিপশন

- ইংরেজি

- যথেষ্ট

- নিশ্চিত

- বিশেষত

- এস্টেট

- ইউরোপ

- এমন কি

- কখনো

- প্রতি

- ফাঁসি

- আশা করা

- এক্সটেনশন

- নির্যাস

- কয়েক

- ফাইল

- নথি পত্র

- প্রথম

- গুরুত্ত্ব

- পাওয়া

- ফরাসি

- থেকে

- ক্রিয়া

- দল

- সাধারন ক্ষেত্রে

- পাওয়া

- পেয়ে

- দাও

- প্রদত্ত

- দেয়

- দান

- Go

- Goes

- ভাল

- ঘটা

- জমিদারি

- শিরোনাম

- শুনেছি

- উচ্চতা

- দখলী

- সাহায্য

- উচ্চস্তর

- রাখা

- অধিষ্ঠিত

- গর্ত

- হোম

- বাতাসে ভাসিতে থাকা

- কিভাবে

- যাহোক

- এইচটিএমএল

- HTTPS দ্বারা

- প্রচুর

- ভাবমূর্তি

- চিত্র

- অবিলম্বে

- বাস্তবায়ন

- গুরুত্বপূর্ণ

- in

- অন্তর্ভুক্ত

- সুদ্ধ

- ইনডিকেটর

- স্বতন্ত্রভাবে

- পরিবর্তে

- সমস্যা

- IT

- রাখা

- চাবি

- জানা

- পরিচিত

- বৃহত্তর

- গত

- সর্বশেষ

- ত্যাগ

- ছোড়

- সম্ভবত

- লাইন

- লিনাক্স

- তালিকা

- সামান্য

- অবস্থান

- লক

- লক্স

- দীর্ঘ

- দীর্ঘস্থায়ী

- দেখুন

- তাকিয়ে

- ভাগ্য

- মেশিন

- মেশিন

- করা

- তৈরি করে

- ম্যালওয়্যার

- পরিচালিত

- ব্যবস্থাপনা

- অনেক

- মার্জিন

- সর্বোচ্চ প্রস্থ

- মানে

- মধ্যম

- হতে পারে

- মন

- মোড

- আধুনিক

- অধিক

- সেতু

- নাম

- যথা

- প্রয়োজন

- প্রয়োজন

- প্রয়োজন

- নেটওয়ার্ক

- সংবাদ

- পরবর্তী

- সাধারণ

- নোট

- সংখ্যার

- সুস্পষ্ট

- বৃত্তিমূলক

- অর্পণ

- কর্মকর্তা

- পুরাতন

- ONE

- OpenSSL

- মূল

- অন্যান্য

- নিজের

- দেওয়া

- সমান্তরাল

- পরামিতি

- যন্ত্রাংশ

- তালি

- প্যাচ

- প্যাচিং

- পথ

- নিদর্শন

- পল

- পরিশোধ

- প্রদান

- সম্ভবত

- অবচিত

- পরিকল্পনা

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- পপ

- অবস্থান

- সম্ভব

- পোস্ট

- উপস্থিতি

- কারাগার

- সম্ভবত

- প্রক্রিয়া

- প্রসেস

- প্রক্রিয়াজাতকরণ

- কার্যক্রম

- প্রদান

- প্রকাশ্য

- পাবলিক কী

- উদ্দেশ্য

- করা

- দ্রুত

- এলোমেলো

- মুক্তিপণ

- ransomware

- Ransomware আক্রমণ

- পড়া

- ন্যায্য

- উদ্ধার করুন

- উল্লেখ করা

- বিশ্বাসযোগ্য

- দূরবর্তী

- রিপোর্ট

- প্রতিনিধিত্ব করে

- প্রতিক্রিয়া

- বিশ্রাম

- পুনরূদ্ধার

- ফলে এবং

- প্রত্যাবর্তন

- ঝুঁকি

- চক্রের

- আরএসএ

- ধ্বংসাবশেষ

- দৌড়

- একই

- সংরক্ষণ করুন

- গোপন

- নিরাপদ

- নিরাপত্তা

- মনে হয়

- রেখাংশ

- পাঠানোর

- অনুভূতি

- আলাদা

- ক্রম

- সেবা

- সেট

- স্থায়ী

- খোল

- সংক্ষিপ্ত

- উচিত

- স্বাক্ষর

- সহজ

- কেবল

- থেকে

- অবস্থা

- আয়তন

- SLP

- So

- কঠিন

- কিছু

- কেউ

- কিছু

- শীঘ্রই

- ভাষী

- নির্দিষ্ট

- বিশেষভাবে

- নিদিষ্ট

- বসন্ত

- স্বতন্ত্র

- ডাঁটা

- স্টোরেজ

- খবর

- প্রবাহ

- ধর্মঘট

- এমন

- করা SVG

- পদ্ধতি

- সিস্টেম

- কাজ

- টীম

- শর্তাবলী

- সার্জারির

- তাদের

- অতএব

- সর্বত্র

- সময়

- থেকে

- টুল

- শীর্ষ

- রূপান্তর

- স্বচ্ছ

- ট্রিগার

- ব্যাধি

- চালু

- পরিণত

- বাঁক

- সাধারণত

- অধীনে

- আপলোড করা

- URL টি

- ব্যবহার

- ব্যবহার-পর-মুক্ত

- ব্যবহারকারী

- মানগুলি

- সংস্করণ

- মাধ্যমে

- ভার্চুয়াল

- ভার্চুয়াল মেশিন

- VMware

- আয়তন

- ভলিউম

- দুর্বলতা

- দুর্বলতা

- অপেক্ষা করুন

- প্রতীক্ষা

- মানিব্যাগ

- যুদ্ধ

- ওয়েব

- সপ্তাহান্তিক কাল

- কি

- কিনা

- যে

- যখন

- হু

- মধ্যে

- শব্দ

- শব্দ

- হয়া যাই ?

- কাজ

- কাজ

- চিন্তিত

- would

- বছর

- আপনার

- নিজেকে

- zephyrnet

![S3 Ep118: আপনার পাসওয়ার্ড অনুমান করুন? এটি ইতিমধ্যে চুরি হয়ে গেলে কোন প্রয়োজন নেই! [অডিও + পাঠ্য]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)