চাইনিজ "দ্রুত ফ্যাশন" ব্র্যান্ড SHEIN বিতর্কের জন্য অপরিচিত নয়, অন্তত 2018 সালের ডেটা লঙ্ঘনের কারণে নয় যেটির তৎকালীন মূল কোম্পানি Zoetop চিহ্নিত করতে ব্যর্থ হয়েছে, থামতে পারেনি, এবং তারপর অসাধুভাবে পরিচালনা করেছে।

লেটিটিয়া জেমস, নিউ ইয়র্ক স্টেটের অ্যাটর্নি জেনারেল, একটিতে বলেছেন বিবৃতি 2022 এর শেষে:

SHEIN এবং [বোন ব্র্যান্ড] ROMWE-এর দুর্বল ডিজিটাল নিরাপত্তা ব্যবস্থা হ্যাকারদের জন্য গ্রাহকদের ব্যক্তিগত ডেটা কেনাকাটা করা সহজ করে তুলেছে। […]

[পি]ব্যক্তিগত তথ্য চুরি করা হয়েছিল এবং Zoetop তা ধামাচাপা দেওয়ার চেষ্টা করেছিল। ভোক্তাদের ব্যক্তিগত তথ্য রক্ষা করতে ব্যর্থ হওয়া এবং এটি সম্পর্কে মিথ্যা বলা প্রচলিত নয়। SHEIN এবং ROMWE-কে অবশ্যই প্রতারণা এবং পরিচয় চুরি থেকে ভোক্তাদের রক্ষা করতে তাদের সাইবার নিরাপত্তা ব্যবস্থা বাটন আপ করতে হবে।

নিউ ইয়র্কের আদালতের রায়ের সময়, আমরা ব্যবসার নাগালের বিবেচনায় আপাতদৃষ্টিতে $1.9 মিলিয়ন জরিমানা আরোপ করায় বিস্ময় প্রকাশ করেছি:

সত্যি বলতে কি, আমরা অবাক হয়েছি যে Zoetop (এখন মার্কিন যুক্তরাষ্ট্রে SHEIN ডিস্ট্রিবিউশন কর্পোরেশন) এত হালকাভাবে বন্ধ হয়ে গেছে, কোম্পানির আকার, সম্পদ এবং ব্র্যান্ডের ক্ষমতা বিবেচনা করে, এমনকি প্রাথমিক সতর্কতার আপাত অভাব যা সৃষ্ট বিপদ প্রতিরোধ বা হ্রাস করতে পারে। লঙ্ঘন দ্বারা, এবং এটি জানা হয়ে যাওয়ার পরে লঙ্ঘন পরিচালনায় তার চলমান অসততা।

স্নুপি অ্যাপ কোড এখন প্রকাশিত হয়েছে

আমরা যা জানতাম না, এমনকি যখন এই মামলাটি নিউইয়র্কের বিচার ব্যবস্থার মধ্য দিয়ে নাকাল ছিল, তা হল যে SHEIN তার অ্যান্ড্রয়েড অ্যাপে কিছু কৌতূহলী (এবং সন্দেহজনক, যদি প্রকৃতপক্ষে দূষিত না হয়) কোড যোগ করছিল যা এটিকে একটি মৌলিক ধরণের " মার্কেটিং স্পাইওয়্যার টুল"।

এই সপ্তাহের শুরুতে মাইক্রোসফ্ট গবেষকরা একটি প্রকাশ করার সময় এই খবরটি উঠে আসে পূর্ববর্তী বিশ্লেষণ SHEIN এর Android অ্যাপের 7.9.2 সংস্করণের, 2022 সালের শুরু থেকে।

যদিও অ্যাপটির সেই সংস্করণটি অনেকবার আপডেট করা হয়েছে যেহেতু মাইক্রোসফ্ট তার সন্দেহজনক আচরণের প্রতিবেদন করেছে, এবং যদিও গুগল এখন অ্যান্ড্রয়েডে কিছু প্রশমন যোগ করেছে (নীচে দেখুন) আপনাকে এমন অ্যাপগুলি খুঁজে পেতে সহায়তা করার জন্য যা SHEIN এর ধরণের প্রতারণা থেকে দূরে যাওয়ার চেষ্টা করে…

…এই গল্পটি একটি দৃঢ় অনুস্মারক যে এমনকি Google Play-তে "পরীক্ষিত এবং অনুমোদিত" অ্যাপগুলিও বিভ্রান্তিকর উপায়ে কাজ করতে পারে যা আপনার গোপনীয়তা এবং নিরাপত্তাকে ক্ষুণ্ন করে – যেমন সেগুলির ক্ষেত্রে দুর্বৃত্ত "প্রমাণকারী" অ্যাপ্লিকেশন আমরা প্রায় দুই সপ্তাহ আগে লিখেছিলাম।

মাইক্রোসফ্ট গবেষকরা এই বিশেষ SHEIN অ্যাপে তাদের আগ্রহের কারণ কী তা বলেননি।

আমরা যা জানি, তারা হয়তো উচ্চ ডাউনলোড সংখ্যা সহ অ্যাপগুলির একটি প্রতিনিধিত্বমূলক নমুনা বেছে নিয়েছে এবং আকর্ষণীয় লক্ষ্যগুলির একটি সংক্ষিপ্ত তালিকা তৈরি করার জন্য সিস্টেম ফাংশনে কৌতুহলী বা অপ্রত্যাশিত কলগুলির জন্য স্বয়ংক্রিয়ভাবে তাদের ডিকম্পাইল করা কোড অনুসন্ধান করেছে।

গবেষকদের নিজস্ব ভাষায়:

আচরণের জন্য দায়ী প্রাসঙ্গিক কোড সনাক্ত করতে আমরা প্রথমে অ্যাপটির একটি স্ট্যাটিক বিশ্লেষণ করেছি। তারপরে আমরা কোডটি পর্যবেক্ষণ করার জন্য একটি ইন্সট্রুমেন্টেড পরিবেশে অ্যাপটি চালানোর মাধ্যমে একটি গতিশীল বিশ্লেষণ করেছি, এতে এটি কীভাবে ক্লিপবোর্ড পড়ে এবং এটির বিষয়বস্তু একটি দূরবর্তী সার্ভারে প্রেরণ করে।

SHEIN-এর অ্যাপটি 100M+ ডাউনলোড রয়েছে বলে মনোনীত করা হয়েছে, যা ফেসবুক (5B+), টুইটার (1B+) এবং TikTok (1B+) এর মতো সুপার-হাই-ফ্লাইং অ্যাপের নীচে ন্যায্য উপায়, কিন্তু সেখানে অন্যান্য সুপরিচিত এবং বহুল ব্যবহৃত অ্যাপগুলির সাথে সিগন্যাল (100M+) এবং McDonald's (100M+) এর মতো অ্যাপ।

কোড মধ্যে খনন

অ্যাপটি নিজেই বিশাল, APK আকারে 93 MBytes ওজনের (একটি APK ফাইল, সংক্ষেপে অ্যান্ড্রয়েড প্যাকেজ, মূলত একটি সংকুচিত জিপ সংরক্ষণাগার) এবং 194 MBytes যখন আনপ্যাক করা হয় এবং বের করা হয়।

এটি একটি শীর্ষ-স্তরের নাম সহ প্যাকেজের সেটে লাইব্রেরি কোডের একটি বড় অংশ অন্তর্ভুক্ত করে com.zzkko (ZZKKO ছিল SHEIN এর আসল নাম), যার নাম একটি প্যাকেজে ইউটিলিটি রুটিনের একটি সেট সহ com.zzkko.base.util.

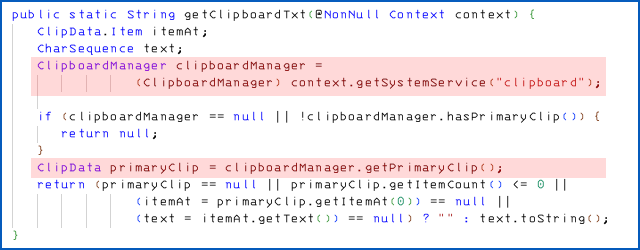

যারা বেস ইউটিলিটি নামক একটি ফাংশন অন্তর্ভুক্ত PhoneUtil.getClipboardTxt() যা থেকে আমদানি করা স্ট্যান্ডার্ড অ্যান্ড্রয়েড কোডিং টুল ব্যবহার করে ক্লিপবোর্ড দখল করবে android.content.ClipboardManager:

এই ইউটিলিটি ফাংশনে কল করার জন্য SHEIN/ZZKKO কোড অনুসন্ধান করা দেখায় যে এটি শুধুমাত্র একটি জায়গায় ব্যবহার করা হয়েছে, একটি প্যাকেজটি কৌতূহলীভাবে নামকরণ করা হয়েছে com.zzkko.util.MarketClipboardPhaseLinker:

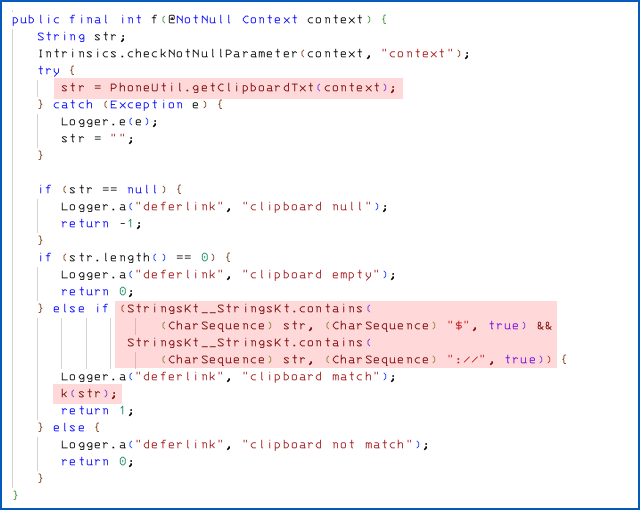

মাইক্রোসফ্টের বিশ্লেষণে যেমন ব্যাখ্যা করা হয়েছে, এই কোডটি, ট্রিগার করা হলে, ক্লিপবোর্ডে যা ঘটবে তা পড়ে, এবং তারপর পরীক্ষা করে দেখুন যে এতে উভয়ই রয়েছে কিনা। :// এবং $, আপনি আশা করতে পারেন যদি আপনি অন্য কারো ওয়েবসাইট এবং ডলারে মূল্য জড়িত একটি অনুসন্ধান ফলাফল কপি এবং পেস্ট করেন:

যদি পরীক্ষাটি সফল হয়, তাহলে কোডটি প্যাকেজে অকল্পনীয় (এবং সম্ভবত স্বয়ংক্রিয়ভাবে তৈরি) নাম সহ একটি ফাংশনকে কল করে k(), এটিকে একটি প্যারামিটার হিসাবে স্নুপড-অন পাঠ্যের একটি অনুলিপি পাঠানো হচ্ছে:

আপনি দেখতে পারেন, এমনকি যদি আপনি একটি প্রোগ্রামার না হন, যে uninteresting ফাংশন k() sniffed-out ক্লিপবোর্ড ডেটা প্যাকেজ করে a POST অনুরোধ, যা একটি বিশেষ ধরণের HTTP সংযোগ যা সার্ভারকে বলে, "এটি একটি প্রথাগত GET অনুরোধ নয় যেখানে আমি আপনাকে আমাকে কিছু পাঠাতে বলছি, কিন্তু একটি আপলোড অনুরোধ যাতে আমি আপনাকে ডেটা পাঠাচ্ছি।"

সার্জারির POST এই ক্ষেত্রে অনুরোধ URL এ আপলোড করা হয় https://api-service.shein.com/marketing/tinyurl/phrase, HTTP বিষয়বস্তুর সাথে যা সাধারণত এইরকম কিছু দেখাবে:

পোস্ট //marketing/tinyurl/phrase হোস্ট: api-service.shein.com। . . বিষয়বস্তু-প্রকার: অ্যাপ্লিকেশন/x-www-form-urlencoded phrase=... k()...তে পাস করা প্যারামিটারের এনকোড করা বিষয়বস্তু

মাইক্রোসফ্ট সদয়ভাবে তার প্রতিবেদনে উল্লেখ করেছে:

যদিও আমরা SHEIN-এর কোনও দূষিত অভিপ্রায় সম্পর্কে সচেতন নই, এমনকি অ্যাপ্লিকেশনগুলিতে আপাতদৃষ্টিতে সৌম্য আচরণও দূষিত অভিপ্রায়ের সাথে শোষণ করা যেতে পারে। ক্লিপবোর্ডগুলিকে টার্গেট করার হুমকিগুলি আক্রমণকারীদের দ্বারা চুরি বা পরিবর্তিত হওয়ার ঝুঁকিতে যে কোনও অনুলিপি করা এবং আটকানো তথ্য যেমন পাসওয়ার্ড, আর্থিক বিবরণ, ব্যক্তিগত ডেটা, ক্রিপ্টোকারেন্সি ওয়ালেট ঠিকানা এবং অন্যান্য সংবেদনশীল তথ্যকে ঝুঁকিতে ফেলতে পারে৷

আপনার ক্লিপবোর্ডে ডলারের চিহ্নগুলি সর্বদা মূল্য অনুসন্ধানগুলিকে বোঝায় না, অন্ততপক্ষে নয় কারণ বিশ্বের বেশিরভাগ দেশেই মুদ্রা রয়েছে যা বিভিন্ন চিহ্ন ব্যবহার করে, তাই ব্যক্তিগত তথ্যের একটি বিস্তৃত পরিসর এইভাবে বন্ধ করা যেতে পারে...

…কিন্তু এমন কি যে তথ্য গ্রহন করা হয়েছে তা সত্যিই একটি নির্দোষ এবং গুরুত্বহীন অনুসন্ধান থেকে এসেছে যা আপনি অন্য কোথাও করেছেন, তবুও এটি আপনার ছাড়া অন্য কারোর ব্যবসা হবে না।

ইউআরএল এনকোডিং সাধারণত ব্যবহার করা হয় যখন আপনি ইউআরএলগুলিকে ডেটা হিসাবে প্রেরণ করতে চান, তাই সেগুলিকে "লাইভ" ইউআরএলগুলির সাথে মিশ্রিত করা যাবে না যা পরিদর্শন করা উচিত এবং যাতে সেগুলিতে কোনও অবৈধ অক্ষর থাকবে না৷ উদাহরণস্বরূপ, ইউআরএলগুলিতে স্পেস অনুমোদিত নয়, তাই সেগুলি ইউআরএল ডেটাতে রূপান্তরিত হয় %20, যেখানে শতাংশ চিহ্নের অর্থ "বিশেষ বাইট দুটি হেক্সাডেসিমেল অক্ষর হিসাবে অনুসরণ করে", এবং 20 স্থানের জন্য হেক্সাডেসিমেল ASCII কোড (32 দশমিকে)। একইভাবে, একটি বিশেষ ক্রম যেমন :// অনুবাদ করা হবে %3A%2F%2F, কারণ একটি কোলন হল ASCII 0x3A (58 দশমিকে) এবং একটি ফরোয়ার্ড স্ল্যাশ হল 0x2F (ডেসিমেলে 47)। ডলার চিহ্ন হিসাবে বেরিয়ে আসে %24 (36 দশমিকে)।

কি করো?

মাইক্রোসফ্টের মতে, অন্যথায়-বিশ্বস্ত অ্যাপগুলিতে এই ধরণের আচরণের প্রতি Google এর প্রতিক্রিয়া - যা আপনি "অনিচ্ছাকৃত বিশ্বাসঘাতকতা" হিসাবে ভাবতে পারেন - এটি ছিল অ্যান্ড্রয়েডের ক্লিপবোর্ড হ্যান্ডলিং কোডকে বিফ আপ করা।

সম্ভবত, ক্লিপবোর্ড অ্যাক্সেসের অনুমতিগুলিকে অনেক কঠোর এবং আরও বিধিনিষেধমূলক করা তত্ত্বের ক্ষেত্রে আরও ভাল সমাধান হত, যেমনটি প্লে স্টোর অ্যাপ যাচাইয়ের সাথে আরও কঠোর হবে, তবে আমরা ধরে নিচ্ছি যে এই প্রতিক্রিয়াগুলিকে অনুশীলনে খুব অনুপ্রবেশকারী হিসাবে বিবেচনা করা হয়েছিল।

ঢিলেঢালাভাবে বলতে গেলে, আপনার কাছে অ্যান্ড্রয়েডের যত সাম্প্রতিক সংস্করণ রয়েছে (বা আপগ্রেড করতে পারেন), ক্লিপবোর্ড তত বেশি সীমাবদ্ধভাবে পরিচালিত হয়।

স্পষ্টতই, অ্যান্ড্রয়েড 10 এবং পরবর্তীতে, একটি অ্যাপ ক্লিপবোর্ডটি পড়তে পারে না যদি না এটি অগ্রভাগে সক্রিয়ভাবে চলছে।

অবশ্যই, এটি খুব বেশি সাহায্য করে না, তবে এটি এমন অ্যাপগুলিকে বন্ধ করে দেয় যেগুলি আপনি নিষ্ক্রিয় রেখেছিলেন এবং সম্ভবত ভুলে গিয়েছিলেন যেগুলি সর্বদা আপনার অনুলিপি-এবং-পেস্ট করার বিষয়ে স্নুপ করা থেকেও ভুলে গেছেন।

অ্যান্ড্রয়েড 12 এবং পরবর্তীতে "আপনার ক্লিপবোর্ড থেকে XYZ অ্যাপ পেস্ট করা হয়েছে" বলার জন্য একটি সতর্কতা বার্তা পপ আপ করবে, কিন্তু স্পষ্টতই এই সতর্কতাটি শুধুমাত্র প্রথমবার প্রদর্শিত হবে যখন এটি কোনও অ্যাপের জন্য ঘটে (যা আপনি যখন আশা করেছিলেন তখন হতে পারে), পরবর্তী ক্লিপবোর্ড দখলে নয় (যখন আপনি করেননি)।

এবং Android 13 স্বয়ংক্রিয়ভাবে প্রতিবার ক্লিপবোর্ডটি মুছে দেয় (আমরা নিশ্চিত নই যে এটি আসলে কত ঘন ঘন হয়) এমন ডেটা বন্ধ করতে যা আপনি অনির্দিষ্টকালের জন্য ভুলে গেছেন।

প্রদত্ত যে Google স্পষ্টতই ক্লিপবোর্ড অ্যাক্সেসকে আপনি আশা করতে পারেন তেমন কঠোরভাবে নিয়ন্ত্রণ করতে চায় না, আমরা এখানে মাইক্রোসফ্টের পরামর্শটি পুনরাবৃত্তি করব, যা এই লাইন বরাবর চলে, “যদি আপনি কিছু দেখেন তবে কিছু বলুন… এবং আপনার পায়ে ভোট দিন, অথবা অন্তত তোমার আঙ্গুল":

অপ্রত্যাশিত আচরণ সহ অ্যাপ্লিকেশনগুলি সরানোর কথা বিবেচনা করুন, যেমন ক্লিপবোর্ড অ্যাক্সেস […] বিজ্ঞপ্তি, এবং বিক্রেতা বা অ্যাপ স্টোর অপারেটরকে আচরণের প্রতিবেদন করুন৷

আপনার কাছে যদি কোম্পানির মোবাইল ডিভাইসের একটি বহর থাকে এবং আপনি এখনও মোবাইল ডিভাইস পরিচালনা এবং অ্যান্টি-ম্যালওয়্যার সুরক্ষার কিছু রূপ গ্রহণ না করেন, তাহলে কেন দেখুন না এখন অফার কি?

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- উত্স: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- : হয়

- [পৃ

- $ ইউপি

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- সম্পর্কে

- আইটি সম্পর্কে

- পরম

- প্রবেশ

- সক্রিয়ভাবে

- প্রকৃতপক্ষে

- যোগ

- ঠিকানাগুলি

- গৃহীত

- পরামর্শ

- পর

- সব

- একা

- যদিও

- বিশ্লেষণ

- এবং

- অ্যান্ড্রয়েড

- অ্যান্ড্রয়েড 13

- অ্যান্ড্রয়েড অ্যাপ

- অ্যাপ্লিকেশন

- অ্যাপ স্টোর

- আপাত

- অ্যাপ্লিকেশন

- অ্যাপস

- সংরক্ষাণাগার

- রয়েছি

- কাছাকাছি

- AS

- At

- অ্যাটর্নি

- অ্যাটর্নি জেনারেল

- লেখক

- গাড়ী

- স্বয়ংক্রিয়ভাবে

- পটভূমি চিত্র

- ভিত্তি

- মৌলিক

- BE

- কারণ

- গরুর মাংস

- হচ্ছে

- নিচে

- উত্তম

- সীমান্ত

- পাদ

- তরবার

- লঙ্ঘন

- ব্যবসায়

- বোতাম

- by

- নামক

- কল

- CAN

- কেস

- কেন্দ্র

- অক্ষর

- কোড

- কোডিং

- রঙ

- এর COM

- আসা

- কোম্পানি

- সংযোগ

- বিবেচিত

- বিবেচনা করা

- কনজিউমার্স

- ধারণ

- বিষয়বস্তু

- সুখী

- নিয়ন্ত্রণ

- বিতর্ক

- ধর্মান্তরিত

- কর্পোরেশন

- পারা

- দেশ

- আদালত

- আবরণ

- সৃষ্টি

- cryptocurrency

- ক্রিপ্টোকারেন্সি ওয়ালেট

- অদ্ভুত

- মুদ্রা

- সাইবার নিরাপত্তা

- বিপদ

- উপাত্ত

- তথ্য ভঙ্গ

- মনোনীত

- বিস্তারিত

- যন্ত্র

- ডিভাইস

- DID

- ডিজিটাল

- প্রদর্শন

- বিতরণ

- না

- ডলার

- ডলার

- Dont

- ডাউনলোড

- ডাউনলোড

- প্রগতিশীল

- পূর্বে

- গোড়ার দিকে

- অন্যদের

- অন্যত্র

- উদিত

- প্রচুর

- পরিবেশ

- মূলত

- এমন কি

- প্রতি

- উদাহরণ

- আশা করা

- প্রত্যাশিত

- ব্যাখ্যা

- শোষিত

- প্রকাশিত

- ফেসবুক

- ব্যর্থ

- ন্যায্য

- ফুট

- ফাইল

- আর্থিক

- জরিমানা

- প্রথম

- প্রথমবার

- ফ্লিট

- অনুসরণ

- জন্য

- বিস্মৃত

- ফর্ম

- অগ্রবর্তী

- প্রতারণা

- থেকে

- ক্রিয়া

- ক্রিয়াকলাপ

- সাধারণ

- সাধারণত

- পাওয়া

- Goes

- গুগল

- গুগল প্লে

- Google এর

- দখল

- হয়রান

- হ্যাকার

- হ্যান্ডলিং

- এরকম

- আছে

- জমিদারি

- উচ্চতা

- সাহায্য

- এখানে

- উচ্চ

- আশা

- নিমন্ত্রণকর্তা

- বাতাসে ভাসিতে থাকা

- কিভাবে

- HTTP

- HTTPS দ্বারা

- সনাক্ত করা

- পরিচয়

- পরিচয় প্রতারণা

- অলস

- অবৈধ

- আরোপিত

- in

- অন্তর্ভুক্ত করা

- অন্তর্ভুক্ত

- সুদ্ধ

- তথ্য

- মনস্থ করা

- অভিপ্রায়

- স্বার্থ

- মজাদার

- অপরিবর্তনীয়ভাবে

- IT

- এর

- নিজেই

- শুধু একটি

- রকম

- জানা

- পরিচিত

- রং

- লেটিয়া জেমস

- লাইব্রেরি

- আস্তে

- মত

- লাইন

- তালিকা

- দেখুন

- প্রণীত

- সংখ্যাগুরু

- মেকিং

- পরিচালিত

- ব্যবস্থাপনা

- অনেক

- মার্জিন

- সর্বোচ্চ প্রস্থ

- মানে

- পরিমাপ

- বার্তা

- মাইক্রোসফট

- হতে পারে

- মিলিয়ন

- মিশ্র

- মোবাইল

- মোবাইল ডিভাইস

- মোবাইল ডিভাইস

- পরিবর্তিত

- অধিক

- নাম

- নামে

- নতুন

- নিউ ইয়র্ক

- নিউ ইয়র্ক কোর্ট

- সংবাদ

- সাধারণ

- সুপরিচিত

- বিজ্ঞপ্তি

- মান্য করা

- of

- অর্পণ

- on

- ONE

- নিরন্তর

- পরিচালনা করা

- অপারেটর

- ক্রম

- মূল

- অন্যান্য

- নিজের

- প্যাকেজ

- প্যাকেজ

- স্থিতিমাপ

- বিশেষ

- গৃহীত

- পাসওয়ার্ড

- পল

- শতাংশ

- সম্ভবত

- অনুমতি

- ব্যক্তিগত

- ব্যক্তিগত তথ্য

- অবচিত

- জায়গা

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- খেলা

- খেলার দোকান

- পপ

- অবস্থান

- পোস্ট

- পোস্ট

- ক্ষমতা

- অনুশীলন

- মূল্য

- গোপনীয়তা

- গোপনীয়তা এবং নিরাপত্তা

- প্রোগ্রামার

- রক্ষা করা

- রক্ষা

- প্রকাশিত

- করা

- পরিসর

- নাগাল

- পড়া

- সাম্প্রতিক

- হ্রাসপ্রাপ্ত

- প্রাসঙ্গিক

- দূরবর্তী

- সরানোর

- পুনরাবৃত্তি

- রিপোর্ট

- রিপোর্ট

- প্রতিনিধি

- অনুরোধ

- গবেষকরা

- প্রতিক্রিয়া

- দায়ী

- সীমাবদ্ধ

- ফল

- কঠোর

- ঝুঁকি

- ROMWE

- দৌড়

- বলেছেন

- সার্চ

- নিরাপত্তা

- পাঠানোর

- সংবেদনশীল

- ক্রম

- সেট

- তিনি

- কেনাকাটা

- সংক্ষিপ্ত

- শো

- চিহ্ন

- সংকেত

- স্বাক্ষর

- কেবল

- থেকে

- বোন

- আয়তন

- snooping

- So

- কঠিন

- সমাধান

- কিছু

- কেউ

- কিছু

- স্থান

- শূণ্যস্থান

- ভাষী

- প্রশিক্ষণ

- অকুস্থল

- স্পাইওয়্যার

- মান

- রাষ্ট্র

- এখনো

- অপহৃত

- থামুন

- দোকান

- গল্প

- নবজাতক

- কঠোর

- শক্তিশালী

- পরবর্তী

- এমন

- অনুমিত

- আশ্চর্য

- বিস্মিত

- করা SVG

- পদ্ধতি

- গ্রহণ করা

- লক্ষ্য করে

- লক্ষ্যমাত্রা

- বলে

- পরীক্ষা

- পরীক্ষা

- যে

- সার্জারির

- রাষ্ট্র

- বিশ্ব

- চুরি

- তাদের

- এইগুলো

- এই সপ্তাহ

- হুমকি

- দ্বারা

- টিক টক

- সময়

- বার

- থেকে

- অত্যধিক

- সরঞ্জাম

- শীর্ষ

- উপরের স্তর

- ঐতিহ্যগত

- রূপান্তর

- প্রেরণ করা

- স্বচ্ছ

- আলোড়ন সৃষ্টি

- পরিণত

- টুইটার

- সাধারণত

- অধোদেশ খনন করা

- অপ্রত্যাশিত

- আপডেট

- আপগ্রেড

- আপলোড করা

- URL টি

- us

- ব্যবহার

- ইউটিলিটি

- উপযোগ

- বিক্রেতা

- সংস্করণ

- পরিদর্শন

- ভোট

- মানিব্যাগ

- সতর্কবার্তা

- উপায়..

- উপায়

- ধন

- ওয়েবসাইট

- সপ্তাহান্তিক কাল

- সপ্তাহ

- ঝাঁকনি

- সুপরিচিত

- কি

- যে

- ব্যাপক

- প্রশস্ত পরিসর

- ইচ্ছা

- সঙ্গে

- শব্দ

- বিশ্ব

- would

- আপনার

- zephyrnet

- ফ্যাস্ শব্দ

- জোয়েটপ