1কোয়ান্টাম টেকনোলজিস সেন্টার, সিঙ্গাপুর জাতীয় বিশ্ববিদ্যালয়, সিঙ্গাপুর

2ইলেকট্রিক্যাল অ্যান্ড কম্পিউটার ইঞ্জিনিয়ারিং বিভাগ, ন্যাশনাল ইউনিভার্সিটি অফ সিঙ্গাপুর

এই কাগজ আকর্ষণীয় খুঁজুন বা আলোচনা করতে চান? স্কাইটে বা স্কাইরেটে একটি মন্তব্য দিন.

বিমূর্ত

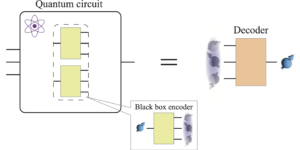

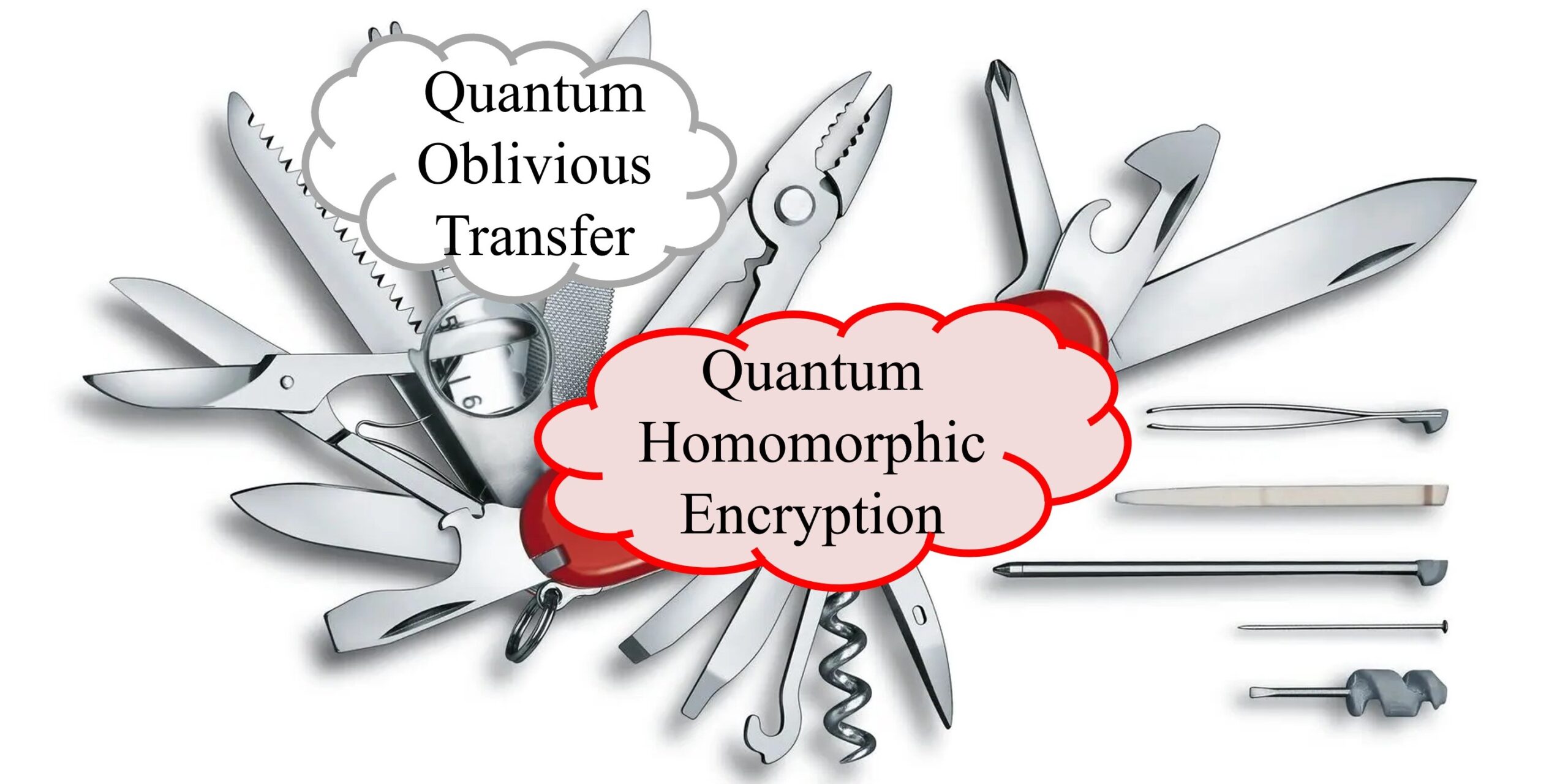

কোয়ান্টাম হোমোমরফিক এনক্রিপশন, যা সরাসরি এনক্রিপ্ট করা ডেটাতে একটি সার্ভার দ্বারা গণনার অনুমতি দেয়, এটি একটি মৌলিক আদিম যার মধ্যে আরও জটিল কোয়ান্টাম ক্রিপ্টোগ্রাফি প্রোটোকল তৈরি করা যেতে পারে। এই ধরনের নির্মাণ সম্ভব হওয়ার জন্য, কোয়ান্টাম হোমোমরফিক এনক্রিপশন অবশ্যই দুটি গোপনীয়তার বৈশিষ্ট্য পূরণ করবে: ডেটা গোপনীয়তা যা নিশ্চিত করে যে ইনপুট ডেটা সার্ভার থেকে ব্যক্তিগত, এবং সার্কিট গোপনীয়তা যা নিশ্চিত করে যে গণনার পরে সাইফারটেক্সট সার্কিট সম্পর্কে কোনও অতিরিক্ত তথ্য প্রকাশ করে না। কম্পিউটেশনের আউটপুটের বাইরেও এটি সম্পাদন করতে ব্যবহৃত হয়। যদিও সার্কিট গোপনীয়তা ক্লাসিক্যাল ক্রিপ্টোগ্রাফিতে ভালভাবে অধ্যয়ন করা হয় এবং অনেক হোমোমরফিক এনক্রিপশন স্কিম এটির সাথে সজ্জিত করা যেতে পারে, এর কোয়ান্টাম অ্যানালগ সামান্য মনোযোগ পেয়েছে। এখানে আমরা তথ্য-তাত্ত্বিক নিরাপত্তা সহ কোয়ান্টাম হোমোমরফিক এনক্রিপশনের জন্য সার্কিট গোপনীয়তার একটি সংজ্ঞা স্থাপন করি। তদ্ব্যতীত, আমরা কোয়ান্টাম হোমোমরফিক এনক্রিপশনে কোয়ান্টাম বিস্মৃত স্থানান্তর হ্রাস করি। এই হ্রাস ব্যবহার করে, আমাদের কাজ সার্কিট গোপনীয়তা, ডেটা গোপনীয়তা এবং কোয়ান্টাম হোমোমরফিক এনক্রিপশন প্রোটোকলের একটি বিস্তৃত পরিবারের জন্য সঠিকতার মধ্যে মৌলিক ট্রেড-অফগুলি উন্মোচন করে, যার মধ্যে এমন স্কিমগুলি রয়েছে যা শুধুমাত্র ক্লিফোর্ড সার্কিটগুলির গণনার অনুমতি দেয়৷

বৈশিষ্ট্যযুক্ত চিত্র: কোয়ান্টাম হোমোমরফিক এনক্রিপশন, কোয়ান্টাম ক্রিপ্টোগ্রাফির সুইস আর্মি ছুরি, কোয়ান্টাম বিস্মৃত স্থানান্তর তৈরি করতে পারে।

[এম্বেড করা সামগ্রী]

জনপ্রিয় সংক্ষিপ্তসার

যদি আপনার মধ্যে কেউ একটি নির্দিষ্ট জটিল সমস্যা সমাধান করতে না পারে, তাহলে হ্যাঁ, এবং আপনি ক্লাসিক্যাল হোমোমরফিক এনক্রিপশন ব্যবহার করতে পারেন। যাইহোক, আমরা কি প্রশ্নবিদ্ধ অনুমান থেকে পরিত্রাণ পেতে পারি? আশা হল কোয়ান্টাম মেকানিক্সকে কোয়ান্টাম হোমোমরফিক এনক্রিপশনে আনা, যা সাধারণত নিরাপত্তা উন্নত করে।

আমাদের কাগজে, আমরা একটি না দিয়ে প্রশ্নের উত্তর দিই। আপনি এবং আপনার অ্যাকাউন্টেন্ট একজন সন্তুষ্ট হতে পারে না. আপনি যে তথ্য ফাঁস করেন এবং আপনার অ্যাকাউন্ট্যান্ট যে তথ্য ফাঁস করেন তার মধ্যে একটি লেনদেন রয়েছে।

► বিবিটেক্স ডেটা

। তথ্যসূত্র

[1] জোসেফ এফ ফিটসিমনস। "প্রাইভেট কোয়ান্টাম কম্পিউটেশন: অন্ধ কোয়ান্টাম কম্পিউটিং এবং সম্পর্কিত প্রোটোকলের একটি ভূমিকা"। npj কোয়ান্টাম তথ্য 3, 1–11 (2017)।

https://doi.org/10.1038/s41534-017-0025-3

[2] ডরিট আহারোনভ, মাইকেল বেন-অর এবং ইলাদ ইবান। "কোয়ান্টাম কম্পিউটেশনের জন্য ইন্টারেক্টিভ প্রমাণ" (2008) arXiv:0810.5375।

https://doi.org/10.48550/arXiv.0810.5375

arXiv: 0810.5375

[3] অ্যান ব্রডবেন্ট, জোসেফ ফিটসিমনস এবং এলহাম কাশেফি। "ইউনিভার্সাল ব্লাইন্ড কোয়ান্টাম কম্পিউটেশন"। 2009 সালে 50 তম বার্ষিক IEEE সিম্পোজিয়াম অন কম্পিউটার সায়েন্স ফাউন্ডেশন। পৃষ্ঠা 517-526। (2009)।

https://doi.org/10.1109/FOCS.2009.36

[4] টোমোয়ুকি মোরিমে এবং কেইসুকে ফুজি। "ব্লাইন্ড কোয়ান্টাম কম্পিউটেশন প্রোটোকল যেখানে এলিস শুধুমাত্র পরিমাপ করে"। ফিজ। Rev. A 87, 050301 (2013)।

https: / / doi.org/ 10.1103 / ফিজারিভা 87.050301

[5] বেন ডব্লিউ রিচার্ড, ফক উঙ্গার এবং উমেশ ভাজিরানি। "কোয়ান্টাম সিস্টেমের ক্লাসিক্যাল কমান্ড"। প্রকৃতি 496, 456–460 (2013)।

https: / / doi.org/ 10.1038 / nature12035

[6] অতুল মন্ত্রী, টমাসো এফ. ডেমারি, নিকোলাস সি. মেনিকুচি, এবং জোসেফ এফ. ফিটজসিমনস। "ফ্লো অস্পষ্টতা: ক্লাসিক্যালি চালিত অন্ধ কোয়ান্টাম গণনার দিকে একটি পথ"। ফিজ। রেভ. X 7, 031004 (2017)।

https: / / doi.org/ 10.1103 / ফিজিআরএক্সএক্স .7.031004 XNUMX

[7] লি ইউ, কার্লোস এ. পেরেজ-ডেলগাডো এবং জোসেফ এফ. ফিটসিমনস। "তথ্য-তাত্ত্বিকভাবে-সুরক্ষিত কোয়ান্টাম হোমোমরফিক এনক্রিপশনের সীমাবদ্ধতা"। ফিজ। Rev. A 90, 050303 (2014)।

https: / / doi.org/ 10.1103 / ফিজারিভা 90.050303

[8] অ্যান ব্রডবেন্ট এবং স্টেসি জেফরি। "কম টি-গেট জটিলতার সার্কিটের জন্য কোয়ান্টাম হোমোমরফিক এনক্রিপশন"। রোজারিও জেনারো এবং ম্যাথিউ রবশোতে, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – CRYPTO 2015। পৃষ্ঠা 609-629। বার্লিন, হাইডেলবার্গ (2015)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-662-48000-7_30

[9] Yfke Dulek, Christian Schaffner এবং Florian Speelman. "পলিনমিয়াল সাইজের সার্কিটের জন্য কোয়ান্টাম হোমোমরফিক এনক্রিপশন"। ম্যাথিউ রবশো এবং জোনাথন কাটজ-এ, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – CRYPTO 2016। পৃষ্ঠা 3-32। বার্লিন, হাইডেলবার্গ (2016)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-662-53015-3_1

[10] Si-Hui Tan, Joshua A. Kettlewell, Yingkai Ouyang, Lin Chen, এবং Joseph F. Fitzsimons. "হোমোমরফিক এনক্রিপশনের জন্য একটি কোয়ান্টাম পদ্ধতি"। বৈজ্ঞানিক রিপোর্ট 6, 33467 (2016)।

https: / / doi.org/ 10.1038 / srep33467

[11] ইংকাই ওইয়াং, সি-হুই তান এবং জোসেফ এফ. ফিটজসিমনস। "কোয়ান্টাম কোড থেকে কোয়ান্টাম হোমোমরফিক এনক্রিপশন"। ফিজ। Rev. A 98, 042334 (2018)।

https: / / doi.org/ 10.1103 / ফিজারিভা 98.042334

[12] উর্মিলা মহাদেব। "কোয়ান্টাম সার্কিটের জন্য ক্লাসিক্যাল হোমোমরফিক এনক্রিপশন"। সিয়াম জার্নাল অন কম্পিউটিং 0, FOCS18–189 (2020)।

https://doi.org/10.1137/18M1231055

[13] Yingkai Ouyang এবং Peter P. Rohde. "কোয়ান্টাম হোমোমরফিক এনক্রিপশন এবং কোয়ান্টাম ত্রুটি সংশোধনের রচনার জন্য একটি সাধারণ কাঠামো" (2022) arXiv:2204.10471।

https://doi.org/10.48550/arXiv.2204.10471

arXiv: 2204.10471

[14] ক্রেগ গেন্ট্রি। "আদর্শ জালি ব্যবহার করে সম্পূর্ণ হোমোমরফিক এনক্রিপশন"। 41 তম বার্ষিক ACM সিম্পোজিয়াম থিওরি অফ কম্পিউটিং এর কার্যপ্রণালীতে। পৃষ্ঠা 169-178। (2009)।

https: / / doi.org/ 10.1145 / 1536414.1536440

[15] ক্রেগ গেন্ট্রি। "একটি সম্পূর্ণ হোমোমরফিক এনক্রিপশন স্কিম"। পিএইচডি থিসিস। স্ট্যানফোর্ড বিশ্ববিদ্যালয়. (2009)। url: crypto.stanford.edu/craig.

https://crypto.stanford.edu/craig

[16] ক্রেগ গেন্ট্রি, শাই হালেভি এবং বিনোদ বৈকুন্তনাথন। "আই-হপ হোমোমরফিক এনক্রিপশন এবং রিরেন্ডমিজেবল ইয়াও সার্কিট"। ক্রিপ্টোলজিতে অগ্রগতি সম্পর্কিত 30 তম বার্ষিক সম্মেলনের কার্যপ্রণালীতে। পৃষ্ঠা 155-172। CRYPTO'10Berlin, Heidelberg (2010)। স্প্রিংগার-ভারলাগ।

https://doi.org/10.1007/978-3-642-14623-7_9

[17] বাওজ বারাক এবং জভিকা ব্র্যাকারস্কি। "ক্রিপ্টোগ্রাফির সুইস আর্মি ছুরি" (2012) url: windowsontheory.org/2012/05/01/the-swiss-army-knife-of-cryptography/।

https:///windowsontheory.org/2012/05/01/the-swiss-army-knife-of-cryptography/

[18] ইহুদা লিন্ডেল। "ক্রিপ্টোগ্রাফির ভিত্তির উপর টিউটোরিয়াল: অডেড গোল্ডরিচকে উৎসর্গ করা হয়েছে"। স্প্রিংগার পাবলিশিং কোম্পানি, ইনকর্পোরেটেড। (2017)। ১ম সংস্করণ।

https://doi.org/10.1007/978-3-319-57048-8

[19] সাইদ ইসমাঈলজাদে, নাসরোল্লা পাকনিয়াত এবং জিবা এসলামি। "সমজাতীয় এনক্রিপশন স্কিম থেকে সরল বিস্মৃত স্থানান্তর প্রোটোকল তৈরি করার জন্য একটি সাধারণ নির্মাণ"। সুপারকম্পিউটিং জার্নাল 78, 72–92 (2022)।

https://doi.org/10.1007/s11227-021-03826-0

[20] ওমের রিনগোল্ড, লুকা ট্রেভিসান এবং সলিল ভাধন। "ক্রিপ্টোগ্রাফিক আদিমগুলির মধ্যে হ্রাসযোগ্যতার ধারণা"। মনি নাওর, সম্পাদক, থিওরি অফ ক্রিপ্টোগ্রাফিতে। পৃষ্ঠা 1-20। বার্লিন, হাইডেলবার্গ (2004)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-540-24638-1_1

[21] চিং-ই লাই এবং কাই-মিন চুং। "পরিসংখ্যানগতভাবে-সুরক্ষিত কোয়ান্টাম হোমোমরফিক এনক্রিপশনে"। কোয়ান্টাম তথ্য। কম্পিউট 18, 785–794 (2018)।

https://doi.org/10.26421/QIC18.9-10-4

[22] মাইকেল নিউম্যান। "তথ্য-তাত্ত্বিকভাবে সুরক্ষিত কোয়ান্টাম হোমোমরফিক এনক্রিপশনের আরও সীমাবদ্ধতা" (2018) arXiv:1809.08719।

https://doi.org/10.48550/arXiv.1809.08719

arXiv: 1809.08719

[23] অশ্বিন নায়ক। "কোয়ান্টাম অটোমেটা এবং র্যান্ডম অ্যাক্সেস কোডের জন্য সর্বোত্তম নিম্ন সীমা"। 40 তম বার্ষিক সিম্পোজিয়াম অন কম্পিউটার সায়েন্স ফাউন্ডেশন (Cat. No.99CB37039)। পৃষ্ঠা 369-376। (1999)।

https:///doi.org/10.1109/SFFCS.1999.814608

[24] Si-Hui Tan, Yingkai Ouyang, এবং Peter P. Rohde. "সুসঙ্গত অবস্থার সাথে ব্যবহারিক কিছুটা-সুরক্ষিত কোয়ান্টাম কিছুটা-হোমোমরফিক এনক্রিপশন"। ফিজ। Rev. A 97, 042308 (2018)।

https: / / doi.org/ 10.1103 / ফিজারিভা 97.042308

[25] ইংকাই ওউয়াং, সি-হুই তান, জোসেফ ফিটজসিমনস এবং পিটার পি রোহদে। "অ্যাসিম্পটোটিকভাবে নিখুঁত নিরাপত্তা সহ আলোর প্রায় নির্বিচারে অবস্থার উপর লিনিয়ার অপটিক্স কোয়ান্টাম কম্পিউটেশনের হোমোমরফিক এনক্রিপশন"। শারীরিক পর্যালোচনা গবেষণা 2, 013332 (2020)।

https:///doi.org/10.1103/PhysRevResearch.2.013332

[26] আন্দ্রে চেইলোক্স, ইওর্ডানিস কেরেনিডিস এবং জেমি সিকোরা। "কোয়ান্টাম বিস্মৃত স্থানান্তরের জন্য নিম্ন সীমা"। কোয়ান্টাম তথ্য। কম্পিউট 13, 158-177 (2013)।

https://doi.org/10.26421/QIC13.1-2-9

[27] আন্দ্রে চাইলক্স এবং জেমি সিকোরা। "অর্ধ-সৎ কোয়ান্টাম বিস্মৃত স্থানান্তরের জন্য সর্বোত্তম সীমা"। শিকাগো জার্নাল অফ থিওরেটিক্যাল কম্পিউটার সায়েন্স 2016 (2016)।

https:///doi.org/10.4086/cjtcs.2016.013

[28] রায়ান আমিরি, রবার্ট স্টারেক, ডেভিড রাইখমুথ, ইট্টুপ ভি. পুথুর, মিশাল মিচুদা, লাদিস্লাভ মিস্তা, জুনিয়র, মিলোস্লাভ ডুসেক, পেট্রোস ওয়ালডেন এবং এরিকা অ্যান্ডারসন। "অসম্পূর্ণ 1-আউট-অফ-2 কোয়ান্টাম বিস্মৃত স্থানান্তর: সীমা, একটি প্রোটোকল, এবং এর পরীক্ষামূলক বাস্তবায়ন"। PRX কোয়ান্টাম 2, 010335 (2021)।

https://doi.org/10.1103/PRXQuantum.2.010335

[29] Koenraad MR Audenaert এবং Milán Mosonyi. "কোয়ান্টাম মাল্টিপল স্টেট ডিসক্রিমিনেশনে ত্রুটির সম্ভাব্যতা এবং অ্যাসিম্পোটিক ত্রুটির সূচকের উচ্চ সীমা"। জার্নাল অফ ম্যাথমেটিকাল ফিজিক্স 55, 102201 (2014)।

https: / / doi.org/ 10.1063 / 1.4898559

[30] কার্ল ডব্লিউ হেলস্ট্রম। "সনাক্তকরণ তত্ত্ব এবং কোয়ান্টাম মেকানিক্স"। তথ্য ও নিয়ন্ত্রণ 10, 254-291 (1967)।

https://doi.org/10.1016/S0019-9958(67)90302-6

[31] আলেকজান্ডার এস হোলেভো। "একটি কোয়ান্টাম যোগাযোগ চ্যানেল দ্বারা প্রেরিত তথ্যের পরিমাণের জন্য সীমা"। তথ্য প্রেরণের সমস্যা 9, 177–183 (1973)। url: http://mi.mathnet.ru/ppi903।

http://mi.mathnet.ru/ppi903

[32] জন ওয়াট্রাস। "কোয়ান্টাম তথ্যের তত্ত্ব"। ক্যামব্রিজ ইউনিভার্সিটি প্রেস. (2018)।

https: / / doi.org/ 10.1017 / 9781316848142

[33] CA Fuchs এবং J. van de Graaf. "কোয়ান্টাম-যান্ত্রিক অবস্থার জন্য ক্রিপ্টোগ্রাফিক পার্থক্যের ব্যবস্থা"। তথ্য তত্ত্বের উপর IEEE লেনদেন 45, 1216–1227 (1999)।

https: / / doi.org/ 10.1109 / 18.761271

[34] উঃ উহলম্যান। "একটি *-বীজগণিতের রাষ্ট্রীয় স্থানে "পরিবর্তনের সম্ভাবনা"। গাণিতিক পদার্থবিদ্যা 9, 273–279 (1976) সম্পর্কিত প্রতিবেদন।

https://doi.org/10.1016/0034-4877(76)90060-4

[35] মাইকেল এ নিলসেন এবং আইজ্যাক চুয়াং। "কোয়ান্টাম গণনা এবং কোয়ান্টাম তথ্য: 10 তম বার্ষিকী সংস্করণ"। ক্যামব্রিজ ইউনিভার্সিটি প্রেস. (2010)।

https: / / doi.org/ 10.1017 / CBO9780511976667

[36] Hoi-Kwong Lo. "কোয়ান্টাম সুরক্ষিত গণনার নিরাপত্তাহীনতা"। ফিজ। Rev. A 56, 1154–1162 (1997)।

https: / / doi.org/ 10.1103 / ফিজারিভা 56.1154

[37] রজার কোলবেক। "সুরক্ষিত দ্বি-পক্ষীয় শাস্ত্রীয় গণনার অসম্ভবতা"। ফিজ। রেভ. A 76, 062308 (2007)।

https: / / doi.org/ 10.1103 / ফিজারিভা 76.062308

[38] কার্লোস মোচন। "কোয়ান্টাম দুর্বল মুদ্রা নির্বিচারে ছোট পক্ষপাতের সাথে উল্টানো" (2007) arXiv:0711.4114।

https://doi.org/10.48550/arXiv.0711.4114

arXiv: 0711.4114

[39] আন্দ্রে চেইলোক্স এবং ইওর্ডানিস কেরেনিডিস। "অনুকূল কোয়ান্টাম শক্তিশালী মুদ্রা ফ্লিপিং"। 2009 সালে 50 তম বার্ষিক IEEE সিম্পোজিয়াম অন কম্পিউটার সায়েন্স ফাউন্ডেশন। পৃষ্ঠা 527-533। IEEE (2009)।

https://doi.org/10.1109/FOCS.2009.71

[40] ডরিট আহারোনভ, আন্দ্রে চেইলোক্স, মাওর গাঞ্জ, ইওর্ডানিস কেরেনিডিস এবং লোইক ম্যাগনিন। "কোয়ান্টাম দুর্বল মুদ্রার অস্তিত্বের একটি সহজ প্রমাণ নির্বিচারে ছোট পক্ষপাতের সাথে উল্টানো"। সিয়াম জার্নাল অন কম্পিউটিং 45, 633–679 (2016)।

https://doi.org/10.1137/14096387X

[41] কার্ল এ মিলার। "দক্ষ কোয়ান্টাম দুর্বল মুদ্রা উল্টানোর অসম্ভবতা"। 52 তম বার্ষিক ACM SIGACT সিম্পোজিয়ামের কার্যপ্রণালীতে থিওরি অফ কম্পিউটিং। পৃষ্ঠা 916-929। নিউ ইয়র্ক, এনওয়াই, মার্কিন যুক্তরাষ্ট্র (2020)। কম্পিউটিং মেশিনের পরিষদ.

[42] Hoi-Kwong Lo এবং HF Chau. "কোয়ান্টাম বিট প্রতিশ্রুতি কি সত্যিই সম্ভব?" ফিজ। রেভ. লেট। 78, 3410-3413 (1997)।

https: / / doi.org/ 10.1103 / ফিজিরভাইলেট .78.3410

[43] ডমিনিক মায়ার্স। "নিঃশর্তভাবে নিরাপদ কোয়ান্টাম বিট প্রতিশ্রুতি অসম্ভব"। ফিজ। রেভ. লেট। 78, 3414–3417 (1997)।

https: / / doi.org/ 10.1103 / ফিজিরভাইলেট .78.3414

দ্বারা উদ্ধৃত

এই কাগজটি কোয়ান্টামের অধীনে প্রকাশিত হয়েছে ক্রিয়েটিভ কমন্স অ্যাট্রিবিউশন 4.0 আন্তর্জাতিক (সিসি বাই 4.0) লাইসেন্স. কপিরাইট মূল কপিরাইট ধারক যেমন লেখক বা তাদের প্রতিষ্ঠানের সাথে রয়ে গেছে।

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- অ্যাড্রিয়েন অ্যাশলির সাথে ভবিষ্যত মিন্টিং। এখানে প্রবেশ করুন.

- উত্স: https://quantum-journal.org/papers/q-2023-04-13-976/

- : হয়

- [পৃ

- 1

- 10

- 11

- 1999

- 2012

- 2014

- 2016

- 2017

- 2018

- 2020

- 2021

- 2022

- 28

- 39

- 67

- 7

- 8

- 9

- 98

- a

- সম্পর্কে

- বিমূর্ত

- প্রবেশ

- হিসাবরক্ষণ

- এসিএম

- অতিরিক্ত

- অতিরিক্ত তথ্য

- অগ্রগতি

- অনুমোদিত

- পর

- আলেকজান্ডার

- অনুমতি

- অস্পষ্টতা

- এবং

- বার্ষিকী

- বার্ষিক

- উত্তর

- অভিগমন

- রয়েছি

- সেনা

- AS

- এসোসিয়েশন

- ধৃষ্টতা

- মনোযোগ

- লেখক

- লেখক

- BE

- বার্লিন

- মধ্যে

- তার পরেও

- পক্ষপাত

- বিট

- বিরতি

- আনা

- প্রশস্ত

- নির্মাণ করা

- নির্মিত

- by

- কেমব্রি

- CAN

- না পারেন

- কার্ল

- ক্যাট

- চ্যানেল

- চেন

- শিকাগো

- সমন্বিত

- মুদ্রা

- মন্তব্য

- প্রতিশ্রুতি

- জনসাধারণ

- যোগাযোগ

- কোম্পানি

- জটিল

- জটিলতা

- জটিল

- গণনা

- গণনা

- কম্পিউটার

- কম্পিউটার প্রকৌশল

- কম্পিউটার বিজ্ঞান

- কম্পিউটিং

- সম্মেলন

- গঠন করা

- নির্মাণ

- বিষয়বস্তু

- বিপরীত

- অবদান রেখেছে

- নিয়ন্ত্রণ

- কপিরাইট

- ক্রেইগ

- ক্রিপ্টো

- ক্রিপ্টোগ্রাফিক

- ক্রিপ্টোগ্রাফি

- উপাত্ত

- তথ্য গোপনীয়তা

- ডেভিড

- নিবেদিত

- গর্ত

- সরাসরি

- বৈষম্য

- আলোচনা করা

- চালিত

- সংস্করণ

- সম্পাদক

- দক্ষ

- এম্বেড করা

- এনক্রিপ্ট করা

- এনক্রিপশন

- প্রকৌশল

- নিশ্চিত

- সজ্জিত

- এরিকা

- ভুল

- স্থাপন করা

- থার (eth)

- পরিবার

- দৃঢ়

- জন্য

- ফাউন্ডেশন

- ফ্রেমওয়ার্ক

- থেকে

- সম্পূর্ণরূপে

- মৌলিক

- তদ্ব্যতীত

- সাধারণ

- পাওয়া

- চালু

- এখানে

- হোল্ডার

- আশা

- কিভাবে

- যাহোক

- HTTP

- HTTPS দ্বারা

- আদর্শ

- আইইইই

- ভাবমূর্তি

- বাস্তবায়ন

- অসম্ভব

- উন্নত

- in

- সুদ্ধ

- আয়

- অন্তর্ভূক্ত

- তথ্য

- তথ্য

- ইনপুট

- প্রতিষ্ঠান

- মজাদার

- আন্তর্জাতিক

- ভূমিকা

- IT

- এর

- নিজেই

- জেমি

- জাভাস্ক্রিপ্ট

- কাজ

- জন

- রোজনামচা

- JPG

- জানা

- ফুটো

- লিকস

- শিখতে

- ত্যাগ

- লাইসেন্স

- আলো

- সীমাবদ্ধতা

- সামান্য

- হারান

- কম

- যন্ত্রপাতি

- তৈরি করে

- অনেক

- গাণিতিক

- সর্বোচ্চ প্রস্থ

- পরিমাপ

- পরিমাপ

- বলবিজ্ঞান

- মাইকেল

- মিলের শ্রমিক

- মাস

- অধিক

- বহু

- জাতীয়

- প্রকৃতি

- নতুন

- নিউ ইয়র্ক

- পরবর্তী

- নিকোলাস

- NY

- of

- on

- ONE

- খোলা

- অপটিক্স

- মূল

- অন্যভাবে

- আউটপুট

- কাগজ

- পথ

- নির্ভুল

- সম্পাদন করা

- পিটার

- শারীরিক

- পদার্থবিদ্যা

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- সম্ভব

- প্রেস

- আদিম

- গোপনীয়তা

- ব্যক্তিগত

- সম্ভাবনা

- সমস্যা

- সমস্যা

- প্রসিডিংস

- প্রমাণ

- প্রমাণাদি

- বৈশিষ্ট্য

- প্রোটোকল

- প্রোটোকল

- প্রকাশিত

- প্রকাশক

- প্রকাশক

- পরিমাণ

- পরিমাণ

- কোয়ান্টাম কম্পিউটিং

- কোয়ান্টাম ক্রিপ্টোগ্রাফি

- কোয়ান্টাম ত্রুটি সংশোধন

- কোয়ান্টাম তথ্য

- কোয়ান্টাম মেকানিক্স

- কোয়ান্টাম সিস্টেম

- প্রশ্ন

- এলোমেলো

- গৃহীত

- হ্রাস করা

- রেফারেন্স

- সংশ্লিষ্ট

- দেহাবশেষ

- প্রতিবেদন

- গবেষণা

- প্রকাশ করা

- এখানে ক্লিক করুন

- পরিত্রাণ

- রবার্ট

- রায়ান

- s

- সন্তুষ্ট

- পরিকল্পনা

- স্কিম

- বিজ্ঞান

- নিরাপদ

- নিরাপত্তা

- শ্যামদেশ

- সহজ

- সিঙ্গাপুর

- ছোট

- সমাধান

- স্থান

- নির্দিষ্ট

- স্ট্যানফোর্ড

- স্ট্যানফোর্ড বিশ্ববিদ্যালয়

- রাষ্ট্র

- যুক্তরাষ্ট্র

- শক্তিশালী

- এমন

- সুপারকম্পিউটিং

- সুইস

- সম্মেলন

- সিস্টেম

- কর

- প্রযুক্তি

- যে

- সার্জারির

- তথ্য

- রাষ্ট্র

- তাদের

- তত্ত্বীয়

- সময়

- শিরনাম

- থেকে

- প্রতি

- লেনদেন

- হস্তান্তর

- অধীনে

- বিশ্ববিদ্যালয়

- URL টি

- মার্কিন

- ব্যবহার

- সাধারণত

- আয়তন

- W

- যে

- যখন

- ইচ্ছা

- সঙ্গে

- হয়া যাই ?

- X

- বছর

- আপনার

- নিজেকে

- ইউটিউব

- zephyrnet