হ্যাকাররা ডেল্টা এয়ারলাইনস এবং খুচরা বিক্রেতা কোহলস থেকে চকচকে বিজ্ঞাপনের ফটোগুলির উপর নির্ভর করে অস্পষ্ট কৌশলের দিকে ঝুঁকছে, ব্যবহারকারীদের শংসাপত্র সংগ্রহের সাইটগুলি দেখার জন্য এবং ব্যক্তিগত তথ্য ছেড়ে দেওয়ার জন্য প্রতারণা করছে৷

A সাম্প্রতিক প্রচারণা আভানানের বিশ্লেষণে দেখা গেছে যে কীভাবে হুমকি অভিনেতারা এই ধরনের বিশ্বস্ত ব্র্যান্ডের উপহার কার্ড এবং আনুগত্য প্রোগ্রামগুলি অফার করে বিশ্বাসযোগ্য ছবির পিছনে দূষিত লিঙ্কগুলি লুকিয়ে রাখে। আরও বিস্তৃতভাবে, প্রচারাভিযানটি সাইবারক্রুকদের একটি বৃহত্তর প্রবণতার অংশ যা নতুন টুলিংয়ের সাথে পুরানো কৌশলগুলি আপডেট করে — যেমন AI — যা ফিশগুলিকে আরও বিশ্বাসযোগ্য করে তোলে৷

আভানান গবেষকরা, যারা অস্পষ্টকরণ কৌশলটিকে "ছবিতে ছবি" বলে অভিহিত করেছেন, উল্লেখ করেছেন যে আক্রমণের পিছনে সাইবার অপরাধীরা কেবল বিপণন ফটোগুলিকে দূষিত URL এর সাথে লিঙ্ক করছে৷ এটি স্টেগানোগ্রাফির সাথে বিভ্রান্ত করা উচিত নয়, যা একটি চিত্রের মধ্যে পিক্সেল স্তরে ক্ষতিকারক পেলোডগুলিকে এনকোড করে৷

আভানানের সাইবার সিকিউরিটি গবেষক এবং বিশ্লেষক জেরেমি ফচস উল্লেখ করেছেন স্টেগানোগ্রাফি প্রায়শই সুপার জটিল, এবং "এটি জিনিসগুলি করার একটি অনেক সহজ উপায় যা এখনও একই প্রভাব ফেলতে পারে এবং হ্যাকারদের পক্ষে স্কেলে প্রতিলিপি করা সহজ।"

কর্পোরেট ইউআরএল ফিল্টার ছবি অস্পষ্টতা দ্বারা আটকানো

সহজবোধ্য হলেও, ছবির-ইন-পিকচার পদ্ধতিটি ইউআরএল ফিল্টারদের জন্য হুমকি বাছাই করা আরও কঠিন করে তোলে, আভানান গবেষকরা উল্লেখ করেছেন।

"[ইমেলটি] পরিষ্কার দেখাবে [ফিল্টারগুলিতে] যদি তারা চিত্রের মধ্যে স্ক্যান না করে," বিশ্লেষণ অনুসারে৷ "প্রায়শই, হ্যাকাররা আনন্দের সাথে একটি ফাইল, ছবি বা QR কোডকে দূষিত কিছুর সাথে লিঙ্ক করে। আপনি OCR ব্যবহার করে ছবিগুলিকে টেক্সটে রূপান্তর করে বা QR কোড পার্স করে এবং ডিকোড করে সত্যিকারের উদ্দেশ্য দেখতে পারেন৷ কিন্তু অনেক নিরাপত্তা পরিষেবা এটি করে না বা করতে পারে না।”

ফুচস ব্যাখ্যা করেছেন যে পদ্ধতির অন্য মূল সুবিধা হল লক্ষ্যগুলির কাছে দূষিততাকে কম স্পষ্ট করে তোলা।

"সোশ্যাল ইঞ্জিনিয়ারিংকে অস্পষ্টতার সাথে বেঁধে, আপনি সম্ভাব্যভাবে শেষ-ব্যবহারকারীদের কাছে ক্লিক করতে এবং কাজ করার জন্য খুব লোভনীয় কিছু উপস্থাপন করতে পারেন," তিনি বলেছেন, সতর্কতা যোগ করেছেন যে ব্যবহারকারীরা যদি ছবিটির উপর ঘোরায় তবে URL লিঙ্কটি স্পষ্টতই সম্পর্কিত নয় জালিয়াতি ব্র্যান্ড। "এই আক্রমণটি মোটামুটি পরিশীলিত, যদিও হ্যাকার সম্ভবত আরও আসল URL ব্যবহার না করে পয়েন্ট হারায়," তিনি বলেছিলেন।

যদিও ফিশ একটি বিস্তৃত ভোক্তা জাল কাস্ট করে, ব্যবসায়িকদের সচেতন হওয়া উচিত যে এয়ারলাইন আনুগত্য প্রোগ্রাম যোগাযোগ প্রায়ই কর্পোরেট ইনবক্সে যায়; এবং ভিতরে দূরবর্তী কাজের বয়স, অনেক কর্মচারী ব্যবসার জন্য ব্যক্তিগত ডিভাইস ব্যবহার করছেন, বা ব্যবসায় ইস্যু করা ল্যাপটপে ব্যক্তিগত পরিষেবা (যেমন Gmail) অ্যাক্সেস করছেন।

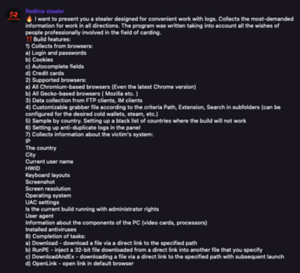

"প্রভাব পরিপ্রেক্ষিতে, [প্রচারণা]টি একাধিক অঞ্চলে বিপুল সংখ্যক গ্রাহককে লক্ষ্য করে ছিল," ফুচস যোগ করেন। "যদিও অপরাধী কে তা জানা মুশকিল, এই ধরনের জিনিসগুলি প্রায়শই সহজে রেডি-টু-গো কিট হিসাবে ডাউনলোড করা যেতে পারে।"

পুরানো কৌশল আপডেট করতে জেনারেল এআই ব্যবহার করা

Fuchs বলেছেন যে প্রচারণাটি ফিশিং ল্যান্ডস্কেপে দেখা একটি উদীয়মান প্রবণতার সাথে খাপ খায়: স্পুফ যা বৈধ সংস্করণ থেকে প্রায় আলাদা করা যায় না। তিনি যোগ করেন, ছবি-ভিত্তিক ফিশিং আক্রমণের ক্ষেত্রে অস্পষ্ট কৌশলগুলিকে সহায়তা করার জন্য জেনারেটিভ এআই (যেমন চ্যাটজিপিটি) এর ব্যবহার শুধুমাত্র এইগুলিকে চিহ্নিত করা কঠিন করে তুলবে।

"এটি জেনারেটিভ এআই দিয়ে খুব সহজ," তিনি বলেছেন। "তারা পরিচিত ব্র্যান্ড বা পরিষেবাগুলির বাস্তবসম্মত চিত্রগুলি দ্রুত বিকাশ করতে এটি ব্যবহার করতে পারে এবং এটি স্কেলে এবং কোনও ডিজাইন বা কোডিং জ্ঞান ছাড়াই করতে পারে।"

উদাহরণস্বরূপ, শুধুমাত্র ChatGPT প্রম্পট ব্যবহার করে, একজন ফোর্সপয়েন্ট গবেষক সম্প্রতি নিশ্চিত দূষিত অনুরোধ প্রত্যাখ্যান করার নির্দেশনা থাকা সত্ত্বেও AI শনাক্তযোগ্য স্টেগানোগ্রাফি ম্যালওয়্যার তৈরি করে।

কার্ডিনালঅপস-এর সাইবার প্রতিরক্ষা কৌশলের ভাইস প্রেসিডেন্ট ফিল নেরে বলেছেন, এআই প্রবণতা ক্রমবর্ধমান।

"নতুন কী তা হল পরিশীলিততার স্তর যা এখন এই ইমেলগুলিকে আপনি একটি বৈধ ব্র্যান্ড থেকে পাওয়া ইমেলের সাথে প্রায় অভিন্ন বলে মনে করতে প্রয়োগ করা যেতে পারে," তিনি বলেছেন। “এর ব্যবহারের মতো এআই-জেনারেটেড ডিপফেক, AI এখন একটি বৈধ ইমেল হিসাবে একই পাঠ্য বিষয়বস্তু, টোন এবং চিত্র সহ ইমেল তৈরি করা আরও সহজ করে তোলে।"

সাধারণভাবে, ফিশাররা ফুচস যাকে "বৈধতার মধ্যে অস্পষ্টতা" বলে তা দ্বিগুণ করছে।

"আমি এর দ্বারা যা বোঝাতে চাচ্ছি তা হল খারাপ জিনিসগুলিকে লুকিয়ে রাখা যা ভাল জিনিসের মতো দেখায়," তিনি ব্যাখ্যা করেন। "যদিও আমরা পেপ্যালের মতো বৈধ পরিষেবাগুলিকে ফাঁকি দেওয়ার প্রচুর উদাহরণ দেখেছি, এটি আরও চেষ্টা করা এবং সত্য সংস্করণ ব্যবহার করে, যার মধ্যে রয়েছে নকল, কিন্তু বিশ্বাসযোগ্য দেখতে, ছবি।"

ডেটা ক্ষতি থেকে রক্ষা করার জন্য ইউআরএল সুরক্ষার সুবিধা

ব্যবসার জন্য আক্রমণের সম্ভাব্য প্রভাব হল আর্থিক ক্ষতি এবং ডেটা ক্ষতি, এবং নিজেদের রক্ষা করার জন্য, সংস্থাগুলিকে প্রথমে এই ধরনের আক্রমণ সম্পর্কে ব্যবহারকারীদের শিক্ষিত করার দিকে নজর দেওয়া উচিত, URL-এর উপর ঘোরাফেরা করার গুরুত্বের উপর জোর দেওয়া এবং ক্লিক করার আগে সম্পূর্ণ লিঙ্কটি দেখার উপর জোর দেওয়া উচিত৷

"এর বাইরে, আমরা মনে করি ইউআরএল সুরক্ষার সুবিধা নেওয়া গুরুত্বপূর্ণ যা আক্রমণের সূচক হিসাবে এই ধরনের ফিশিং কৌশলগুলি ব্যবহার করে, সেইসাথে সুরক্ষা প্রয়োগ করে যা একটি URL এর সমস্ত উপাদানকে দেখে এবং এর পিছনের পৃষ্ঠাটিকে অনুকরণ করে," ফুচস নোট করে৷

সবাই একমত নয় যে বিদ্যমান ইমেল নিরাপত্তা এই ধরনের ফিশ ধরার কাজ নয়। মাইক পারকিন, ভলকান সাইবারের সিনিয়র টেকনিক্যাল ইঞ্জিনিয়ার, নোট করেছেন যে অনেক ইমেল ফিল্টার এই প্রচারাভিযানগুলিকে ধরবে এবং হয় এটিকে সবচেয়ে খারাপ হিসাবে স্প্যাম হিসাবে চিহ্নিত করবে, বা এটিকে দূষিত হিসাবে চিহ্নিত করবে।

তিনি নোট করেছেন যে স্প্যামাররা স্প্যাম ফিল্টারগুলিকে বাইপাস করার আশায় বহু বছর ধরে পাঠ্যের পরিবর্তে চিত্রগুলি ব্যবহার করছে এবং স্প্যাম ফিল্টারগুলি তাদের মোকাবেলা করার জন্য বিকশিত হয়েছে৷

"যদিও আক্রমণটি দেরীতে মোটামুটি সাধারণ হয়েছে, অন্তত যদি আমার নিজের জাঙ্ক মেইল ফোল্ডারে স্প্যামটি কোনও ইঙ্গিত দেয় তবে এটি একটি বিশেষত পরিশীলিত আক্রমণ নয়," তিনি যোগ করেন।

এআই-সক্ষম আক্রমণগুলি যদিও একটি ভিন্ন গল্প হতে পারে। CardinalOps' Neray বলেছেন যে আরও উন্নত ইমেজ-ভিত্তিক আক্রমণগুলির বিরুদ্ধে লড়াই করার সর্বোত্তম উপায় হল AI-ভিত্তিক অ্যালগরিদমগুলিকে কীভাবে জাল ইমেলগুলি চিনতে হয় তা প্রশিক্ষণের জন্য প্রচুর পরিমাণে ডেটা ব্যবহার করা - ইমেলের বিষয়বস্তু নিজেরাই বিশ্লেষণ করে এবং সেইসাথে তথ্য একত্রিত করে অন্যান্য সমস্ত ব্যবহারকারীরা কীভাবে ইমেলের সাথে ইন্টারঅ্যাক্ট করেছে।

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোএআইস্ট্রিম। Web3 ডেটা ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- অ্যাড্রিয়েন অ্যাশলির সাথে ভবিষ্যত মিন্টিং। এখানে প্রবেশ করুন.

- PREIPO® এর সাথে PRE-IPO কোম্পানিতে শেয়ার কিনুন এবং বিক্রি করুন। এখানে প্রবেশ করুন.

- উত্স: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- : আছে

- : হয়

- :না

- $ ইউপি

- a

- সম্পর্কে

- অ্যাক্সেস করা

- অনুযায়ী

- আইন

- অভিনেতা

- যোগ

- যোগ করে

- অগ্রসর

- বিজ্ঞাপন

- বয়স

- AI

- চিকিত্সা

- উপলক্ষিত

- এয়ারলাইন

- বিমান

- আলগোরিদিম

- সব

- যদিও

- পরিমাণে

- an

- বিশ্লেষণ

- বিশ্লেষক

- বিশ্লেষণ

- এবং

- কোন

- আপাত

- প্রদর্শিত

- ফলিত

- অভিগমন

- রয়েছি

- AS

- At

- আক্রমণ

- আক্রমন

- সচেতন

- খারাপ

- BE

- হয়েছে

- আগে

- পিছনে

- সুবিধা

- সর্বোত্তম

- তার পরেও

- তরবার

- ব্রান্ডের

- বিস্তৃতভাবে

- ভবন

- ব্যবসায়

- ব্যবসা

- কিন্তু

- by

- কল

- ক্যাম্পেইন

- প্রচারাভিযান

- CAN

- কার্ড

- দঙ্গল

- চ্যাটজিপিটি

- পরিষ্কারভাবে

- ক্লিক

- কোড

- কোডগুলি

- কোডিং

- আসে

- সাধারণ

- যোগাযোগমন্ত্রী

- উপাদান

- বিভ্রান্ত

- ভোক্তা

- বিষয়বস্তু

- রূপান্তর

- কর্পোরেট

- সৃষ্টি

- ক্রেডিটেনটিয়াল

- গ্রাহকদের

- সাইবার

- cybercriminals

- সাইবার নিরাপত্তা

- উপাত্ত

- তথ্য হারানোর

- লেনদেন

- পাঠোদ্ধারতা

- প্রতিরক্ষা

- ব-দ্বীপ

- নকশা

- সত্ত্বেও

- বিকাশ

- ডিভাইস

- বিভিন্ন

- কঠিন

- do

- করছেন

- ডন

- দ্বিত্ব

- নিচে

- ডাব

- সহজ

- সহজে

- সহজ

- শিক্ষিত করা

- পারেন

- ইমেইল

- ইমেল সুরক্ষা

- ইমেল

- শিরীষের গুঁড়ো

- কর্মচারী

- প্রকৌশলী

- প্রকৌশল

- বিশেষত

- থার (eth)

- সবাই

- বিবর্তিত

- উদাহরণ

- বিদ্যমান

- ব্যাখ্যা

- নিরপেক্ষভাবে

- নকল

- পরিচিত

- যুদ্ধ

- ফাইল

- ফিল্টার

- প্রথম

- প্রথম দেখা

- জন্য

- অগ্রবর্তী

- থেকে

- সম্পূর্ণ

- জেনারেল

- সাধারণ

- সৃজক

- জেনারেটিভ এআই

- উপহার

- উপহার কার্ড

- প্রদত্ত

- দান

- জিমেইল

- Go

- চালু

- ভাল

- ক্রমবর্ধমান

- হ্যাকার

- হ্যাকার

- কঠিন

- ফসল

- আছে

- he

- লুকান

- আশা

- বাতাসে ভাসিতে থাকা

- কিভাবে

- কিভাবে

- HTTPS দ্বারা

- i

- অভিন্ন

- if

- ভাবমূর্তি

- চিত্র

- প্রভাব

- বাস্তবায়ন

- প্রভাব

- গুরুত্ব

- গুরুত্বপূর্ণ

- in

- অন্তর্ভুক্ত

- ইঙ্গিত

- ইনডিকেটর

- তথ্য

- উদাহরণ

- উদ্দেশ্য

- মধ্যে

- আইএসএন

- IT

- এর

- JPG

- চাবি

- জানা

- জ্ঞান

- ভূদৃশ্য

- ল্যাপটপের

- বড়

- বৃহত্তর

- বিলম্বে

- অন্তত

- বৈধতা

- বৈধ

- কম

- উচ্চতা

- লেভারেজ

- মত

- LINK

- লিঙ্ক

- লিঙ্ক

- দেখুন

- খুঁজছি

- সৌন্দর্য

- হারায়

- ক্ষতি

- আনুগত্য

- বিশ্বস্ততা প্রোগ্রাম

- আনুগত্য প্রোগ্রাম

- করা

- তৈরি করে

- ম্যালওয়্যার

- অনেক

- ছাপ

- Marketing

- গড়

- হতে পারে

- মাইক

- আর্থিক

- অধিক

- অনেক

- বহু

- my

- প্রায়

- নেট

- নতুন

- সুপরিচিত

- নোট

- এখন

- সংখ্যা

- OCR করুন

- of

- নৈবেদ্য

- প্রায়ই

- পুরাতন

- on

- ONE

- কেবল

- or

- সংগঠন

- মূল

- অন্যান্য

- শেষ

- নিজের

- পৃষ্ঠা

- অংশ

- পেপ্যাল

- ব্যক্তিগত

- phish

- ফিশিং

- ফিশিং আক্রমণ

- দা

- বাছাই

- ছবি

- পিক্সেল

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- প্রচুর

- পয়েন্ট

- সম্ভাব্য

- সম্ভাব্য

- বর্তমান

- সভাপতি

- সম্ভবত

- কার্যক্রম

- প্রোগ্রাম

- রক্ষা করা

- রক্ষা

- QR কোড

- qr-কোড

- দ্রুত

- বাস্তবানুগ

- গ্রহণ করা

- চেনা

- অঞ্চল

- সংশ্লিষ্ট

- নির্ভর

- দূরবর্তী

- অনুরোধ

- গবেষক

- গবেষকরা

- খুচরা বিক্রেতা

- s

- বলেছেন

- একই

- বলেছেন

- স্কেল

- স্ক্যানিং

- নিরাপত্তা

- দেখ

- দেখা

- জ্যেষ্ঠ

- সেবা

- উচিত

- দেখিয়েছেন

- কেবল

- সাইট

- So

- সামাজিক

- সামাজিক প্রকৌশলী

- কিছু

- বাস্তববুদ্ধিসম্পন্ন

- স্প্যাম

- অকুস্থল

- এখনো

- গল্প

- অকপট

- কৌশল

- এমন

- সুপার

- কার্যপদ্ধতি

- লক্ষ্যমাত্রা

- কার্য

- কারিগরী

- প্রযুক্তি

- শর্তাবলী

- যে

- সার্জারির

- তাহাদিগকে

- নিজেদের

- এইগুলো

- তারা

- কিছু

- মনে

- এই

- সেগুলো

- যদিও?

- হুমকি

- হুমকি অভিনেতা

- থেকে

- স্বন

- রেলগাড়ি

- প্রবণতা

- প্রবণতা

- সত্য

- বিশ্বস্ত

- বাঁক

- ধরনের

- আপডেট

- আপডেট

- URL টি

- ব্যবহার

- ব্যবহারকারী

- ব্যবহারসমূহ

- ব্যবহার

- Ve

- সংস্করণ

- খুব

- উপরাষ্ট্রপতি

- কর্মকার

- ছিল

- উপায়..

- we

- আমরা একটি

- কি

- কখন

- যে

- যখন

- হু

- ব্যাপক

- ইচ্ছা

- সঙ্গে

- মধ্যে

- ছাড়া

- খারাপ

- would

- বছর

- আপনি

- zephyrnet