IoT ডিভাইসগুলি, তাদের সুবিধা থাকা সত্ত্বেও, ম্যালওয়ারের জন্য অত্যন্ত সংবেদনশীল। তাদের সীমিত আকার এবং কম্পিউটিং ক্ষমতা তাদের সহজ লক্ষ্য করে তোলে। আক্রমণের বিরুদ্ধে এই ডিভাইসগুলিকে রক্ষা করা এন্টারপ্রাইজ নিরাপত্তা দলের জন্য একটি দৈনন্দিন চ্যালেঞ্জ।

আইওটি ম্যালওয়্যার কেন এমন একটি উদ্বেগের বিষয় এবং আইওটি ডিভাইসগুলিকে ম্যালওয়্যার আক্রমণ থেকে রক্ষা করার উপায়গুলি পরীক্ষা করা যাক।

কেন IoT ডিভাইসগুলি ম্যালওয়ারের জন্য সংবেদনশীল

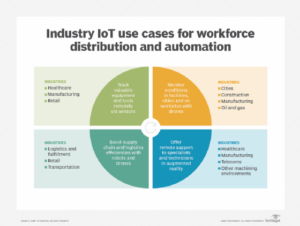

একটি IoT ডিভাইসকে যেকোনো অমানক কম্পিউটিং ডিভাইস হিসাবে শ্রেণীবদ্ধ করা হয়। সেগুলি হতে পারে ভোক্তা পণ্য, এর মধ্যে স্মার্ট টিভি এবং পরিধানযোগ্য সামগ্রী, অথবা তারা শিল্প হতে পারে, যেমন নিয়ন্ত্রণ ব্যবস্থা, নজরদারি ক্যামেরা, সম্পদ ট্র্যাকার বা চিকিত্সা সংক্রান্ত যন্ত্রপাতি. তাদের ফোকাস নির্বিশেষে, IoT ডিভাইসগুলি বিশ্বের কাজ এবং জীবনযাত্রার উপায় পরিবর্তন করেছে।

হাজার হাজার বিভিন্ন ধরনের IoT ডিভাইস বিদ্যমান, কিন্তু তারা সকলেই একটি নেটওয়ার্কের সাথে সংযোগ করার ক্ষমতা ভাগ করে নেয়। সংযোগ এই ডিভাইসগুলিকে দূরবর্তীভাবে নিয়ন্ত্রণ করতে সক্ষম করে এবং তাদের ডেটা অ্যাক্সেস এবং সংগ্রহ করতে সক্ষম করে।

তাদের অনেক সুবিধা থাকা সত্ত্বেও, তারা যে ডেটা তৈরি করে, সংগ্রহ করে এবং ভাগ করে, সেইসাথে তারা যে ক্রিয়াকলাপগুলি সম্পাদন করে, আইওটি ডিভাইসগুলিকে দূষিত হ্যাকারদের কাছে অত্যন্ত আকর্ষণীয় করে তোলে। তারা একটি নেটওয়ার্কের সাথে সংযুক্ত থাকার কারণে তারা দূর থেকে আক্রমণের জন্য উন্মুক্ত করে দেয়, এবং তাদের ফর্মের কারণগুলির অর্থ হল হুমকি এবং শোষণ থেকে নিজেদের রক্ষা করার জন্য তাদের প্রয়োজনীয় অন্তর্নির্মিত নিরাপত্তার অভাব রয়েছে।

IoT দুর্বলতা এবং দুর্বলতা

Bitdefender-এর 2023 IoT সিকিউরিটি ল্যান্ডস্কেপ রিপোর্ট অনুসারে, মার্কিন যুক্তরাষ্ট্রের বাড়িতে গড়ে 46টি ডিভাইস ইন্টারনেটের সাথে সংযুক্ত রয়েছে এবং প্রতি 24 ঘন্টায় সেই ডিভাইসগুলির বিরুদ্ধে গড়ে আটটি আক্রমণের সম্মুখীন হয়। এবং এটি শুধুমাত্র ভোক্তা IoT ডিভাইস।

Nozomi নেটওয়ার্কের বিতরণকৃত IoT হানিপটগুলি 2023 সালের আগস্টে প্রতিদিন শত শত এবং হাজার হাজার অনন্য আক্রমণকারী আইপি ঠিকানাগুলির মধ্যে প্রত্যক্ষ করেছে।

আইওটি আক্রমণের লক্ষ্য ডিভাইসের নিয়ন্ত্রণ লাভ করা, সংবেদনশীল ডেটা চুরি করা বা মুছে ফেলা, বা এটিকে একটিতে নিয়োগ করা বটনেট. সফল আক্রমণ - বিশেষ করে যদি জটিল অবকাঠামো বা চিকিৎসা ব্যবস্থা চালানোর সাথে সংযুক্ত ডিভাইসগুলির বিরুদ্ধে অভিযোগ দায়ের করা হয় - এর ফলে গুরুতর শারীরিক বিপর্যয় ঘটতে পারে।

অনুসরণ নিরাপত্তা বিষয়ক IoT ডিভাইসগুলিকে ম্যালওয়্যারের জন্য সংবেদনশীল করে তোলে:

- ডিভাইসের সীমাবদ্ধতা। বেশিরভাগ IoT ডিভাইসগুলি তাদের কাজগুলি সম্পাদন করার জন্য যথেষ্ট ন্যূনতম হার্ডওয়্যার এবং সফ্টওয়্যার ক্ষমতা দিয়ে ডিজাইন করা হয়েছে। এটি ব্যাপক নিরাপত্তা ব্যবস্থা বা ডেটা সুরক্ষার জন্য সামান্য ক্ষমতা ছেড়ে দেয়, যা তাদের আক্রমণের জন্য আরও ঝুঁকিপূর্ণ করে তোলে।

- হার্ডকোড এবং ডিফল্ট পাসওয়ার্ড. হার্ডকোড করা এবং ডিফল্ট পাসওয়ার্ড আক্রমণকারীদের ব্রুট-ফোর্স কৌশল নিযুক্ত করে একটি ডিভাইসের প্রমাণীকরণ ক্র্যাক করার একটি শক্তিশালী সুযোগ দেয়। HEH বটনেট, উদাহরণস্বরূপ, হার্ডকোডেড শংসাপত্র এবং ব্রুট-ফোর্সড পাসওয়ার্ড ব্যবহার করে ডিভাইসগুলিকে সংক্রামিত করে।

- এনক্রিপশনের অভাব। প্লেইনটেক্সটে সংরক্ষিত বা ট্রান্সমিট করা ডেটা ছিনতাই, দুর্নীতি এবং হাইজ্যাকিংয়ের জন্য ঝুঁকিপূর্ণ। একটি IoT ডিভাইস থেকে পাঠানো গুরুত্বপূর্ণ টেলিমেট্রি তথ্য, উদাহরণস্বরূপ, ভুল ফলাফল প্রদানের জন্য ম্যানিপুলেট করা যেতে পারে।

- দুর্বল উপাদান। সাধারণ হার্ডওয়্যার উপাদান ব্যবহার মানে ইলেকট্রনিক সার্কিট বোর্ড এবং যোগাযোগ প্রোটোকল সম্পর্কে জ্ঞান আছে এমন যে কেউ, যেমন ইউনিভার্সাল অ্যাসিঙ্ক্রোনাস রিসিভার/ট্রান্সমিটার এবং ইন্টার-ইন্টিগ্রেটেড সার্কিট, একটি ডিভাইসকে আলাদা করে নিতে পারে এবং হার্ডওয়্যার দুর্বলতাগুলি সন্ধান করতে পারে।

- ডিভাইসের বৈচিত্র্য। ডেস্কটপ, ল্যাপটপ এবং মোবাইল ফোনের তুলনায়, IoT ডিভাইসগুলি ফর্ম ফ্যাক্টর এবং OS-এ উল্লেখযোগ্যভাবে পরিবর্তিত হয়। নেটওয়ার্ক প্রযুক্তি এবং IoT ডিভাইসের প্রোটোকলের ক্ষেত্রেও একই কথা প্রযোজ্য। এই বৈচিত্র্যের জন্য একটি মানক স্তরের সুরক্ষা প্রদানের জন্য আরও জটিল নিরাপত্তা ব্যবস্থা এবং নিয়ন্ত্রণ প্রয়োজন।

- অডিট ক্ষমতার অভাব। আক্রমণকারীরা তাদের ক্রিয়াকলাপ রেকর্ড করা বা সনাক্ত হওয়ার ভয় ছাড়াই আইওটি ডিভাইসের সাথে আপস করে এবং শোষণ করে। সংক্রামিত ডিভাইসগুলি তাদের কর্মক্ষমতা বা পরিষেবাতে কোনও লক্ষণীয় অবনতি নাও দেখাতে পারে।

- দুর্বল আপডেট মেকানিজম। অনেক ডিভাইসে নিরাপদে ফার্মওয়্যার বা সফ্টওয়্যার আপডেট করার ক্ষমতা নেই। এই ঘাটতির জন্য কোম্পানিগুলিকে IoT ডিভাইসগুলিকে নতুন দুর্বলতার বিরুদ্ধে সুরক্ষিত রাখার জন্য উল্লেখযোগ্য সংস্থানগুলি প্রতিশ্রুতিবদ্ধ করতে হবে, অনেকগুলি ডিভাইসকে উন্মুক্ত করে রেখে৷ উপরন্তু, IoT ডিভাইসগুলিতে সাধারণত দীর্ঘ স্থাপনা থাকে, তাই নতুন আক্রমণ মডেলগুলির বিরুদ্ধে তাদের সুরক্ষিত করা ক্রমশ কঠিন হয়ে পড়ে।

- নিরাপত্তা সচেতনতার অভাব। সংস্থাগুলি প্রায়শই IoT ডিভাইসগুলিকে তাদের দুর্বলতাগুলি এবং সামগ্রিক নেটওয়ার্ক সুরক্ষার উপর তাদের প্রভাব না বুঝেই স্থাপন করে। একইভাবে, বেশিরভাগ ভোক্তাদের ইন্টারনেটে একটি নতুন ডিভাইস সংযোগ করার আগে ডিফল্ট পাসওয়ার্ড এবং সেটিংস পরিবর্তন করার জ্ঞানের অভাব রয়েছে, যা আক্রমণকারীদের জন্য গ্যাজেটটিকে একটি সহজ লক্ষ্য করে তোলে।

আইওটি ম্যালওয়্যার এবং আক্রমণ

IoT ডিভাইসগুলি যেকোন সংখ্যক সাইবার নিরাপত্তা লঙ্ঘন এবং ম্যালওয়্যার সংক্রমণের সাথে জড়িত হতে পারে এবং তাদের প্রভাব তাৎক্ষণিক, ক্যাসকেডিং হতে পারে এবং বড় ধরনের ব্যাঘাত ঘটাতে পারে। আক্রমণের মধ্যে রয়েছে বটনেট, র্যানসমওয়্যার, ডেস্ট্রাকশনওয়্যার এবং দুর্বৃত্ত ডিভাইস।

- আইওটি বটনেট। বটনেট ম্যালওয়্যার প্রায়ই ওপেন সোর্স এবং ভূগর্ভস্থ ফোরামে অবাধে উপলব্ধ। এটি ডিজাইন করা হয়েছে যতটা সম্ভব ডিভাইসকে সংক্রমিত ও নিয়ন্ত্রণ করার পাশাপাশি একই সময়ে অন্যান্য বটনেট ম্যালওয়্যারকে ডিভাইসের নিয়ন্ত্রণ নেওয়া থেকে ব্লক করে। তাদের দুর্বল নিরাপত্তার কারণে, IoT ডিভাইসগুলি হুমকি অভিনেতাদের তাদের বট হিসাবে নিয়োগ করতে এবং বিধ্বংসী DDoS আক্রমণ শুরু করার জন্য বিশাল বটনেট তৈরি করতে সক্ষম করে। প্রকৃতপক্ষে, 2023 নোকিয়া থ্রেট ইন্টেলিজেন্স রিপোর্ট অনুসারে, IoT বটনেটগুলি আজ সমস্ত DDoS ট্র্যাফিকের 40% এরও বেশি তৈরি করে, যা গত বছরের তুলনায় পাঁচগুণ বৃদ্ধি পেয়েছে। প্রথম বড় IoT বটনেট আক্রমণ 2016 সালে এসেছিল মিরাই বটনেট আক্রমণ. সিসিটিভি ক্যামেরা এবং পরিবারের রাউটার সহ 600,000 এরও বেশি IoT ডিভাইস সংক্রামিত হয়েছিল। বেশ কয়েকটি প্রধান ওয়েবসাইট ঘন্টার জন্য অফলাইনে ঠক্ঠক্ করা হয়েছিল। IoT বটনেট অন্যান্য আক্রমণ চালাতে পারে, যার মধ্যে ব্রুট-ফোর্স অ্যাটাক, ফিশিং অ্যাটাক এবং স্প্যাম ক্যাম্পেইন রয়েছে।

- ransomware. যদিও প্রচুর IoT ডিভাইস স্থানীয়ভাবে মূল্যবান ডেটা সঞ্চয় করে না, তবুও তারা ransomware আক্রমণের শিকার হতে পারে। IoT ransomware একটি ডিভাইসের কার্যকারিতা লক করে, স্মার্ট ডিভাইসগুলিকে হিমায়িত করে এবং ব্যবসায়িক ক্রিয়াকলাপ বা গুরুত্বপূর্ণ অবকাঠামো বন্ধ করে দেয়। FLocker এবং El Gato ransomware, উদাহরণস্বরূপ, মোবাইল ফোন, ট্যাবলেট এবং স্মার্ট টিভিগুলিকে লক্ষ্য করে, আক্রমণকারীরা সংক্রামিত ডিভাইসগুলি আনলক করার আগে অর্থ প্রদানের দাবি করে৷ যদিও সংক্রামিত IoT ডিভাইসগুলিকে রিসেট করা সম্ভব হতে পারে, তবে একটি বড় পরিস্থিতি উদ্ঘাটনের আগে শত শত বা হাজার হাজার ডিভাইসে এটি করা আক্রমণকারীকে অনেক সুবিধা দেয়। সঠিক সময়ে বা স্থানে একটি র্যানসমওয়্যার আক্রমণ শিকারকে মুক্তিপণ পরিশোধ করা ছাড়া সামান্য বা কোন বিকল্প দেয় না।

- ধ্বংসযজ্ঞ। এটি একটি তৈরি করা শব্দ, কিন্তু এটি এই IoT ম্যালওয়্যারের উদ্দেশ্যকে ক্যাপচার করে৷ ডেস্ট্রাকশনওয়্যার হল একটি আক্রমণ যা রাজনৈতিক, আদর্শগত বা কেবল দূষিত উদ্দেশ্যে পরিকাঠামোকে পঙ্গু করার জন্য ডিজাইন করা হয়েছে। কেস ইন পয়েন্ট: ইউক্রেনের পাওয়ার গ্রিডের বিরুদ্ধে 2015 হামলা। অত্যাধুনিক এবং সুপরিকল্পিত আক্রমণ একটি সম্পূর্ণ পাওয়ার গ্রিড কেড়ে নিয়েছে; অপারেশন সম্পূর্ণরূপে পুনরুদ্ধার করার আগে এটি কয়েক মাস ছিল। আক্রমণের অংশে গুরুত্বপূর্ণ সিরিয়াল-টু-ইথারনেট কনভার্টারগুলিতে ফার্মওয়্যার ওভাররাইট করা জড়িত, প্রকৃত অপারেটরদের রিমোট কন্ট্রোল ইস্যু করতে সক্ষম হওয়া থেকে বিরত রাখা। সংক্রামিত ডিভাইসগুলিকে নতুন দ্বারা প্রতিস্থাপন করতে হয়েছিল। অনুরূপ আক্রমণ 2022 সালে ঘটেছে.

- দুর্বৃত্ত ডিভাইস। IoT ডিভাইসগুলির নিয়ন্ত্রণ নেওয়ার চেষ্টা করার পরিবর্তে, অনেক সাইবার অপরাধী শুধুমাত্র একটি দুর্বৃত্ত ডিভাইসকে IoT নেটওয়ার্কের সাথে সংযুক্ত করে যদি এটি সম্পূর্ণরূপে সুরক্ষিত না থাকে। এটি একটি অ্যাক্সেস পয়েন্ট তৈরি করে যেখান থেকে আক্রমণকারী নেটওয়ার্কে আরও পিভট করতে পারে।

কিভাবে IoT ম্যালওয়্যার আক্রমণ সনাক্ত করতে হয়

আইওটি ডিভাইসগুলি এখন কার্যত প্রতিটি প্রধান শিল্পের অপরিহার্য উপাদান। নিরাপত্তা দলগুলিকে তাদের স্থাপন এবং ব্যবহারের জন্য নির্দিষ্ট জটিল ঝুঁকির কারণগুলি বুঝতে হবে। IoT ম্যালওয়্যার সনাক্তকরণ কৌশল, তবে, এখনও অনেক কাজ চলছে। উদাহরণস্বরূপ, IoT ডিভাইসের বৈচিত্র্যময় আর্কিটেকচার এবং সংস্থান সীমাবদ্ধতার কারণে স্ট্যান্ডার্ড অনবোর্ড ডাইনামিক এবং স্ট্যাটিক বিশ্লেষণ কৌশলগুলি সম্ভব নয়।

IoT ম্যালওয়্যার শনাক্ত করার সর্বোত্তম পদ্ধতি হল একটি কেন্দ্রীয় পর্যবেক্ষণ ব্যবস্থা যা ডিভাইসের ক্রিয়াকলাপ যেমন নেটওয়ার্ক ট্র্যাফিক, রিসোর্স ব্যবহার এবং ব্যবহারকারীদের মিথস্ক্রিয়া, এবং তারপর আচরণগত প্রোফাইল তৈরি করতে AI ব্যবহার করে। এই প্রোফাইলগুলি ডিভাইসের ধরন নির্বিশেষে সাইবার আক্রমণ বা দূষিত সফ্টওয়্যার পরিবর্তন থেকে উদ্ভূত যেকোনো বিচ্যুতি সনাক্ত করতে সাহায্য করতে পারে। যে ডিভাইসগুলি গোপনীয় ডেটা তৈরি বা পরিচালনা করে তাদের ব্যবহার করা উচিত a বিকেন্দ্রীভূত ফেডারেটেড লার্নিং মডেল মডেলগুলি প্রশিক্ষণের সময় ডেটা গোপনীয়তা নিশ্চিত করতে।

ভবিষ্যতের IoT সনাক্তকরণ পদ্ধতিতে ইলেক্ট্রোম্যাগনেটিক সিগন্যাল বিশ্লেষণ অন্তর্ভুক্ত থাকতে পারে। IRISA এ কর্মরত নিরাপত্তা গবেষকরা, উদাহরণস্বরূপ, চিহ্নিত ইলেক্ট্রোম্যাগনেটিক কার্যকলাপ বিশ্লেষণ করে 98% নির্ভুলতার সাথে রাস্পবেরি পাই ডিভাইসে ম্যালওয়্যার চলছে। এই কৌশলটির একটি বড় সুবিধা হল যে এটি কোনো ম্যালওয়্যার দ্বারা সনাক্ত, ব্লক বা এড়ানো যাবে না।

কিভাবে IoT ম্যালওয়্যার প্রতিরোধ করবেন

যতক্ষণ না ম্যালওয়্যার দ্রুত সনাক্ত এবং ব্লক করার জন্য একটি কার্যকর এবং কার্যকর পদ্ধতি না থাকে, ততক্ষণ পর্যন্ত সর্বোত্তম পন্থা হল ডিভাইসগুলিকে স্থাপনের আগে এবং সময় সম্পূর্ণরূপে সুরক্ষিত করা।

নিম্নলিখিত পদক্ষেপ নিন:

- শক্তিশালী অনুমোদন সক্ষম করুন। সর্বদা ডিফল্ট পাসওয়ার্ড পরিবর্তন করুন. যেখানে সম্ভব, মাল্টিফ্যাক্টর প্রমাণীকরণ ব্যবহার করুন।

- সর্বদা-অন-এনক্রিপশন ব্যবহার করুন। সব সময় সব ডেটা এবং নেটওয়ার্ক যোগাযোগ চ্যানেল এনক্রিপ্ট করুন।

- অপ্রয়োজনীয় বৈশিষ্ট্য অক্ষম করুন। যদি নির্দিষ্ট বৈশিষ্ট্যগুলি ব্যবহার না করা হয় - উদাহরণস্বরূপ, ব্লুটুথ যদি ডিভাইসটি Wi-Fi এর মাধ্যমে যোগাযোগ করে - আক্রমণের পৃষ্ঠকে কমাতে সেগুলিকে অক্ষম করুন৷

- প্যাচ এবং আপডেট প্রয়োগ করুন. অন্যান্য সমস্ত নেটওয়ার্ক সম্পদের মতো, সমস্ত IoT অ্যাপ্লিকেশন এবং ডিভাইসগুলিকে আপ টু ডেট রাখুন, বিশেষ করে ফার্মওয়্যার। এটি পুরানো ডিভাইসগুলির জন্য সমস্যাযুক্ত হতে পারে যেগুলি প্যাচ করা যায় না৷ আপগ্রেড করা সম্ভব না হলে, ডিভাইসগুলিকে একটি পৃথক নেটওয়ার্কে রাখুন যাতে তারা অন্য ডিভাইসগুলিকে ঝুঁকিতে না ফেলে৷ গেটওয়ে যন্ত্রপাতি আবিষ্কৃত এবং আক্রমণ থেকে এই ধরনের ডিভাইস রক্ষা করতে সাহায্য করতে পারে।

- সুরক্ষিত API APIs হল IoT ইকোসিস্টেমের একটি গুরুত্বপূর্ণ অংশ। তারা ডিভাইস এবং ব্যাক-এন্ড সিস্টেমের মধ্যে একটি ইন্টারফেস প্রদান করে। ফলস্বরূপ, IoT ডিভাইসগুলির দ্বারা ব্যবহৃত সমস্ত API গুলিকে স্ট্রেস পরীক্ষা করে এবং শুধুমাত্র অনুমোদিত ডিভাইসগুলি তাদের মাধ্যমে যোগাযোগ করতে পারে তা নিশ্চিত করতে সেগুলি পরীক্ষা করে।

- একটি ব্যাপক সম্পদ জায় বজায় রাখুন. একটি ইনভেন্টরি ম্যানেজমেন্ট টুলে প্রতিটি IoT ডিভাইস যোগ করুন। আইডি, অবস্থান, পরিষেবার ইতিহাস এবং অন্যান্য গুরুত্বপূর্ণ মেট্রিক্স রেকর্ড করুন। এটি IoT ইকোসিস্টেমে দৃশ্যমানতা উন্নত করে, নিরাপত্তা দলগুলিকে নেটওয়ার্কের সাথে সংযোগকারী দুর্বৃত্ত ডিভাইসগুলি সনাক্ত করতে সাহায্য করে এবং অস্বাভাবিক ট্র্যাফিক প্যাটার্নগুলিকে ফ্ল্যাগ করে যা অগ্রগতিতে আক্রমণের ইঙ্গিত দিতে পারে। নেটওয়ার্ক আবিষ্কারের সরঞ্জামগুলি দলগুলিকে বড় এবং দ্রুত প্রসারিত IoT নেটওয়ার্কগুলির শীর্ষে থাকতে সাহায্য করতে পারে।

- শক্তিশালী নেটওয়ার্ক নিরাপত্তা প্রয়োগ করুন। IoT ডিভাইসের সাথে সংযুক্ত সমস্ত নেটওয়ার্ক আলাদা করুন এবং ডেডিকেটেড পরিধি প্রতিরক্ষা ব্যবস্থা স্থাপন করুন।

- IoT ব্যাক-এন্ড অ্যাপ্লিকেশন নিরীক্ষণ করুন। অস্বাভাবিক কার্যকলাপ সম্পর্কে সতর্ক করার জন্য সতর্কতা সেট করুন এবং দুর্বলতার জন্য নিয়মিত স্ক্যান করুন।

- নিরাপত্তা নিয়ে সক্রিয় হোন। নতুন আক্রমণের পদ্ধতি বা ম্যালওয়্যার আবিষ্কৃত হলে প্রশমন প্রয়োগ করুন। IoT হুমকি ল্যান্ডস্কেপ উন্নয়নের কাছাকাছি থাকুন। শনাক্ত করার জন্য একটি ভাল মহড়া পরিকল্পনা রাখুন এবং ransomware সাড়া এবং DDoS আক্রমণ।

- বাড়ি থেকে কাজ করার নীতিগুলি স্থাপন করুন। যেহেতু আরও বেশি লোক তাদের হোম নেটওয়ার্কের সাথে ভোক্তা IoT ডিভাইসগুলিকে সংযুক্ত করে, যে সমস্ত কর্মচারীরা বাড়ি থেকে কাজ করে তাদের অবশ্যই কঠোরভাবে নীতিগুলি অনুসরণ করতে হবে যা তারা কীভাবে কর্পোরেট নেটওয়ার্ক এবং সংস্থানগুলি অ্যাক্সেস করবে তা নিয়ন্ত্রণ করে৷ স্মার্ট হোম ডিভাইসেও দুর্বল নিরাপত্তা থাকতে পারে, ঝুঁকি খোলা যে একজন আক্রমণকারী একটি কোম্পানির নেটওয়ার্কে একটি এন্ট্রি পয়েন্ট তৈরি করতে পারে। কর্মীদের তাদের স্মার্ট ডিভাইসগুলি যে নিরাপত্তা ঝুঁকিগুলি তৈরি করে এবং কীভাবে তারা আক্রমণ থেকে নিরাপদ তা নিশ্চিত করতে সচেতন করুন৷

- জায়গায় একটি বাগ বাউন্টি প্রোগ্রাম রাখুন। নৈতিক হ্যাকারদের পুরষ্কার অফার করুন যারা সফলভাবে IoT ইকোসিস্টেমের হার্ডওয়্যার বা সফ্টওয়্যারের মধ্যে একটি দুর্বলতা বা বাগ আবিষ্কার করে এবং রিপোর্ট করে।

IoT আক্রমণের ভবিষ্যত

IoT ম্যালওয়্যার দুর্বলতাগুলি প্রশমিত করার জন্য একটি পরিকল্পনা স্থাপন করা এবং IoT আক্রমণগুলিকে কীভাবে মোকাবেলা করা যায় তা নির্ধারণ করা সমস্ত সংস্থার জন্য একটি অগ্রাধিকার। আইওটি আক্রমণের ফ্রিকোয়েন্সি কেবলমাত্র বৃদ্ধি পাবে কারণ বিশ্ব স্মার্ট প্রযুক্তির উপর ক্রমবর্ধমান নির্ভরশীল হয়ে উঠছে।

IoT ইকোসিস্টেমগুলি একটি বৃহৎ আক্রমণ পৃষ্ঠের সাথে স্বাভাবিকভাবেই জটিল; দূষিত হ্যাকাররা সঠিকভাবে আইওটি ডিভাইসগুলিকে কম ঝুলন্ত ফল হিসাবে দেখে। বিশ্বব্যাপী স্বীকৃত IoT সুরক্ষা মানগুলির অভাব IoT ডিভাইসগুলিকে সুরক্ষিত রাখা অনেক বেশি চ্যালেঞ্জিং করে তোলে। উদ্যোগ, যেমন থেকে যারা , NIST, এনিসা, দ্য ইউরোপীয় টেলিকমিউনিকেশন স্ট্যান্ডার্ড ইনস্টিটিউট এবং ioXt জোট, ভবিষ্যতের IoT ডিভাইসগুলির জন্য ব্যাপকভাবে উন্নত বিল্ট-ইন নিরাপত্তার দিকে নিয়ে যাবে। ইইউ এর সাইবার স্থিতিস্থাপকতা আইন, ইতিমধ্যে, নিশ্চিত করার লক্ষ্য রাখে নির্মাতারা নিরাপত্তা উন্নত তাদের ডিজিটাল ডিভাইসের।

মাইকেল কোব, সিআইএসএসপি-আইএসএসএপি, আইটি শিল্পে 20 বছরেরও বেশি অভিজ্ঞতার সাথে একজন প্রখ্যাত নিরাপত্তা লেখক।

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- PlatoData.Network উল্লম্ব জেনারেটিভ Ai. নিজেকে ক্ষমতায়িত করুন। এখানে প্রবেশ করুন.

- প্লেটোএআইস্ট্রিম। Web3 ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- প্লেটোইএসজি। কার্বন, ক্লিনটেক, শক্তি, পরিবেশ সৌর, বর্জ্য ব্যবস্থাপনা. এখানে প্রবেশ করুন.

- প্লেটো হেলথ। বায়োটেক এবং ক্লিনিক্যাল ট্রায়াল ইন্টেলিজেন্স। এখানে প্রবেশ করুন.

- উত্স: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- : হয়

- :না

- :কোথায়

- $ ইউপি

- 000

- 01

- 1

- 20

- 20 বছর

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- ক্ষমতা

- সক্ষম

- গৃহীত

- প্রবেশ

- অ্যাক্সেসড

- অনুযায়ী

- সঠিকতা

- আইন

- ক্রিয়াকলাপ

- কার্যকলাপ

- অভিনেতা

- যোগ

- ঠিকানাগুলি

- সুবিধা

- বিরুদ্ধে

- AI

- লক্ষ্য

- লক্ষ্য

- সতর্কতা

- সব

- এছাড়াও

- সর্বদা

- মধ্যে

- an

- বিশ্লেষণ

- বিশ্লেষণ

- এবং

- কোন

- যে কেউ

- পৃথক্

- API গুলি

- অ্যাপ্লিকেশন

- অভিগমন

- রয়েছি

- AS

- সম্পদ

- সম্পদ

- At

- আক্রমণ

- আক্রমন

- আকর্ষণীয়

- নিরীক্ষা

- আগস্ট

- প্রমাণীকরণ

- লেখক

- অনুমোদন

- অনুমোদিত

- সহজলভ্য

- গড়

- সচেতন

- সচেতনতা

- ব্যাক-এন্ড

- BE

- হয়ে

- আগে

- হচ্ছে

- সুবিধা

- সর্বোত্তম

- মধ্যে

- বিশাল

- বাধা

- অবরুদ্ধ

- রোধক

- ব্লুটুথ

- বটনেট

- botnets

- বট

- খয়রাত

- অনুগ্রহ প্রোগ্রাম

- ভঙ্গের

- নম

- বাগ দানব

- বিল্ট-ইন

- ব্যবসায়

- ব্যবসা অপারেশন

- কিন্তু

- by

- মাংস

- ক্যামেরা

- প্রচারাভিযান

- CAN

- না পারেন

- ক্ষমতা

- ধারণক্ষমতা

- ক্যাচ

- কেস

- কারণ

- সিসিটিভি

- মধ্য

- কিছু

- চ্যালেঞ্জ

- চ্যালেঞ্জিং

- সুযোগ

- পরিবর্তন

- পরিবর্তিত

- চ্যানেল

- চেক

- সংগ্রহ করা

- সমর্পণ করা

- সাধারণ

- যোগাযোগ

- যোগাযোগ

- কোম্পানি

- কোম্পানি

- জটিল

- উপাদান

- ব্যাপক

- আপস

- কম্পিউটিং

- গননার ক্ষমতা

- উদ্বেগ

- সংযোগ করা

- সংযুক্ত

- সংযুক্ত ডিভাইস

- সংযোজক

- কানেক্টিভিটি

- সীমাবদ্ধতার

- ভোক্তা

- ভোগ্যপণ্য

- কনজিউমার্স

- খরচ

- নিয়ন্ত্রণ

- নিয়ন্ত্রিত

- নিয়ন্ত্রণগুলি

- কর্পোরেট

- দুর্নীতি

- পারা

- Counter

- ক্রেকিং

- সৃষ্টি

- সৃষ্টি

- পরিচয়পত্র

- সংকটপূর্ণ

- সমালোচনামূলক অবকাঠামো

- সাইবার

- সাইবার হামলা

- cybercriminals

- সাইবার নিরাপত্তা

- দৈনিক

- উপাত্ত

- তথ্য গোপনীয়তা

- তথ্য সুরক্ষা

- তারিখ

- DDoS

- নিবেদিত

- গভীর

- ডিফল্ট

- চাহিদা

- স্থাপন

- বিস্তৃতি

- স্থাপনার

- পরিকল্পিত

- সত্ত্বেও

- সনাক্ত

- সনাক্ত

- সনাক্তকরণ

- নির্ণয়

- বিধ্বংসী

- উন্নয়ন

- যন্ত্র

- ডিভাইস

- বিভিন্ন

- কঠিন

- ডিজিটাল

- আবিষ্কার করা

- আবিষ্কৃত

- আবিষ্কার

- বিঘ্ন

- বণ্টিত

- বিচিত্র

- বৈচিত্র্য

- করছেন

- ডন

- নিচে

- কারণে

- সময়

- প্রগতিশীল

- সহজ

- বাস্তু

- ইকোসিস্টেম

- কার্যকর

- প্রভাব

- el

- বৈদ্যুতিক

- কর্মচারী

- প্রয়োজক

- সক্ষম করা

- সম্ভব

- এনক্রিপশন

- প্রচুর

- নিশ্চিত করা

- উদ্যোগ

- এন্টারপ্রাইজ সুরক্ষা

- সমগ্র

- প্রবেশ

- অপরিহার্য

- নৈতিক

- EU

- ইউরোপা

- প্রতি

- প্রতিদিন

- পরীক্ষক

- উদাহরণ

- থাকা

- বিস্তৃত

- অভিজ্ঞতা

- কাজে লাগান

- শোষণ

- উদ্ভাসিত

- অত্যন্ত

- সত্য

- গুণক

- কারণের

- পতন

- ভয়

- বৈশিষ্ট্য

- প্রথম

- পতাকা

- কেন্দ্রবিন্দু

- অনুসরণ করা

- অনুসরণ

- জন্য

- ফর্ম

- ফোরাম

- অবাধে

- ঠাণ্ডা

- ফ্রিকোয়েন্সি

- থেকে

- সম্পূর্ণরূপে

- কার্যকারিতা

- অধিকতর

- ভবিষ্যৎ

- লাভ করা

- উত্পাদন করা

- অকৃত্রিম

- দাও

- দেয়

- বিশ্বব্যাপী

- অতিশয়

- গ্রিড

- হ্যাকার

- ছিল

- হাতল

- হার্ডওয়্যারের

- আছে

- সাহায্য

- সাহায্য

- অত্যন্ত

- ইতিহাস

- হোম

- হোম

- ঘন্টার

- পরিবার

- কিভাবে

- কিভাবে

- যাহোক

- HTTPS দ্বারা

- শত শত

- আইকন

- ID

- সনাক্ত করা

- if

- আশু

- প্রভাব

- গুরুত্বপূর্ণ

- উন্নত করা

- উন্নত

- উন্নত

- in

- অন্তর্ভুক্ত করা

- সুদ্ধ

- বৃদ্ধি

- ক্রমবর্ধমানভাবে

- ইঙ্গিত

- শিল্প

- শিল্প

- সংক্রমণ

- তথ্য

- পরিকাঠামো

- উদ্যোগ

- পরিবর্তে

- বুদ্ধিমত্তা

- অভিপ্রায়

- পারস্পরিক ক্রিয়ার

- ইন্টারফেস

- Internet

- মধ্যে

- জায়

- ইনভেন্টরি ম্যানেজমেন্ট

- জড়িত

- IOT

- আইওটি ডিভাইস

- iot ডিভাইস

- IP

- আইপি ঠিকানা

- আইএসএন

- সমস্যা

- IT

- আইটি শিল্প

- JPG

- মাত্র

- রাখা

- পালন

- জ্ঞান

- রং

- ভূদৃশ্য

- ল্যাপটপের

- বড়

- শুরু করা

- নেতৃত্ব

- শিক্ষা

- ছোড়

- উচ্চতা

- লেভারেজ

- সীমিত

- সামান্য

- লাইভস

- স্থানীয়ভাবে

- অবস্থান

- লক্স

- দীর্ঘ

- দেখুন

- অনেক

- মুখ্য

- করা

- তৈরি করে

- মেকিং

- ম্যালওয়্যার

- ম্যালওয়্যার সনাক্তকরণ

- ব্যবস্থাপনা

- কাজে ব্যবহৃত

- অনেক

- গড়

- মানে

- ইতিমধ্যে

- পরিমাপ

- মেকানিজম

- চিকিৎসা

- পদ্ধতি

- পদ্ধতি

- ছন্দোবিজ্ঞান

- হতে পারে

- যত্সামান্য

- প্রশমিত করা

- মোবাইল

- মোবাইল ফোন গুলো

- মডেল

- পরিবর্তন

- পর্যবেক্ষণ

- মাসের

- অধিক

- সেতু

- অনেক

- মাল্টিফ্যাক্টর প্রমাণীকরণ

- অবশ্যই

- প্রয়োজনীয়

- নেটওয়ার্ক

- নেটওয়ার্ক নিরাপত্তা

- নেটওয়ার্ক ট্রাফিক

- নেটওয়ার্ক

- নতুন

- nst

- না।

- নোকিয়া

- এখন

- সংখ্যা

- of

- অফলাইন

- প্রায়ই

- পুরোনো

- on

- অনবোর্ড

- ওগুলো

- কেবল

- খোলা

- ওপেন সোর্স

- অপারেশনস

- অপারেটরদের

- পছন্দ

- or

- সংগঠন

- সংগঠন

- OS

- অন্যান্য

- শেষ

- সামগ্রিক

- অংশ

- বিশেষত

- পাসওয়ার্ড

- গত

- প্যাচ

- নিদর্শন

- বেতন

- প্রদান

- পিডিএফ

- সম্প্রদায়

- সম্পাদন করা

- কর্মক্ষমতা

- ফিশিং

- ফিশিং আক্রমণ

- ফোন

- শারীরিক

- পিভট

- জায়গা

- বাদ্য

- পরিকল্পনা

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- প্রচুর

- বিন্দু

- নীতি

- রাজনৈতিক

- দরিদ্র

- সম্ভব

- ক্ষমতা

- পাওয়ার গ্রিড

- প্রতিরোধ

- অগ্রাধিকার

- গোপনীয়তা

- প্ররোচক

- পণ্য

- প্রোফাইল

- কার্যক্রম

- উন্নতি

- রক্ষা করা

- রক্ষিত

- রক্ষা

- রক্ষা

- প্রোটোকল

- প্রদান

- উদ্দেশ্য

- করা

- দ্রুত

- প্রভাব

- মুক্তিপণ

- ransomware

- Ransomware আক্রমণ

- দ্রুত

- ফলবিশেষ

- রাস্পবেরি পাই

- নথি

- নথিভুক্ত

- যোগদান

- হ্রাস করা

- তথাপি

- নিয়মিতভাবে

- দূরবর্তী

- দূরবর্তী অবস্থান থেকে

- প্রখ্যাত

- প্রতিস্থাপিত

- রিপোর্ট

- প্রয়োজন

- গবেষকরা

- স্থিতিস্থাপকতা

- সংস্থান

- Resources

- পুনরুদ্ধার

- ফল

- ফলাফল

- পুরস্কার

- অধিকার

- ঝুঁকি

- ঝুঁকির কারণ

- ঝুঁকি

- দৌড়

- s

- নিরাপদ

- একই

- স্ক্যান

- অধ্যায়

- নিরাপদ

- নিরাপদে

- নিরাপত্তা

- নিরাপত্তা সচেতনতা

- সুরক্ষা ব্যবস্থা

- সুরক্ষা গবেষকরা

- নিরাপত্তা ঝুঁকি

- সংবেদনশীল

- প্রেরিত

- আলাদা

- সেবা

- সেট

- সেটিংস

- বিভিন্ন

- তীব্র

- শেয়ার

- ঘাটতি

- উচিত

- প্রদর্শনী

- সংকেত

- গুরুত্বপূর্ণ

- উল্লেখযোগ্যভাবে

- অনুরূপ

- কেবল

- অবস্থা

- আয়তন

- স্মার্ট

- স্মার্ট হোম

- স্মার্ট হোম ডিভাইস

- So

- সফটওয়্যার

- বাস্তববুদ্ধিসম্পন্ন

- উৎস

- স্প্যাম

- নির্দিষ্ট

- মান

- মান

- যুক্তরাষ্ট্র

- থাকা

- প্রারম্ভিক ব্যবহারের নির্দেশাবলী

- এখনো

- দোকান

- সঞ্চিত

- জোর

- শক্তিশালী

- সফল

- সফলভাবে

- এমন

- যথেষ্ট

- পৃষ্ঠতল

- নজরদারি

- কার্যক্ষম

- পদ্ধতি

- সিস্টেম

- T

- কার্যপদ্ধতি

- গ্রহণ করা

- গ্রহণ

- লক্ষ্য

- লক্ষ্যমাত্রা

- কাজ

- দল

- প্রযুক্তি

- প্রযুক্তি

- প্রযুক্তি

- টেলিযোগাযোগ

- মেয়াদ

- পরীক্ষা

- চেয়ে

- যে

- সার্জারির

- ভবিষ্যৎ

- বিশ্ব

- তাদের

- তাহাদিগকে

- নিজেদের

- তারপর

- সেখানে।

- এইগুলো

- তারা

- এই

- সেগুলো

- হাজার হাজার

- হুমকি

- হুমকি অভিনেতা

- হুমকি বুদ্ধিমত্তা

- হুমকি

- দ্বারা

- সময়

- বার

- থেকে

- আজ

- গ্রহণ

- টুল

- সরঞ্জাম

- শীর্ষ

- trackers

- ট্রাফিক

- প্রশিক্ষিত

- সত্য

- চেষ্টা

- আদর্শ

- ধরনের

- ইউক্রেইন্

- বোঝা

- বোধশক্তি

- অনন্য

- অবিভক্ত

- মার্কিন যুক্তরাষ্ট

- উদ্ঘাটন

- অস্বাভাবিক

- আপডেট

- আপডেট

- ব্যবহার

- ব্যবহৃত

- ব্যবহারকারী

- ব্যবহারসমূহ

- ব্যবহার

- সাধারণত

- দামি

- খুব

- মাধ্যমে

- টেকসই

- শিকার

- চেক

- ফলত

- দৃষ্টিপাত

- দুর্বলতা

- দুর্বলতা

- জেয়

- ছিল

- উপায়..

- উপায়

- পরিধেয়সমূহের

- ওয়েবসাইট

- আমরা একটি

- ছিল

- কখন

- যে

- যখন

- হু

- কেন

- ওয়াইফাই

- ইচ্ছা

- সঙ্গে

- মধ্যে

- ছাড়া

- সাক্ষী

- হয়া যাই ?

- বাসা থেকে কাজ

- কাজ

- কাজ

- বিশ্ব

- বছর

- বছর

- আপনার

- zephyrnet