وقت القراءة: 5 دقائق

وقت القراءة: 5 دقائق

التحديث والتصحيح: لا ترسل Konica Minolta C224e رسائل بريد إلكتروني خطيرة للتصيد الاحتيالي. أنشأ المتسللون الخبثاء بريدًا إلكترونيًا وملفًا مصممًا ليبدو كمستند شرعي ممسوح ضوئيًا من Konica Minolta C224e ، ومع ذلك ، فإن الملف لا يأتي من Konica Minolta C224e ولا يحتوي على مستند ممسوح ضوئيًا. سترغب في التحقق من مصدر البريد الإلكتروني.

لقد كان أغسطس وسبتمبر مزدحمين بالنسبة لمختبر Comodo Threat Intelligence Lab ، بما في ذلك أ اكتشاف ضخم حول كبار مسؤولي الأمن وتكنولوجيا المعلومات في Equifax

واكتشاف هجومين جديدين من هجمات التصيد الاحتيالي لبرامج الفدية في آب (أغسطس).

آخر حصري هو اكتشاف المختبر لموجة أواخر سبتمبر فدية جديدة هجمات التصيد ، بناءً على الهجمات التي اكتشفتها شركة Comodo لأول مرة الاستخبارات التهديد مختبر هذا الصيف. هذه الحملة الأحدث تحاكي بائعي مؤسستك وحتى آلة التصوير / الماسح / الطابعة المكتبية الموثوقة من شركة كونيكا مينولتا الرائدة في الصناعة. يستخدم الهندسة الاجتماعية لإشراك الضحايا وهو مصمم بعناية لتخطي الأدوات القائمة على خوارزمية التعلم الآلي من بائعي الأمن السيبراني الرائدين ، وإصابة أجهزتك ، وتشفير بياناتهم ، واستخراج فدية بيتكوين. إليكم شاشة طلب الفدية التي شاهدها الضحايا في هجمات 18-21 سبتمبر 2017:

تستخدم هذه الموجة الجديدة من هجمات برامج الفدية الروبوتات الخاصة بأجهزة كمبيوتر الزومبي (عادةً ما تكون متصلة بالشبكة من خلال مزودي خدمة إنترنت معروفين جيدًا) لتنسيق هجوم التصيد الاحتيالي الذي يرسل رسائل البريد الإلكتروني إلى حسابات الضحايا. كما هو الحال مع IKARUS هجمات خاسرة في أوائل وأواخر أغسطس 2017 على التوالي ، تستخدم هذه الحملة حمولة برنامج الفدية "Locky".

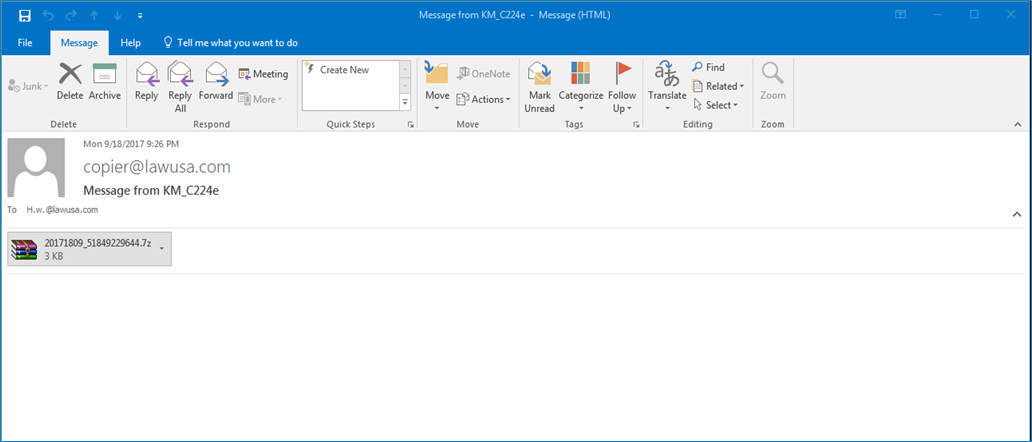

أكبر هجومين في هذا الأخير Locky Ransomware يتم تقديم wave كمستند ممسوح ضوئيًا يتم إرساله إليك عبر البريد الإلكتروني من الماسح / الطابعة الخاصة بمؤسستك (ولكن في الواقع من جهاز تحكم متسلل خارجي). يقوم الموظفون اليوم بمسح المستندات الأصلية في الماسح / الطابعة الخاصة بالشركة وإرسالها بالبريد الإلكتروني إلى أنفسهم والآخرين كممارسة معتادة ، لذا فإن هذا البريد الإلكتروني المحمّل بالبرامج الضارة يبدو بريئًا تمامًا ولكنه ليس ضارًا (وبالتأكيد ليس من ناسخة Konica Minolta في مؤسستك / الماسح الضوئي). كيف غير مؤذية؟ انظر أدناه البريد الإلكتروني.

أحد عناصر التطور هنا هو أن البريد الإلكتروني المرسل من المتسللين يشتمل على رقم طراز الماسح / الطابعة الذي ينتمي إلى Konica Minolta C224e ، وهو أحد أكثر النماذج شيوعًا بين الماسحات الضوئية / الطابعات التجارية ، والمستخدمة بشكل شائع في أوروبا وأمريكا الجنوبية وأمريكا الشمالية والأسواق الآسيوية والعالمية الأخرى.

بدأت كلتا الحملتين في 18 سبتمبر 2017 ويبدو أنهما انتهت فعليًا في 21 سبتمبر 2017 ، لكن يجب أن نتوقع جميعًا هجمات مماثلة في المستقبل القريب.

المستندات المشفرة في كلا هجومي سبتمبر الجديدين لديها ".ykcol"وملفات" .vbs "عبر البريد الإلكتروني. يوضح هذا أن مؤلفي البرامج الضارة يطورون ويغيرون طرقًا للوصول إلى المزيد من المستخدمين وتجاوز أساليب الأمان التي تستخدم التعلم الآلي والتعرف على الأنماط.

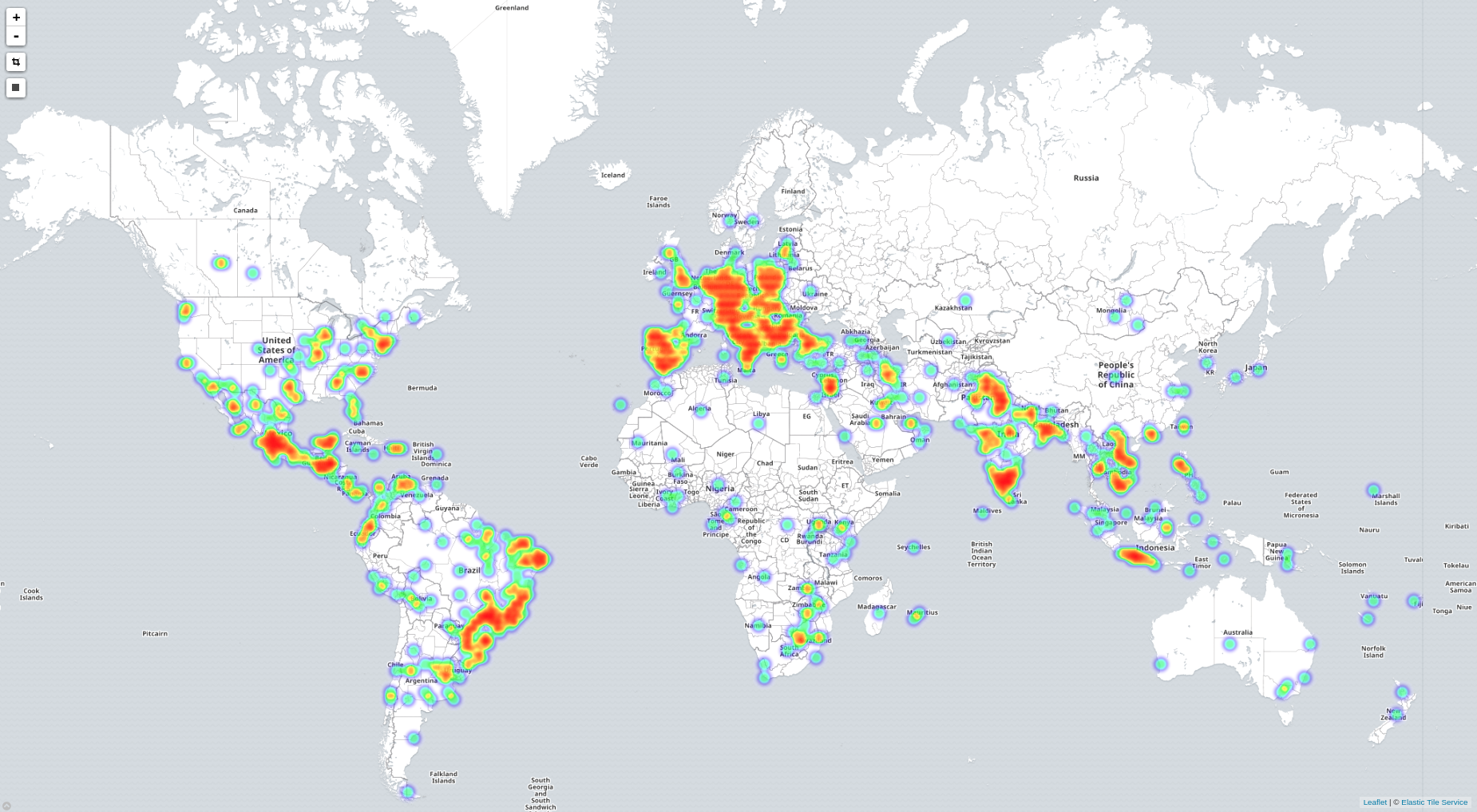

فيما يلي خريطة حرارية للهجوم الجديد الأول في 18 سبتمبر 2017 ، والتي تظهر "رسالة من KM_C224e"سطر الموضوع متبوعًا ببلدان المصدر للآلات المستخدمة في الروبوتات لإرسال رسائل البريد الإلكتروني:

| الدولة | مجموع - عدد رسائل البريد الإلكتروني |

| فيتنام | 26,985 |

| المكسيك | 14,793 |

| الهند | 6,190 |

| أندونيسيا | 4,154 |

تم إشراك مزودي خدمة الإنترنت بشكل عام في هذا الهجوم مما يشير إلى كل من تطور الهجوم وعدم كفاية الدفاع السيبراني في نقاط النهاية الخاصة بهم ومع شبكتهم و حلول أمن المواقع. كما هو الحال مع هجمات أغسطس ، تم استخدام العديد من الخوادم والأجهزة في فيتنام والمكسيك لتنفيذ الهجمات العالمية. في ما يلي مالكو النطاق الرئيسي الذين تم اكتشافهم في هجوم "رسالة من KM_C224e":

| مالك النطاق | مجموع - عدد رسائل البريد الإلكتروني |

| البريد والاتصالات السلكية واللاسلكية في فيتنام (VNPT) | 18,824 |

| VDC | 4,288 |

| Lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| ترك تليكوم | 2,618 |

| Cablevision SA de.CV | 2,207 |

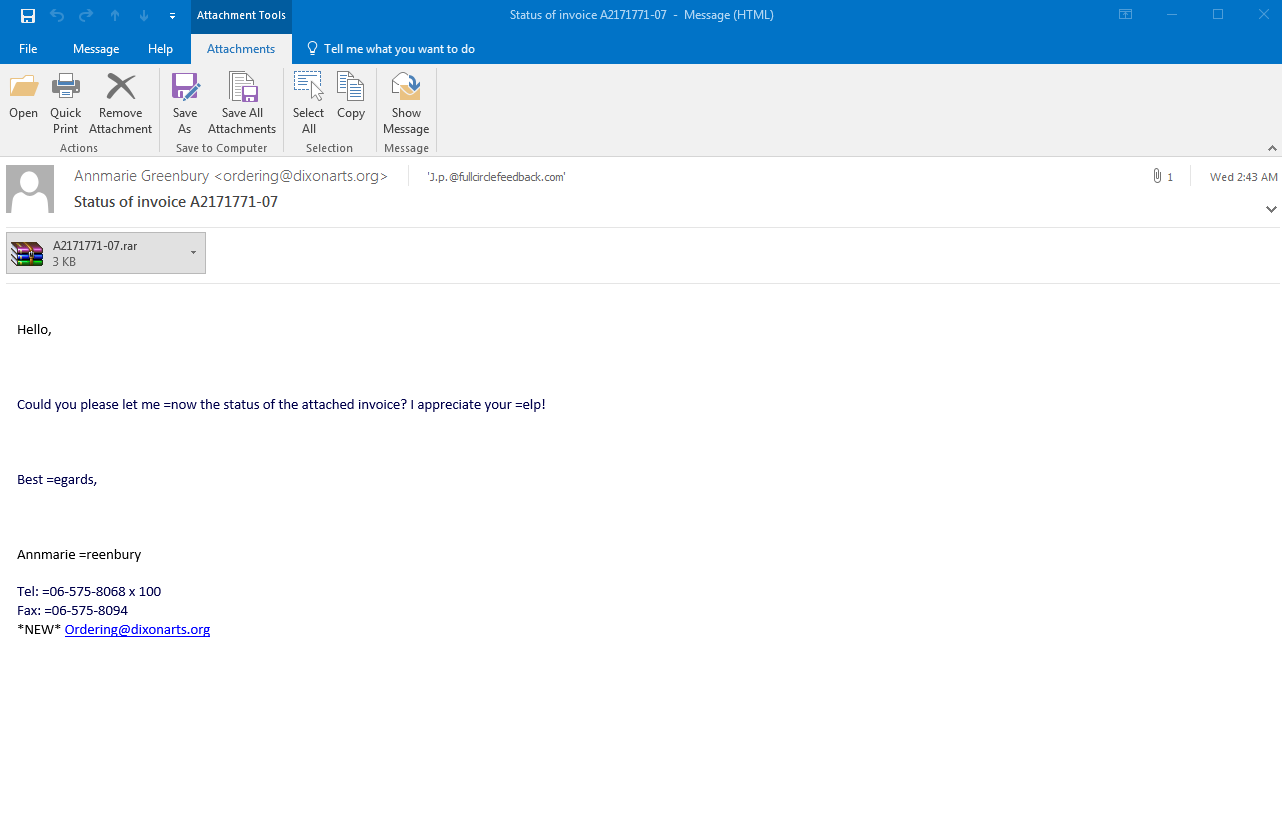

يرسل القسم الأصغر من الشقين في حملة سبتمبر هذه رسائل بريد إلكتروني للتصيد الاحتيالي مع الموضوع ، "حالة الفاتورة" ويبدو أنه من بائع محلي ، بما في ذلك تحية "مرحبًا" ، وطلب مهذب لعرض المرفق ، و التوقيع و التواصل تفاصيل من موظف بائع وهمي. مرة أخرى ، لاحظ كيف يبدو البريد الإلكتروني مألوفًا

أي شخص يشارك في التمويل أو يعمل مع أي بائعين خارجيين:

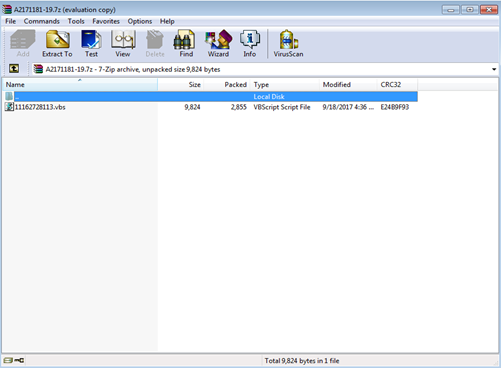

عند النقر على المرفق ، يظهر كملف مضغوط ليتم فك ضغطه:

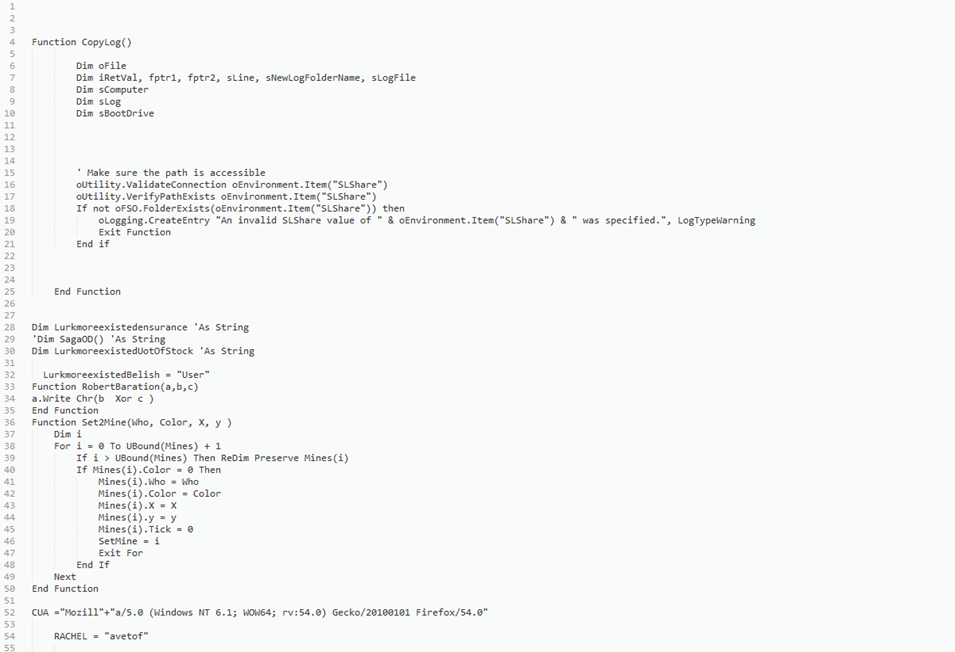

يمكنك هنا مشاهدة عينة من البرمجة النصية ، والتي تختلف تمامًا عن تلك المستخدمة في الهجمات السابقة في أغسطس 2017.

نطاق طلب الفدية من 5 بيتكوين إلى 1 بيتكوين في كلتا الحالتين الجديدتين يعكس ما حدث في هجمات أغسطس. في 18 سبتمبر 2017 ، كانت قيمة 1 بيتكوين تساوي ما يزيد قليلاً عن 4000.00 دولار أمريكي (و 3467.00 يورو).

بالنسبة لهجوم 18 سبتمبر 2017 الذي شهد "حالة الفاتورةتأثرت الأمريكتان وأوروبا والهند وجنوب شرق آسيا بشدة ، لكن أفريقيا وأستراليا والعديد من الجزر تعرضت أيضًا لهذه الهجمات.

اكتشف خبراء التصيد الاحتيالي وأحصنة طروادة من Comodo Threat Intelligence Lab (جزء من Comodo Threat Research Labs) أكثر من 110,000،2017 حالة من رسائل البريد الإلكتروني التصيدية في نقاط النهاية المحمية من Comodo وحلّلها خلال الأيام الثلاثة الأولى فقط من حملة سبتمبر XNUMX.

تمت قراءة المرفقات في نقاط النهاية المحمية من Comodo على أنها "ملفات غير معروفة" ، وتم وضعها في الاحتواء ، ومنع الدخول إلى أن يتم تحليلها بواسطة تقنية Comodo ، وفي هذه الحالة ، خبراء بشريين.

تحليل المعمل لرسائل البريد الإلكتروني المرسلة في "رسالة من KM_C224eكشفت حملة التصيد الاحتيالي عن بيانات الهجوم هذه: 19,886 عنوان IP مختلفًا يتم استخدامها من 139 نطاقًا عالي المستوى لرموز البلدان المختلفة.

في "حالة الفاتورة"استخدم 12,367 عنوان IP مختلفًا من 142 نطاقًا لرمز البلد. هناك ما مجموعه 255 نطاقًا لرمز البلد ذي المستوى الأعلى تحتفظ به هيئة الأرقام المخصصة للإنترنت (IANA) ، مما يعني أن كلا الهجومين الجديدين استهدفا أكثر من نصف الدول القومية على وجه الأرض.

"تستخدم هذه الأنواع من الهجمات كلاً من شبكات الخوادم وأجهزة الكمبيوتر الشخصية للأفراد وتقنيات التصيد الجديدة باستخدام الهندسة الاجتماعية لموظفي ومديري المكاتب المطمئنين. يمكّن هذا فريقًا صغيرًا جدًا من المتسللين من التسلل إلى آلاف المؤسسات والتغلب على الذكاء الاصطناعي والتعلم الآلي أدوات حماية نقطة النهاية، حتى أولئك الرائدون في Magic Quadrant الأخير من Gartner ". قال فاتح أورهان ، رئيس مختبر كومودو لاستخبارات التهديدات وكومودو مختبرات أبحاث التهديدات (السيطرة). "نظرًا لأن برنامج الفدية الجديد يظهر كملف غير معروف ، فإنه يتطلب وضع أمان" رفض افتراضي "بنسبة 100٪ لحظره أو احتوائه عند نقطة النهاية أو حدود الشبكة ؛ كما يتطلب الأمر أيضًا عيونًا وتحليلات بشرية لتحديد ما هو في هذه الحالة ، برنامج الفدية الجديد ".

هل تريد الغوص بشكل أعمق في بيانات الهجوم؟ تحقق من Comodo Threat Intelligence Lab الجديدتقرير خاص: أيلول (سبتمبر) 2017 - هجمات التصيد الاحتيالي لبرامج الفدية على جذب الموظفين ، وأدوات التعلم الخاصة بآلة BEAT (الجزء الثالث من سلسلة IKARUS المتعثرة و Locky Ransomware). " يعد التقرير الخاص واحدًا من العديد من التقارير المضمنة في الاشتراك المجاني في Lab Updates في https://comodo.com/lab. يوفر تغطية متعمقة لموجة هجمات 18-21 سبتمبر 2017 ، مع مزيد من التحليل والملاحق التي تتضمن مزيدًا من التفاصيل حول المصادر والآلات المستخدمة في الهجمات. يتضمن اشتراكك في تحديثات Lab أيضًا الجزأين الأول والثاني من سلسلة "Special Report: IKARUSdilapidated Locky Ransomware" ، كما يوفر لك "تحديث الأسبوعي"و" التحديث الخاص ". اشترك اليوم في comodo.com/lab.

بدء محاكمة حرة احصل على بطاقة نقاط الأمان الفورية الخاصة بك مجانًا

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- الذكاء الاصطناعى

- من نحن

- الحسابات

- في الواقع

- عناوين

- أفريقيا

- الكل

- أمريكي

- الأمريكتين

- من بين

- تحليل

- و

- تظهر

- اقتراب

- آسيا

- الآسيوية

- تعيين

- مهاجمة

- الهجمات

- أغسطس

- أستراليا

- السلطة

- الكتاب

- يجري

- أقل من

- إلى البيتكوين

- بيتكوينز (Bitcoins)

- حظر

- المدونة

- الروبوتات

- إقناعا

- ابني

- الأعمال

- دعوات

- الحملات

- الحملات

- بعناية

- حقيبة

- الحالات

- مركز

- متغير

- التحقق

- الكود

- COM

- تأتي

- عادة

- حول الشركة

- أجهزة الكمبيوتر

- متصل

- الاحتواء

- رابطة

- دولة

- البلد

- تغطية

- خلق

- الأمن السيبراني

- خطير

- البيانات

- أيام

- أعمق

- قطعا

- الطلب

- تصميم

- التفاصيل

- تفاصيل

- الكشف عن

- حدد

- تطوير

- الأجهزة

- مختلف

- اكتشف

- اكتشاف

- وزعت

- وثيقة

- وثائق

- دولار

- المجالات

- لا

- في وقت سابق

- في وقت مبكر

- أرض

- على نحو فعال

- البريد الإلكتروني

- رسائل البريد الإلكتروني

- موظف

- الموظفين

- تمكن

- مشفرة

- نقطة النهاية

- جذب

- الهندسة

- دخول

- الأثير (ETH)

- أوروبا

- المجلة الأوروبية

- يورو

- حتى

- الحدث/الفعالية

- المتطورة

- حصري

- تنفيذ

- توقع

- خبرائنا

- تمديد

- استخراج

- العيون

- مألوف

- ويتميز

- قم بتقديم

- ملفات

- تمويل

- الاسم الأول

- يتبع

- مجانًا

- تبدأ من

- مستقبل

- العلاجات العامة

- دولار فقط واحصل على خصم XNUMX% على جميع

- GIF

- العالمية

- الأسواق العالمية

- تحية

- قراصنة

- نصفي

- رئيس

- بشكل كبير

- هنا

- ضرب

- كيفية

- لكن

- HTTPS

- الانسان

- صورة

- أثر

- in

- في العمق

- تتضمن

- شامل

- يشمل

- بما فيه

- الهند

- العالمية

- رائدة في هذه الصناعة

- لحظة

- رؤيتنا

- Internet

- المشاركة

- IP

- عناوين الانترنت بروتوكول

- الجزر

- IT

- مختبر

- مختبرات

- أكبر

- متأخر

- آخر

- زعيم

- قيادة

- تعلم

- مستوى

- خط

- محلي

- بحث

- يبدو مثل

- تبدو

- آلة

- آلة التعلم

- الآلات

- سحر

- البرمجيات الخبيثة

- مديرو

- كثير

- رسم خريطة

- الأسواق

- ماكس العرض

- معنى

- طرق

- المكسيك

- نموذج

- عارضات ازياء

- الأكثر من ذلك

- أكثر

- الاكثر شهره

- دولة

- قرب

- شبكة

- جديد

- الأحدث

- شمال

- عدد

- أرقام

- Office

- ONE

- المنظمات

- أصلي

- أخرى

- أخرى

- في الخارج

- الخاصة

- أصحاب

- جزء

- أجزاء

- الماضي

- نمط

- أجهزة الكمبيوتر

- التصيد

- هجوم التصيد

- هجمات التصيد

- حملة التصيد

- PHP

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- نقاط

- الرائج

- المنشورات

- ممارسة

- قدم

- الحماية

- ويوفر

- وضع

- نطاق

- فدية

- الفدية

- هجمات الفدية

- الوصول

- عرض

- الأخيرة

- اعتراف

- تقرير

- طلب

- يتطلب

- بحث

- على التوالي

- أظهرت

- SA

- قال

- تفحص

- سجل الأداء

- شاشة

- أمن

- إرسال

- كبير

- سبتمبر

- مسلسلات

- ينبغي

- يظهر

- مماثل

- صغير

- الأصغر

- So

- العدالة

- هندسة اجتماعية

- مصدر

- مصادر

- جنوب

- جنوب شرق آسيا

- تختص

- معيار

- بدأت

- المحافظة

- الحالة

- موضوع

- الاشتراك

- اشتراك

- الصيف

- يأخذ

- المستهدفة

- فريق

- تقنيات

- تكنولوجيا

- •

- المصدر

- من مشاركة

- أنفسهم

- الآلاف

- التهديد

- استخبارات التهديد

- ثلاثة

- عبر

- الوقت

- إلى

- اليوم

- أدوات

- تيشرت

- افضل مستوى

- الإجمالي

- حصان طروادة

- أنواع

- في النهاية

- آخر التحديثات

- us

- دولار أمريكي

- تستخدم

- المستخدمين

- عادة

- الاستفادة من

- تستخدم

- يستخدم

- قيمنا

- بائع

- الباعة

- تحقق من

- بواسطة

- ضحية

- ضحايا

- مقاطع فيديو

- فيتنام

- المزيد

- موجة

- معروف

- ابحث عن

- ما هي تفاصيل

- التي

- في غضون

- العمال

- عامل

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت