1قسم الكيمياء الفيزيائية ، جامعة بلاد الباسك UPV / EHU ، أبارتادو 644 ، 48080 بلباو ، إسبانيا

2مركز الكم EHU ، جامعة بلاد الباسك UPV / EHU

3Quantum MADS ، Uribitarte Kalea 6 ، 48001 بلباو ، إسبانيا

4المركز الدولي للذكاء الاصطناعي الكمي للعلوم والتكنولوجيا (QuArtist) وقسم الفيزياء ، جامعة شنغهاي ، 200444 شنغهاي ، الصين

5IKERBASQUE، Basque Foundation for Science، Plaza Euskadi 5، 48009 بلباو، إسبانيا

6كيبو كوانتوم ، Greifswalderstrasse 226 ، 10405 برلين ، ألمانيا

7مركز الباسك للرياضيات التطبيقية (BCAM) ، ألاميدا دي مازاريدو 14 ، 48009 بلباو ، إقليم الباسك ، إسبانيا

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

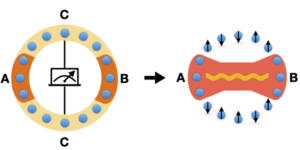

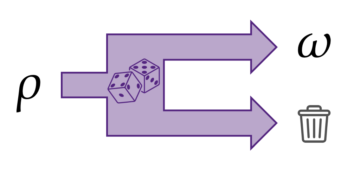

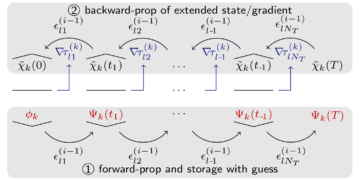

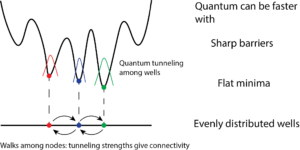

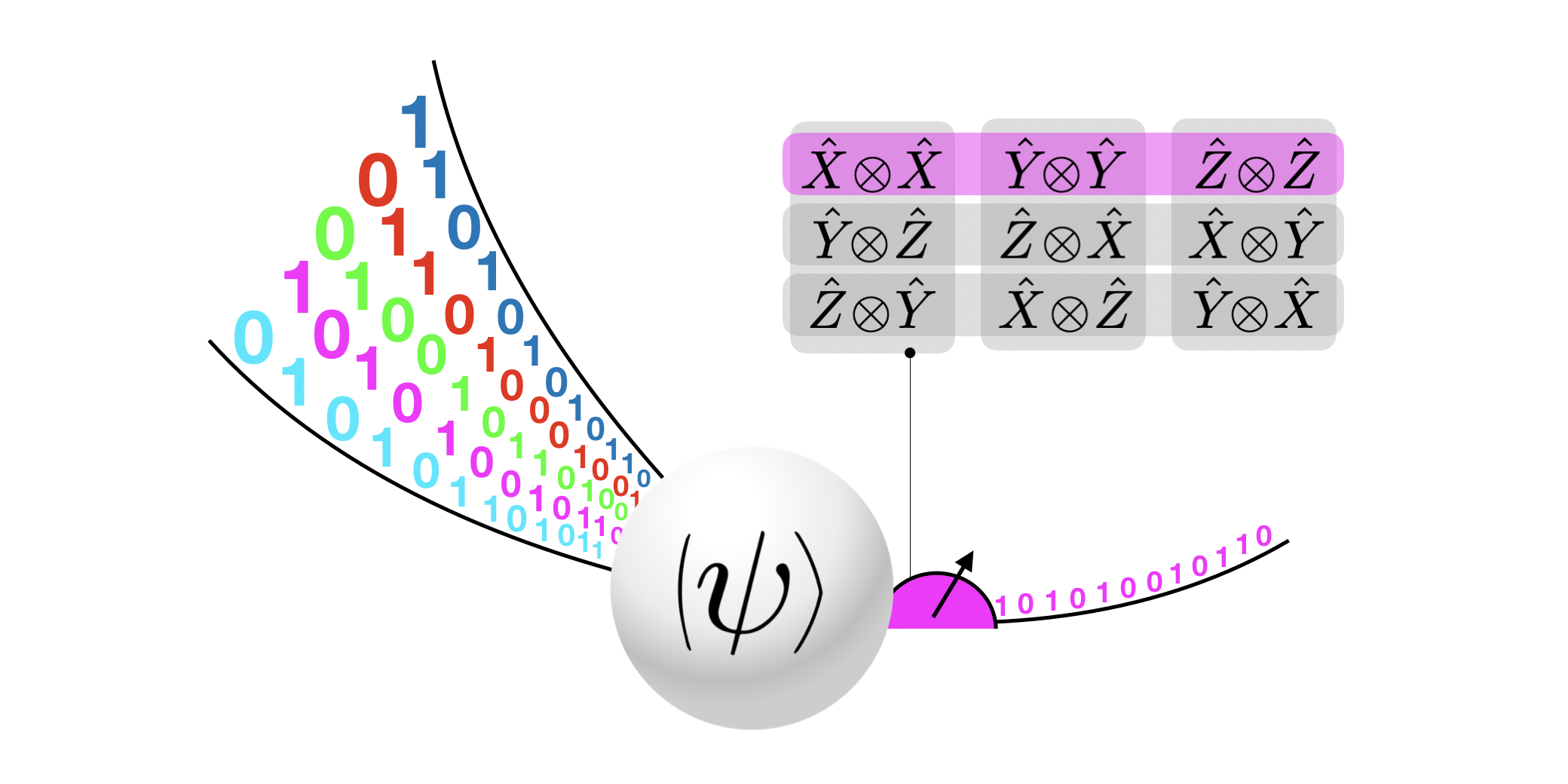

نقترح بروتوكولًا لتشفير البتات الكلاسيكية في إحصائيات القياس لملاحظات Pauli متعددة الأجسام ، والاستفادة من الارتباطات الكمية لرمز الوصول العشوائي. تؤدي سياقات القياس المبنية باستخدام هذه الملاحظات إلى نتائج مع التكرار الجوهري ، وهو شيء نستغله من خلال ترميز البيانات في مجموعة من السياق المناسب eigenstates. هذا يسمح بالوصول العشوائي إلى البيانات المشفرة بموارد قليلة. إن eigenstates المستخدمة متشابكة للغاية ويمكن إنشاؤها بواسطة دائرة كمومية ذات معايير منفصلة ذات عمق منخفض. تتضمن تطبيقات هذا البروتوكول الخوارزميات التي تتطلب تخزين بيانات كبيرة مع استرداد جزئي فقط ، كما هو الحال في أشجار القرار. باستخدام حالات $ n $-qubit ، فإن هذا الرمز الكمي للوصول العشوائي لديه احتمالية نجاح أكبر من نظيره الكلاسيكي مقابل $ nge 14 $ وأكواد الوصول العشوائي الكمومية السابقة مقابل $ n ge 16 $. علاوة على ذلك ، بالنسبة إلى $ nge 18 $ ، يمكن تضخيمه إلى بروتوكول ضغط غير ضياع تقريبًا مع احتمال نجاح $ 0.999 ونسبة الضغط $ O (n ^ 2/2 ^ n) $. البيانات التي يمكن تخزينها تساوي سعة خادم Google-Drive مقابل $ n = 44 دولارًا ، ولحل القوة الغاشمة للشطرنج (ما يجب القيام به على أي تكوين للوحة) مقابل $ n = 100 دولار.

الصورة المميزة: تصور رمز الوصول العشوائي الكمي. يتم ترميز البيانات الكلاسيكية في حالة كمية ، ويتم استرداد جزء عن طريق القياس في أساس مناسب. يتم تحديد قواعد القياس المستخدمة في هذه الورقة من خلال مجموعات من مراقبات باولي متعددة الجسد.

ملخص شعبي

في هذه الورقة ، نقترح استخدام قواعد القياس التي تكون متحيزة بشكل متبادل بدلاً من ذلك ، بحيث تظهر كل بت في قواعد قياس متعددة. بدلاً من طرح عيب ، يسمح لنا هذا بتشفير كل بت باستخدام القاعدة الأكثر ملاءمة ، مما يوفر الموارد لأنظمة الكم واسعة النطاق. نحن نستخدم مراقبات Pauli متعددة الأجسام لنقل بتاتنا ، وتحدد كل مجموعة من المراقبات المتنقلة التي يمكن بناؤها أساس قياس واحد. باستخدام أنظمة $ n $ qubits ، يعرض هذا الأسلوب نسبة ضغط مقاربة قدرها $ O (n ^ 2/2 ^ n) $ واحتمال نجاح أفضل من QRACs السابقة لـ $ n ge 16 $.

► بيانات BibTeX

ferences المراجع

[1] م.شانون ، نظرية رياضية للاتصال ، المجلة التقنية لنظام بيل 27 ، 379-423 (1948).

الشبكي: / / doi.org/ 10.1002 / j.1538-7305.1948.tb01338.x

[2] WC Huffman and V. Pless ، أساسيات أكواد تصحيح الأخطاء (Cambridge University Press ، 2012).

[3] حاء البهاديلي ، مخطط جديد لضغط البيانات بدون فقدان بيانات يعتمد على تصحيح الخطأ في رموز هامنج ، أجهزة الكمبيوتر والرياضيات مع التطبيقات 56 ، 143-150 (2008).

https: / / doi.org/ 10.1016 / j.camwa.2007.11.043

[4] AR Calderbank و PW Shor ، توجد أكواد جيدة لتصحيح الأخطاء الكمومية ، Phys. القس أ 54 ، 1098 - 1105 (1996).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.54.1098

[5] AM Steane ، خطأ في تصحيح الأكواد في نظرية الكم ، فيز. القس ليت. 77 ، 793-797 (1996).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.77.793

[6] LA Rozema و DH Mahler و A. Hayat و PS Turner و AM Steinberg ، وضغط البيانات الكمومية لمجموعة كيوبت ، و Phys. القس ليت. 113 ، 160504 (2014).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.113.160504

[7] D. Gottesman ، فئة من أكواد تصحيح الأخطاء الكمومية تشبع حدود هامنج الكم ، فيز. القس أ 54 ، 1862-1868 (1996).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.54.1862

[8] أيه واي كيتاييف ، الحساب الكمي المتسامح للخطأ من قبل أيون ، حوليات الفيزياء 303 ، 2-30 (2003).

https://doi.org/10.1016/S0003-4916(02)00018-0

[9] أ. بيرس ، نظرية الكم: المفاهيم والطرق (Springer Science & Business Media ، 2006).

[10] CH Bennett ، G. Brassard ، C. Crépeau ، R. Jozsa ، A. Peres ، و WK Wootters ، النقل الآني لحالة كمومية غير معروفة عبر قنوات آينشتاين-بودولسكي-روزن الكلاسيكية المزدوجة ، فيز. القس ليت. 70 ، 1895 (1993).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.70.1895

[11] CH Bennett و SJ Wiesner ، التواصل عبر مشغلي الجسيم الواحد والثاني في حالات Einstein-Podolsky-Rosen ، Phys. القس ليت. 69 ، 2881 (1992).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.69.2881

[12] CH Bennett ، PW Shor ، JA Smolin ، و AV Thapliyal ، السعة بمساعدة التشابك لقناة كمومية ونظرية شانون العكسية ، معاملات IEEE على نظرية المعلومات 48.10 ، 2637-2655 (2002).

الشبكي: / / doi.org/ 10.1109 / TIT.2002.802612

[13] S. Wiesner، Conjugate coding، ACM Sigact News 15 (1)، 78–88 (1983).

الشبكي: / / doi.org/ 10.1145 / 1008908.1008920

[14] أ. أمبينيس ، أ.ناياك ، أ.تا-شما ، و. فازيراني ، الترميز الكمي الكثيف والحد الأدنى للأوتوماتا الكمومية أحادية الاتجاه ، في وقائع ندوة ACM السنوية الحادية والثلاثين حول نظرية الحوسبة (1) ص 1999 - 376.

الشبكي: / / doi.org/ 10.1145 / 301250.301347

[15] A. Ambainis ، A. Nayak ، A. Ta-Shma ، و U Vazirani ، الترميز الكمي الكثيف والأوتوماتا المحدودة الكمية ، مجلة ACM (JACM) 49 (4) ، 496-511 (2002).

الشبكي: / / doi.org/ 10.1145 / 581771.581773

[16] M. Pawłowski و M. ukowski ، رموز الوصول العشوائي بمساعدة التشابك ، Phys. القس أ 81 ، 042326 (2010).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.81.042326

[17] A. Casaccino و EF Galvão و S. Severini ، Extrema لوظائف وتطبيقات Wigner المنفصلة ، Phys. القس أ 78 ، 022310 (2008).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.78.022310

[18] A. Tavakoli ، A. Hameedi ، B. Marques ، و M. Bourennane ، رموز الوصول العشوائي الكم باستخدام أنظمة أحادية المستوى ، فيز. القس ليت. 114 ، 170502 (2015).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.114.170502

[19] J. Pauwels ، S. Pironio ، E. Woodhead ، and A. Tavakoli ، qudits تقريبًا في سيناريو التحضير والقياس ، Phys. القس ليت. 129 ، 250504 (2022).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.129.250504

[20] WK Wootters ، و BD Fields ، التحديد الأمثل للحالة عن طريق القياسات غير المتحيزة بشكل متبادل ، حوليات الفيزياء 191 (2) ، 363-381 (1989).

https://doi.org/10.1016/0003-4916(89)90322-9

[21] A. Ambainis ، D. Leung ، L.Mancinska ، و M. Ozols ، رموز الوصول العشوائي الكم مع العشوائية المشتركة ، arXiv 0810.2937 (2009).

https: / / doi.org/10.48550 / arXiv.0810.2937

[22] MA Nielsen and IL Chuang، Quantum Computing and Quantum Information (Cambridge University Press، 2010).

[23] S. Cheng ، J. Chen ، and L. Wang ، منظور معلوماتي للنمذجة الاحتمالية: آلات بولتزمان مقابل آلات بورن ، إنتروبيا 20 ، 583 (2018).

الشبكي: / / doi.org/ 10.3390 / e20080583

[24] F. Lardinois ، سيصل محرك Google Drive إلى مليار مستخدم هذا الأسبوع ، TechCrunch (2018).

https: / / techcrunch.com/ 2018/07/25 / google-drive-will-hit-a-بليون-users-this-week /

[25] ترومب ، ملعب جون للشطرنج ، (2010).

https: / / tromp.github.io/ chess / chess.html

[26] ليفينوفيتز ، لغز Go ، اللعبة القديمة التي لا تزال أجهزة الكمبيوتر غير قادرة على الفوز بها ، Wired Business (2014).

https: / / www.wired.com/ 2014/05 / the-world-of-computer-go /

دليلنا يستخدم من قبل

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://quantum-journal.org/papers/q-2023-01-13-895/

- 1

- 10

- 1040

- 11

- 1996

- 1999

- 2012

- 2014

- 2018

- 2022

- 7

- 70

- 77

- 9

- a

- الملخص

- الوصول

- ACM

- الانتماءات

- ألاميدا

- خوارزميات

- يسمح

- قديم

- و

- سنوي

- التطبيقات

- تطبيقي

- نهج

- مناسب

- مصطنع

- الذكاء الاصطناعي

- أسوشيتد

- المؤلفة

- الكتاب

- على أساس

- أساس

- جرس

- البرلينية

- أفضل

- مليار

- قطعة

- مجلس

- مولود

- ملزم

- استراحة

- بنيت

- الأعمال

- كامبردج

- الطاقة الإنتاجية

- حقيبة

- مركز

- قناة

- قنوات

- كيمياء

- تشن

- تشنغ

- شطرنج

- اختيار

- فئة

- الكود

- البرمجة

- التعليق

- جميل

- Communication

- التنقل

- حساب

- أجهزة الكمبيوتر

- الحوسبة

- المفاهيم

- الاعداد

- سياق الكلام

- السياقات

- قريني

- مناسب

- حقوق الطبع والنشر

- البلد

- دانيال

- البيانات

- القرار

- يعرف

- هذا

- القسم

- عمق

- بحث

- قيادة

- كل

- خطأ

- الأثير (ETH)

- استغلال

- قليل

- مجال

- دورة تأسيسية

- وظائف

- أساسيات

- علاوة على ذلك

- لعبة

- ge

- ولدت

- GitHub جيثب:

- Go

- خير

- شراء مراجعات جوجل

- أكبر

- جدا

- ضرب

- أصحاب

- HTML

- HTTPS

- IEEE

- صورة

- in

- تتضمن

- معلومات

- بدلًا من ذلك

- المؤسسات

- رؤيتنا

- وكتابة مواضيع مثيرة للاهتمام

- عالميا

- جوهري

- IT

- يناير

- جافا سكريبت

- جون

- مجلة

- على نطاق واسع

- يترك

- الاستفادة من

- حقوق الملكية الفكرية

- منخفض

- الآلات

- رياضي

- الرياضيات

- ماكس العرض

- قياسات

- قياس

- الوسائط

- طرق

- تصميم

- شهر

- أكثر

- متعدد

- متبادل

- سر

- أخبار

- رواية

- عدد

- ONE

- جاكيت

- مشغلي

- الأمثل

- أصلي

- ورق

- منظور

- مادي

- فيزياء

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- صحافة

- سابق

- قبل

- الاحتمالات

- إجراءات

- اقترح

- بروتوكول

- نشرت

- الناشر

- كمية

- الذكاء الاصطناعي الكمي

- المعلومات الكمية

- قياس الكم

- أنظمة الكم

- و qubit

- المكدسة

- عشوائية

- العشوائية

- نسبة

- المراجع

- بقايا

- الموارد

- عكس

- إنقاذ

- مخطط

- علوم

- العلوم والتكنولوجيا

- طقم

- باكجات

- شنغهاي

- شاركت

- التفضيل

- عزباء

- So

- حل

- شيء

- الولايه او المحافظه

- المحافظة

- إحصائيات

- لا يزال

- تخزين

- متجر

- تحقيق النجاح

- هذه

- ندوة

- نظام

- أنظمة

- تشكرونش

- تقني

- تكنولوجيا

- •

- من مشاركة

- هذا الأسبوع

- عنوان الاعلان

- إلى

- المعاملات

- الأشجار

- مع

- جامعة

- URL

- us

- تستخدم

- المستخدمين

- عادة

- مقابل

- بواسطة

- التصور

- حجم

- W

- أسبوع

- ابحث عن

- التي

- سوف

- كسب

- X

- عام

- التوزيعات للسهم الواحد

- زفيرنت