1مركز تقنيات الكم ، جامعة سنغافورة الوطنية ، سنغافورة

2قسم الهندسة الكهربائية وهندسة الحاسبات ، جامعة سنغافورة الوطنية

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

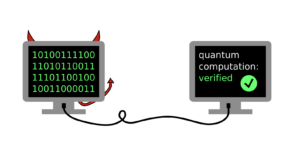

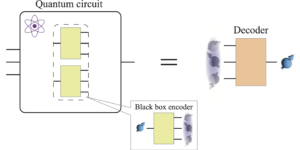

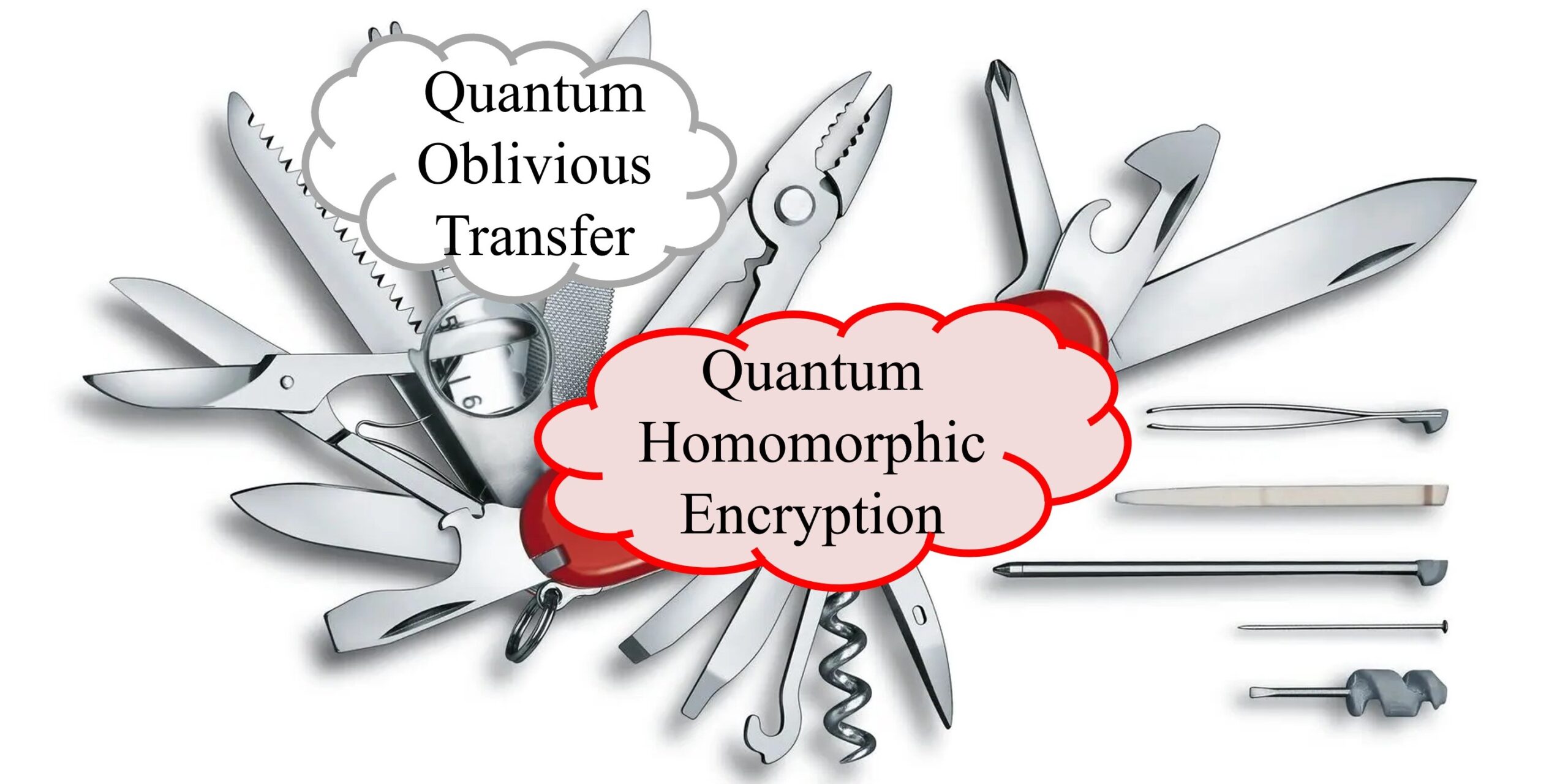

يعد التشفير الكمي المتماثل ، والذي يسمح بالحساب بواسطة الخادم مباشرة على البيانات المشفرة ، من العناصر الأساسية الأساسية التي يمكن من خلالها بناء بروتوكولات التشفير الكمي الأكثر تعقيدًا. لكي تكون مثل هذه الإنشاءات ممكنة ، يجب أن يفي التشفير المتماثل الكمي بخاصيتين للخصوصية: خصوصية البيانات التي تضمن أن تكون بيانات الإدخال خاصة من الخادم ، وخصوصية الدائرة التي تضمن أن النص المشفر بعد الحساب لا يكشف عن أي معلومات إضافية حول الدائرة المستخدمة في تنفيذها ، بما يتجاوز ناتج الحساب نفسه. في حين أن خصوصية الدارة مدروسة جيدًا في التشفير الكلاسيكي ويمكن تجهيز العديد من أنظمة التشفير متماثل الشكل ، إلا أن نظيرتها الكمومية لم تحظ باهتمام كبير. هنا نضع تعريفًا لخصوصية الدائرة للتشفير الكمومي المتماثل مع أمن المعلومات النظري. علاوة على ذلك ، نقوم بتقليل النقل الكمي غير المدروس إلى التشفير الكمي المتماثل. باستخدام هذا الاختزال ، يكشف عملنا عن المفاضلات الأساسية بين خصوصية الدائرة وخصوصية البيانات وصحتها لمجموعة واسعة من بروتوكولات التشفير الكمومية متماثلة الشكل ، بما في ذلك المخططات التي تسمح فقط بحساب دوائر Clifford.

الصورة المميزة: يمكن للتشفير الكمومي المتماثل ، وهو سكين الجيش السويسري للتشفير الكمومي ، أن يبني نقلًا كميًا غافلاً.

[المحتوى جزءا لا يتجزأ]

ملخص شعبي

إذا لم يستطع أحدكم حل مشكلة معقدة معينة ، فعندئذ نعم ، ويمكنك استخدام التشفير التقليدي المتماثل. ومع ذلك ، هل يمكننا التخلص من الافتراض المشكوك فيه؟ الأمل هو جلب ميكانيكا الكم إلى التشفير الكمي المتماثل ، والذي عادة ما يحسن الأمن.

في ورقتنا نجيب على السؤال بالنفي. لا يمكن إرضاء أحدكم ومحاسبك. هناك مفاضلة بين المعلومات التي تسرّبها والمعلومات التي يسربها محاسبك.

► بيانات BibTeX

ferences المراجع

[1] جوزيف فيتزسيمونز. "الحساب الكمي الخاص: مقدمة في الحوسبة الكمومية العمياء والبروتوكولات ذات الصلة". npj Quantum Information 3 ، 1-11 (2017).

https://doi.org/10.1038/s41534-017-0025-3

[2] دوريت أهارونوف ومايكل بن أور وإيلاد إيبان. "البراهين التفاعلية للحسابات الكمومية" (2008) arXiv: 0810.5375.

https: / / doi.org/10.48550 / arXiv.0810.5375

أرخايف: 0810.5375

[3] آن برودبنت ، وجوزيف فيتزسيمونز ، وإلهام كاشفي. "حساب الكم الأعمى العالمي". في عام 2009 ، ندوة IEEE السنوية الخمسين حول أسس علوم الكمبيوتر. الصفحات 50-517. (526).

الشبكي: / / doi.org/ 10.1109 / FOCS.2009.36

[4] تومويوكي موريماي وكيسوكي فوجي. "بروتوكول الحساب الكمي الأعمى الذي تقوم فيه أليس بإجراء القياسات فقط". فيز. القس أ 87 ، 050301 (2013).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.87.050301

[5] بن وريتشاردت وفالك أنجر وأوميش فازيراني. "القيادة الكلاسيكية للأنظمة الكمومية". Nature 496، 456–460 (2013).

الشبكي: / / doi.org/ 10.1038 / nature12035

[6] أتول مانتري ، توماسو ف. ديماري ، نيكولا سي مينيكوتشي ، وجوزيف ف. فيتزسيمونز. "غموض التدفق: مسار نحو حساب الكم الأعمى مدفوعًا تقليديًا". فيز. القس X 7 ، 031004 (2017).

الشبكي: / / doi.org/ 10.1103 / PhysRevX.7.031004

[7] لي يو ، وكارلوس أ.بيريز-ديلجادو ، وجوزيف إف فيتزسيمونز. "القيود المفروضة على المعلومات - آمنة نظريًا - التشفير الكمي المتماثل الشكل". فيز. القس أ 90 ، 050303 (2014).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.90.050303

[8] آن برودبنت وستايسي جيفري. "التشفير الكمي المتماثل للدوائر ذات التعقيد المنخفض t-gate". في Rosario Gennaro و Matthew Robshaw ، محرران ، Advances in Cryptology - CRYPTO 2015. Pages 609–629. برلين ، هايدلبرغ (2015). سبرينغر برلين هايدلبرغ.

https://doi.org/10.1007/978-3-662-48000-7_30

[9] يفكي دوليك وكريستيان شافنر وفلوريان سبيلمان. "التشفير الكمي المتماثل للدوائر متعددة الحدود". في ماثيو روبشو وجوناثان كاتز ، محرران ، التقدم في علم التشفير - CRYPTO 2016. الصفحات 3-32. برلين ، هايدلبرغ (2016). سبرينغر برلين هايدلبرغ.

https://doi.org/10.1007/978-3-662-53015-3_1

[10] سي-هوي تان ، جوشوا أ. كيتلويل ، ينجكاي أويانج ، لين تشين ، وجوزيف إف فيتزسيمونز. "نهج كمي للتشفير متماثل الشكل". التقارير العلمية 6 ، 33467 (2016).

الشبكي: / / doi.org/ 10.1038 / srep33467

[11] ينجكاي أويانغ وسي-هوي تان وجوزيف ف. فيتزسيمونز. "التشفير الكمي المتماثل من الرموز الكمومية". فيز. القس أ 98 ، 042334 (2018).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.98.042334

[12] أورميلا ماهاديف. "التشفير الكلاسيكي المتماثل للدوائر الكمومية". مجلة SIAM على الحوسبة 0 ، FOCS18–189 (2020).

الشبكي: / / doi.org/ 10.1137 / 18M1231055

[13] ينجكاي أويانغ وبيتر ب. رود. "إطار عام لتكوين التشفير الكمي المتماثل وتصحيح الخطأ الكمومي" (2022) arXiv: 2204.10471.

https: / / doi.org/10.48550 / arXiv.2204.10471

أرخايف: 2204.10471

[14] كريج جينتري. "تشفير متماثل بالكامل باستخدام المشابك المثالية". في وقائع ندوة ACM السنوية 41 حول نظرية الحوسبة. الصفحات 169 - 178. (2009).

الشبكي: / / doi.org/ 10.1145 / 1536414.1536440

[15] كريج جينتري. "مخطط تشفير متماثل تمامًا". أطروحة دكتوراه. جامعة ستانفورد. (2009). url: crypto.stanford.edu/ craig.

https: / / crypto.stanford.edu/ craig

[16] كريج جينتري ، وشاي هاليفي ، وفينود فايكونتاناثان. "تشفير متماثل الشكل I-hop ودوائر yao القابلة لإعادة التوزيع العشوائي". في وقائع المؤتمر السنوي الثلاثين للتقدم في علم التشفير. الصفحات 30 - 155. CRYPTO'172 برلين ، هايدلبرغ (10). Springer-Verlag.

https://doi.org/10.1007/978-3-642-14623-7_9

[17] باوز باراك وزفيكا براكرسكي. "سكين تشفير الجيش السويسري" (2012) url: windowsontheory.org / 2012/05/01 / the-swiss-army-knife-of-cryptography /.

https: / / windowsontheory.org / 2012/05/01 / the-swiss-army-knife-of-cryptography /

[18] يهودا ليندل. "دروس حول أسس التشفير: مخصصة لأودد غولدريتش". شركة Springer للنشر ، إنكوربوريتد. (2017). الطبعة الأولى.

https://doi.org/10.1007/978-3-319-57048-8

[19] سعيد إسماعيل زاده ونصر الله بقنيات وزيبا إسلامي. "بناء عام لبناء بروتوكولات نقل بسيطة غافلة من مخططات تشفير متماثل الشكل". مجلة الحوسبة الفائقة 78 ، 72-92 (2022).

https://doi.org/10.1007/s11227-021-03826-0

[20] عمر رينجولد ولوكا تريفيسان وسليل فادهان. "مفاهيم الاختزال بين أساسيات التشفير". في موني ناؤور ، محرر ، نظرية التشفير. الصفحات 1-20. برلين ، هايدلبرغ (2004). سبرينغر برلين هايدلبرغ.

https://doi.org/10.1007/978-3-540-24638-1_1

[21] تشينغ يي لاي وكاي مين تشونغ. "على التشفير الكمي متماثل الشكل الآمن إحصائيًا". معلومات الكم. حاسوب. 18 ، 785-794 (2018).

https: / / doi.org/ 10.26421 / QIC18.9-10-4

[22] مايكل نيومان. "مزيد من القيود على المعلومات - آمن نظريًا التشفير الكمي المتماثل الشكل" (2018) arXiv: 1809.08719.

https: / / doi.org/10.48550 / arXiv.1809.08719

أرخايف: 1809.08719

[23] اشوين نياك. "الحدود الدنيا المثلى للأتمتة الكمية ورموز الوصول العشوائي". في الندوة السنوية الأربعين حول أسس علوم الكمبيوتر (Cat. No.40CB99). الصفحات 37039-369. (376).

الشبكي: / / doi.org/ 10.1109 / SFFCS.1999.814608

[24] سي-هوي تان ، وينجكاي أويانج ، وبيتر ب. رود. "تشفير كمومي آمن نوعًا ما متماثل إلى حد ما مع حالات متماسكة". فيز. القس أ 97 ، 042308 (2018).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.97.042308

[25] ينجكاي أويانغ وسي-هوي تان وجوزيف فيتزسيمونز وبيتر ب. رود. "التشفير المتماثل للحساب الكمومي للبصريات الخطية على حالات الضوء شبه التعسفية مع أمان مثالي مقارب". بحوث المراجعة الفيزيائية 2 ، 013332 (2020).

الشبكي: / / doi.org/ 10.1103 / PhysRevResearch.2.013332

[26] André Chailloux و Iordanis Kerenidis و Jamie Sikora. "الحدود السفلية للنقل الكمي غير الملحوظ". معلومات الكم. حاسوب. 13 ، 158-177 (2013).

https: / / doi.org/ 10.26421 / QIC13.1-2-9

[27] أندريه شيلو وجيمي سيكورا. "الحدود المثلى لنقل شبه نزيه الكمّي". مجلة شيكاغو لعلوم الكمبيوتر النظرية 2016 (2016).

الشبكي: / / doi.org/ 10.4086 / cjtcs.2016.013

[28] رايان أميري ، روبرت ستاريك ، ديفيد ريتشموث ، إيتوب ف.بوثور ، ميشال ميتودا ، لاديسلاف ميشتا الابن ، ميلوسلاف دوسيك ، بيتروس والدين ، وإريكا أندرسون. "نقل ناقص 1-من-2 غافل كمي: حدود ، بروتوكول ، وتنفيذه التجريبي". PRX كوانتوم 2 ، 010335 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.010335

[29] كوينراد إم آر أودينايرت وميلان موسوني. "الحدود العليا لاحتمالات الخطأ ودعاة الخطأ المقارب في تمييز الحالة الكمومية المتعددة". مجلة الفيزياء الرياضية 55 ، 102201 (2014).

الشبكي: / / doi.org/ 10.1063 / 1.4898559

[30] كارل دبليو هيلستروم. "نظرية الكشف وميكانيكا الكم". المعلومات والتحكم 10 ، 254-291 (1967).

https://doi.org/10.1016/S0019-9958(67)90302-6

[31] الكسندر س. هوليفو. "حدود لكمية المعلومات المرسلة بواسطة قناة اتصال كمومية". مشاكل نقل المعلومات 9 ، 177-183 (1973). عنوان url: http: / / mi.mathnet.ru/ ppi903.

http: / / mi.mathnet.ru/ ppi903

[32] جون وطروس. "نظرية المعلومات الكمومية". صحافة جامعة كامبرج. (2018).

الشبكي: / / doi.org/ 10.1017 / 9781316848142

[33] كاليفورنيا فوكس وجي فان دي جراف. "مقاييس تمييز التشفير لحالات ميكانيكا الكم". معاملات IEEE على نظرية المعلومات 45 ، 1216-1227 (1999).

الشبكي: / / doi.org/ 10.1109 / 18.761271

[34] أ. أولمان. "" احتمال الانتقال "في فضاء الحالة * -الجبر". تقارير عن الفيزياء الرياضية 9 ، 273-279 (1976).

https://doi.org/10.1016/0034-4877(76)90060-4

[35] مايكل أ نيلسن وإسحاق تشوانغ. "الحساب الكمي والمعلومات الكمومية: الطبعة العاشرة للذكرى السنوية". صحافة جامعة كامبرج. (10).

الشبكي: / / doi.org/ 10.1017 / CBO9780511976667

[36] هوي كوونج لو. "عدم أمان حسابات الأمان الكمومي". فيز. القس أ 56 ، 1154-1162 (1997).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.56.1154

[37] روجر كولبيك. "استحالة تأمين حساب كلاسيكي من حزبين". فيز. القس أ 76 ، 062308 (2007).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.76.062308

[38] كارلوس موشون. "تقليب العملة الكمومية الضعيفة بانحياز صغير بشكل تعسفي" (2007) arXiv: 0711.4114.

https: / / doi.org/10.48550 / arXiv.0711.4114

أرخايف: 0711.4114

[39] André Chailloux و Iordanis Kerenidis. "التقليب القوي للعملة الكمومية الأمثل". في عام 2009 ، ندوة IEEE السنوية الخمسين حول أسس علوم الكمبيوتر. الصفحات 50-527. IEEE (533).

الشبكي: / / doi.org/ 10.1109 / FOCS.2009.71

[40] دوريت أهارونوف ، وأندريه تشيلو ، وماور غانز ، وإيوردانيس كيرينيديس ، ولوك ماجنين. "دليل أبسط على وجود عملة ضعيفة الكم مع تحيز طفيف بشكل تعسفي". مجلة SIAM على الحوسبة 45 ، 633-679 (2016).

الشبكي: / / doi.org/ 10.1137 / 14096387X

[41] كارل ميلر. "استحالة تقليب العملة ضعيف الكم بكفاءة". في وقائع الندوة السنوية الثانية والخمسين لـ ACM SIGACT حول نظرية الحوسبة. الصفحات 52-916. نيويورك ، نيويورك ، الولايات المتحدة الأمريكية (929). جمعية للآلات البرمجية.

[42] Hoi-Kwong Lo و HF Chau. "هل الالتزام الكمي ممكن حقًا؟". فيز. القس ليت. 78 ، 3410–3413 (1997).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.78.3410

[43] دومينيك مايرز. "التزام بت الكم الآمن غير المشروط أمر مستحيل". فيز. القس ليت. 78 ، 3414–3417 (1997).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.78.3414

دليلنا يستخدم من قبل

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- سك المستقبل مع أدرين أشلي. الوصول هنا.

- المصدر https://quantum-journal.org/papers/q-2023-04-13-976/

- :يكون

- ] [ص

- 1

- 10

- 11

- 1999

- 2012

- 2014

- 2016

- 2017

- 2018

- 2020

- 2021

- 2022

- 28

- 39

- 67

- 7

- 8

- 9

- 98

- a

- من نحن

- الملخص

- الوصول

- المحاسبة

- ACM

- إضافي

- معلومات اضافية

- السلف

- الانتماءات

- بعد

- الكسندر

- يسمح

- غموض

- و

- ذكرى سنوية

- سنوي

- إجابة

- نهج

- هي

- جيش

- AS

- جمعية

- افتراض

- اهتمام

- المؤلفة

- الكتاب

- BE

- البرلينية

- ما بين

- Beyond

- انحياز

- قطعة

- استراحة

- جلب

- واسع

- نساعدك في بناء

- بنيت

- by

- كامبردج

- CAN

- لا تستطيع

- كارل

- قط

- قناة

- تشن

- شيكاغو

- متماسك

- عملة

- التعليق

- التزام

- جميل

- Communication

- حول الشركة

- مجمع

- تعقيد

- معقد

- حساب

- الحسابات

- الكمبيوتر

- هندسة الكمبيوتر

- علوم الكمبيوتر

- الحوسبة

- مؤتمر

- بناء

- إنشاء

- محتوى

- عكس

- ساهمت

- مراقبة

- حقوق الطبع والنشر

- كريج

- التشفير

- التشفير

- التشفير

- البيانات

- خصوصية البيانات

- ديفيد

- مخصصة

- هذا

- مباشرة

- تمييز

- بحث

- مدفوع

- طبعة

- رئيس التحرير

- فعال

- جزءا لا يتجزأ من

- مشفرة

- التشفير

- الهندسة

- يضمن

- مسلح

- اريكا

- خطأ

- إنشاء

- الأثير (ETH)

- للعائلات

- شركة

- في حالة

- أسس

- الإطار

- تبدأ من

- تماما

- أساسي

- علاوة على ذلك

- العلاجات العامة

- دولار فقط واحصل على خصم XNUMX% على جميع

- الذهاب

- هنا

- أصحاب

- أمل

- كيفية

- لكن

- HTTP

- HTTPS

- المثالي

- IEEE

- صورة

- التنفيذ

- مستحيل

- يحسن

- in

- بما فيه

- دخل

- الاشتقاق

- info

- معلومات

- إدخال

- المؤسسات

- وكتابة مواضيع مثيرة للاهتمام

- عالميا

- المُقدّمة

- IT

- انها

- نفسها

- جيمي

- جافا سكريبت

- وظيفة

- جون

- مجلة

- JPG

- علم

- تسرب

- التسريبات

- تعلم

- يترك

- حقوق الملكية الفكرية

- ضوء

- القيود

- القليل

- فقد

- منخفض

- آلية

- يصنع

- كثير

- رياضي

- ماكس العرض

- قياسات

- الإجراءات

- علم الميكانيكا

- مايكل

- طحان

- شهر

- الأكثر من ذلك

- متعدد

- محليات

- الطبيعة

- جديد

- نيويورك

- التالي

- نيكولا

- NY

- of

- on

- ONE

- جاكيت

- بصريات

- أصلي

- وإلا

- الناتج

- ورق

- مسار

- نفذ

- بيتر

- مادي

- فيزياء

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- ممكن

- صحافة

- بدائي

- خصوصية

- خاص

- الاحتمالات

- المشكلة

- مشاكل

- إجراءات

- دليل

- البراهين

- HAS

- بروتوكول

- البروتوكولات

- نشرت

- الناشر

- نشر

- كمية

- كمية

- الاحصاء الكمية

- تشفير الكم

- تصحيح الخطأ الكم

- المعلومات الكمية

- ميكانيكا الكم

- أنظمة الكم

- سؤال

- عشوائية

- تلقى

- تخفيض

- المراجع

- ذات صلة

- بقايا

- التقارير

- بحث

- كشف

- مراجعة

- تخلص من

- ROBERT

- ريان

- s

- راض

- مخطط

- مخططات

- علوم

- تأمين

- أمن

- سيام

- الاشارات

- سنغافورة

- صغير

- حل

- الفضاء

- محدد

- ستانفورد

- جامعة ستانفورد

- الولايه او المحافظه

- المحافظة

- قوي

- هذه

- الخارقة

- سويسري

- ندوة

- أنظمة

- ضريبة

- التكنولوجيا

- أن

- •

- المعلومات

- الدولة

- من مشاركة

- نظري

- الوقت

- عنوان

- إلى

- نحو

- المعاملات

- تحويل

- مع

- جامعة

- URL

- الولايات المتحدة الأميركية

- تستخدم

- عادة

- حجم

- W

- التي

- في حين

- سوف

- مع

- للعمل

- X

- عام

- حل متجر العقارات الشامل الخاص بك في جورجيا

- نفسك

- موقع YouTube

- زفيرنت