يلجأ المتسللون إلى أساليب التعتيم بالاعتماد على صور إعلانية لامعة من شركة دلتا إيرلاينز وتاجر التجزئة كولز ، لخداع المستخدمين لزيارة مواقع جمع بيانات الاعتماد والتخلي عن المعلومات الشخصية.

A الحملة الأخيرة أظهر تحليله بواسطة Avanan كيف يخفي ممثلو التهديد الروابط الخبيثة وراء صور مقنعة تقدم بطاقات هدايا وبرامج ولاء من مثل هذه العلامات التجارية الموثوقة. على نطاق أوسع ، تعد الحملة جزءًا من اتجاه أكبر للمخترقين السيبرانيين الذين يقومون بتحديث التكتيكات القديمة بأدوات جديدة - مثل الذكاء الاصطناعي - مما يجعل التصيد الاحتيالي أكثر إقناعًا.

لاحظ باحثو أفانان ، الذين أطلقوا على تقنية التعتيم "الصورة في الصورة" ، أن مجرمي الإنترنت الذين يقفون وراء الهجمات يربطون ببساطة الصور التسويقية بعناوين URL الخبيثة. لا يجب الخلط بين هذا وبين علم إخفاء المعلومات ، الذي يقوم بترميز الحمولات الضارة على مستوى البكسل داخل الصورة.

يشير جيريمي فوكس ، باحث الأمن السيبراني والمحلل في Avanan ، إلى ذلك غالبًا ما يكون علم الإخفاء شديد التعقيد، و "هذه طريقة أبسط بكثير للقيام بأشياء قد يكون لها نفس التأثير ويسهل على المخترقين تكرارها على نطاق واسع."

عوامل تصفية عنوان URL للشركة تعثرت بسبب تشويش الصورة

في حين أن نهج الصورة في الصورة مباشر ، إلا أنه يجعل من الصعب على مرشحات عناوين URL التقاط التهديد ، كما لاحظ باحثو أفانان.

وفقًا للتحليل ، "سيبدو [البريد الإلكتروني] نظيفًا [للفلاتر] إذا لم يتم مسحها ضوئيًا داخل الصورة". "غالبًا ما يربط المتسللون بسعادة ملفًا أو صورة أو رمز الاستجابة السريعة بشيء ضار. يمكنك رؤية النية الحقيقية باستخدام OCR لتحويل الصور إلى نص أو تحليل رموز QR وفك تشفيرها. لكن العديد من أجهزة الأمن لا تفعل ذلك أو لا تستطيع القيام بذلك ".

يوضح فوكس أن الميزة الرئيسية الأخرى لهذا النهج هي جعل الخبث أقل وضوحًا للأهداف.

يقول: "من خلال ربط الهندسة الاجتماعية بالتشويش ، من المحتمل أن تقدم للمستخدمين النهائيين شيئًا مغريًا جدًا للنقر عليه والتصرف بناءً عليه" ، مضيفًا التحذير بأنه إذا كان المستخدمون يحومون فوق الصورة ، فمن الواضح أن رابط عنوان URL لا يرتبط بـ العلامة التجارية المخادعة. وقال: "هذا الهجوم معقد إلى حد ما ، على الرغم من أن المخترق ربما يفقد نقاطًا من خلال عدم استخدام عنوان URL أصلي أكثر".

في حين أن الخداع يلقي بشبكة واسعة من المستهلكين ، يجب على الشركات أن تدرك أن اتصالات برنامج ولاء شركات الطيران غالبًا ما تذهب إلى صناديق البريد الوارد الخاصة بالشركات ؛ و في عصر العمل عن بعد، يستخدم العديد من الموظفين الأجهزة الشخصية للأعمال ، أو الوصول إلى الخدمات الشخصية (مثل Gmail) على أجهزة الكمبيوتر المحمولة التي تصدرها الشركات.

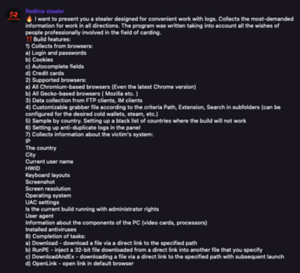

ويضيف فوكس: "من حيث التأثير ، كانت [الحملة] تستهدف عددًا كبيرًا من العملاء في مناطق متعددة". "في حين أنه من الصعب معرفة من هو الجاني ، إلا أنه غالبًا ما يمكن تنزيل أشياء مثل هذه بسهولة كمجموعات جاهزة للاستخدام."

استخدام Gen AI لتحديث التكتيكات القديمة

يقول Fuchs أن الحملة تتناسب مع أحد الاتجاهات الناشئة التي نراها في مشهد التصيد الاحتيالي: محاكاة ساخرة لا يمكن تمييزها تقريبًا عن الإصدارات الشرعية. من الآن فصاعدًا ، فإن استخدام الذكاء الاصطناعي التوليدي (مثل ChatGPT) للمساعدة في تكتيكات التشويش عندما يتعلق الأمر بهجمات التصيد الاحتيالي القائمة على الصور لن يؤدي إلا إلى صعوبة اكتشافها ، كما يضيف.

يقول: "إنه أمر سهل للغاية مع الذكاء الاصطناعي التوليدي". "يمكنهم استخدامه لتطوير صور واقعية للعلامات التجارية أو الخدمات المألوفة بسرعة والقيام بذلك على نطاق واسع وبدون أي معرفة بالتصميم أو الترميز."

على سبيل المثال ، باستخدام مطالبات ChatGPT فقط ، باحث Forcepoint مقتنع مؤخرا الذكاء الاصطناعي في بناء برمجيات خبيثة غير قابلة للكشف ، على الرغم من توجيهه برفض الطلبات الضارة.

يقول فيل نيراي ، نائب رئيس إستراتيجية الدفاع الإلكتروني في CardinalOps ، إن اتجاه الذكاء الاصطناعي يتزايد.

"الجديد هو مستوى التطور الذي يمكن تطبيقه الآن لجعل رسائل البريد الإلكتروني هذه تبدو متطابقة تقريبًا مع رسائل البريد الإلكتروني التي قد تتلقاها من علامة تجارية شرعية" ، كما يقول. ”مثل استخدام التزييف العميق الذي تم إنشاؤه بواسطة الذكاء الاصطناعي، يجعل الذكاء الاصطناعي الآن من السهل جدًا إنشاء رسائل بريد إلكتروني بنفس المحتوى النصي والنبرة والصور كبريد إلكتروني شرعي ".

بشكل عام ، يضاعف المحتالون ما يسميه فوكس "التعتيم ضمن الشرعية".

ويشرح قائلاً: "ما أعنيه بذلك هو إخفاء الأشياء السيئة فيما يبدو أنه أشياء جيدة". "على الرغم من أننا رأينا الكثير من الأمثلة على انتحال خدمات مشروعة مثل PayPal ، إلا أن هذا يستخدم الإصدار الأكثر تجربة وحقيقية ، والذي يتضمن صورًا مزيفة ولكنها مقنعة المظهر."

الاستفادة من حماية URL للحماية من فقدان البيانات

الآثار المحتملة للهجوم على الشركات هي الخسارة المالية وفقدان البيانات ، وللدفاع عن نفسها ، يجب على المؤسسات أولاً أن تتطلع إلى تثقيف المستخدمين حول هذه الأنواع من الهجمات ، والتأكيد على أهمية التحويم فوق عناوين URL والنظر إلى الرابط الكامل قبل النقر.

"علاوة على ذلك ، نعتقد أنه من المهم تعزيز حماية عناوين URL التي تستخدم تقنيات التصيد الاحتيالي مثل هذه الطريقة كمؤشر للهجوم ، بالإضافة إلى تطبيق الأمان الذي يبحث في جميع مكونات عنوان URL ويحاكي الصفحة الموجودة خلفه ،" يلاحظ فوكس.

لا يتفق الجميع على أن أمان البريد الإلكتروني الحالي لا يرقى إلى مستوى مهمة اكتشاف عمليات الاحتيال هذه. يلاحظ مايك باركين ، كبير المهندسين التقنيين في شركة Vulcan Cyber ، أن العديد من عوامل تصفية البريد الإلكتروني ستلتقط هذه الحملات وتضع علامة عليها على أنها بريد عشوائي في أسوأ الأحوال ، أو تضع علامة عليها على أنها ضارة.

وأشار إلى أن مرسلي الرسائل غير المرغوب فيها يستخدمون الصور بدلاً من النص لسنوات على أمل تجاوز عوامل تصفية البريد العشوائي ، وقد تطورت عوامل تصفية البريد العشوائي للتعامل معها.

ويضيف قائلاً: "بينما كان الهجوم شائعًا إلى حد ما مؤخرًا ، على الأقل إذا كان البريد العشوائي في مجلد البريد غير الهام الخاص بي يشير إلى أي إشارة ، فإنه ليس هجومًا معقدًا بشكل خاص".

قد تكون الهجمات المدعومة بالذكاء الاصطناعي قصة مختلفة. يقول Neray من CardinalOps إن أفضل طريقة لمحاربة تلك الهجمات القائمة على الصور الأكثر تقدمًا هي استخدام كميات كبيرة من البيانات لتدريب الخوارزميات القائمة على الذكاء الاصطناعي على كيفية التعرف على رسائل البريد الإلكتروني المزيفة - من خلال تحليل محتوى رسائل البريد الإلكتروني نفسها وكذلك عن طريق تجميع المعلومات حول كيف تفاعل جميع المستخدمين الآخرين مع رسائل البريد الإلكتروني.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- أفلاطونايستريم. ذكاء بيانات Web3. تضخيم المعرفة. الوصول هنا.

- سك المستقبل مع أدرين أشلي. الوصول هنا.

- شراء وبيع الأسهم في شركات ما قبل الاكتتاب مع PREIPO®. الوصول هنا.

- المصدر https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :لديها

- :يكون

- :ليس

- $ UP

- a

- من نحن

- الوصول

- وفقا

- عمل

- الجهات الفاعلة

- مضيفا

- يضيف

- متقدم

- دعاية

- السن

- AI

- مساعدة

- تهدف

- شركة الطيران

- شركات الطيران

- خوارزميات

- الكل

- بالرغم ان

- المبالغ

- an

- تحليل

- المحلل

- تحليل

- و

- أي وقت

- واضح

- تظهر

- تطبيقي

- نهج

- هي

- AS

- At

- مهاجمة

- الهجمات

- علم

- سيئة

- BE

- كان

- قبل

- وراء

- تستفيد

- أفضل

- Beyond

- العلامة تجارية

- العلامات التجارية

- بصورة عامة

- ابني

- الأعمال

- الأعمال

- لكن

- by

- دعوات

- الحملات

- الحملات

- CAN

- بطاقات

- يو كاتش

- شات جي بي تي

- بوضوح

- انقر

- الكود

- رموز

- البرمجة

- يأتي

- مشترك

- مجال الاتصالات

- مكونات

- الخلط

- مستهلك

- محتوى

- تحول

- منظمة

- خلق

- الاعتماد

- العملاء

- الانترنت

- مجرمو الإنترنت

- الأمن السيبراني

- البيانات

- فقدان البيانات

- صفقة

- فك

- الدفاع

- دلتا

- تصميم

- على الرغم من

- تطوير

- الأجهزة

- مختلف

- صعبة

- do

- فعل

- دون

- مضاعفة

- إلى أسفل

- يطلق عليها اسم

- أسهل

- بسهولة

- سهل

- تثقيف

- إما

- البريد الإلكتروني

- أمن البريد الإلكتروني

- رسائل البريد الإلكتروني

- الناشئة

- الموظفين

- مهندس

- الهندسة

- خاصة

- الأثير (ETH)

- كل شخص

- تطورت

- أمثلة

- القائمة

- ويوضح

- بإنصاف

- زائف

- مألوف

- حارب

- قم بتقديم

- مرشحات

- الاسم الأول

- أول نظرة

- في حالة

- إلى الأمام

- تبدأ من

- بالإضافة إلى

- الجنرال

- العلاجات العامة

- توليدي

- الذكاء الاصطناعي التوليدي

- هدية

- هدية بطاقات

- معطى

- إعطاء

- جوجل

- Go

- الذهاب

- خير

- متزايد

- القراصنة

- قراصنة

- الثابت

- اﻟﺤﺼﺎد

- يملك

- he

- إخفاء

- تأمل

- تحوم

- كيفية

- كيفية

- HTTPS

- i

- مطابق

- if

- صورة

- صور

- التأثير

- تحقيق

- آثار

- أهمية

- أهمية

- in

- يشمل

- إشارة

- مؤشر

- معلومات

- مثل

- نية

- إلى

- يسن

- IT

- انها

- JPG

- القفل

- علم

- المعرفة

- المشهد

- أجهزة الكمبيوتر المحمولة

- كبير

- أكبر

- متأخر

- الأقل

- شرعية

- شرعي

- أقل

- مستوى

- الرافعة المالية

- مثل

- LINK

- ربط

- وصلات

- بحث

- أبحث

- تبدو

- يفقد

- خسارة

- الوفاء

- برنامج العملاء المميزين

- برامج الولاء

- جعل

- يصنع

- البرمجيات الخبيثة

- كثير

- علامة

- التسويق

- تعني

- ربما

- مايك

- نقدي

- الأكثر من ذلك

- كثيرا

- متعدد

- my

- تقريبا

- صاف

- جديد

- وأشار

- ملاحظة

- الآن

- عدد

- التعرف الضوئي على الحروف

- of

- الوهب

- غالبا

- قديم

- on

- ONE

- فقط

- or

- المنظمات

- أصلي

- أخرى

- على مدى

- الخاصة

- صفحة

- جزء

- PayPal

- الشخصية

- التصيد

- التصيد

- هجمات التصيد

- الصور

- اختيار

- صورة

- بكسل

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- وفرة

- نقاط

- محتمل

- يحتمل

- يقدم

- رئيس

- المحتمل

- البرنامج

- البرامج

- حماية

- الحماية

- رمز الاستجابة السريعة

- qr- رموز

- بسرعة

- واقعي

- تسلم

- الاعتراف

- المناطق

- ذات صلة

- الاعتماد

- عن بعد

- طلبات

- الباحث

- الباحثين

- متاجر التجزئة

- s

- قال

- نفسه

- يقول

- حجم

- مسح

- أمن

- انظر تعريف

- رأيت

- كبير

- خدمات

- ينبغي

- أظهرت

- ببساطة

- المواقع

- So

- العدالة

- هندسة اجتماعية

- شيء

- متطور

- البريد المزعج

- بقعة

- لا يزال

- قصتنا

- صريح

- الإستراتيجيات

- هذه

- فائق

- التكتيكات

- الأهداف

- مهمة

- تقني

- تقنيات

- سياسة الحجب وتقييد الوصول

- أن

- •

- منهم

- أنفسهم

- تشبه

- هم

- الأشياء

- اعتقد

- هؤلاء

- على الرغم من؟

- التهديد

- الجهات التهديد

- إلى

- TONE

- قطار

- اكثر شيوعا

- جديد الموضة

- صحيح

- افضل

- تحول

- أنواع

- تحديث

- تحديث

- URL

- تستخدم

- المستخدمين

- يستخدم

- استخدام

- Ve

- الإصدار

- جدا

- Vice President

- فولكان

- وكان

- طريق..

- we

- حسن

- ابحث عن

- متى

- التي

- في حين

- من الذى

- واسع

- سوف

- مع

- في غضون

- بدون

- أسوأ

- سوف

- سنوات

- لصحتك!

- زفيرنت